分布式无线入侵防御系统预先决策引擎研究*

陈观林 ,冯 雁 ,王泽兵

(1.浙江大学城市学院计算机与计算科学学院 杭州 310015;2.浙江大学计算机学院 杭州 310027)

分布式无线入侵防御系统预先决策引擎研究*

陈观林1,2,冯 雁2,王泽兵1

(1.浙江大学城市学院计算机与计算科学学院 杭州 310015;2.浙江大学计算机学院 杭州 310027)

随着无线局域网的飞速发展,无线入侵防御系统正成为网络安全领域的研究热点。本文在分析无线局域网常见攻击方法的基础上,设计了一个分布式无线入侵防御系统预先决策引擎(distributed pre-decision engine,DPDE),能够有效地预测攻击者的入侵意图并提供主动的入侵防御。DPDE引擎采集无线设备信息,在规划识别中引入规划支持程度,扩展了入侵检测规则,并对攻击规划的推导过程进行了改进。实验测试表明,预先决策引擎不仅提升了无线入侵检测和防御的性能,还有效减少漏警和虚警的产生。

入侵防御系统;规划识别;检测规则;网络安全

* 浙江省自然科学基金资助项目(No.Y1080821)

近年来,互联网在中国得到了飞速发展。根据中国互联网络信息中心(CNNIC)2010年1月发布的《第25次中国互联网络发展状况统计报告》显示:截至2009年12月底,我国网民规模已达3.84亿户,居世界第一。同时,互联网随身化、便携化的趋势进一步明显,无线局域网上网出现持续增长的态势,已逐渐成为接入互联网的一种主要方式[1]。

随着无线局域网的快速发展,网民对无线网络信任和安全的要求也日渐提高。由于WLAN存在自身特有的安全威胁,如IEEE802.11系列标准以及WEP/WPA等加密协议具有明显的技术缺陷,使得WLAN的安全问题日益突出,无线局域网领域的入侵防御系统(intrusion prevention system,IPS)正成为网络安全研究的一个热点。

1 无线局域网入侵防御系统

1.1 攻击无线局域网的常见方法

由于无线局域网自身的特殊性,无线电波范围内的任何一台电脑都可以监听、捕获WLAN的数据包,并登录到内部的无线AP,这给局域网信息安全带来了严重的挑战。目前,攻击无线局域网的常见方法可以归纳为以下几类[2]。

(1)无线探寻类

由于无线网络的开放性,攻击者只要配备无线网卡,利用Network Stumbler或Kismet等侦测工具就可以很容易地探测到周围的无线网络,获取每个AP的详细信息,如SSID、频道、信号强度、加密方式等,使得攻击者能够轻易找到并进入未加保护的WLAN,此类攻击被称为驾驶攻击(war driving)。

(2)密钥破解类

为了避免War Driving攻击使得非法主机访问WLAN,目前较多的无线局域网采用了WEP或WPA等无线加密协议来提供安全访问,但这些无线加密协议存在安全漏洞,攻击者利用BackTrack或Aircrack-ng等工具可以破解长度为64 bit和128 bit的WEP密钥,在客户端数据包较少的情况下可以通过ARP注入破解,在无客户端连接的时候还可以通过交互注入、断续注入或碎片注入的方式破解WEP密钥,甚至还可以利用Cain或Ubuntu等工具破解WPA密钥[3]。

(3)拒绝服务类

如果攻击者未能有效破解无线AP的加密密钥进入WLAN,还可以对无线局域网进行拒绝服务 (denial of service,DoS)攻击,如实施 Authentication Failure攻击或Deauthentication Flood攻击等都将使无线网络停止正常服务,导致授权用户无法访问WLAN资源。

(4)身份伪装类

身份伪装包括两种方式:伪装成合法主机和伪装成合法AP。

·伪装成合法主机——许多AP节点配置了MAC地址验证的方式提供对合法主机的接入,攻击者可以通过MAC地址欺骗(MAC spoofing)冒充合法主机,从而绕过访问控制列表,非法使用网络资源。

·伪装成合法AP——攻击者可以实施双面恶魔攻击(evil twin attack)或中间人攻击(man in the middle attack,MITM attack)伪装成合法 AP,诱使合法主机登录到伪装的AP,通信过程中所有的无线数据(如账号、口令等)机密信息都会被攻击者获取。

针对这些常见的攻击方法,无线局域网入侵防御系统可以提供很好的防范和保障措施。

1.2 无线入侵防御系统

入侵防御系统融合了防火墙和入侵检测系统的双重优势,不仅能检测到恶意的攻击行为,还可以主动地实施防御,有效地阻断入侵,从而达到深层次防护的目的[4]。

虽然入侵防御系统在有线网络中得到了广泛应用,但将其应用到无线局域网还面临着许多技术难点[5]。无线局域网主要采用IEEE802.11标准进行互联,一方面基于传统有线网络的TCP/IP协议易遭受攻击,另一方面由于IEEE802.11标准本身的安全问题而受到威胁。为了建立安全的无线局域网,需要使用安全监听与入侵防御技术,并将其在有线网络中的研究应用到无线网络这个新环境中[6]。

无线入侵防御系统 (wireless intrusion prevention system,WIPS)应该具备以下3个主要功能:

·能够检测无线网络中的典型攻击行为并自动进行分类;

·能够预测攻击者的下一步攻击行为并识别最终意图;

·能够主动响应检测到或预测的攻击行为并提供积极的防御。

国外关于无线入侵防御系统的发展较为迅速,如开源入侵检测系统Snort发布了Snort-Wireless版本,通过增加Wi-Fi协议字段和选项关键字,采用规则匹配的方法进行无线入侵检测;AirMagnet公司开发的分布式无线网安全管理系统可以对整个WLAN进行安全监控;AirTight公司开发的SpectraGuard系列无线周边安全软件和硬件产品可以不间断地执行无线网络监视和自动化的入侵防御任务;Cisco公司也提供了多项无线安全产品,如Cisco Aironet系列接入点就可以充当网络入侵防御系统的传感器等。

目前的无线局域网入侵防御技术还不够完善,存在大量的漏警和虚警现象。

漏警是指在无线攻击事件发生时入侵防御系统没有发出报警或只发出部分报警。为了对攻击行为进行正确的防御,必须首先识别攻击者的最终规划意图,而不只是给出其中间攻击环节的报警,因此规划识别(plan recognition)尤为重要。

虚警是指通过检查无线网络数据包发现与某条攻击规则匹配产生报警,实际上该攻击对目标系统并不构成任何威胁。如入侵防御系统检测到对某一AP节点进行WEP密钥破解的攻击行为后发出报警,但是该AP使用的加密协议是WPA加密,那这条报警就属于虚警。因此,让WIPS了解所监控的无线网络的相关信息,可以在很大程度上减少虚警的发生。

本文应用“云安全”理念,融合分布式计算和规划识别技术,设计了一个分布式无线入侵防御系统的预先决策引擎(distributed pre-decision engine,DPDE),该引擎通过分布式服务器捕获无线局域网的802.11数据包,利用采集的无线设备信息过滤掉不需要匹配的攻击规则,同时结合人工智能领域中的规划识别方法,识别攻击者的真正意图,对已发生的和潜在的安全威胁进行主动阻断,不仅能够减少漏警和虚警的产生,还能达到自动智能防御的目的。

2 分布式预先决策引擎的总体设计

2.1 分布式预先决策引擎框架结构

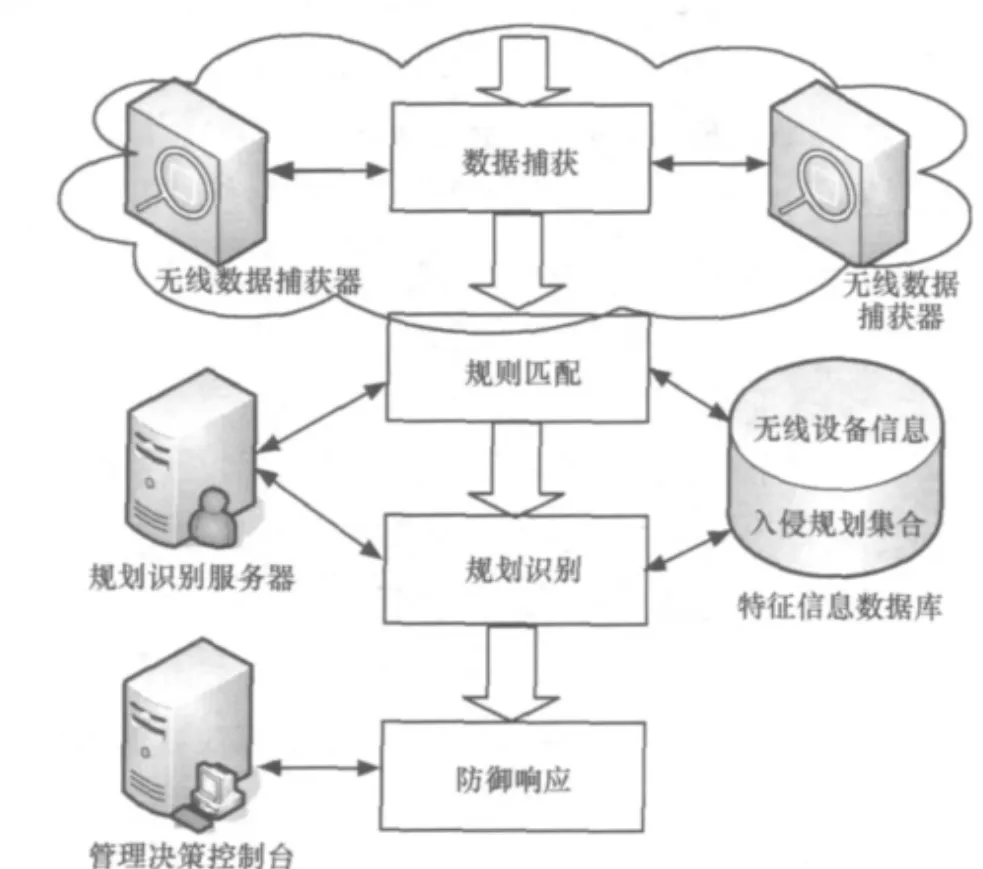

DPDE是一个分布式、智能化的无线局域网预先决策引擎,该引擎主要包括以下4个部分:无线数据捕获器、特征信息数据库、规划识别服务器和管理决策控制台。

(1)无线数据捕获器

无线数据捕获器设置分布式的多个节点,对无线局域网内部的802.11a/b/g数据包进行捕获,同时获取WLAN内部无线AP的SSID、工作频道和信号强弱等信息。

(2)特征信息数据库

存储无线数据捕获器采集到的无线设备信息,并保存典型的无线入侵规划等数据,为下一步特征匹配和规划识别提供信息来源和依据。

(3)规划识别服务器

这是DPDE重要的组成部分,通过基于特征信息的入侵规则匹配检测攻击者的攻击行为,并结合规划的支持程度来识别后续的攻击意图。

(4)管理决策控制台

为DPDE识别出当前攻击行为以及预测到下一步攻击规划提供防御手段的安全中心,防御手段包括是否报警、是否切断网络连接等响应策略。

2.2 分布式预先决策引擎工作流程

分布式、智能化的预先决策引擎是WIPS的核心组件,图1说明了该引擎的总体工作流程。

图1 结合DPDE的WIPS工作流程

结合DPDE引擎的WIPS工作流程为:通过设置分布式的无线数据捕获器,监听IEEE 802.11标准的14个无线信道,捕获WLAN内的所有无线数据包,并收集所有合法AP和非法AP的相关信息。对于捕获到的数据包访问行为,结合无线设备信息进行基于Snort-Wireless扩展规则的匹配,检测已知的攻击类型。在检测攻击行为的同时,在已有规划集合的基础上,结合规划的支持程度对攻击者的最终规划进行预测。预测出攻击意图后,DPDE能提供主动的防御响应,包括设置报警类别、自动切断连接和保存网络日志等。

3 分布式预先决策引擎的实现

3.1 规划识别方法的引入

规划识别是指根据观察到的片段、琐碎的现象,推断出具有合理的因果联系的完整而全面的规划描述的过程[7]。

在无线入侵防御系统中引入规划识别方法,可以预测攻击者的下一步行为和最终攻击意图,从而减少漏警的发生,并可以提前采取决策行动避免后续的攻击或破坏。

由于无线网络自身具有的特殊性,识别出攻击者的真正意图并不容易,如WIPS检测到一次和Deauthentication Flood攻击规则相匹配的行为,该攻击除了是攻击者发动DoS拒绝服务攻击之外,还有可能是以下两个攻击意图:

·最终实施MAC欺骗攻击,目的是使非法主机登录到合法AP;

·最终实施Evil Twin攻击,目的是欺骗客户端登录到伪装AP,从而窃取机密信息。

首先,假设攻击者只是利用Deauthentication Flood攻击实施DoS攻击,使得客户主机不能正常登录AP。如果知道了这一规划,DPDE就能预测到攻击者的下一步行动将会继续发送Deauthentication数据包。

如果攻击者是为了发起MAC Spoofing攻击,主要目的是冒充合法主机登录AP,则后续会看到似乎从这台主机发出的数据包,但数据包帧的序列号间隙明显要大于1,这样就可以判断攻击者的意图是MAC Spoofing攻击。

如果攻击者利用Deauthentication Flood是为了实施Evil Twin攻击,主要目的是将自身电脑伪装成合法AP骗取客户主机登录,这时DPDE能预测到攻击者的Flood攻击将停止,而看起来“似乎”是合法AP和客户主机之间的连接被建立,但会发现接入点工作频道与合法AP的频道不同,这样就能识别出这是一次Evil Twin攻击。

从这个例子可以看出,虽然报告的行为都是Deauthentication Flood攻击,但攻击者的攻击规划却完全不同,判断出攻击者的规划是DoS、MAC Spoofing还是Evil Twin攻击,对于预测攻击者的下一步行动以及作出正确的响应非常重要。

3.2 规划支持程度的描述

从上述例子可以看到,对于观察到的相同动作可能会有不同的规划,这就要求无线入侵防御系统能识别出攻击者的真正意图,DPDE利用了规划的支持程度来达到这一目的。支持程度是指当某一规划发生时另一规划出现的可能性,将支持程度引入到DPDE,不仅可以更加准确地预测到最接近攻击者真实意图的规划,同时还能有效地降低虚警的出现。

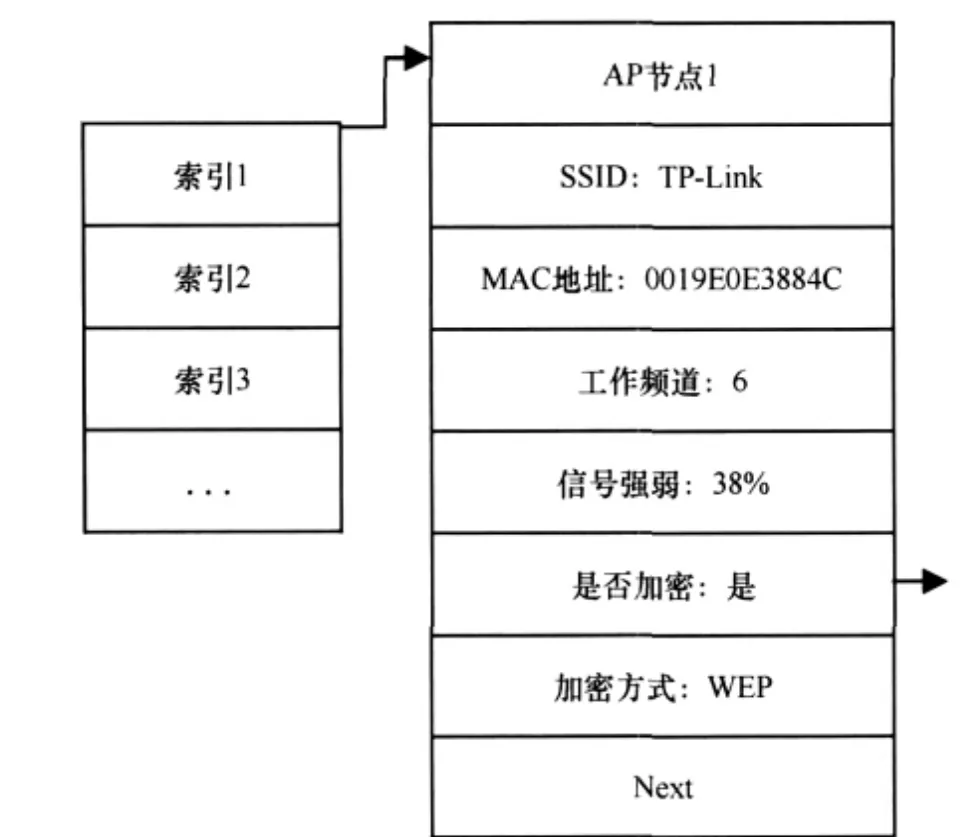

在DPDE中主要结合了无线设备信息来描述规划的支持程度,这些信息被组织到Hash表结构中[8],主要包括AP接入点的SSID、MAC地址、工作频道、信号强度、是否加密及加密方式等信息。例如,一个MAC地址为00-19-E0-E3-88-4C、工作频道为6、信号强度为38%、采用WEP加密方式的TP-Link无线AP,其Hash表结构如图2所示。

图2 无线AP节点的Hash表结构

无线入侵防御的规划支持程度通过在DPDE中融入包含了无线设备信息的规则描述来实现。DPDE扩展了Snort-Wireless定义的规则方法,补充了相应的无线设备信息,可以有效识别下一步攻击规划并降低虚警。

以下是Snort-Wireless规则的表达式:

The paper is written in a good language, the logic is clear and the subject and results are discussed graphically and meaningfully.

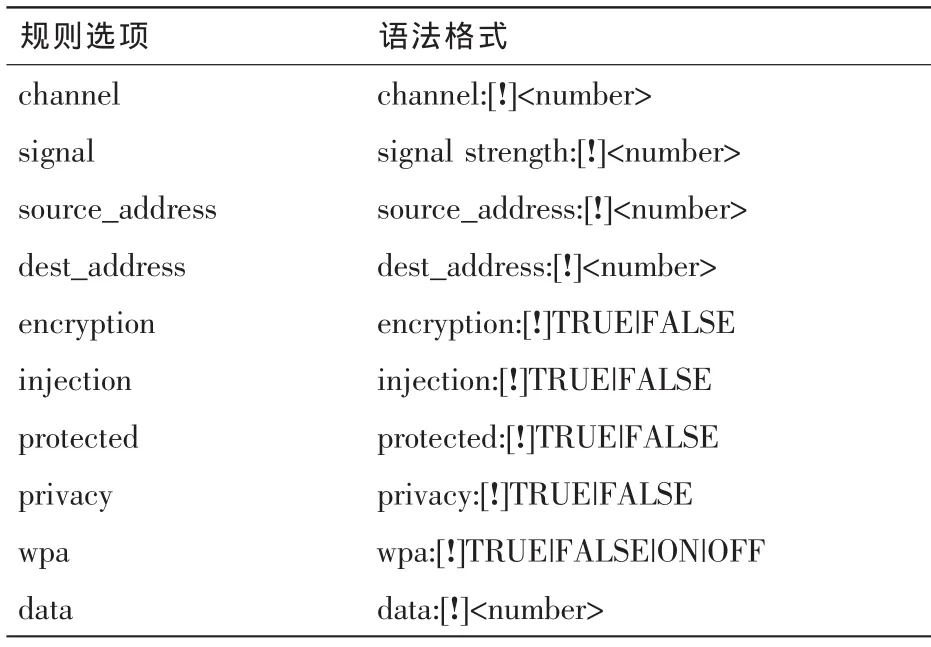

Snort-Wireless专门定义了“wifi”字段对无线数据包进行检测,其中的规则选项(rule options)包括 frame_control、type、stype和ssid等,但是缺少对无线AP信息更为完整的描述,DPDE扩展的主要规则选项和语法格式见表1[9]。

在表1中,我们增加了描述AP工作频道的channel选项、描述信号强度的signal选项、描述是否设置加密方式的encryption选项以及是否支持注入攻击的injection选项等信息。

表1 DPDE扩展的规则选项

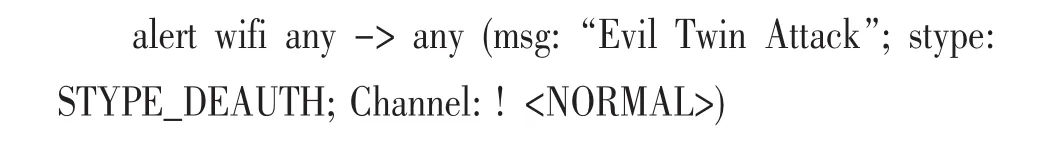

假设攻击者利用Deauthentication Flood攻击是作为Evil Twin攻击的一部分,则DPDE匹配下面的扩展规则给出警告:

规则中“Channel:!

3.3 规划识别算法的改进

Kautz[7]把规划识别中的规划表示为一个层次结构,主要有两类表达式:抽象和分解。抽象表达式说明的是事件间的IS-A关系,例如Deauth攻击抽象于DoS攻击。分解表达式用来说明一个事件是由几个子事件所构成,例如Evil Twin攻击可以分解为3个子规划:Deauth攻击、伪装AP和关联。

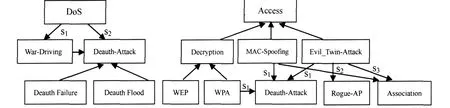

图3描述了无线局域网可能存在的攻击规划的具体实例,包括 DoS攻击、MAC Spoofing、Evil Twin攻击、WEP破解和WPA破解等。

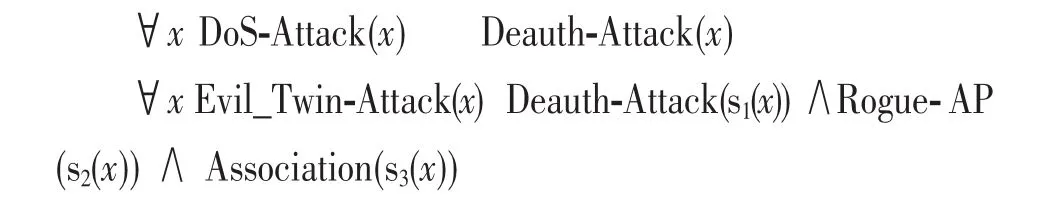

DoS和Evil Twin规划用一阶逻辑可以分别表示为:

在上述表达式中,s1、s2和s3是步骤函数,表明规划整体和部分之间的映射关系[10]。

如果DPDE检测到Deauth-Flood,那么可能的规划至少有3种:

图3 无线攻击的一个分层规划

如果检测到的事件序列为:

那么DPDE将预测到攻击者的意图是Evil Twin攻击,并且攻击者的下一步规划将是Association。获知这一真正的攻击意图后,DPDE将会发送断开连接的数据包阻断攻击者,达到主动防御的目的。

如果检测到下列的事件序列:

这个序列说明了攻击者很有可能既在进行DoS攻击,也在实施Evin Twin攻击。

Geib和Goldman提出了一种推导规划识别的模型[11],该模型主要针对有线网络入侵检测系统,应用到无线局域网会产生较多的虚警。我们对该模型进行了改进,将无线入侵规划描述为如图3所示的规划知识图的形式[10],并在规划推导过程中加入无线设备信息及规划支持程度。

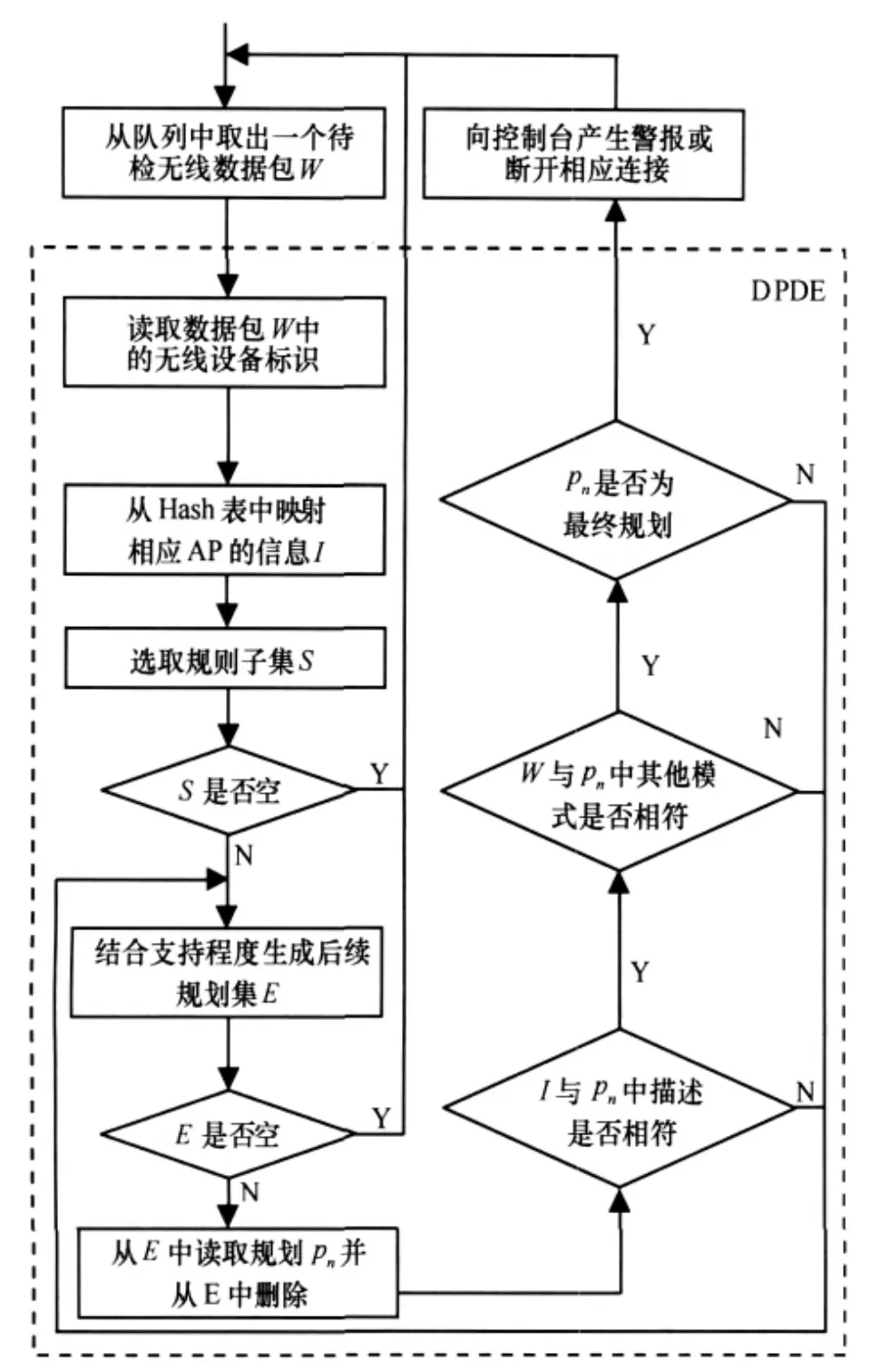

图4描述了改进的后续规划集的生成过程,在DPDE中结合无线设备信息,并利用规划支持程度来产生后续规划集。

图4 改进的后续规划集的生成过程

结合无线设备信息的支持程度可以有效缩小扩展集的范围,预测最接近攻击意图的规划。图中di1和di2分别表示事件1和事件2所针对无线设备的信息,sd1和sd2分别表示事件1和事件2发生后为推导下一个规划集的支持程度[12]。

结合无线设备信息的支持程度可以优化后续规划集的生成过程,当检测到某一攻击事件后,只有符合当前无线网络环境的攻击规划才会被列入下一规划集中,当检测到后续事件后,后续规划集将逐渐缩小,最后会推导出一个最终规划,也就是最接近攻击者真正意图的规划。

另外,结合了无线设备信息的DPDE可以大大减少虚警。如上文所述,当DPDE预测出数据包行为可能是WEP密钥破解攻击时,如果相应AP设备信息的加密验证方式不是WEP,而是WPA验证,则完全不需要报警,因此利用无线设备信息有效提高了入侵防御系统的性能。

3.4 规划识别过程的实现

在DPDE系统中,当捕获到一个无线网络数据包后,按图5所示的过程工作,虚线框内为改进后的DPDE引擎完成的工作。

从图中可以看出,只有当与数据包W相关的无线设备信息与规则相匹配时,才会选取相应的规则子集,同时只有当相应AP的信息与规划pn中的描述相一致时,检测引擎才做W与pn的进一步模式匹配,从而生成后续的规划集,直到识别出最终规划,最后,DPDE向控制台产生警报并提供防御措施。

4 系统开发与测试

本文利用Java语言,在开源Snort-Wireless工具的基础上,扩展相应的无线检测规则,引入无线设备信息和规划支持程度,开发实现了结合DPDE引擎的WIPS原型系统。

该原型系统通过Socket编程实现分布式主机间的通信,主要功能包括分布式检测主机配置、无线设备信息采集、入侵规则定义、规划支持程度生成、远程控制台管理和报警结果分析统计等。

图5 DPDE的检测识别过程

为了测试系统的检测和防御功能,利用目前无线安全领域常用的攻击平台BackTrack等工具作为主要攻击手段,选取了无线网络安全中具有代表性的War Driving(Network Stumbler 扫 描 )、DoS Attack、Rogue AP、MAC Spoofing、Misconfigured AP、Evil Twin、ARP 注入式 WEP 破解和碎片注入式WEP破解等共8类攻击方式,随机挑选攻击组合作为具体的攻击数据源,然后将DPDE原型系统和Snort-Wireless部署在相同的无线区域,比较它们的检测结果。

主要测试环境为:部署的合法AP型号为Linksys WRH54G,非法AP型号为NETGEAR DG834GT,攻击笔记本为Compaq Presario B1900,其无线网卡是Broadcom 802.11b/g的芯片,支持WEP破解中ARP Request等各种注入攻击,该笔记本安装BackTrack 4 Pre进行无线攻击。

测试分为两个部分:

·测试DPDE原型系统是否准确识别入侵规划,从而减少漏警;

·测试DPDE原型系统是否减少虚警数量,提高检测性能。

具体测试结果如下。

(1)在无线局域网流量充足的情况下,DPDE原型系统能检测出上述全部8类攻击行为,而Snort-Wireless只能检测出其中的War Driving、DoS、Rogue AP和 MAC Spoofing这4类攻击,见表2。

表2 DPDE原型系统和Snort-Wireless的识别结果对比

(2)扩充Snort-Wireless的规则,使其也能识别所有8类攻击方式,但在规则中不引入无线设备信息,随机挑选攻击组合再次进行测试,测试结果表明Snort-Wireless产生了共56次报警,而DPDE原型系统只产生了32次报警,减少的报警均为针对特定AP的虚假警报,警报减少的比例达42.9%。测试表明,DPDE原型系统有效降低了虚警的产生,提高了WIPS的检测性能。

5 结束语

无线局域网入侵防御系统是保障无线网络安全的一个重要技术,如何有效地提高WIPS的检测和防御性能,是当前无线网络安全研究的热点。

本文针对常见的WLAN攻击方式,应用“云安全”技术中分布式计算的理念,结合人工智能的规划识别方法,设计了一个分布式无线入侵防御系统的预先决策引擎(DPDE)。DPDE引擎采集无线设备信息,引入规划支持程度,对Snort-Wireless中的检测规则进行扩展,能预先进行决策,并识别最终规划。实验结果表明,DPDE能够有效地识别目前主要的无线攻击方式,并且降低了漏警和虚警的产生可能。

对于未知的无线攻击手段,DPDE尚不能有效识别,在今后工作中,将进一步研究无线入侵防御系统的自学习能力,这也是智能WIPS的未来发展趋势。

1 中国互联网络信息中心(CNNIC).第25次中国互联网络发展状况统计报告,http://www.cnnic.cn/html/Dir/2010/01/15/5767.htm,2010

2 Ken Hutchison.Wireless intrusion detection systems,http://www.sans.org/rr/whitepapers/wireless/,2005

3 杨哲.无线网络安全攻防实战.北京:电子工业出版社,2008

4 吴海燕,蒋东兴,程志锐.入侵防御系统研究.计算机工程与设计,2007,28(24):5844~5846

5 李庆超,邵志清.无线网络的安全架构与入侵检测的研究.计算机工程,2005,31(3):143~145

6 Wen-Chuan Hsieh, Chi-Chun Lo, Jing-Chi Lee. The implementation of a proactive wireless intrusion detection system.In:The Fourth International Conference on Computer and Information Technology,Wuhan,China,2004

7 Henry Kautz.A formal theory of plan recognition.Rochester:University of Rochester,1987

8 龙小飞,冯雁,王瑞杰.网络入侵检测系统预先决策检测引擎研究.浙江大学学报(工学版),2006,10(40):1701~1704

9 Guanlin Chen,Hui Yao,Zebing Wang.An intelligent WLAN intrusion prevention system based on signature detection and plan recognition.In:Proceedings of the Second International Conference on Future Networks(ICFN 2010),Sanya,2010

10 姜云飞,马宁.一种基于规划知识图的规划识别算法.软件学报,2002,4(13):686~692

11 Goldman R P,Geib C W.Plan recognition in intrusion detection systems.In:Proceedings of DARPA Information Survivability Conference and Exposition(DISCEX),Anaheim,2001

12 陈观林,王泽兵,冯雁.智能化网络入侵检测模型的研究.计算机工程与应用,2005,41(16):146~149

Research of Distributed Pre-Decision Engine in Wireless Intrusion Prevention Systems

Chen Guanlin1,2,Feng Yan2,Wang Zebing1

(1.School of Computer and Computing Science,Zhejiang University City College,Hangzhou 310015,China;2.College of Computer Science,Zhejiang University,Hangzhou 310027,China)

Nowadays wireless intrusion prevention systems have become the research hotspot with the fast development of WLAN.In this paper,we first introduce the common attack methods for WLAN,and then present the framework of the wireless IPS with a distributed pre-decision engine,which can predict the future actions and direct active responses to these actions.We implement an improved model with extended detection rules for conducting intrusion plan and making pre-decision,by gathering wireless device information and importing supporting degree of intrusion plan in plan recognition.Experimental results showed that the distributed pre-decision engine can not only improve wireless intrusion detection and prevention performance,also reduce false negatives and false positives evidently.

intrusion prevention system,plan recognition,detection rule,network security

2010-07-28)