计算机网络安全防护体系中防火墙技术的应用分析

摘要:网络安全问题日益突出,成为各类组织和个人的重要挑战。文章探讨防火墙技术在计算机网络安全中的应用与实践,分析其关键技术及在包过滤、屏蔽主机、屏蔽子网和Web应用中的具体应用方法。研究采用文献分析、案例研究和实验研究等方法,以期为网络安全领域的研究和实践提供参考与支持。

关键词:防火墙技术;计算机网络安全;安全运用

中图分类号:TP311文献标识码:A

文章编号:1009-3044(2024)34-0086-03开放科学(资源服务)标识码(OSID):

0引言

计算机网络在社会生活中发挥着越来越重要的作用,与此同时,网络安全威胁也不断增加,网络攻击日益频繁且复杂。为保护计算机网络系统免受恶意入侵和数据泄露,防火墙技术作为主要的网络安全防护手段得到广泛应用。它通过监控和控制数据流进出网络,执行安全策略,保护目标系统免受攻击。

1防火墙关键技术分析

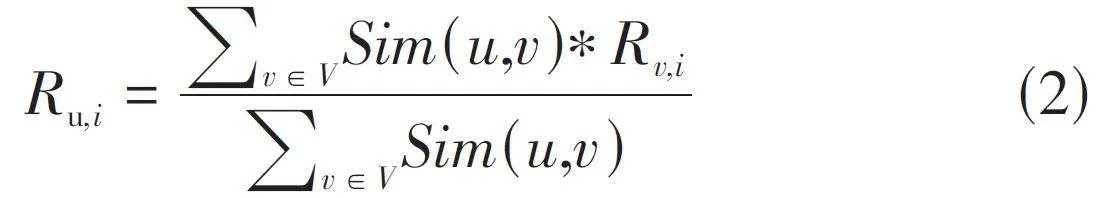

防火墙技术主要包括以下几个关键组成部分(如图1所示):

1.1数据包过滤

分析防火墙技术时,数据包过滤是基础且核心的功能。IP数据包由固定首部和可选字段组成,后接TCP头部,其中源/目的端口是关键的流向控制标识。数据包过滤依赖于识别“关键五元组”信息,包括源/目的IP地址、端口号和协议号。安全网关执行数据包过滤时,首先提取数据包头部的关键信息,然后与预定义规则集进行匹配,最后根据匹配结果执行允许、拒绝或重定向等操作。

1.2状态检测

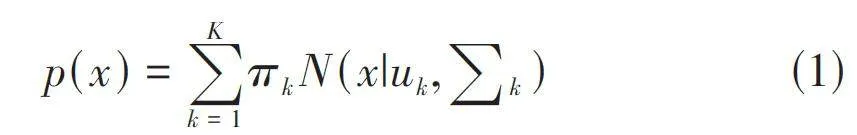

状态检测技术,关键于现代防火墙,由CheckPoint公司开发。它超越了传统包过滤防火墙的局限,通过连接状态表和安全规则综合判断数据包。该技术将相关数据包视为统一数据流,使用如高斯混合模型(GMM)等算法,通过多个高斯分布拟合数据,识别异常点。GMM通过最大期望算法(EM)来估计参数,确定数据点的概率,从而识别异常。核心算法如下公式(1):

其中,公式(1)中πk是第k个高斯分布的权重,N(x|uk,Σk)是第k个高斯分布的概率密度函数。

GMM算法,或称高斯混合模型,是一种统计模型,用于描述具有多个概率分布的随机变量。它假设数据由K个高斯分布的加权组合构成,每个分布代表一个数据簇。GMM通过找到一组高斯分布参数,使这些分布的加权和最佳拟合数据。算法初始化时随机设定高斯分布参数,然后通过E步骤计算数据点属于各分布的概率,M步骤根据这些概率更新分布参数,重复这两个步骤直至参数收敛。GMM在模式识别、机器学习、信号处理等领域有广泛应用,如异常检测、语音识别、图像分割和聚类分析等。

1.3代理服务

防火墙作为网络中介,隐藏内部网络结构,保护信息免受外部威胁。它检查流量以识别潜在威胁。代理服务包括正向、反向、透明、匿名、主机头、网络和应用层代理。代理的优点包括增强安全性、提升性能、便于网络管理和数据压缩。缺点是性能开销、单点故障、配置复杂性和维护成本。应用场景涵盖企业网络、CDN、数据中心、个人隐私保护、教育机构和ISP。

1.4深度数据包检查(DPI)

该先进防火墙技术包括检查应用层的数据包内容,以识别应用层协议和潜在的威胁,DPI分析数据包内数据,以检测恶意活动,如恶意软件或网络钓鱼尝试。通过更仔细地检查数据包,防火墙更好地保护网络免受复杂攻击。深度数据包检查(DeepPacketIn⁃spection,DPI)是一种网络包分析技术,能够在数据传输中对数据包进行全面检查,分析其内容,不仅仅是头部信息。这种技术通常用于网络安全、流量管理和数据监控。

在实现DPI时,用一些公式和概念来描述处理过程和规则:

数据包的结构一般由头部和载荷(数据部分)组成。在DPI中,关键在于分析载荷部分:

数据包(P)的表达式:P=(Header,Payload)

1.5虚拟专用网(VPN)

防火墙支持VPN,通过加密连接保护远程网络访问。VPN创建安全隧道传输数据,防止信息被窃。防火墙管理VPN连接,确保授权用户访问。VPN类型有:远程访问VPN,站点到站点VPN,SSLVPN和MPLSVPN,各有优缺点。应用场景包括远程办公、分支机构互联、移动办公、数据中心互联和云服务访问。防火墙确保数据传输安全,防止敏感信息泄露。

2包过滤防火墙技术应用

2.1定义过滤规则

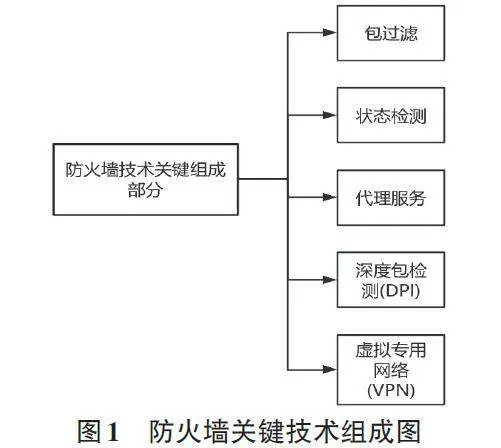

用户基础协同过滤算法通过识别目标用户的K个最相似用户,汇总这些用户的喜好,并对物品进行评分排序,生成个性化推荐列表。具体步骤包括:构建记录用户与物品交互的共现矩阵,计算用户间的相似度形成相似度矩阵,选取目标用户的K个最相似用户,最后计算目标用户对每个待推荐物品的偏好得分。具体的计算公式如下:

公式(2)用于计算目标用户u对物品i的偏好得分。具体来说,该公式通过加权汇总目标用户u的相似用户集合V中每个相似用户v对物品i的偏好程度来得到得分。其中,puv表示用户u与用户v的相似度,而qvi表示用户v对物品i的偏好得分。通过这种方式,综合考虑相似用户对物品的喜好,为用户u生成个性化的推荐列表。

其中Ru,i表示用户u对物品i的偏好得分,Sim(u,v)表示用户u与用户v的相似度。V表示用户u的相似用户K集合。

依据上述计算得到的偏好得分Ru,i,对所有候选物品进行排序。随后,根据排序结果生成推荐列表,并可能根据实际需求进行策略调整,如排除用户已持有的物品,以优化用户体验[2]。

2.2部署测试

使用SSH、Telnet或设备特定管理界面登录到防火墙设备或路由器,导航到“安全”或“防火墙”设置,选择“访问控制列表”(ACL)或“过滤规则”部分,创建新的规则集或编辑现有的规则集,将新创建的或修改规则集应用到相应接口或区域,保存配置。

评估防火墙策略通常包括以下步骤:首先,明确组织的安全目标和需求;然后,设计满足这些需求的防火墙规则;接着,登录到防火墙设备并创建或编辑规则集;之后,测试规则集以确保其正确执行;部署后,持续监控和分析日志;定期进行安全审计;最后,根据审计结果更新规则集。这些步骤有助于确保防火墙策略的有效性,并适应安全环境的变化。

3屏蔽主机防火墙技术应用

3.1配置主机

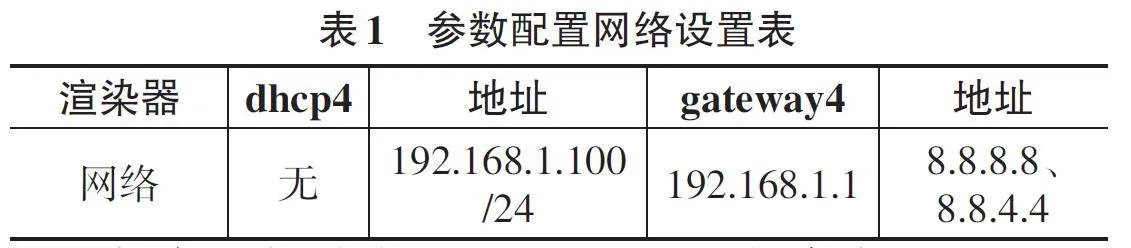

选择Ubuntu20.04LTS作为操作系统,按照安装向导,使用所需的语言、键盘布局和时区设置系统,创建具有sudo权限用户账户,使用/(root)、/home的适当大小分区磁盘,并交换分区[3]。运行sudonano/etc/net⁃plan/00-installer-config.yaml命令,打开终端,编辑网络配置文件,使用以下参数配置网络设置,如表1所示:

保存文件并应用更改,通过运行命令:sudonet⁃plan应用。

在测试网络配置方面,Ping已知的外部IP地址,如8.8.8.8,以验证互联网连接,Ping本地网关地址,以确保在本地网络内正确路由。通过发送域名,如google.com,验证DNS解析,以确保名称服务器能够正常工作。

3.2设置防火墙规则

使用Ubuntu上简单的防火墙(UFW)工具设置防火墙规则,打开终端,运行sudoufwdefaultdenyincom⁃ing,sudoufw默认拒绝传入命令设置传入流量默认策略,以拒绝所有连接,除非明确允许。sudoufwallow80命令允许端口80的流量,用于HTTP网络流量,sudoufwallow443命令允许端口443上的传入流量,它用于HTTPS安全web流量。要进一步限制出站流量,定义特定规则限制对敏感数据或服务访问,限制对特定IP地址的出站访问sudoufwdenyouttoanyport22,此规则上任何目标IP地址,根据网络配置的需要添加更具体的出站规则。

要根据实际需求设置防火墙规则,请按照以下步骤操作:

1)打开终端。

2)运行以下命令来设置默认策略,拒绝所有传入连接:

sudoufwdefaultdenyincoming

3)允许特定端口的流量,例如,如果您需要允许HTTP流量(端口80),请输入:

sudoufwallow80

4)"如果您需要允许HTTP流量(端口443),请输入:

sudoufwallow443

5)若要限制出站流量,例如,如果您想要阻止所有出站的SSH连接(端口22),请输入:

sudoufwnbsp;denyouttoanyport22

6)根据您的网络配置需求,您添加更多的出站规则来限制对特定服务或IP地址的访问。

确保在设置防火墙规则时,您掌握每条规则的作用,并且已经考虑网络服务和应用程序的实际需求。这样确保您的系统既安全又能够正常运行所需的网络服务。

4屏蔽子网防火墙技术应用

4.1规划子网结构

4.1.1子网划分

根据功能需求确定子网范围,如果网络需要为不同部门或目的而被划分为不同的部分,根据需求将网络划分为多个子网。

在进行子网划分时,首先需要确定网络的IP地址范围和子网掩码。然后,根据实际需求,如不同部门或不同功能区域,将整个网络划分为若干个更小的子网。具体步骤如下:

1)确定IP地址范围:掌握整个网络的IP地址范围,这通常由网络管理员或组织的网络架构决定。

2)确定子网掩码:根据IP地址范围,选择合适的子网掩码。子网掩码决定网络地址和主机地址的分界线。

3)划分子网:根据部门或功能需求,将IP地址范围划分为多个子网。每个子网应有足够的IP地址来满足该部门或功能区域的需求。

4)分配子网:为每个部门或功能区域分配子网。确保每个子网的IP地址范围不重叠,并且符合组织的网络架构和安全策略。

5)配置路由器和交换机:在路由器和交换机上配置子网划分,确保它们能够正确地路由和转发不同子网之间的数据包。

6)测试和验证:完成子网划分后,进行网络测试,确保每个子网都能正常通信,并且符合预期的网络隔离和安全要求。

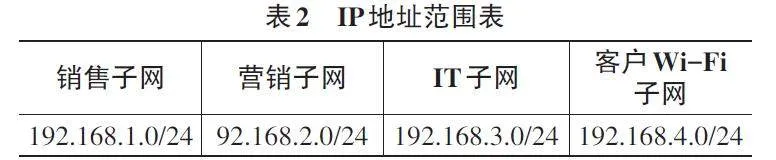

4.1.2IP地址规划

确定整个网络IP地址范围,使用私有IP地址范围192.168.0.0/16,根据每个子网中期望的设备和主机数量,将每个段IP地址范围划分为更小的子网,如表2所示。

根据所需的主机数量在每个子网内分配IP地址,在a/24子网中,256个可用P地址(不包括网络地址和广播地址)。

4.2配置防火墙设备

4.2.1设备安装

安装并配置防火墙于子网边界,以控制流量并连接至网络。设定访问控制策略,如允许特定端口和协议,阻止可疑IP。定期更新规则库以应对新威胁,监测防火墙性能,分析流量数据,及时调整配置以应对安全风险。制定应急预案,确保防火墙故障时能迅速切换到备用方案,维持网络稳定。

4.2.2定义规则集

访问防火墙设备配置界面,它可能是基于web的GUI或命令行界面,为子网之间、子网与外部网络之间流量定义详细的访问控制规则。配置防火墙区域以对不同网络段进行分类,将内部区域设置为默认的删除操作:

setfirewallzoneinternaldefault-actiondrop

为从广域网(外部)到局域网(内部)网络通信量定义防火墙区域,设置防火墙区域的外部防火墙名称为广域网到局域网,定义规则集和防火墙区域后,将配置更改保存在防火墙设备上,以应用新的规则,通过在子网之间和外部网络之间发送测试流量测试防火墙配置,以确保访问控制规则按预期工作。

5Web应用防火墙技术应用

5.1安装和配置WAF

选择Mod安全软件作为WAF,它是一个开源模块,与Apache服务器集成。配置Mod安全后,重启Apache以应用更改。选择WAF时,考虑兼容性、功能性、易用性、性能影响、成本效益以及供应商的支持和更新。安装Mod安全的步骤包括:通过终端安装软件包,启用模块,配置安全规则,然后重启Apache。

5.2定制安全规则

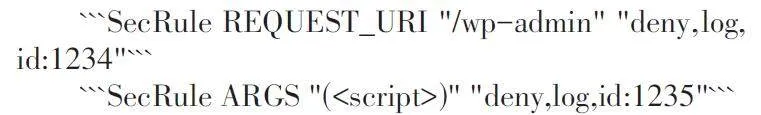

定制安全规则需先识别攻击类型,如SQL注入、XSS。使用正则表达式过滤恶意请求。步骤包括:访问并编辑`/etc/modsecurity/modsecurity.conf`配置文件,添加规则拒绝并记录特定URL和可疑模式的请求,例如:

定义匹配攻击有效载荷的正则表达式规则,保存配置文件更改,重启Apache服务器应用新规则:

```sudoserviceapache2restart```

最后,测试规则确保能过滤恶意请求。

6结束语

综上所述,防火墙技术在维护计算机网络安全方面,通过数据包过滤、状态检测、代理服务、深度数据包检查以及虚拟专用网等关键技术,有效地保障网络的安全性。在应用过滤型防火墙技术时,制定过滤规则、部署和测试是关键步骤,而屏蔽主机和子网的防火墙技术应用则进一步增强网络的安全防护。此外,Web应用防火墙技术的应用也是确保网络安全的重要组成部分。通过合理运用防火墙技术并定制相应的安全规则,更有效地保护网络安全,防范各种网络攻击。

参考文献:

[1]季静静.计算机网络安全中防火墙技术的应用探索[J].数字技术与应用,2023,41(1):231-233.

[2]白慧茹.防火墙技术在计算机网络安全中的应用[J].自动化应用,2023(16):216-218.

[3]袁清霞.防火墙技术在计算机网络安全中的应用研究[J].计算机应用文摘,2023(12):91-93.

[4]杨鑫.防火墙技术在计算机网络安全中的应用[J].移动信息,2023(10):100-103.

[5]程振.防火墙技术在计算机网络安全中的应用研究[J].软件,2023,44(1):101-103.

【通联编辑:光文玲】