基于Lorenz超混沌系统和DNA计算的三维图像加密算法

摘 要:为实现多种场景下大容量三维图像的实时、安全传输,本文提出了一种基于劳伦兹(Lorenz)超混沌系统和DNA计算的三维图像加密算法。首先,该算法利用明文图像的哈希值进行密钥扩展。其次,采用Lorenz超混沌系统生成的伪随机矩阵来确定DNA编码、重组、计算和解码的规则与次序。最后,基于“一像素一规则”思想,利用DNA计算的高度并行性有效提高了算法的加密和解密效率。仿真试验和性能分析表明,该算法具有良好的统计性能,满足安全性要求,并能有效抵御各种常规的密码攻击。

关键词:图像加密;信息安全;超混沌系统;DNA计算

中图分类号:TN 919 " " " " " " 文献标志码:A

随着5G通信和大数据应用的快速发展,互联网中的图像数据量呈指数级增长,然而,大部分图像都以明文形式存储和传输,这会带来一些安全和隐私问题。图像加密是保护图像机密性最直观、有效的技术之一,它能够将明文图像按照特定的规则转换成类似随机噪声的密文图像。混沌系统具有对初始值和控制参数的高度敏感性、良好的伪随机性、遍历性和不可预测性等固有特性,这些特性使其能够满足密码学的要求。唐旭等[1]设计了一种基于罗斯勒(Rossler)超混沌系统的图像加密算法,该算法能够满足军事图像加密传输过程中对高安全性的要求。李德新等[2]设计了一种基于陈氏(Chen)混沌系统和菲涅尔变换的多彩色图像光学加密方法,其中,高维混沌相位掩码的所有参数均可作为密钥,有效提高了系统的密钥敏感性。随着3D建模技术的日益成熟,三维图像逐步走进了大众的视野。与二维图像相比,三维图像的数据量更大、结构更复杂。在上述研究工作的基础上,本文设计了一种基于Lorenz超混沌系统和DNA计算的高效三维图像加密算法。仿真试验结果表明,与现有的其他算法相比,本文算法具有更快的加密、解密速度和更高的安全性。

1 基础理论

1.1 Lorenz超混沌系统

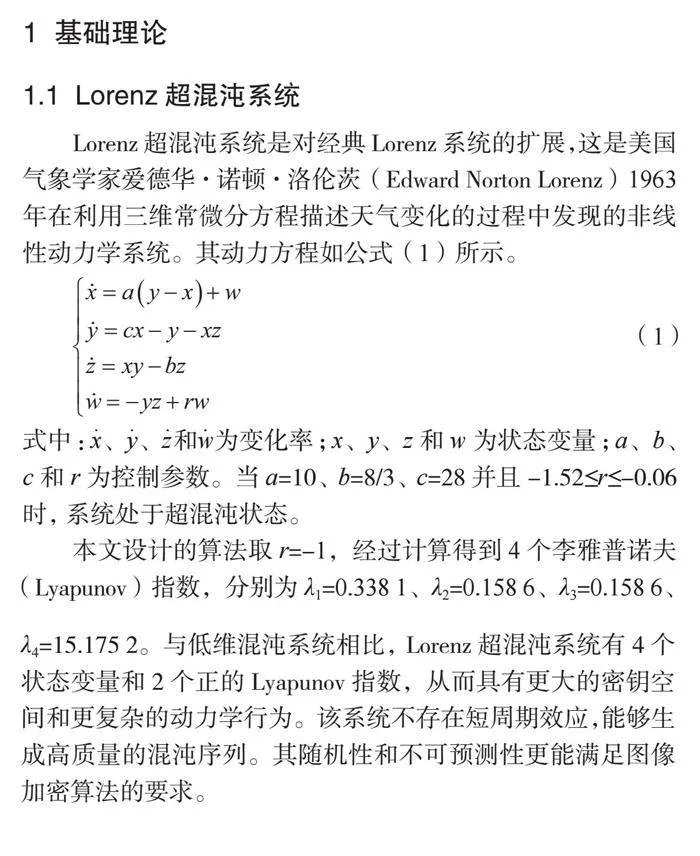

Lorenz超混沌系统是对经典Lorenz系统的扩展,这是美国气象学家爱德华·诺顿·洛伦茨(Edward Norton Lorenz)1963年在利用三维常微分方程描述天气变化的过程中发现的非线性动力学系统。其动力方程如公式(1)所示。

(1)

式中:、、和为变化率;x、y、z和w为状态变量;a、b、c和r为控制参数。当a=10、b=8/3、c=28并且-1.52≤r≤-0.06时, 系统处于超混沌状态。

本文设计的算法取r=-1,经过计算得到4个李雅普诺夫(Lyapunov)指数,分别为λ1=0.338 1、λ2=0.158 6、λ3=0.158 6、

λ4=15.175 2。与低维混沌系统相比,Lorenz超混沌系统有4个状态变量和2个正的Lyapunov指数,从而具有更大的密钥空间和更复杂的动力学行为。该系统不存在短周期效应,能够生成高质量的混沌序列。其随机性和不可预测性更能满足图像加密算法的要求。

1.2 DNA计算

DNA,即脱氧核糖核酸,是由脱氧核苷酸组成的大分子聚合物,携带生物体内的遗传信息。DNA序列包含4种类型的碱基,分别是腺嘌呤(A)、胸腺嘧啶(T)、胞嘧啶(C)和鸟嘌呤(G)。其中,A和T是互补的,C和G也是互补的。在二进制中,0和1是互补的,因此00和11、01和10也是互补的。基于这一点,每种碱基都可以用2位二进制数来表示。根据沃森-克里克(Watson-Crick)互补配对原则[3],共有8种有效的编码规则(见表1)。

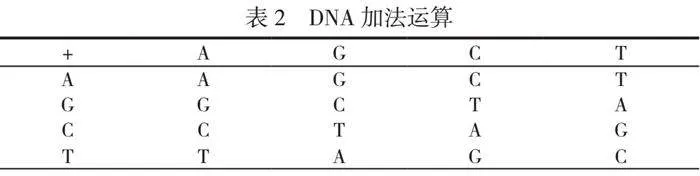

为了进一步提高加密的强度,本文算法对DNA序列进行了计算。表2~表4分别列出了DNA加法、减法和异或运算法则。在这些法则中,加法和异或运算均满足交换律,而减法与加法互为逆运算,异或运算是其自身的逆运算。通过DNA计算,可以同时实现图像的置乱与扩散并且这些操作能够并行执行,从而提高了计算效率。

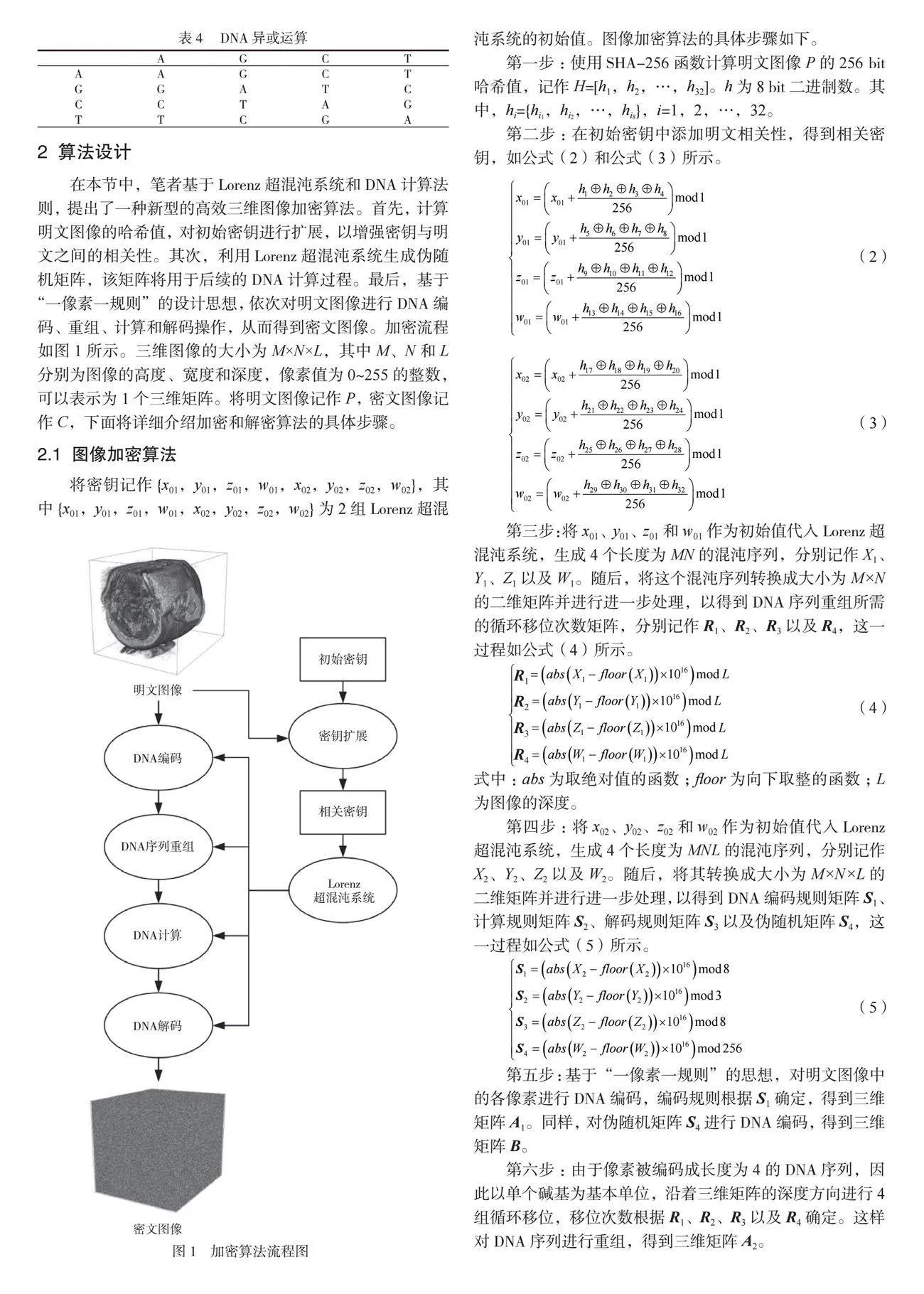

2 算法设计

在本节中,笔者基于Lorenz超混沌系统和DNA计算法则,提出了一种新型的高效三维图像加密算法。首先,计算明文图像的哈希值,对初始密钥进行扩展,以增强密钥与明文之间的相关性。其次,利用Lorenz超混沌系统生成伪随机矩阵,该矩阵将用于后续的DNA计算过程。最后,基于“一像素一规则”的设计思想,依次对明文图像进行DNA编码、重组、计算和解码操作,从而得到密文图像。加密流程如图1所示。三维图像的大小为M×N×L,其中M、N和L分别为图像的高度、宽度和深度,像素值为0~255的整数,可以表示为1个三维矩阵。将明文图像记作P,密文图像记作C,下面将详细介绍加密和解密算法的具体步骤。

2.1 图像加密算法

将密钥记作{x01,y01,z01,w01,x02,y02,z02,w02},其中{x01,y01,z01,w01,x02,y02,z02,w02}为2组Lorenz超混沌系统的初始值。图像加密算法的具体步骤如下。

第一步:使用SHA-256函数计算明文图像P的256 bit哈希值,记作H=[h1,h2,…,h32]。h为8 bit二进制数。其中,hi={hi1,hi2,…,hi8},i=1,2,…,32。

第二步:在初始密钥中添加明文相关性,得到相关密钥,如公式(2)和公式(3)所示。

(2)

(3)

第三步:将x01、y01、z01和w01作为初始值代入Lorenz超混沌系统,生成4个长度为MN的混沌序列,分别记作X1、Y1、Z1以及W1。随后,将这个混沌序列转换成大小为M×N的二维矩阵并进行进一步处理,以得到DNA序列重组所需的循环移位次数矩阵,分别记作R1、R2、R3以及R4,这一过程如公式(4)所示。

(4)

式中:abs为取绝对值的函数;floor为向下取整的函数;L为图像的深度。

第四步:将x02、y02、z02和w02作为初始值代入Lorenz超混沌系统,生成4个长度为MNL的混沌序列,分别记作X2、Y2、Z2以及W2。随后,将其转换成大小为M×N×L的二维矩阵并进行进一步处理,以得到DNA编码规则矩阵S1、计算规则矩阵S2、解码规则矩阵S3以及伪随机矩阵S4,这一过程如公式(5)所示。

(5)

第五步:基于“一像素一规则”的思想,对明文图像中的各像素进行DNA编码,编码规则根据S1确定,得到三维矩阵A1。同样,对伪随机矩阵S4进行DNA编码,得到三维矩阵B。

第六步:由于像素被编码成长度为4的DNA序列,因此以单个碱基为基本单位,沿着三维矩阵的深度方向进行4组循环移位,移位次数根据R1、R2、R3以及R4确定。这样对DNA序列进行重组,得到三维矩阵A2。

第七步:对A1与B进行DNA计算,计算规则根据S2确定,0对应加法运算,1对应减法运算,2对应异或运算,得到三维矩阵A3。

对计算结果进行DNA解码,解码规则根据S3确定,从而得到密文图像C。

2.2 图像解密算法

图像解密算法的流程与加密流程相反且不包括密钥扩展。将作为密钥的两组初始值代入Lorenz超混沌系统,经过处理后生成用于确定DNA编码、重组、计算和解码规则与次序的伪随机矩阵。然后对密文图像依次进行DNA编码、计算、重组和解码,即可恢复为明文图像。

3 试验分析

3.1 仿真结果

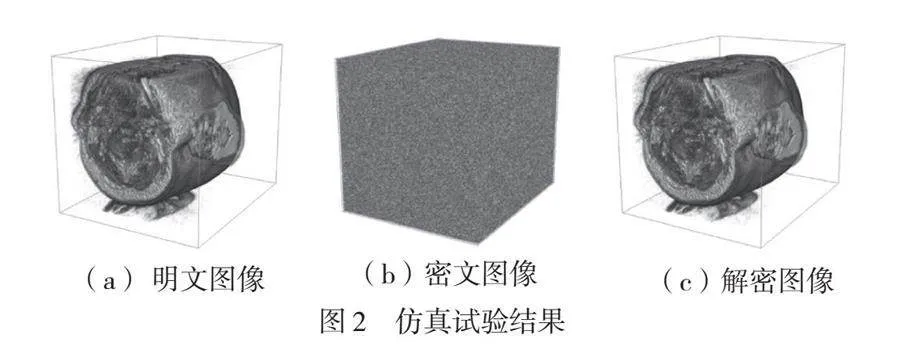

仿真试验使用的计算机配置为Intel(R) Core(TM) i7-10700 CPU@2.90GHz,16 GB内存,64位Windows 11操作系统。编译环境为Anaconda 3,Python 3.9.13。考虑到三维图像在医学领域的广泛应用前景,试验数据选取自哈佛大学网络在线脑部解剖以及影像学图谱库的MRI三维医学图像,大小为256×256×127。不失一般性,初始密钥设置为{x01=0.81600441,y01=0.065 723 57,z01=0.387 824 3,w01=0.967 964 15,

x02=0.184 156 91,y02=0.592 601 19,z02=0.019 938 78,

w02=0.372 526 74}。图2展示了MRI三维图像的加密和解密结果。从图2可以看出,密文图像呈现噪声状,从中无法获取任何视觉信息;而解密图像与明文图像完全相同,表明加密、解密流程未造成任何信息损失。

3.2 效率分析

开发三维图像加密算法的一个重要目的是提高效率。在相同的硬件和软件环境下,分别使用本文算法和文献[4-6]中的算法对图2(a)所示的MRI三维图像进行了加密、解密试验,试验结果见表5。可以看出,DNA计算具有高度并行性,本文算法的加密、解密速度分别达到了10.015 1 Mbit/s和10.396 0 Mbit/s,显著高于其他算法。

3.3 直方图分析

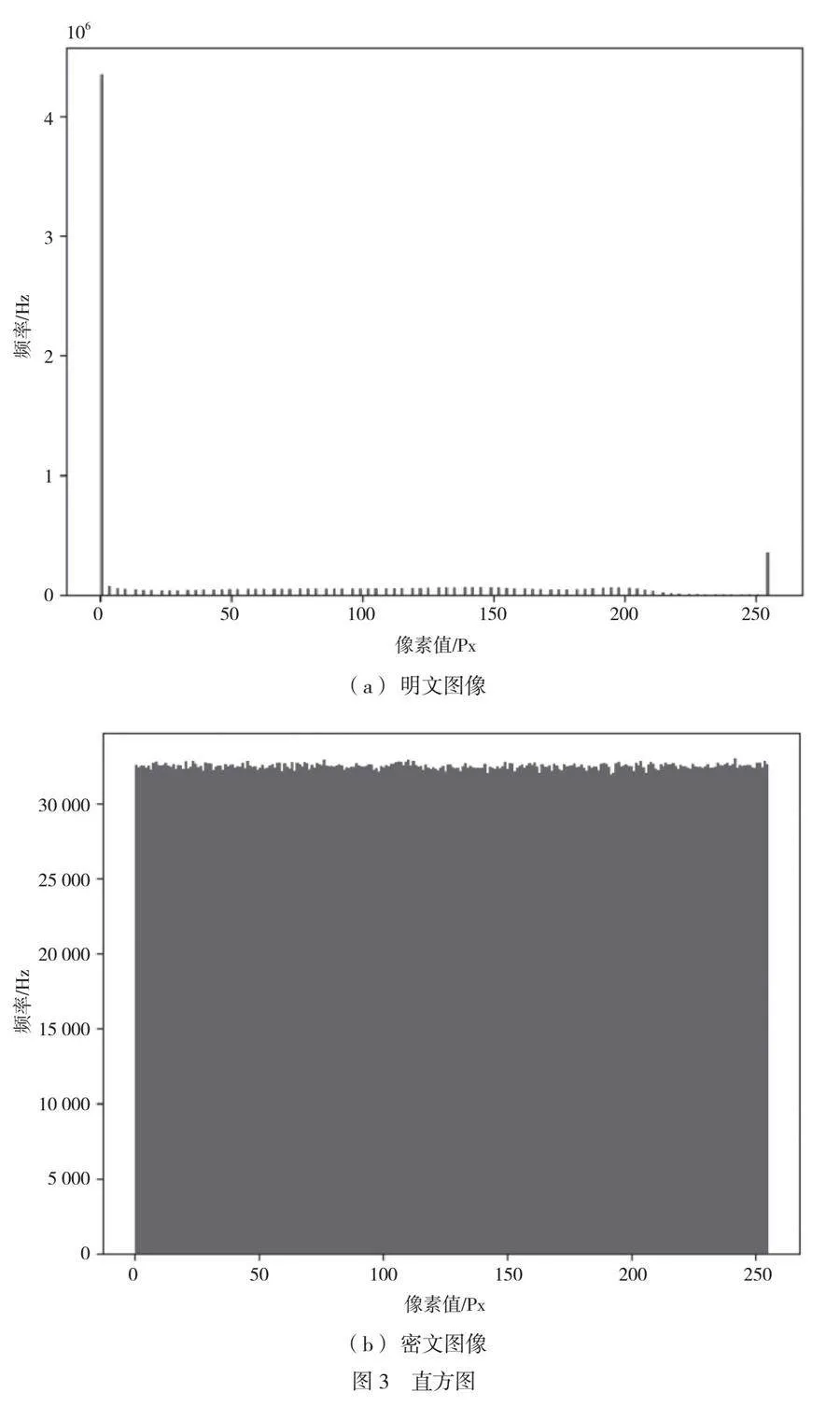

直方图可以直观地反映图像中各像素值的分布情况。图3展示了明文和密文图像对应的直方图。可以看出,图3(a)呈现出极其不均匀的分布,像素值为0的频率远高于其他像素值,这是因为MRI医学图像的边缘区域较暗。相比之下,图3(b)是平坦的,呈现均匀分布,这表明加密过程可以很好地隐藏明文图像的统计特征,有效地抵御直方图分析攻击。

3.4 相关性分析

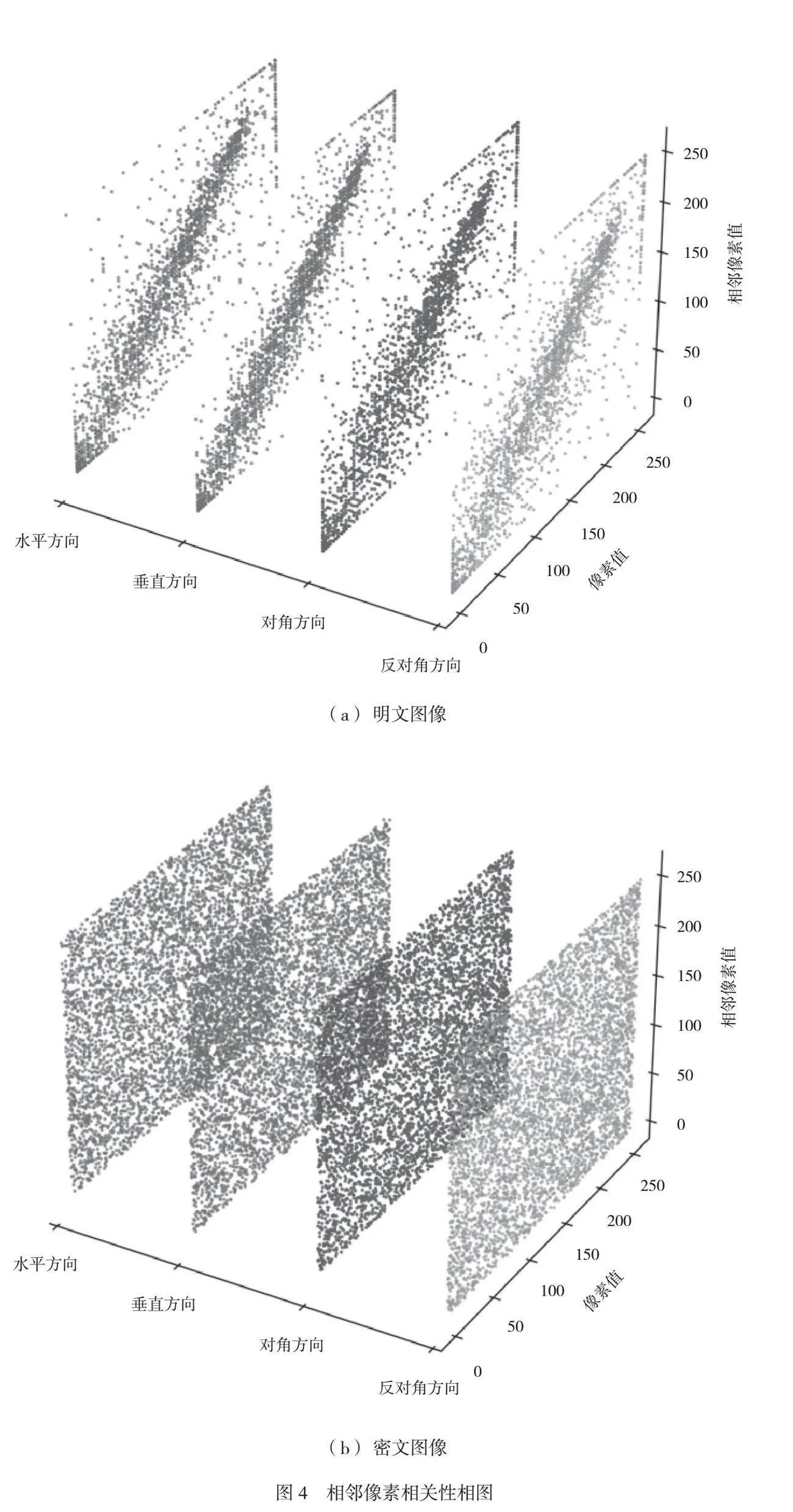

由于三维图像存在较多的信息冗余,相邻像素间具备强相关性,因此性能良好的加密算法必须有效降低相邻像素间的相关性。不失一般性,分别沿着水平、垂直、对角和反对角方向随机选取了5 000对相邻像素,绘制了明文和密文图像的相关性相图,如图4所示。可以看出,在各方向上,图4(a)中的相点大多分布于相平面的对角线附近,而图4(b)中的相点均匀分布于相平面上,这表明加密过程消除了明文图像的相邻像素强相关性。

3.5 密钥空间分析

研究表明,密钥空间至少需要gt;2100,当加密算法遭受暴力破解攻击时可以保障其安全性[7]。本文算法中采用Lorenz超混沌系统的初始值{x01,y01,z01,w01,x02,y02,z02,w02}作为密钥,由于初始值精度为10-14,因此密钥空间大小为1014×8=10112,足以抵御任何形式的暴力破解攻击。

3.6 明文敏感性分析

明文敏感性分析旨在衡量加密算法对明文图像中任意微小变化的敏感性。首先,随机选取明文图像中任一像素点的任一比特位进行反转,从而生成1幅新的明文图像。其次,使用同一密钥对原始明文图像和新生成的明文图像进行加密,得到2幅密文图像。最后,对比这2幅密文图像的差异。为了量化这种差异,通常采用像素数改变率(NPCR)[8]和平均强度变化率(UACI)[9]作为评价指标。重复进行了100组试验,在每组试验中,随机反转明文图像中任一像素点的任一比特位,对这100组试验的结果进行计算,得到了NPCR和UACI的均值,见表6。从表6中的数据可以看出,与文献[4-6]中提到的算法相比,本文算法在NPCR和UACI两项指标上的表现更接近理论值,这表明本文提出的的加密算法具有良好的明文敏感性,能够有效地抵御差分攻击。

4 结论

将Lorenz超混沌系统与DNA计算相结合,本文提出了一种新型的三维图像加密算法。首先,通过计算明文图像的哈希值并进行密钥扩展,增强了密钥与明文的相关性。其次,利用Lorenz超混沌系统初始值的高精度确保了密钥空间的充足性。最后,对明文图像依次进行DNA编码、重组、计算和解码,其中DNA计算的高度并行性有效控制了加密、解密时间,同时DNA序列的复杂性也增强了算法抵抗各项攻击的能力。仿真结果和安全分析表明,本文算法能够高效地将三维图像加密为类似随机的噪声状图像,具有均匀分布的直方图和较低的相邻像素相关性,满足安全性要求。此外,该算法的密钥空间较大,敏感性和鲁棒性较强,可抵御差分攻击,可选择明文攻击等常规的密码攻击。综上所述,本文算法对实现多种场景下大容量三维图像实时、安全的传输具有一定的应用价值。

参考文献

[1]唐旭,舒立鹏,范继,等.基于Rossler超混沌系统的军事图像加密算法研究[J].火炮发射与控制学报,2022,43(2):32-38.

[2]李德新,王锐.基于混沌与菲涅尔变换的多彩色图像加密算法[J].传感技术学报,2023,36(6):928-936.

[3]WATSON J D, CRICK F H C.Molecular structure of nucleic acids :

A structure for deoxyribose nucleic acid [J].Nature,1953,171(4356):737-738.

[4]高国静,吕庆文.基于复合混沌的鲁棒型医学图像加密算法[J].计算机与现代化,2021(6):107-112.

[5]黄佳鑫,赵凯悦,李佳文,等.基于Logistic-Sine-Cosine映射的图像加密算法[J].科学技术与工程,2023,23(27):11713-11721.

[6]秦秋霞,梁仲月,徐毅.一种基于分段线性混沌映射的医学图像加密算法[J].大连民族大学学报,2023,25(1):57-63.

[7]ALVAREZ G,LI S. Some basic cryptographic requirements for

chaos-based cryptosystems [J].International journal of bifurcation and chaos,2011, 16(8): 2129-2151.

[8]ZHANG Y.A chaotic system based image encryption scheme with

identical encryption and decryption algorithm [J].Chinese journal of electronics, 2017,26(5):1022-1031.

[9]MOAFIMADANI S S,CHEN Y, TANG C.A new algorithm

for medical color images encryption using chaotic systems[J].Entropy,

2019,21(6):577.