基于改进遗传算法的分布式数据库访问控制方法

摘要:分布式数据库具有一定开放性和复杂性,使得数据库面临严峻的安全挑战,为此,文章提出了基于改进遗传算法的分布式数据库访问控制方法。首先,生成分布式数据库用户的SPKI/SDSI证书链,采用参数自适应改进的遗传算法搜索SPKI/SDSI证书链,然后,构建一个基于SPKI/SDSI证书的分布式访问控制模型,通过该模型对用户访问请求中的证书链进行搜索与验证,实现分布式数据库访问控制。实验结果表明,该设计方法可准确且快速地识别恶意分布式节点,并限制其任何访问行为,保障分布式数据库的安全。

关键词:改进遗传算法;分布式;数据库;访问控制;控制方法

中图分类号:TP311.13 文献标志码:A

0 引言

随着数据量的不断增长和系统的日益复杂,分布式数据库系统面临着严峻的安全挑战,如何实现对数据库的访问控制,防止未授权访问和恶意攻击,成了一个亟待解决的问题。当下,国内外众多学者对访问控制方法展开了一系列研究,如林莉等[1]引入区块链技术,设计了一种不泄露隐私数据的访问控制策略,有效实现了大数据应用的安全访问控制,但该访问控制方法的应用范围受限;韩斌等[2]以混沌映射改进的数字加密算法为基础,构建了一个并发访问控制模型,但这种方法复杂性较高;李健等[3]引入属性撤销密文策略进行属性基加密,保障数据访问安全,但该方法在高并发场景下难以保障访问控制效率。在该背景下,本文开展了基于改进遗传算法的分布式数据库访问控制方法研究。

1 生成分布式数据库用户的SPKI/SDSI证书链

本文主要通过用户的简单公钥基础设施(Simple Public Key Infrastructure,SPKI)/自我描述互联网安全系统(Self-Describing Systems for Internet Security,SDSI)证书链进行分布式数据库的访问控制[4]。对于名字证书的合并,假设SPKI/SDSI系统存在名字证书S1和S2,其中S1是形式为Z1→T1的证书,S2是形式为Z2→T2的证书,Z1、Z2分别为名字证书S1和S2的起始点或签名者,T1、T2分别为名字证书S1和S2被授权的实体。已知名字证书S1和S2之间存在的关系为T1,那么将S1和S2合并成一张名字证书时,合并规则为:

S3=S1·S2=Z1→(T1·S2)=Z1→T2x(1)

式中,S3表示合成后的新SDSI名字证书,x为任意字符串。根据式(1)即可将多个SDSI名字证书合并在一起,形成全新的名字证书。对于授权证书的合并,假设SPKI/SDSI系统存在授权证书Q1、Q2,则Q1=(a,b,c,d,e),Q2=(A,B,C,D,E)[5]。其中,a、A表示授权证书Q1、Q2的颁发者;b、B表示授权证书Q1、Q2的持有者;c、C表示授权证书Q1、Q2的权限传递;d、D表示授权证书Q1、Q2的具体权限;e、E表示授权证书Q1、Q2的有效时间。已知A=b,那么授权证书Q1、Q2的合并规则为[6]:

Q3=(a,B,C,Insert〈d,d〉,Insert〈e,E〉)(2)

式中,Q3表示合成后的新SPKI授权证书,Insert表示计算交集。根据式(2)即可将多个SPKI授权证书合并在一起,形成全新的授权证书。将合并成功的名字证书与授权证书合成在一起,即可得到包含SDSI名字证书和SPKI授权证书的分布式数据库证书链。

2 改进遗传算法搜索SPKI/SDSI证书链

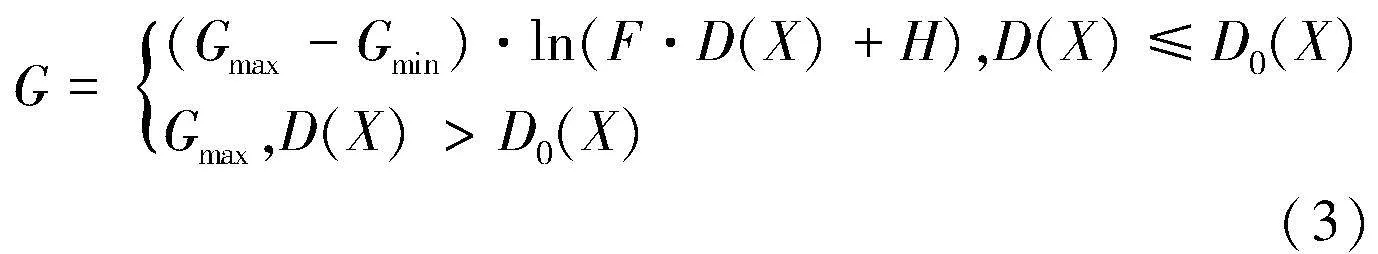

利用SPKI/SDSI系统进行分布式数据库用户的访问控制虽然具有一定的灵活性,但由于用户的SPKI/SDSI证书链搜索难度较大,难以保障访问控制的效率与精度,因此,本文通过寻优算法进行SPKI/SDSI证书链搜索[7]。本文提出了一种参数自适应改进的遗传算法,该算法通过动态调整遗传算法的参数,使搜索过程更加高效和灵活[8]。具体自适应改进方案如式(3)所示。

式中,G表示遗传算法中染色体交叉或变异的概率,Gmax、Gmin表示遗传算法中染色体交叉或变异概率的最大和最小值,F、H表示随机数,D(X)表示种群X中染色体的适应度值,D0(X)表示种群X中染色体的适应度均值,Dmin(X)表示种群X中染色体的适应度最小值。根据式(3)所示,改进参数完成染色体的交叉与变异操作后,对染色体后代进行适应度评价,同样保留优良个体,不断重复此过程,直至达到最大迭代次数等结束条件,停止算法运行,输出最优解即为所求分布式数据库用户SPKI/SDSI证书链。

3 基于SPKI/SDSI证书的分布式访问控制模型构建

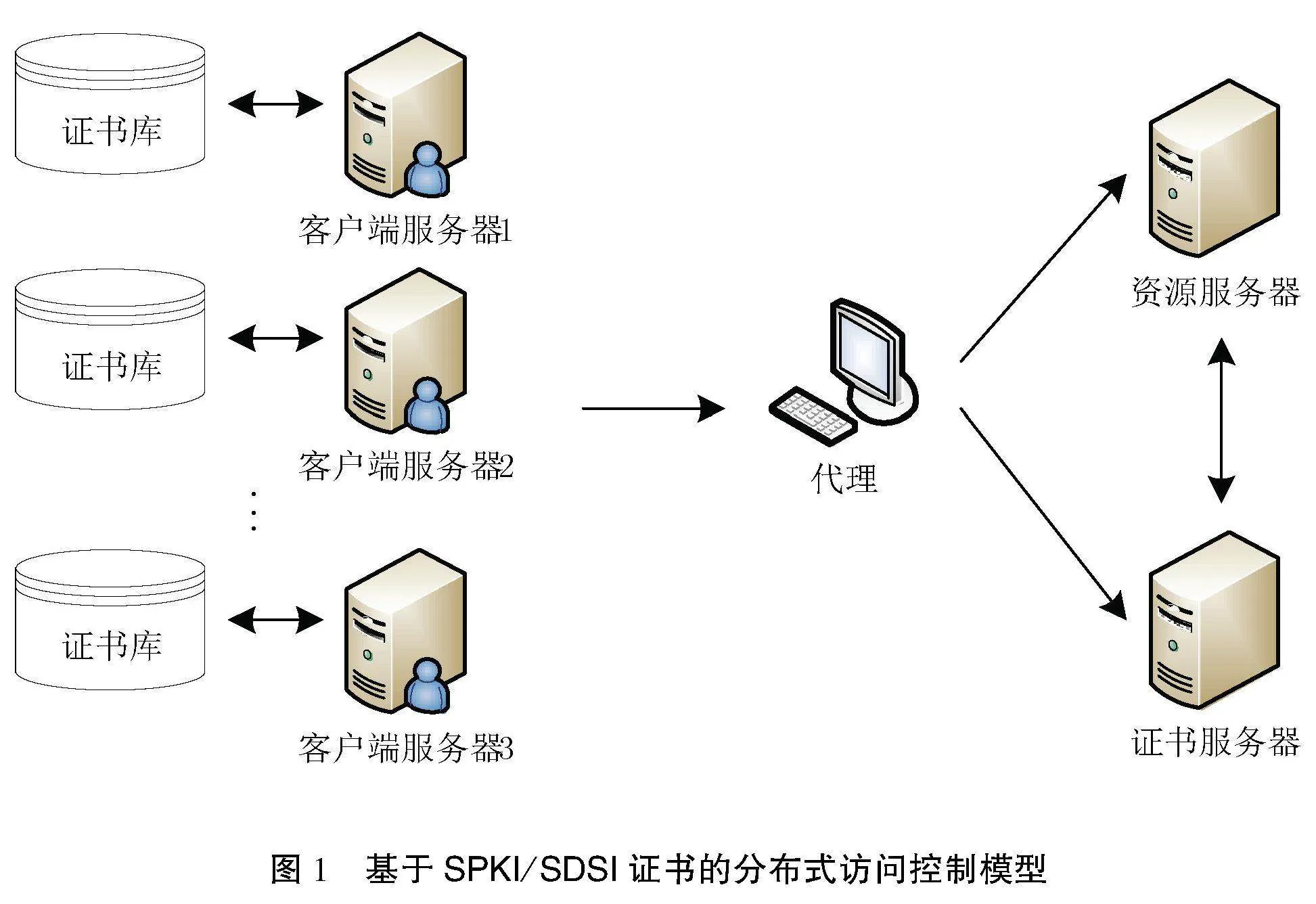

在上述内容的基础上,为实现分布式数据库访问控制,本文构建了一个基于SPKI/SDSI证书的分布式访问控制模型,具体结构如图1所示。

如图1所示,本文构建的分布式访问控制模型主要包含了资源服务器、证书服务器、代理、客户端服务器、客户端证书库等实体,各实体之间通过安全的通信协议进行交互。用户通过客户端服务器发起分布式数据库访问请求,携带从客户端证书库中获取的SPKI/SDSI证书链;资源服务器作为分布式数据库的管理者,负责接收用户的访问请求,并通过与证书服务器的交互,验证用户证书链的合法性;证书服务器利用改进的遗传算法搜索数据库所保存的合法证书链,以为资源服务器提供验证依据。利用上述模型进行分布式数据库访问控制的流程如下:首先,当用户想要访问分布式数据库时,客户端和数据库的资源服务器之间会通过代理建立一个安全连接,用户从证书库中找出一条SPKI/SDSI证书链,通过安全连接向资源服务器发送带证书链的访问请求;然后,当分布式数据库的资源服务器收到用户访问请求后,会向证书服务器发出请求。证书服务器利用改进遗传算法搜索数据库所保存的合法SPKI/SDSI证书链,如果搜索到与用户发来的证书链相对应的证书链,则将其返回给资源服务器。资源服务器根据接收的反馈信息对用户请求中证书链的合法性进行验证,如果不合法,将拒绝访问并返回信息至客户端;如果合法,则提供相应的分布式数据库访问服务给客户端,以此实现分布式数据库的访问控制。

4 实验分析

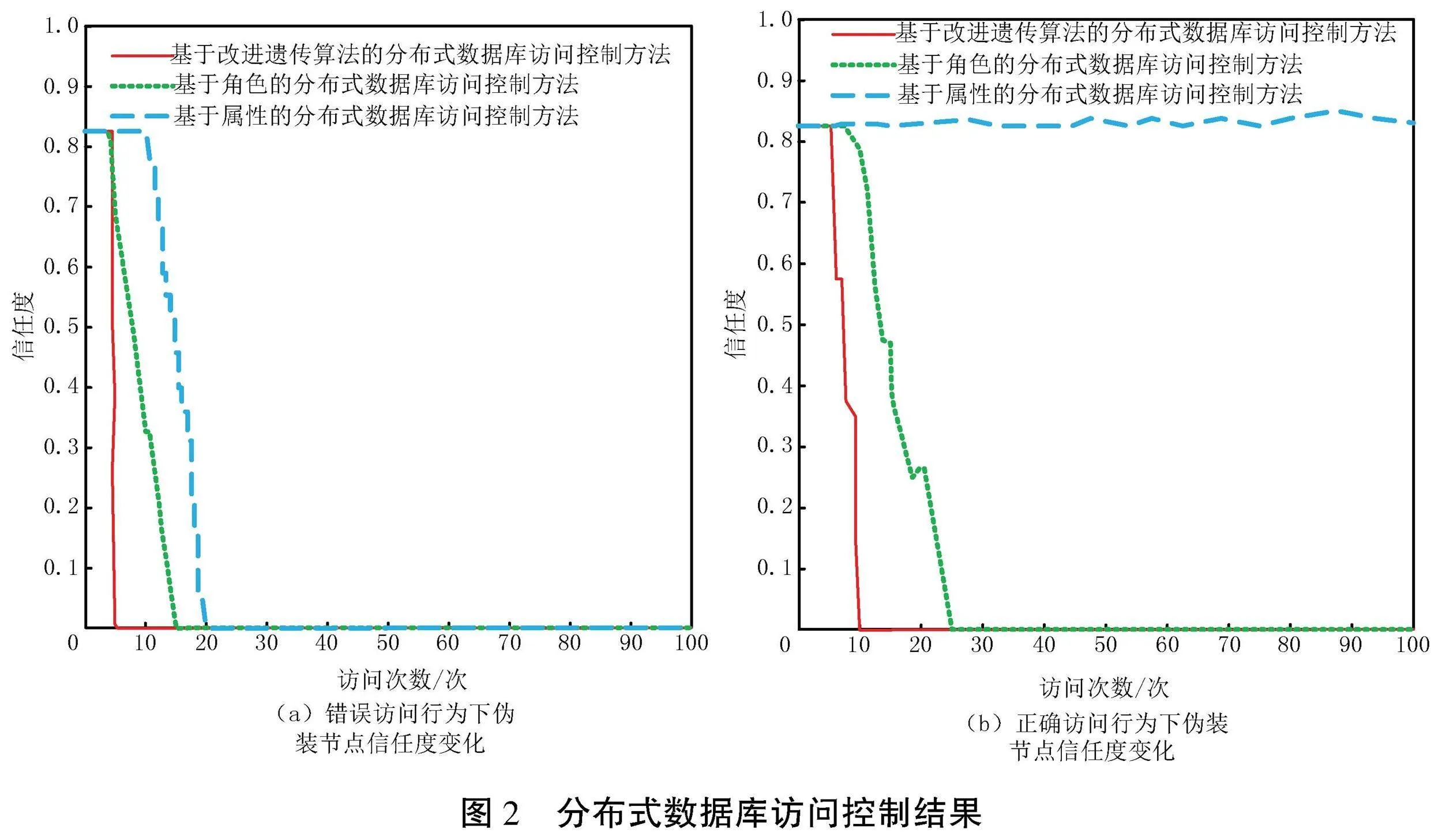

本文以该方法为实验组,并以基于角色的分布式数据库访问控制方法和基于属性的分布式数据库访问控制方法为对照组,开展对比实验,以对各方法发现并限制分布式数据库恶意数据节点的访问行为能力进行验证。首先,采用Python语言模拟分布式数据库环境,然后,在该实验环境中,搭建一个包含多个诚信节点与一个恶意节点的分布式数据库,在该环境下完成后续测试。为验证分布式数据库的访问控制性能,本文先将恶意节点伪装成诚信节点,通过伪装后节点依次进行100次的正确访问行为和100次的错误访问行为,然后应用3种方法进行访问控制,得到对比结果如图2所示。

从图2可以看出,本文设计方法在10次访问后即可将节点信任度下降为0,限制节点访问行为,优于对比方法,应用效果较好,对于保障分布式数据库的安全性和稳定性具有重要意义。

5 结语

本文深入研究了基于改进遗传算法的分布式数据库访问控制方法,通过构建数据库的SPKI/SDSI证书链并引入改进的遗传算法,获得一种分布式访问控制模型。本文设计方法在有效提高分布式数据库访问控制的效率和灵活性的基础上,可以保证内部数据安全,具有较高的实际应用价值和发展潜力,应用效果较好。

参考文献

[1]林莉,储振兴,刘子萌,等.基于区块链的策略隐藏大数据访问控制方法[J].自动化学报,2023(5):1031-1049.

[2]韩斌,钱涵笑.主流知识图谱存储系统并发访问控制方法[J].计算机仿真,2023(3):333-337.

[3]李健,戚湧.可撤销属性加密的区块链数据访问控制方法[J].计算机工程与设计,2024(2):348-355.

[4]杨小东,田甜,王嘉琪,等.基于云边协同的无证书多用户多关键字密文检索方案[J].通信学报,2022(5):144-154.

[5]景旭,邢胜飞.基于PBFT的猕猴桃溯源联盟链应用访问控制方案[J].农业机械学报,2023(1):183-195.

[6]周彦伟,马岿,乔子芮,等.基于证书的抗连续泄露签名机制[J].计算机学报,2022(11):2363-2376.

[7]金强,石永康,吕玉龙,等.基于改进遗传算法的植保无人机姿态控制[J].农机化研究,2024(5):1-6.

[8]阙凌燕,蒋正威,杨力强,等.基于改进遗传算法的源网荷储协同控制方法[J].沈阳工业大学学报,2023(6):612-618.

Distributed database access control method based on improved genetic algorithms

Abstract: Due to the openness and complexity of the distributed database, the database is faced with severe security challenges, and the distributed database access control method based on the improved genetic algorithm is proposed. The SPKI/SDSI certificate chain of distributed database users adopts the parameter adaptive genetic algorithm to search for SPKI/SDSI certificate chain, and then builds a distributed access control model based on SPKI/SDSI certificate. Through the model, the certificate chain in the user access request is searched and verified to realize distributed database access control. The experimental results show that the design method can accurately and quickly identify malicious distributed nodes, and limit any access behavior to ensure the security of distributed database.

Key words: improving genetic algorithm; distributed; database; access control; control method