计算机网络安全态势评估及预测方法研究

摘要:该研究通过评估并预测计算机网络安全态势,旨在帮助相关工作人员及时发现漏洞、恶意代码、网络攻击等安全风险,并及时采取预防措施,防止安全事件的发生。在该次研究中,相关工作人员基于CAE-DNN-FL模型,进行网络攻击识别,构建网络安全态势评估模型。在此基础上,制定网络安全态势预测方法,以期为相关部门提供及时的预警以及决策支持,提升其网络安全水平。

关键词:计算机网络;网络安全态势预测;态势等级

中图分类号:TN929 文献标志码:A

0 引言

随着计算机技术的迅猛发展,网络安全问题日益凸显,并引起了广泛关注。各种恶意攻击、数据泄露、网络病毒等安全威胁,对个人、组织和国家的网络健康以及信息安全产生了严重的影响。为应对这些挑战,相关工作人员积极寻找高效的计算机网络安全态势评估及预测方法。在实际应用中,这些方法用于网络威胁情报分析、入侵检测与防御、风险管理与决策支持等领域。随着技术的不断进步和威胁的持续演变,该领域的研究也在不断发展和完善,以应对日益严峻的网络安全挑战。通过深入研究和创新,计算机网络安全态势评估及预测方法将为网络安全提供更加可靠的保障。

1 网络安全态势评估方法

1.1 基于CAE-DNN-FL模型的网络攻击识别

1.1.1 模型构建

(1)特征提取。

在处理网络流量数据时,由于其往往呈现大规模和高维度的特性,因此在构建模型之前,需要对数据进行特征提取,通过这种方式降低数据维度并保留关键信息。该次研究中,工作人员运用统计特征、频谱分析、小波变换等多元化的特征提取方法,从原始网络流量数据中提炼出富有意义的特征。

(2)攻击识别。

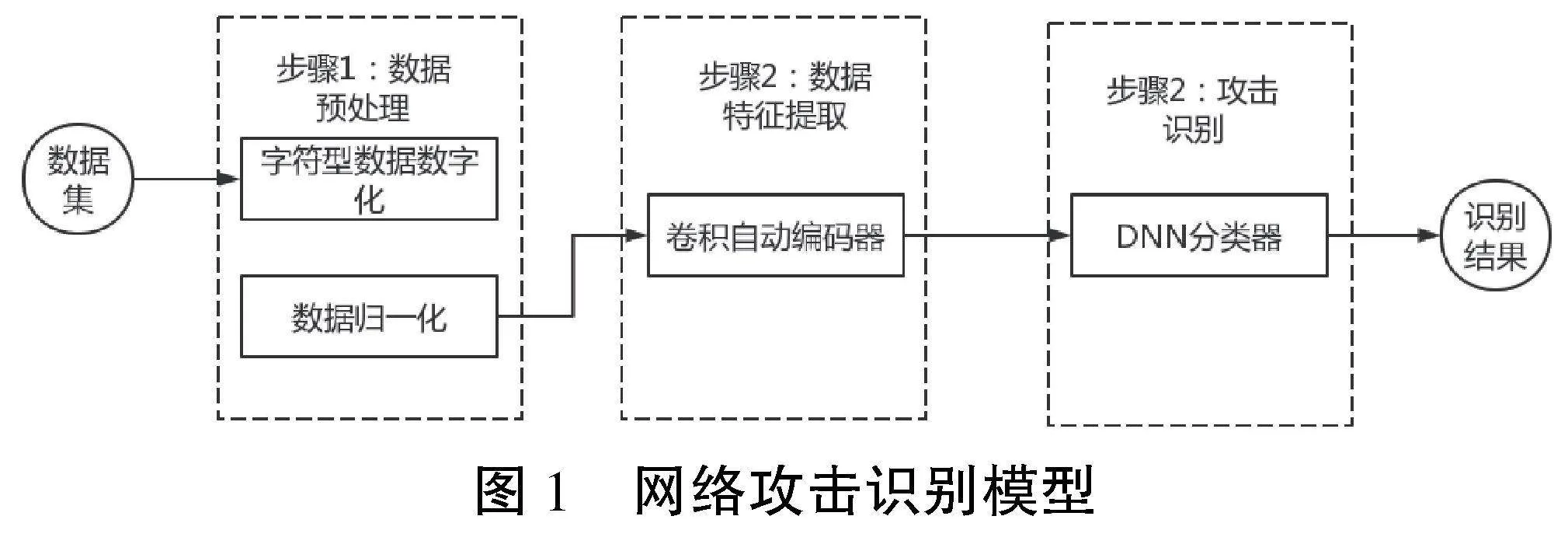

在特征提取之后,使用深度神经网络 (Deep Neural Networks,DNN)进行攻击识别。DNN 是一种多层神经网络,具有强大的模式识别和学习能力[1]。通过将提取到的特征作为输入,DNN可以学习网络攻击的模式和规律,对新的网络流量进行分类,判断其是否属于攻击行为,如图1所示。

(3)不均衡数据处理。

在网络流量数据中,攻击样本通常比正常样本少得多,导致数据集的不均衡性。为了解决这个问题,研究人员利用过采样增加少数类样本的数量,同时利用欠采样减少多数类样本的数量,引入SMOTE算法使得数据集更加平衡,提高模型对少数类攻击的识别能力。

1.1.2 模型训练

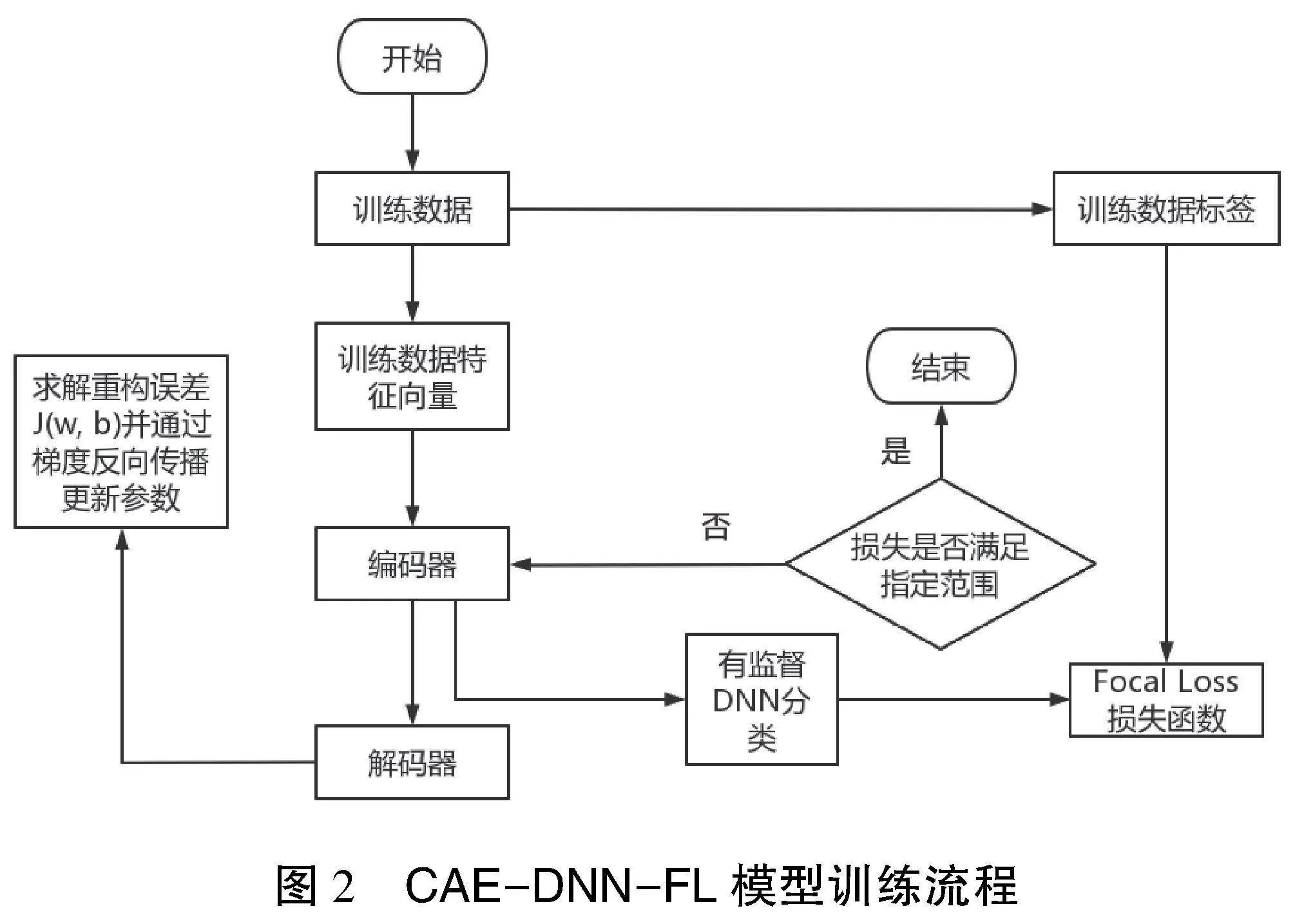

该模型的训练流程包括数据准备、特征提取、CAE模型训练、DNN模型训练、不均衡数据处理、FL模型训练和模型评估。(1)准备包含正常网络流量和各类攻击流量的数据集。然后,利用CAE对流量数据进行特征提取,以降低维度并保留重要信息。(2)使用CAE和DNN进行模型训练,其中,DNN通过学习网络攻击的模式和规律进行攻击识别。为了解决数据集不均衡的问题,采用过采样、欠采样或合成样本生成等方法[2]。(3)使用联邦学习进行模型训练,实现分布式学习和隐私保护。在训练完成后,使用测试集对模型进行评估。该模型的综合应用可以提高网络攻击识别的性能和数据隐私保护能力,如图2所示。

1.2 基于网络攻击行为的态势评估量化

1.2.1 态势指标构建原则

(1)可比性与衡量标准。指标应具有可比性,能够对不同的网络环境和时间段进行比较。为了实现可比性,该次研究使用了统一的衡量标准以及计量单位来描述指标。

(2)动态性与实时性。网络攻击态势是动态变化的,因此指标应该能够随着时间的推移进行更新和调整。指标的构建应该考虑实时数据的获取,以及对不同时间段的比较和分析。

(3)敏感性与准确性。指标应该能够敏感地反映网络攻击的变化与趋势。指标的构建应该能够捕捉到攻击的细微变化,并能够提供准确的信息,以支持决策者进行有效的安全管理。

1.2.2 态势评估量化

(1)定义攻击概率因子p。确定需要考虑的攻击类型以及攻击源,并根据攻击历史数据分析攻击的概率。考虑因素可能包括攻击频率、攻击成功率、攻击持续时间等,根据实际情况选择合适的指标作为攻击概率因子。

(2)定义攻击数量因子M。考虑不同类型的攻击事件数量对态势的影响,可以定义攻击数量因子来表示。根据攻击类型的严重程度和影响范围,给予不同类型攻击事件相应的权重,以便量化影响。

(3)定义单攻击数量因子Mi。考虑到攻击事件中可能存在多个攻击对象或目标,可以对单攻击的数量进行分析和度量。可以定义单攻击数量因子,用于衡量每个攻击事件中涉及的单个目标数量,进一步细化攻击数量的指标。

(4)定义攻击影响因子Ii。考虑到攻击对系统或网络的影响,可以定义攻击影响因子来衡量攻击事件的严重程度和影响范围。考虑影响因素可能包括数据泄露、系统瘫痪、服务不可用等,并根据实际情况选择适当的指标对其进行度量[3]。

在确立各因子后,可根据实际需求对其进行权衡与量化。通过数学模型、统计分析及专家评判等手段,确定各因子的权重与衡量方式。针对具体情况,可对各因子进行加权综合计算,从而得出最终的态势指标结果。为便于理解,研究人员利用可视化工具或仪表盘展示指标成果,以供决策者及相关人员分析参考[4]。

该次研究中,工作人员使用滑动窗口机制,对一段时间内的所有网络攻击,对于系统所造成的影响进行综合考量。其计算公式如下:

公式(1)中,R代表某一个时间段内,网络安全态势数值,p代表受到网络攻击的概率,n代表攻击类型总和。

1.2.3 态势等级划分

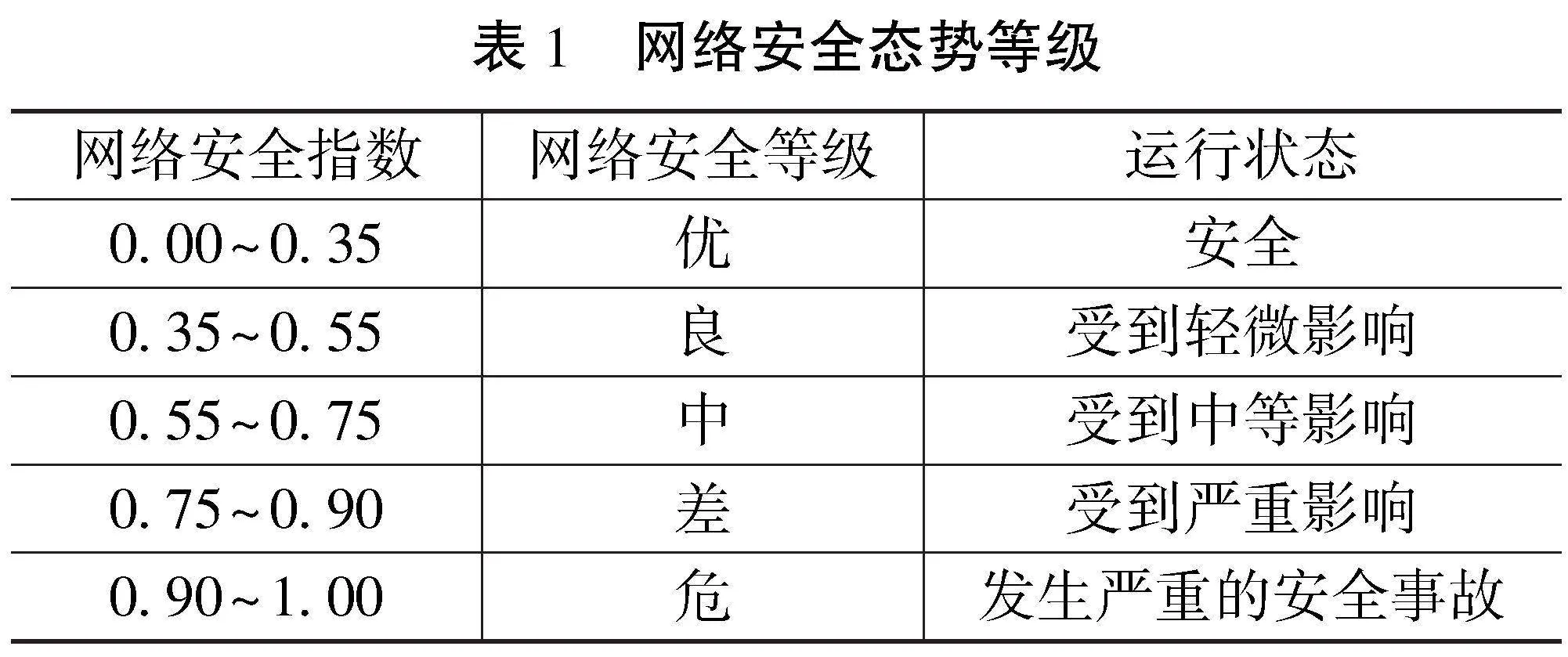

根据2006年国务院出台的《国家突发公共事件应急预案》中的相关规定,网络安全事件可划分为5个等级,如表1所示。

2 网络安全态势预测方法

2.1 构建数据集

该次研究中,研究人员收集网络安全历史数据,并根据预测的时间范围进行划分,划分为训练集和测试集。对每条网络安全数据进行数据清洗、特征提取、标签定义等预处理行为,将数据转化为时间序列的形式,并按照一定的时间窗口大小划分为输入序列和对应的目标序列。

2.2 搭建时间卷积网络TCN

研究人员定义TCN的网络结构,并采用不同的层数以及卷积核大小进行调优。每个网络层包括一个因果卷积层、一个非线性激活层和一个下采样池化层。使用不同的正则化方法,如批量归一化或者丢弃法,提高模型的泛化能力和防止过拟合。

2.3 训练预测模型

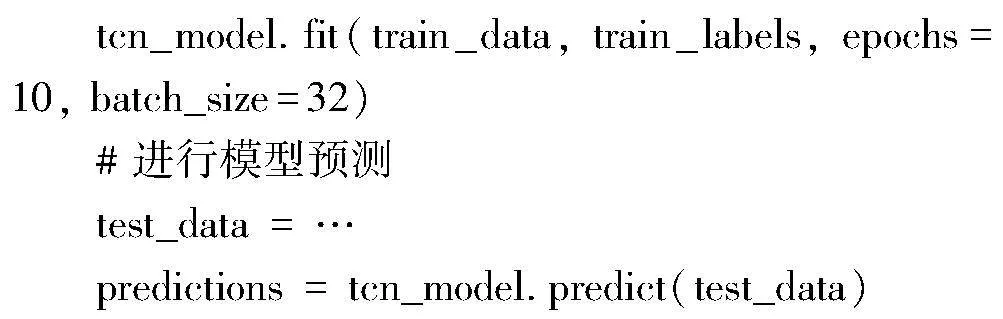

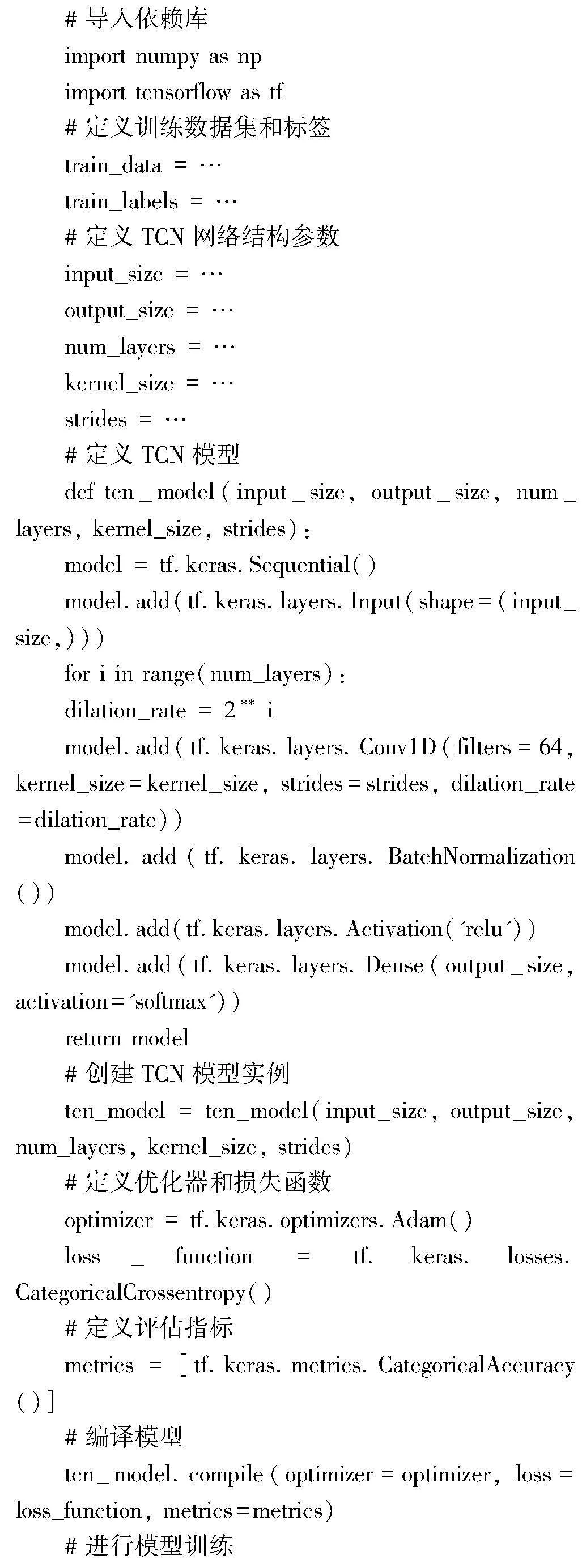

研究人员使用训练集的时间序列数据作为输入,预测目标序列作为标签,对TCN模型进行训练。选择合适的优化算法(如随机梯度下降)、损失函数(如均方误差、交叉熵)和评价指标(如准确率、召回率)来进行模型优化和评估。迭代训练过程,通过反向传播算法更新模型的权重参数,使模型逐渐收敛并提升预测能力。根据训练集和测试集的损失函数值和评价指标,对模型进行调整和优化,以提高预测的准确性和鲁棒性。其伪代码片段为:

上述伪代码中,首先定义了训练数据集和标签。然后根据输入参数定义了TCN网络结构,并创建了TCN模型实例。接下来,定义了优化器、损失函数和评估指标。通过编译模型后,使用训练数据进行模型训练[5]。最后,使用测试数据进行模型预测,得到预测结果。请根据实际情况进行相应的调整和修改。

2.4 实验结果分析

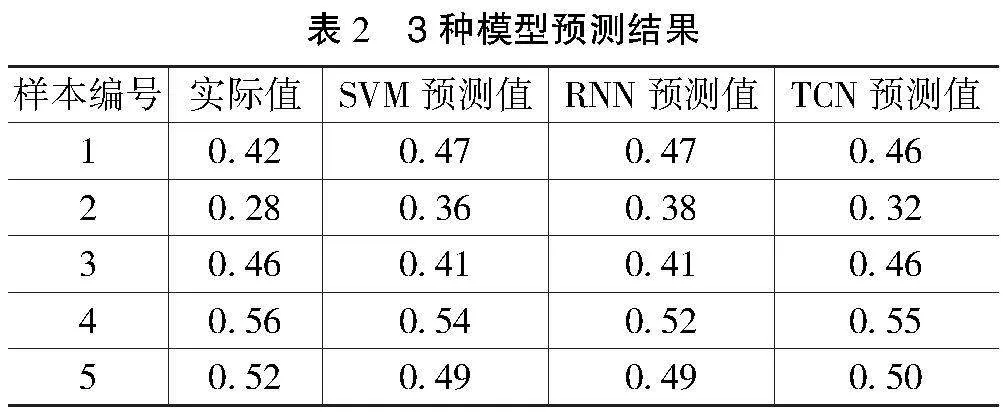

研究人员为验证TCN模型的实用性以及准确度,引入SVM模型以及RNN模型进行对比实验,如表2所示。

分析表3可以发现,与SVM模型以及RNN模型相比,TCN模型的五组样本,其预测精度与实际值更为接近,证明该模型具有良好的预测准确性,能够有效减少预测误差。

3 结语

该研究通过对网络安全数据进行分析与建模,评估和预测网络的安全态势,提前发现潜在的威胁与风险,从而采取相应的防御措施。通过对网络安全数据进行分析、建模,可以提前发现并应对潜在的网络威胁,为企业提供有效的网络安全保护策略。随着网络环境的不断演化,网络安全态势评估及预测方法仍然面临挑战,包括数据隐私保护、模型的泛化能力等问题,需要进一步深入研究与探索。

参考文献

[1]罗宏芳,王春枝.基于贝叶斯攻击图的光网络安全态势预测研究[J].激光杂志,2023(8):134-138.

[2]孙伊然.中国对外经济关系的演进态势与战略内涵[J].世界经济研究,2023(8):3-14,135.

[3]詹雪.物联网技术在舰船网络安全监测预警中的应用[J].舰船科学技术,2023(15):123-126.

[4]刘鹏举.基于深度神经网络的物联网安全态势自动辨识算法设计[J].吉林大学学报(工学版),2023(7):2121-2126.

[5]李泽慧,徐沛东,邬阳,等.基于大数据的网络安全态势感知平台应用研究[J].计算机应用与软件,2023(7):337-341.

Research on computer network security situation assessment and forecasting method Phase embellish tong

Abstract: This study aims to assess and predict the cybersecurity posture by helping relevant personnel detect vulnerabilities, malicious code, network attacks, and other security risks in a timely manner. The CAE-DNN-FL model is utilized for network attack identification, thereby constructing a cybersecurity posture assessment model. Based on this, a method for predicting cybersecurity posture is developed to provide timely alerts and decision support for relevant departments, enhancing their cybersecurity readiness and capabilities.

Key words: computer network; situation forecast of network security; situation level

··