基于卷积神经网络的移动通信网络入侵检测方法研究

摘要:传统的入侵检测方法多基于规则匹配或统计分析,能够识别已知的攻击模式,但对于未知的新型攻击或变种攻击时,检测效果不佳,因此,文章提出基于卷积神经网络的移动通信网络入侵检测方法研究。实验结果表明,该设计方法在移动通信网络入侵检测中取得了显著成效,误报率仅为0.87%,漏报率仅为1.36%,证明卷积神经网络在移动通信网络入侵检测领域具有较高的准确性和稳定性。

关键词:卷积神经网络;移动通信;网络入侵;入侵检测

中图分类号:TP301 文献标志码:A

0 引言

随着信息技术的飞速发展,移动通信网络已经成为我国现代社会不可或缺的基础设施,承载着海量的数据传输和通信需求。然而,随着网络规模的持续扩大,网络安全问题日益凸显。入侵检测作为网络安全防护的核心措施,对于及时发现并应对恶意攻击、确保移动通信网络的稳定运行至关重要。苏新等[1]基于异常行为设计一种入侵检测方法,可显著提高不平衡数据集中异常数据的检测精度;景雯等[2]在区块链技术的基础上构建一个信任模型,进行无线传感网络的入侵检测,可解决因异常节点特征维度较高导致入侵检测准确率较差的问题;肖衡等[3]以机器学习为基础,构建无线传感网络通信异常入侵检测模型,具有优秀的异常入侵检测精度和效率。然而,在面对移动通信网络中复杂、高维的网络流量数据时,这些传统方法在某些特定场景下难以实现准确识别。因此,文章将深度学习技术应用于移动通信网络的入侵检测领域,旨在提高检测的准确性和实时性,为移动通信网络的安全防护提供新的有效手段。

1 预处理移动通信网络流量数据

为提升入侵检测系统的效果,对原始移动通信网络流量数据进行预处理,这些预处理步骤包括符号数据转换和数据归一化等操作[4]。移动通信网络流量数据中包含了大量符号型数据,如IP地址、协议类型等。这些符号型数据不能直接用于数值计算或机器学习模型的训练,需要进行适当的转换。对于IP地址这类具有层次结构的符号型数据,采用四分割的方法进行转换。具体地,将IP地址分为4个部分,每个部分都是一个独立的数值。这种方法能够保留IP地址的原始结构和信息,同时将其转换为适合数值计算的形式。

对于协议类型等没有层次结构的符号数据,采用one-hot编码技术将其转换为二进制向量。one-hot编码为每个符号型数据创建一个唯一的二进制向量,其中,只有一个元素为1,其余元素为0。这种方法能够将符号型数据转换为数值型数据,便于后续的处理和分析。完成符号转换后,进行数据归一化[5]。数据归一化是一种将数据调整到同一尺度或范围的过程,以便进行后续的分析或建模。在移动通信网络流量数据中,不同特征的量纲和取值范围可能差异很大,直接使用原始数据进行模型训练可能会导致模型对某些特征的敏感度过高或过低,从而影响整体的检测性能[6]。因此,采用最大最小归一化方法进行数据预处理。最大最小归一化通过将每个特征的值缩放到一个指定的范围(通常是0到1之间)来消除量纲的影响。具体地,对于每个特征,找到其最大值和最小值,然后将每个值减去最小值并除以最大值与最小值的差,从而得到归一化后的值。这种方法能够确保所有特征都在同一尺度上,提高模型的训练效果和检测性能。

2 获取网络流量数据特征基准图谱

采用SWCC权重矩阵算法,该算法基于聚类选择流量数据特征,形成特征权重矩阵,以此反映不同特征对检测的贡献程度。对于不同类型的入侵异常流量数据,可根据分类样本的权值获取基准特征图谱[7]。利用SWCC权重矩阵算法获取特征图谱的流程如下:首先,从预处理的移动通信网络流量数据中提取显著影响网络入侵异常流量数据检测的特征,这些特征包括数据包大小、协议类型、流量模式、IP地址等。然后,将这些特征转换为向量形式,形成一个移动通信网络流量数据特征集合x=(x1,x2,…,xn),根据下式所示余弦相似度计算出各特征之间的相似性:

式中,D(xi,xj)表示移动通信网络流量数据特征向量xi和xj之间的相似性;|xi|、|xj|表示特征向量模长。与此同时,还需根据移动通信网络入侵检测的实际情况,对各个特征进行赋权,此时根据各特征权值和式(1)所示的相似性即可计算出各个移动通信网络流量数据特征的SWCC值,计算公式如下:

式中,S(xi)表示移动通信网络流量数据特征向量xi的SWCC值;ωij表示特征向量xi和xj之间的权重值。根据式(2)计算得到的SWCC值对特征进行排序,并选择SWCC值较高的特征作为基准特征,以选定的基准特征为节点,根据节点之间的相似性(或权重)绘制边,从而构建一个特征基准图谱[8]。

3 构建卷积神经网络模型检测异常流量数据

卷积神经网络(Convolutional Neural Networks,CNN)作为一种前馈型神经网络,在处理二维数据分类问题中具有显著优势,为实现移动通信网络入侵检测,引入CNN构建入侵检测模型[9]。首先,明确CNN入侵检测模型的网络结构。一个典型的CNN模型通常由输入层、卷积层、池化层、全连接层和输出层组成。在输入层,首先将移动通信网络流量数据转换为二维矩阵的形式,以便CNN模型进行处理。这一步可能涉及数据的预处理,如数据清洗、特征提取和编码等。当样本数据从输入层进入CNN模型后,它们会被传输至卷积层。卷积层是CNN模型的核心部分,它通过卷积核对输入数据进行局部特征提取。在入侵检测任务中,卷积层的目标是从流量数据中提取出能够区分正常流量和异常流量的关键特征。这些特征可能包括IP地址、端口号、数据包大小、传输时间等。卷积层内部的卷积核会在输入数据上进行滑动,与输入数据的局部区域进行点积运算,从而生成特征图。每个卷积核都会生成一个不同的特征图,这些特征图共同构成了卷积层的输出。经过卷积层后,提取到的特征图会被传输至池化层。池化层的主要作用是降低数据的空间维度,从而减少模型的计算量和参数数量。在池化操作完成后,CNN模型的全连接层会将池化层输出展平,并通过激活函数(此处采用sigmoid激活函数)将特征映射到移动网络正常和异常流量数据的输出类别上。

4 仿真实验

4.1 实验准备

为验证基于CNN的移动通信网络入侵检测方法的有效性,文章通过仿真实验将其与传统方法(RNN、BP神经网络)进行比较。实验环境设置在高性能计算机上,采用Python和TensorFlow框架来构建和训练模型。实验数据来源于某省2024年1月的移动通信网络流量异常数据,涵盖6种典型的入侵类型。

4.2 结果分析

在该次仿真对比实验中,为评估各入侵检测模型的性能,将入侵检测结果的漏报率和误报率作为模型判别指标,计算公式如下:

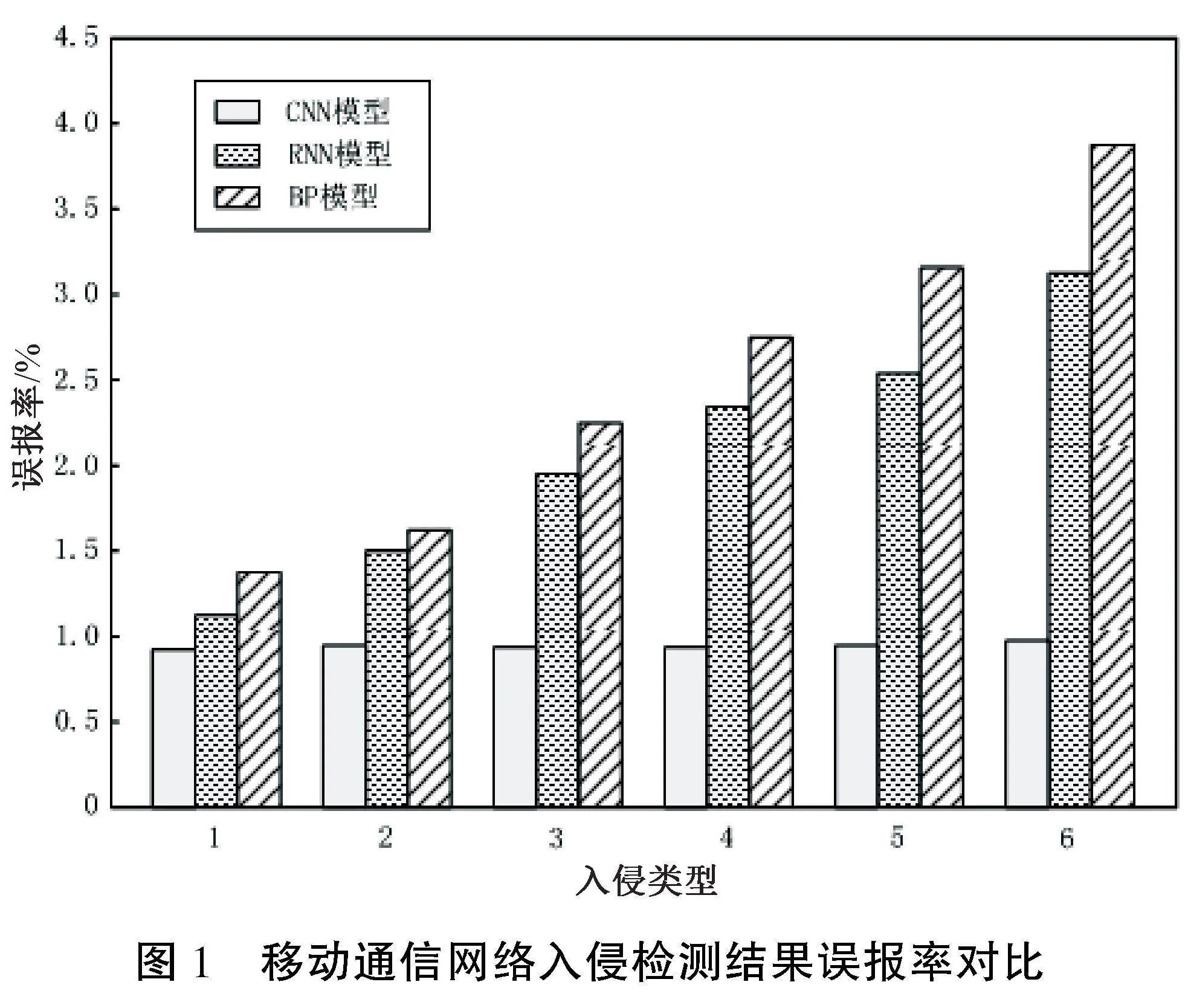

式中,μ1、μ2分别表示移动通信网络入侵检测结果的误报率和漏报率;Np、NN分别表示错误检测的移动通信网络正常流量数据和异常流量数据;Mp、MN分别表示正确检测的移动通信网络正常流量数据和异常流量数据。在实验中,使用训练好的CNN、RNN和BP神经网络模型对测试集进行移动通信网络入侵检测,并计算各模型的检测结果。移动通信网络入侵检测结果误报率对比如图1所示,移动通信网络入侵检测结果报率对比如图2所示。

从上图可见,文章设计的CNN模型在6种移动通信网络入侵检测中,漏报率和误报率均较低。随着异常流量样本增加,RNN和BP神经网络模型性能下降,而CNN模型保持稳定。文章CNN模型平均误报率为0.87%,平均漏报率为1.36%,较对照组均显著降低。这表明文章设计的基于CNN的移动通信网络入侵检测方法具有高检测精度。

5 结语

该研究基于卷积神经网络,深入探讨移动通信网络入侵检测方法。通过预处理和特征提取,获取了网络流量数据的特征图谱,构建卷积神经网络模型,并利用这些特征图谱实现了对异常流量的有效检测。未来,将优化模型结构,关注新型攻击手段,不断完善模型,确保移动通信网络的安全稳定运行。

参考文献

[1]苏新,田天,GONG Z Y等.基于异常行为的海洋气象传感网的入侵检测方法研究[J].通信学报,2023(7):86-99.

[2]景雯,张杰.基于区块链技术的无线传感网络入侵检测算法[J].传感技术学报,2023(6):978-983.

[3]肖HNjxqRzmzuZEPDuk1YbKZji60Jbx02JbGOU1TUJACzA=衡,龙草芳.基于机器学习的无线传感网络通信异常入侵检测技术[J].传感技术学报,2022(5):692-697.

[4]程定国,曾浩洋.无线通信网络中流量分析技术综述[J].电讯技术,2023(3):441-447.

[5]崔英祥,张幽彤,魏洪乾.基于样本熵的车载CAN网络入侵检测[J].汽车工程,2023(7):1184-1191.

[6]李群,王超,任天宇.基于渗透测试的多层次网络安全入侵检测方法[J].沈阳工业大学学报,2022(4):372-377.

[7]白文荣,马琳娟,巩政.基于菌群优化深度学习的网络入侵检测模型[J].南京理工大学学报,2023(5):636-642.

[8]李珊珊,李兆玉,赖雪梅,等.基于概率神经网络的增量式入侵检测方法[J].计算机仿真,2022(9):476-482.

[9]刘金硕,詹岱依,邓娟,等.基于深度神经网络和联邦学习的网络入侵检测[J].计算机工程,2023(1):15-21,30.

Study on the intrusion detection method of mobile communication network based on convolutional neural network

Abstract: Traditional intrusion detection methods are mostly based on rule matching or statistical analysis, which can identify known attack patterns. However, the detection effect is not good for unknown new or variant attacks. Therefore, a mobile communication network intrusion detection method based on convolutional neural networks is proposed for research. The experimental results show that the design method has achieved significant results in mobile communication network intrusion detection, with a false alarm rate of only 0.87% and a false alarm rate of only 1.36%, proving that convolutional neural networks have high accuracy and stability in the field of mobile communication network intrusion detection.

Key words: convolutional neural network; mobile communication; network intrusion; intrusion detection