EDMC数据安全治理模型的研究与实现

陈龙 方伟 姚威 陈杨轲

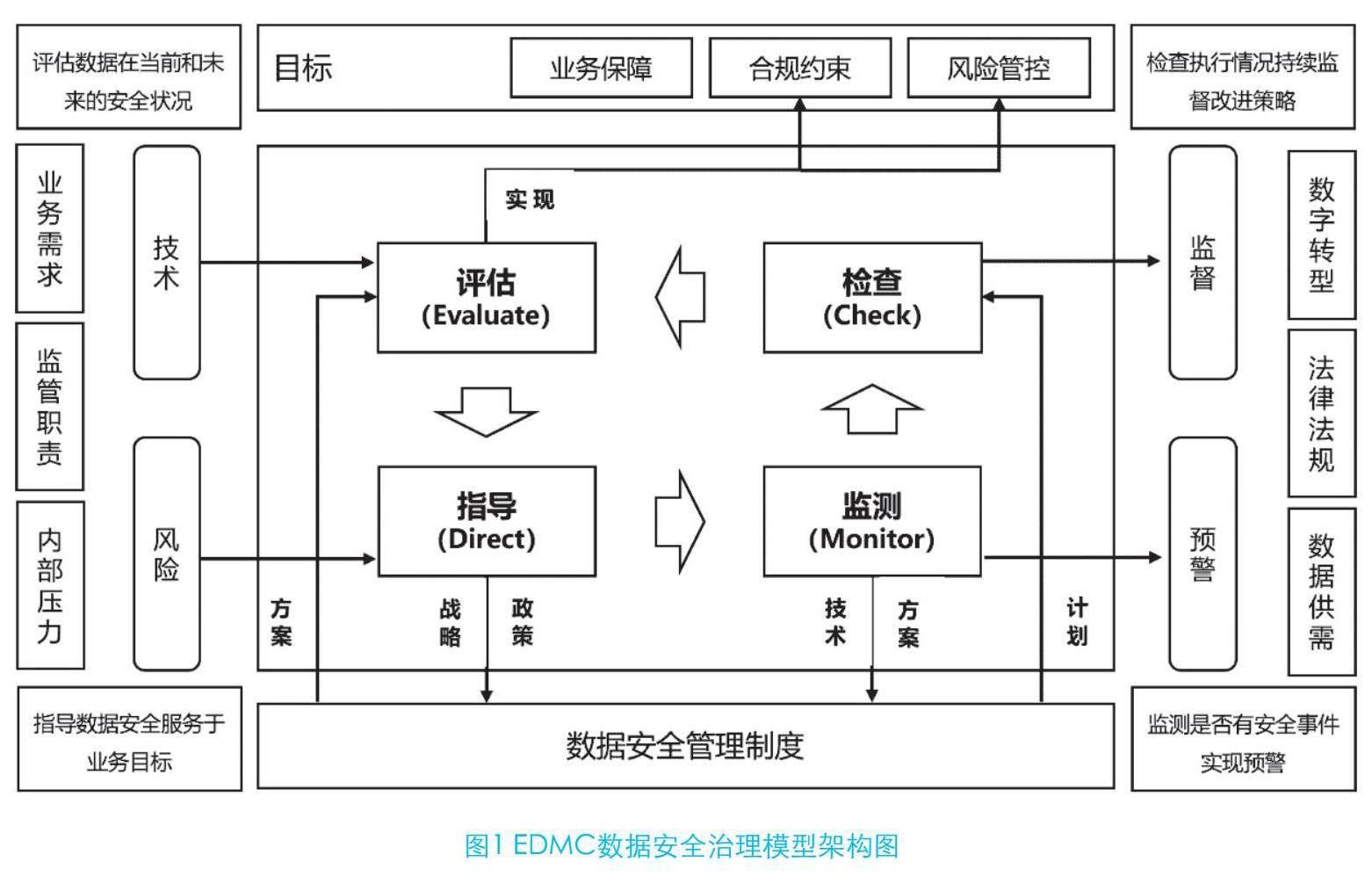

摘要:数据安全治理从组织战略、组织文化、组织建设、业务流程、规章制度、技术工具等各方面全面提升数据安全风险应对能力。文章在ISO 38505系列标准的基础上,对实际需求进行研究和实践,设计研究以评估-指导-监测-检查为过程的EDMC数据安全治理模型。模型通过评估数据在当前和未来的安全状况,并依据评估结果制定数据安全战略来指导管理活动。通过技术手段,监测数据在业务访问、使用、流转过程中的行为,针对可能出现的数据安全事件进行监测和预警。最后对已定义的数据安全策略、规则的遵从性、监测的有效性进行检查,确保相关策略执行到位。

关键词:数据安全治理;数据安全监测;数据安全评估

doi:10.3969/J.ISSN.1672-7274.2024.04.015

中图分类号:TP 309.2 文献标志码:A 文章编码:1672-7274(2024)04-00-05

Research and Implementation of EDMC Data Security Governance Model

CHEN Long1, FANG Wei2, YAO Wei2, CHEN Yangke2

(1.China Mobile Group Zhejiang Co., Ltd., Hangzhou 310012, China;

2.Guangzhou Shining-Data Information Technology Co., Ltd., Guangzhou 510630, China)

Abstract: The EDMC Data Security Governance Model enhances an organization's ability to respond to data security risks and breaches by addressing security requirements and vulnerabilities from various aspects, such as organizational strategy, culture, construction, business processes, regulations, and technical tools. This model is designed based on practical needs, On the basis of ISO 38505 series standards, conducting research and practice to evaluate, direct, monitor, and check the implementation of data security policies and controls. Through technical means, the behavior of data in the process of business access, use and circulation is monitored and early warning is carried out for possible data security incidents. Finally, the compliance of defined data security policies, rules, and monitoring effectiveness are checked to ensure that relevant policies are implemented in place.

Keywords: data security governance; data security monitoring; data security assessment

1 研究背景

數字经济发展至今,数据资源与大量线下场景实现深度融合,已成为重要的生产要素。数据共享和流通正成为数字经济越来越普遍的业务需求,数据安全是数字经济的生命线,是数字经济蓬勃发展的安全阀,而传统访问控制、入侵检测技术难以解决跨组织和部门的数据追踪,数据处理活动的审计和监控,容易引发数据泄露和滥用的风险。很多组织在数据安全的浪潮下都在进行数据安全建设,但目前数据安全在设计和实施时面临以下问题。

(1)基础薄弱。数据安全的概念刚起,不像网络安全有二十多年的沉淀,数据安全无论是产品还是技术都比较薄弱。

(2)管理复杂。数据安全更贴合业务,结构复杂,跨业务、安全、合规等部门需要协同开展,而其中的职责确难以划分清楚,导致工作难以推进。

(3)急迫性强。数字经济快速发展,数据价值和数据量剧增,法律法规、行业监管、安全风险迫在眉睫,需要迅速建立,然而欲速则不达。

(4)方案沉重。围绕数据安全生命周期的方案涉及的内容很多,每个阶段都涉及复杂的管理和技术,实施落地时起效慢、周期长、成本高。

因此,数据安全治理逐渐得到组织重视。数据安全治理意在确保数据的可用性、完整性和保密性。从组织战略、组织文化、组织建设、业务流程、规章制度、技术工具等各方面全面提升数据安全风险应对能力,进而控制数据安全风险或将风险带来的影响降至最低。

2 研究现状

数据安全治理概念学术界基本认同Gartner的定义。Gartner认为“数据安全治理不仅仅是一套用工具组合的产品级解决方案,而是从决策层到技术层,从管理制度到工具支撑,自上而下贯穿整个组织架构的安全链条”[1]。

基于上述定义,Gartner提出数据安全治理框架(Data Security Governance,DSG)[2],微软提出隐私、保密和合规性框架(Data Governance for Privacy, Confidentiality and compliance DGPC)[3]。我国于2020年3月开始实施国家标准GB/T 37988—2019《信息安全技术——数据安全能力成熟度模型》,该标准提出数据安全能力成熟度模型(Data Security Capability Maturity Mode,DSMM),对数据的整个生命周期进行评估,能够帮助组织发现自身数据管理存在的问题,识别差距并制定相关策略,建立数据安全治理体系,最终提升数据安全水平和行业竞争力[4]。

国际标准化组织ISO发布ISO 38505《数据治理安全管理体系》。标准阐述了数据安全治理的意义,明确了治理主体的职责以及对数据治理监督机制的要求,提出包括目标、原则和模型的数据安全治理框架。其中标准认为治理主体应运用评估(Evaluate)—指导(Direct)—监督(Monitor)的EDM模型来开展数据治理工作。

(1)评估:当前及未来的数据使用情况。例如,评估数据方面的公司战略与商业模式、技术工具的应用情况等。

(2)指导:编制及实施战略和政策,以确保数据使用符合业务目标。围绕评估情况制定数据战略及相应的治理体系政策。

(3)监督:政策及战略的落地执行情况。建立相应的监督机制以确保在组织内部推行相关措施,如将相关治理指标纳入KPI考核体系等。

ISO 38505是全球首个针对组织数据安全治理的管理体系,代表数据安全治理的国际通行要求。本文在ISO 38505系列标准的基础上,对实际需求进行研究和实践,设计研究以评估(Evaluate)—指导(Direct)—监测(Monitor)—检查(Check)为过程的EDMC数据安全治理模型(见图1)。

3 EDMC模型

EDMC数据安全治理模型通过评估数据在当前和未来的安全状况,在保障业务的前提下实现合规约束和风险管控两大数据安全目标。组织依据评估结果制定数据安全战略来指导管理活动,并建立数据安全政策来保障管理活动符合战略的需要。通过技术手段,监测数据在业务访问、使用、流转过程中的行为,让数据与业务达到一个更加稳定、平衡的状态,针对网络上可能出现的数据安全事件进行监测和预警,实现多场景全鏈路的数据安全监测。最后,对已定义的数据安全策略、规则的遵从性、监测的有效性进行检查,确保相关策略执行到位。

3.1 评估(Evaluate)

评估是指评估数据在当前和未来的安全状况。按照评估的方法,分为技术评估和风险评估。

(1)技术评估是通过模拟互联网攻击者使用的技术手段、攻击思路对组织的数据资产进行渗透测试,同时采用攻击者视角获取组织数据资产在互联网的暴露面,审视在外部可能存在的攻击面及脆弱性,并验证暴露资产的漏洞可利用性,结合渗透测试形成关联关系,全面有效的发现组织的数据安全风险。

数据安全技术评估与网络安全技术评估的方法类似,而数据安全风险评估则更具特点,且是《数据安全法》明确要求的。在《网络数据安全管理条例(征求意见稿)》中更是明确“重要数据处理者、关键信息基础设施运营者、处理100万人以上个人信息的个人信息处理者、大型互联网平台运营者、赴境外上市的数据处理者、党政机关、网络安全等级保护三级及以上运营者,应每年开展一次数据安全风险评估。”

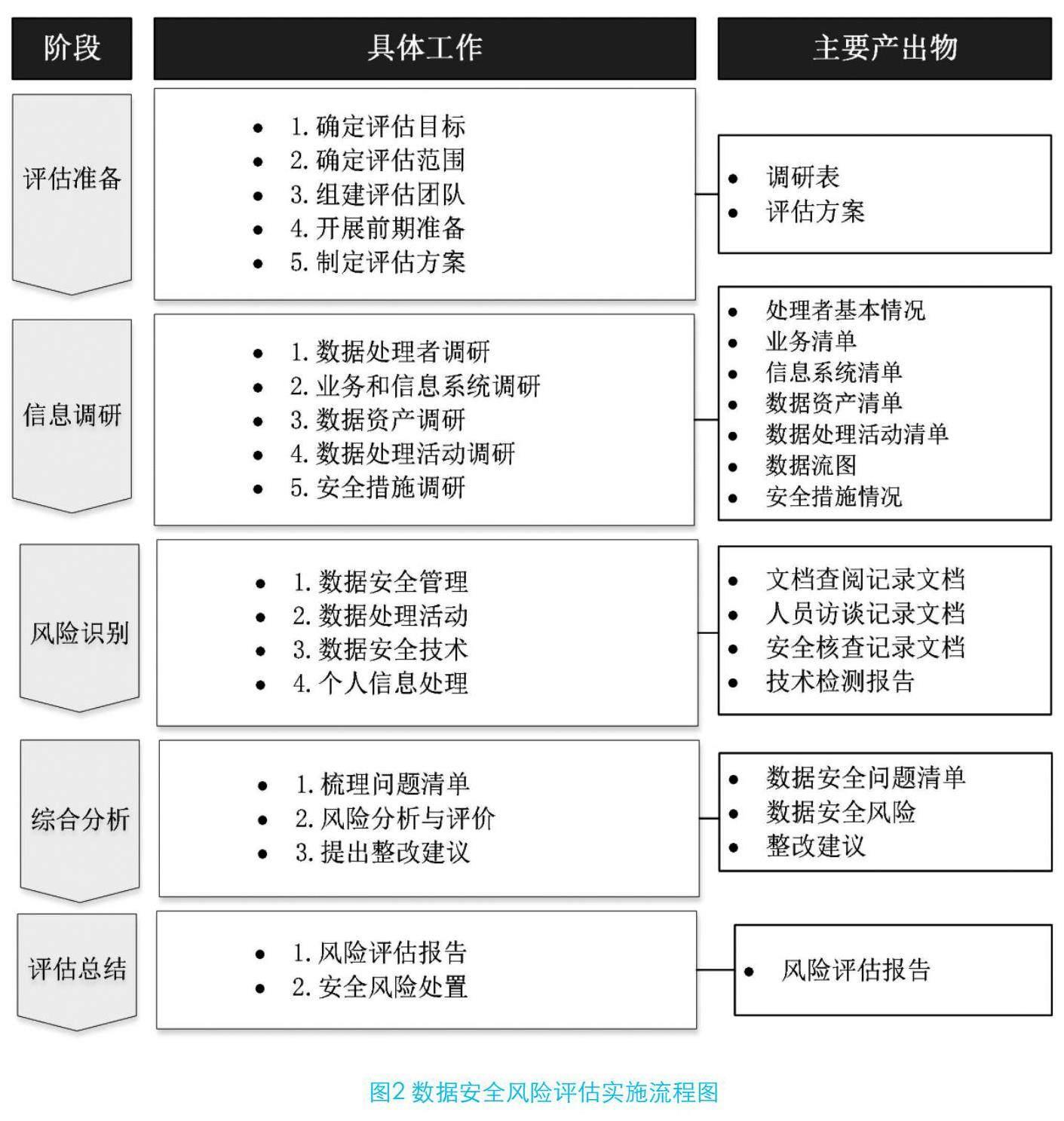

(2)数据安全风险评估的方法参考《信息安全技术 数据安全风险评估方法(征求意见稿)》和《网络数据安全管理条例(征求意见稿)》。数据安全风险评估是对数据处理者的数据安全管理、数据处理活动、数据安全技术和个人信息保护情况进行安全评估,发现存在的安全问题和风险隐患,健全安全制度、改进安全措施、堵塞安全漏洞,进一步提高数据安全和个人信息保护能力。数据安全风险评估主要包括评估准备、信息调研、风险识别、综合分析、评估总结5个阶段(见图2)。

3.2 指导(Direct)

指导最重要的特征是坚持党管数据,进一步加强党委对网络安全和信息化工作的统一领导,建立和完善党管数据安全的体制机制。党员干部要深刻领会学习贯彻《数据安全法》的政治意义,把数据安全和发展列入党委重要议事日程

学习贯彻《数据安全法》是落实总体国家安全观的必然要求。数据安全事关国家安全,组织的党委书记要承担数据安全工作的决策和议事协调,研究制定、指导实施有关重大方针政策,统筹协调重大事项和重要工作,建立组织数据安全工作协调机制,实现最高决策。组织学习贯彻《数据安全法》,就是坚持总体国家安全观,从应对数据这一非传统领域的国家安全风险角度,以实际行动落实我国数据安全治理的顶层设计。

因此,培训和宣贯是数据安全治理中非常重要的一环。培训宣贯需要讲究方法与对策。这一过程通常会面对两种挑战:一是多数人员都是初次接触数据安全治理领域,直接灌输数据安全知识反而效果差;再者,不同部门、不同角色对数据安全治理体系控制域的侧重点不一样,因此,培训宣贯适宜循序渐进,以案例—意识—技术—体系的顺序进行,同时为了提高效率,涉及相同治理领域的部门或角色可集中进行培训宣贯。

指导过程的重要输出物是数据安全治理体系文档。文档首先对组织的数据安全治理现状做自上而下全面的摸排检视,再根据实际情况对既有的治理体系进行完善设计,形成完整而符合标准的数据安全治理体系文档。其中,数据安全战略需适配组织的业务战略,如此才能有的放矢,真正起到数据安全治理对组织发展目标的赋能作用。

数据安全治理体系文档通常可分为三级:一级文档作为总纲,对治理体系进行指导和治理域框架划定,主要涵盖体系的方针目标、组织架构、治理域范围等内容;二级文档作为管理规范,涵盖各治理域的管理政策;三级文档作为管理程序,具体构建管理规范在组织中的运行管理流程及附上相应的模板、表单等。

在实际编纂过程中,值得注意的是:对数据安全治理现状进行详尽评估是体系文档编纂前的一大参考要素,也是保障数据安全治理实现常态化管控的重要起点。数据安全治理体系文档的建设难点在于实现与组织既有业务流程的高契合度,这是治理体系标准落地的核心,否则难以持续性地推行落地。

数据安全治理体系的建设与投入始终是要以提升业务价值为导向,同时在数据安全治理体系的建设和维护过程中,需要注意与组织实际业务场景的结合。数据安全治理的落地建设是一项长期工程。组织需要不断践行PDCA循环,让数据安全治理持续地散发活力,让数据与业务达到一个更加稳定、平衡的状态,更自信地迎接来自信息时代的机遇与挑战。

3.3 监测(Monitor)

监测是否有数据安全事件的发生,针对数据安全事件和风险的来源,从外部、内部、第三方三个方面进行安全监测,适用的场景如下:

3.3.1 内部数据泄露场景

数据泄露无小事,内部人员的数据窃取、疏忽行为、内外串谋、离职前获取数据,心怀不满恶意行为是所有数据泄露事件中代价最高昂且最难检测到的事件。通过的风险监控能够有效识别用户异常、账号被滥用、员工利用账号所做的操作与正常业务范围不符合等行为。

3.3.2 外部数据窃取场景

隐藏在组织正常运行中的那些已被攻陷、被外部远程控制的潜伏主机,可接收外部恶意指令,进行暴力破解、数据收集、数据隐蔽外传、异常域名访问等数据窃取行动。这种威胁隐蔽性强难发现,损失难估量。

3.3.3 第三方数据滥用场景

第三方合作伙伴具有一定的权限,在业务合作时可进行数据共享,然而也存在数据滥用的风险。合作伙伴在非工作需要时利用API接口大量、频繁调取数据,从而获得组织的敏感数据。

通过技术手段建设数据安全监测中心,完成对业务的多源数据的收集,通过自动梳理数据的运行过程,将涉及的用户、业务、IP、数据使用、接口使用形成完整的画像,对各种交互实体的数据行为进行实时监测,依托不同业务场景,利用基线策略和数据模型刻画正常行为,进而发现异常的行为,实现数据行为在全链路运行中的安全监测,强化数据泄露事前的预警、事中发现和事后溯源的能力。

对数据进行监测的首要前提是发现数据。监测中心通过流量分析自动发现业务资产,包括业务IP、端口,账号,API接口,及时发现未知的数据资产,掌握数据资产的分布状况,实现摸清家底、全盤掌控。

发现数据后要识别数据,包括敏感数据的发现及合理化的分类分级。中心通过AI技术赋能数据安全治理过程,通过内置的智能分类器对数据进行自动化标签处理,并再结合法律法规的解读和导入进行自动化的分级分类处置。

监测过程的核心是数据行为分析与风险告警。记录数据运行的全过程,并进行可视化的展示。通过多种筛选模式,以多个维度展现数据被使用的方式。用户实体行为分析(User Entity Behavior Analytics,UEBA)技术[5],是一种面向用户和实体的行为,基于海量数据,采用高级数据分析方法刻画正常行为、发现用户异常行为的技术。监测过程中不关心各类网络告警以及某条高风险事件,而是对异常用户和用户的异常,如非工作地点登录、非计划内重启等行为进行监测。进而更符合数据的业务场景。围绕用户发现异常行为、将风险定位到用户。该技术已经在行业中得到应用,证明其具有可行性。

最后将监测到数据安全事件进行风险告警,根据风险等级分为高中低三级,可筛选关注的风险,维度包括时间、资产、业务等。此外,告警信息中包括源地址、目的地址、用户、业务系统等。告警详情中包括详细的数据包信息,协助分析事件的原因,判断事件的真实性,并提供完整的数据包下载,作为事件溯源的证据,同时提供处理建议,协助降低安全风险。

3.4 检查(Check)

检查阶段是对数据安全治理实施情况的检查,获取和度量数据安全治理工作的有效性和价值,检查已定义的数据安全治理策略的执行情况,并使得组织数据安全策略和绩效的一致。

3.4.1 执行情况

数据安全治理策略的执行情况的检查主要是对已定义的数据安全策略、规则的遵从性、合规性进行度量,确保数据安全的相关策略执行到位,并及时发现执行过程中存在的问题,及时更新策略。例如,我们可以用以下指标来考核数据安全管理者是否合格。

(1)管理者应认识到自己的工作是积极主动的,积极发现问题,而不是被动处理问题。

(2)管理者必须参加不少于已计划和举行的数据安全工作会议的80%。

(3)管理者必须每年参加至少8小时的数据管理和数据安全相关的正式培训。

(4)管理者必须每年为业务部门、it部门提供8小时的数据安全方面的教育。

在实际工作中,组织根据自身的需求和现状定义数据安全治理度量和评价体系。包括组织人员方面、流程制度方面、风险评估方面、宣传培训方面等。

3.4.2 有效性和价值

任何计划都必须具备可行性,才能获得高层领导和相关利益干系人的支持,包括资金支持、资源支持、政策支持等。关于数据安全治理成功的衡量标准,要结合数据治理,以数据为基础,以事实为依据,来证明数据安全的有效性和成本持续投入的合理性。如果没有一套评价指标,任何新计划都将无法证明其价值,数据安全治理也不例外。

数据安全治理可以和数据治理结合,其有效性和价值建立在对组织的业务安全价值提升的基础上,也就是通过数据安全治理提升了哪些业务和安全指标,如收入和利润的增加、成本的降低、安全事件的降低、工作效率的提高、监管机构评分等。

组织数据安全治理的过程是一个问题发现、定义策略、执行项目、监控成效的闭环管理过程,他不是一个从提出需求到解决需求的线性瀑布模型,而是一个不断迭代、循环上升的螺旋模型。

4 创新性

4.1 在国际标准基础上进行创新,推动模型在国内落地

2022年ISO编制《数据资产价值评价体系》,对数据产权方、运营方乃至监管方提出提高数据价值的能力要求,数据安全作为基础保障,做不到数据的安全就无法实现数据的价值,因此将进一步推广ISO 38505《数据治理安全管理体系》的落地实施。EDMC模型就是围绕ISO 38505《数据治理安全管理体系》中EDM模型设计的,创新性地将监测调整为对内部数据行为的监测,进而发现最容易被忽视的内部威胁,并加入检查跟踪过程,形成EDMC数据安全治理模型。模型一方面完全按照标准设计,提供的技术和产品能够直接适配标准;另一方面,模型结合国内的情况,将检查过程纳入模型中,能够保证治理体系更良性、闭环的运行。

4.2 资产、用户、数据全景测绘,安全伴随数据运行全过程

数据并非按部就班的在既定线路上有序流动,存在诸多意外状况。传统的在数据既定的流动线路上安装插件、Agent的方式并不能覆盖数据运行所有过程。此外,对数据的操作行为存在诸多不确定性,每个用户对数据的使用行为都有不同的业务要求及使用习惯,传统的基于规则的检测存在因规则不全导致的漏报和告警量大造成的误报,给组织的管理者带来极大的困扰。因此要使数据真正运行得安全有序,就必须考虑实际的、动态的变化和那些不确定的因素。EDMC模型摒弃传统的埋点的方式,避免对关键节点的改造,让安全伴随数据运行,描绘出资产、用户、业务的全景图,让数据的每一个行为都具备安全属性,通过数据分析实现数据安全,通过不确定的、动态的数据建模与关联分析的方法,实现数据运行全过程有序。

4.3 通过AI技术,实现数据建模分析和敏感

数据发现

传统的基于规则的安全检测存在因规则不全导致的漏报,以及因告警数量大导致的误报的问题,通过机器学习搭建检测模型可以有效弥补上述不足。机器学习建立模型首先是数据采集,提取出建模所需数据;然后是数据处理,清洗整合各类数据资源;其次是特征提取,结合业务经验构建特征标签;最后根据模型原理和业务逻辑搭建模型。在数据安全治理过程中合理地借助AI的能力,能有效解决敏感数据发现过程中准确度、匹配度等问题。通过AI算法挖掘潜在关键字,用于扩充规则库。基于TF-IDF的关键字提取可以模拟人脑判断类别的复杂方式,包括对内容进行语义学习,上下文判断与关键字抽取等。通过建立不同类别的敏感信息模型,得到更加精准及稳定的分析,提高模型产出结果的准确率,实现“数据汇聚、模型分析、实战应用、主动反馈”迭代优化的建模方法和流程,形成良性循环。

5 结束语

数据的巨大价值和重要意义已得到充分强调。越是如此,数据的价值实现越是必须以保护数据的安全作为前提。本文提出的EDMC数据安全治理模型是在国际标准的基础上,加入中国特色,使得模型更适合在中国落地实施。通过EDMC数据安全治理模型建立场景化、轻量化、见效快的数据安全治理体系,积极落实数据安全保护义务,切实保障公民个人信息合法权益,为数字化转型保驾护航。

参考文献

[1] 数据安全治理白皮书概要版[J].网络安全和信息化,2018(7):22-26.

[2] Gartner. How to Use the Data Security Governance Framework[EB/OL]. https://www.gartner.com/en/documents/3873369-how-to-use-the-datasecurity-governance-framework, 2018-04-27

[3] Salido J, Manager S P, Group T C, et al. A guide to data governance for privacy, confidentiality,andcompliance.[EB/OL].2010-11-01.https://iapp.org/media/pdf/knowledge_center/Guide_to_Data_Governance_Part3_Managing_Technological_Risk_whitepaper.pdf

[4] GB/T 37988-2019.信息安全技術-数据安全能力成熟度模型[S].北京:中国标准出版社,2019.

[5] Salitin M A, Zolait A H. The role of User Entity Behavior Analytics to detect network attacks in real time[C]//2018 International Conference on Innovation and Intelligence for Informatics, Computing, and Technologies (3ICT).IEEE, 2018: 1-5