5G网络安全威胁发现及解决方法综述

王瀚洲 周洺宇 刘建伟 蔡林沁 李东禹

1(天目山实验室 杭州 311115)

2(北京航空航天大学网络空间安全学院 北京 100191)

3(重庆邮电大学自动化学院 重庆 400065)

1 5G网络特征及安全挑战

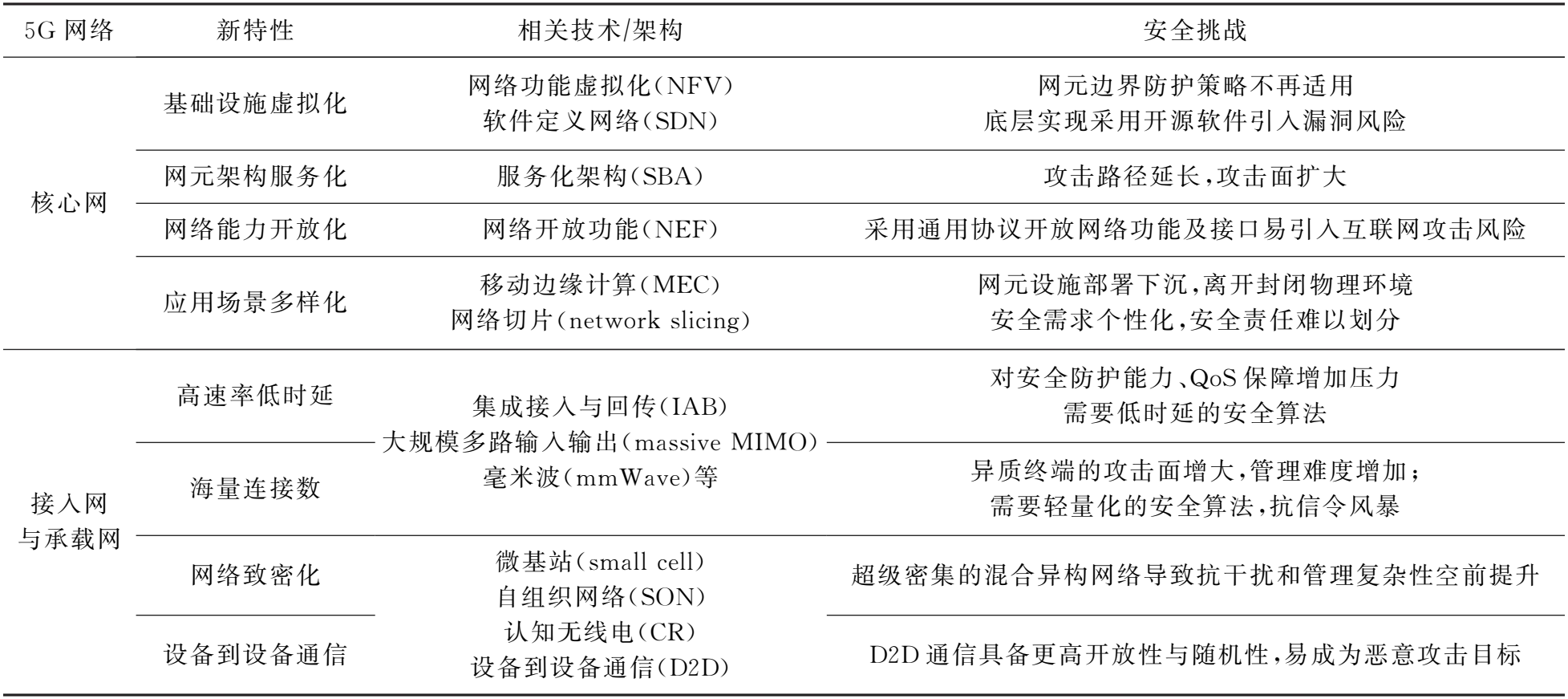

5G技术的出现改变了网络世界的联接方式.通过提供前所未有的高速率、大连接数、超低时延特性,5G网络逐步走入诸如车联网、智能城市、工业互联网等更丰富的垂直应用场景,更好地支持差异化的业务需求.然而,5G相比于之前的移动通信技术与固定网络,不仅面临技术自身的原生安全问题,还存在应用场景特点带来的新安全挑战[1-2],如表1所示.5G网络的安全挑战具体表现为多域、多维度的安全威胁,本文将从安全威胁检测、安全威胁分类及解决、安全保障技术展望3方面,探讨5G网络安全威胁的应对之道.

表1 5G网络的新特性和与之对应的安全挑战

2 5G网络安全威胁检测方法

随着5G网络技术的发展与成熟,网络的稳定性、安全性、隐私性成为其能否走入千家万户、千行百业的关键.5G网络安全威胁的检测是保障安全的关键,本节总结了目前常见的5G网络安全威胁检测方法,包括安全审计与合规评估、安全监测与预警机制、安全协议形式化分析、安全靶场与模拟攻击等,可在5G网络的整个部署及运维生命周期内组合与迭代应用.

2.1 安全审计与合规评估

`移动通信产业高度重视标准,主要网络设备的功能都有标准可遵循.定期按照行业相关标准和监管要求进行安全审计和合规评估,有助于发现5G网络的潜在威胁,与最佳实践保持一致是消除配置错误等已知安全威胁的最佳方法之一.目前行业内主要安全标准体系由3GPP与GSMA制定,3GPP针对网络设备的安全保障制定5G安全系列标准(5G security assurance specification, SCAS);GSMA编制网络设备安全保证体系指引性文档(network equipment security assurance scheme, NESAS).国内5G标准化工作同时稳步推进,《5G移动通信网安全技术要求》等行业标准为5G网络的建设提供最佳实践参考.依据以上标准可对5G厂商资质与实际产品性能开展安全审计与评估.

2.2 安全监测与预警机制

将安全监测功能定义为网元,实现自动化的安全监测与预警是目前5G实现安全监测及实时发现处置安全威胁的主要思路.3GPP组织在TS 23.503中定义了网络数据分析功能网元(NWDAF)[3],并在TS33.521中详细制定了NWDAF安全保障规范[4],该网元以监测网络数据为基础对网络进行自动感知分析,可实现多新业务场景下的实时安全监测,实现了信令级的监测.欧洲5G PPP组织提出5G-ENSURE计划,定义了卫星网络监控(SatNav)、主动安全评估和补救(PulSAR)、通用收集器接口(generic collector interface)以及系统安全状态存储库(system security state repository)共4个安全监测相关网元[5].但有学者认为,通过单一网元实现的安全监测功能适用范围较窄,并提出了基于5G网络SDN架构的安全监测预警架构及机制[6-7].更多安全监测与预警机制的技术方案值得进一步研究、测试与应用.

2.3 安全协议形式化分析方法

形式化分析方法采用结构化的逻辑描述安全协议,分析是否能满足安全目标,发现其存在的安全隐患.常见的安全协议形式化分析方法可归纳为3类[8]:

1) 基于推理的结构性方法.利用模态逻辑从用户收发的消息出发,通过一系列的推理公理逻辑,推理分析协议是否满足安全目标,最著名的分析方法是BAN逻辑[9]与其改进扩展,如GNY逻辑[10]、AT逻辑[11]、SVO逻辑[12]等.

2) 基于攻击的结构性方法.该方法构造基于协议算法代数性质的可能攻击集合,并通过对协议状态空间进行搜索分析协议的安全性,常见的方法包括基于专家系统的Interrogator[13]、NRL协议分析器[14]、基于Dolve-Yao模型[15]的Tamarin证明器[16]、基于一般目的验证语言的有限状态机[17-18]等.

3) 基于证明的结构性方法.该类方法旨在避免基于攻击的结构性方法的状态搜索空间爆炸问题,可以作为基于攻击的结构性方法的重要补充,并可由计算机辅助自动化完成部分证明过程.典型代表的方法包括Human-readable证明法[19]、Paulson归纳法[20]、串空间证明法[21]等.

针对5G认证和密钥协商协议,目前最常用的分析工具是Tamarin.该工具可以对5G安全协议进行精确形式化建模,分析协议的安全性,还可以构造攻击实例,发现潜在的攻击途径[22-23].基于串空间模型的协议安全性分析方法也被用于5G协议的分析[24].相关形式化分析研究有助于发现复杂和隐蔽的安全问题,为5G协议的安全性、可靠性提供了理论上的保障,增强了协议的信任度.

2.4 仿真靶场与模拟攻击

渗透测试是传统互联网安全中的重要手段,但由于5G网络大部分应用场景需要提供不间断的网络服务,出于安全性与经济性考虑,5G基础设施难以直接用于安全测试.目前常采用的方法是对实际5G网络进行仿真,建设5G安全靶场,实施模拟攻击与渗透测试,“让问题暴露在靶场”以检测网络中的安全威胁.5G网络靶场通常基于网络仿真工具(network simulator 3, NS-3),按真实5G网络NSA/SA架构搭建,同样采用网络功能虚拟化框架,可以模拟5G现网接入网、核心网主要网元设备,实现多种网络切片功能,构建不同的关键应用场景,并仿真业务的时延、速率等关键参数以用于安全测试[25].此外,基于Matlab的5G Toolbox提供包括天线设计、相控阵设计、通信链路仿真、5G标准库等整套的5G系统级和物理层仿真功能,可有针对性地根据具体应用场景下的网络部署进行建模并开展安全威胁分析[26].

在仿真环境中,可以开展模糊测试、漏洞扫描、流量分析、静态代码分析、动态代码分析等测试,自动化地扫描网络组件、设备和服务.例如,国外有研究向由Open5GS仿真的5G核心网协议中发送无效或随机输入文本,开展模糊测试,发现了在UPF上建立PFCP会话期间Open5GS堆栈缓冲区溢出漏洞[27].文献[28]提出5G网络下的安全渗透框架终端侧、接入网侧、承载侧、边缘计算侧和核心网侧的渗透框架方法.

3 5G网络安全威胁解决方法

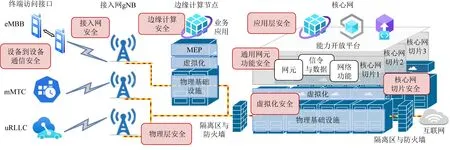

5G网络安全威胁的分类是系统地理解5G网络安全全貌、构建安全可靠5G网络的关键环节.聚焦技术与管理层面,如图1所示,本文将5G网络架构及对应安全威胁进行归纳,并根据5G网络架构对安全威胁进行分类,梳理常用的最佳实践方案与前沿研究成果,关注5G网络中特有的安全挑战,系统地提出5G网络安全威胁的系列解决方法.

图1 5G网络功能架构及对应安全威胁分布

3.1 应用层安全威胁及解决方法

5G网络第三方应用可直接部署于核心网与边缘节点,或连接至物联网、IoT等其他网络,是5G网络的价值体现.所部署应用可以从核心网及MEC平台获取信息、提供服务,其安全威胁主要包括应用软件漏洞、社会工程攻击与系统运维不当[29],如表2所示:

表2 应用层安全威胁及解决方法

3.2 核心网安全威胁及解决方法

5G核心网负责处理和组织网络中的数据传输和通信,具有虚拟化、网络切片、低延迟等特征,可以支持多种应用场景和接入技术.核心网所面临安全威胁主要可以划分为通用网元功能、核心网切片2方面,具体如表3所示:

3.3 边缘计算安全威胁与解决方法

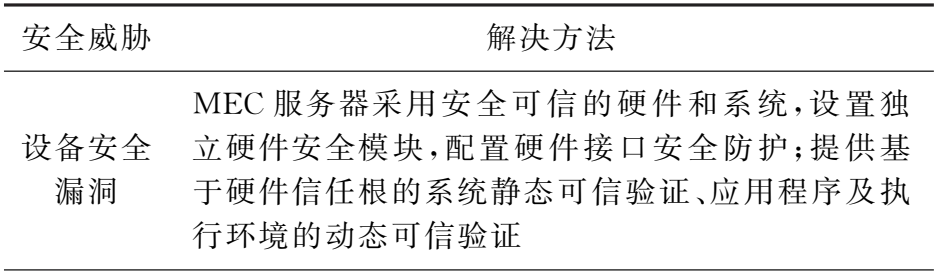

移动边缘计算(MEC)是5G的新特性之一.5G网络通过将控制面与用户面分离,用户面功能(UPF)下沉部署到网络边缘,从而实现降低延迟、提高带宽利用率、本地数据处理、网络能力开放等.如表4所示,边缘计算节点面临的安全威胁包括设备安全漏洞、组网安全漏洞、平台安全漏洞、数据隐私安全漏洞等[36-37].

表4 边缘计算安全威胁与解决方法

3.4 接入网安全威胁与解决方法

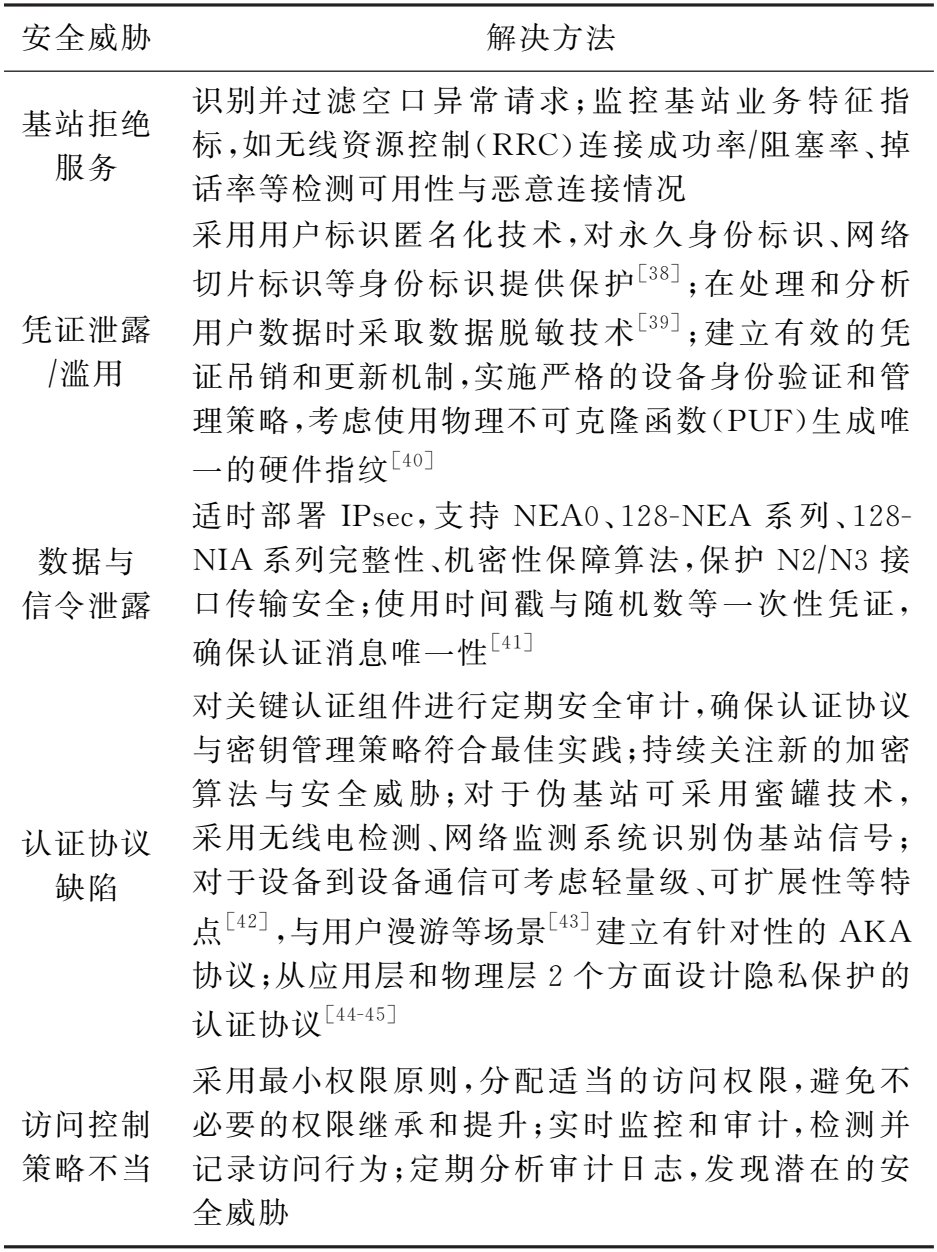

5G无线接入网建立在5G新空口(NR)标准的基础上,其主要特征是高带宽、低延迟和大规模连接.接入网从接入形式上包含终端与接入网通信、设备到设备通信,其主要面临身份认证与访问控制相关的2类安全威胁,具体如表5所示:

表5 接入网安全威胁与解决方法

3.5 虚拟化安全威胁及解决方法

5G核心网及边缘节点广泛采用了虚拟化技术,如网络功能虚拟化(NFV)和软件定义网络(SDN),其部署与应用提高了网络灵活性、可扩展性与易管理性,但随着虚拟化中软硬件解耦,网络架构从封闭式向开放式演进,传统的安全控制物理边界、系统开发部署生命周期等不再适用,本文引入了相关的安全威胁,包括隔离性损坏、虚拟化平台管理漏洞、恶意占用虚拟资源等[46],如表6所示:

表6 虚拟化安全威胁及解决方法

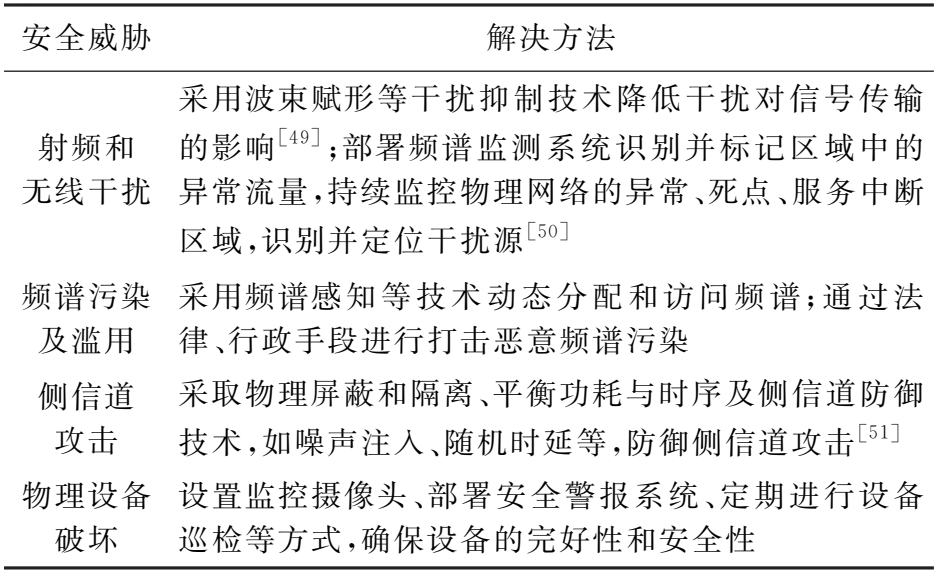

3.6 物理层安全威胁及解决方法

物理层安全威胁是指在5G网络的物理设备和无线信道等方面的安全漏洞.在实际工程中,不正确的设备类型选择、施工中对雷电火磁等方面考虑不周或攻击者的电磁干扰等都有可能威胁硬件实体和通信链路的物理安全.物理层所包含的安全威胁类型多样,常见的安全威胁及解决办法如表7所示:

表7 物理层安全威胁及解决方法

4 结 语

“5G改变社会”.随着边缘计算与物联网的发展,5G网络仍有走入千行百业、千家万户不断拓展的空间,这也为5G网络安全,尤其是漏洞处置提出了更高的要求.与先进技术的融合发展将推进5G网络安全更进一步.如人工智能也可能被恶意利用,使攻击者可以发起更复杂的攻击,同时降低了发起攻击的门槛,提升漏洞发现与解决的成本.安全专业人员需要积极应对新出现的安全漏洞,打造弹性智能安全的通信网络.