一种可验证的渐进式多秘密图像共享方案

党旋 DANG Xuan

(西安培华学院,西安 710125)

0 引言

秘密图像共享方案主要由秘密图像共享和秘密图像恢复这两个阶段组成:秘密图像共享阶段中,将一个秘密图像s 通过拉格朗日插值计算生成n 个影子图像,即n 个秘密份额,并将这n 个秘密份额随机地分发给n 个参与者;秘密恢复阶段中,当参与者的数量达到阈值k 才能正确恢复出原始的秘密图像。参与者的数量小于k 个时不能进行秘密的恢复,参与者不可能得到任何关于秘密图像s的相关信息。传统的秘密图像共享方案都没有验证影子图像的真伪。在实际应用中,影子图像的身份验证起着很重要的作用。

1 可验证的渐进式多秘密图像共享方案

1.1 影子图像生成阶段

经销商通过以下过程对秘密图像Ii,i∈[1,n] 进行编码。首先,利用Ii,i∈[1,n]个秘密图像生成Ni,i∈[1,n]个噪声图像,然后根据生成的n 个噪声图像进行XOR 操作生成n 个影子图像,具体过程如下:

Step 1. 经销商通过秘密图像I1生成哈希值r1=H(I1)

Step 2. 使用随机函数生成一个随机矩阵R1=R(r1,w,h),生成噪声图像N1=I1⊕R1

Step 3. 经销商生成其他n-1 个噪声图像过程如下:

Step 4. 经销商计算最终的哈希值

Step 6. 经销商生成每个影子图像Si的哈希值并公布hi,最后将影子图像Si分发给不同的参与者。

1.2 秘密图像恢复阶段

Step 1. 第1 张和第2 张秘密图像恢复如下:

其他秘密图像按照以下来恢复:

1.3 影子图像的认证

参与者之间可以进行相互认证。每个参与者Pi都可以验证每个影子图像的真伪,计算与经销商公布的hi是否相等,如果=hi,则说明参与者Pi持有的是没有经过篡改的;反之,则可以检测出参与者Pi持有的存在作弊行为。

另外,在秘密图像恢复之前,当参与者提交了自己的影子图像,经销商也可以通过计算与hi是否相等来验证参与者的身份。如果≠hi,那么Pi是欺骗者。

1.4 秘密图像的认证

除了可以认证影子图像之外,也可以认证秘密图像。秘密图像的认证过程具体如下:

2 实验结果

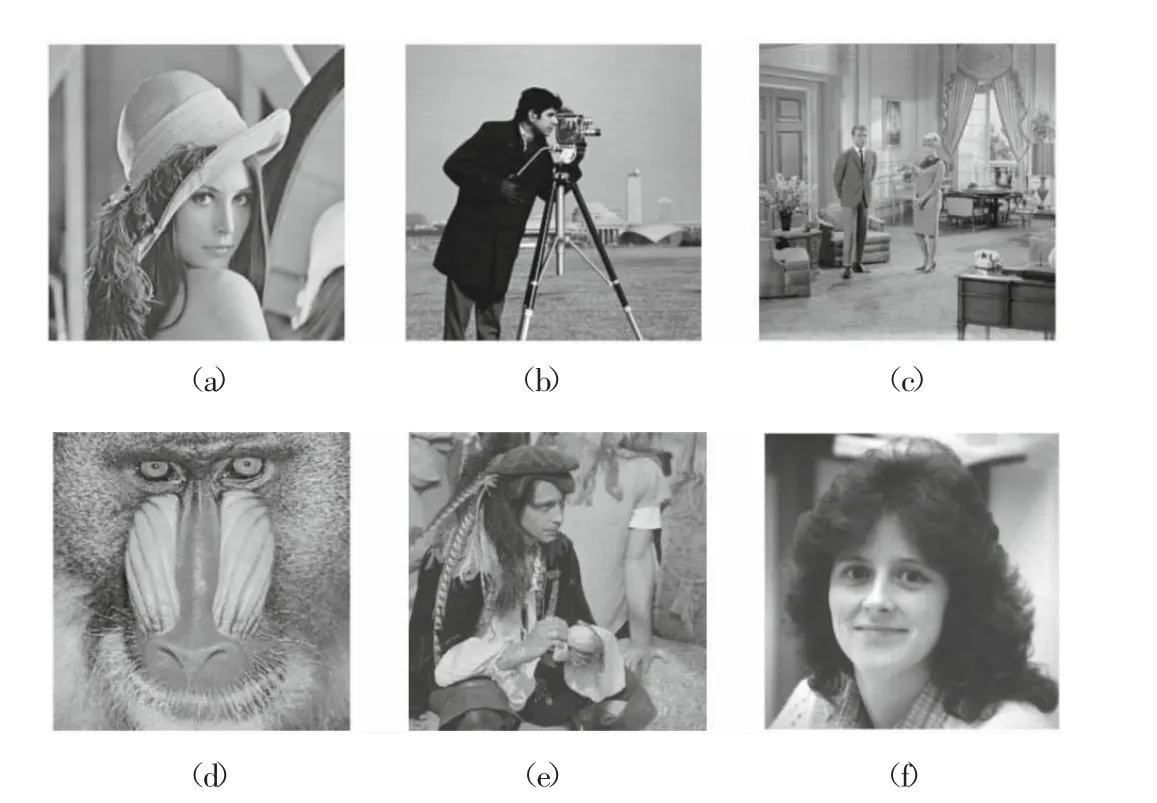

选取阈值为(6,3,6),在方案满足基本的秘密图像共享机制基础上,验证方案的渐进式恢复和恢复中的可验证性。输入秘密图像:选取6 张图像处理中常用的经典图像作为原始秘密图像,大小为256×256,如图1 所示。

图1 (6,3,6)方案中的6 张秘密图像

通过影子图像生成算法生成了6 张影子图像,如图2所示。

图2 (6,3,6)方案中的6 张影子图像

恢复的秘密图像:根据秘密图像的恢复算法,当参与者数量达到设定的阈值时,可以恢复出第1 张秘密图像;接下来,其余参与者可以恢复出第2 张秘密图像。假设奇数下标的参与者中存在欺骗者,偶数下标的参与者都是诚实的,即影子图像S1,S3,S5中存在参与者提交了假的影子图像,则只能正确恢复出来第2 张秘密图像,其余秘密图像恢复出来都是错误的,如图3 所示。

图3 S1,S3,S5 中存在欺骗者恢复出来的6 张秘密图像

在正确恢复出前2 张秘密图像的基础上,将渐进式地恢复出剩下的秘密图像。如果所有的参与者不存在欺骗的情况下,所有的秘密图像全部正确恢复出来。

3 性能分析

分别从直方图、相关系数、结构相似度以及信息熵这几个方面来分析,以确保方案能够承受统计攻击。

3.1 对应直方图分析

对于一个理想的秘密图像,其像素值的分布相对来说是均匀的。秘密图像和影子图像的直方图如图4 所示,(a)-(c),(g)-(i)分别是秘密图像I1,I2,I3和I4,I5,I6的直方图,(d)-(f),(j)-(l)分别是影子图像S1,S2,S3和S4,S5,S6的直方图。可以看出,影子图像的像素分布比较均匀。在视觉上,通过影子图像得不到有关秘密共享的任何信息。

图4 直方图分析

3.2 相关系数分析

秘密图像和影子图像的水平、垂直和对角线方向上的相关系数值如表1 所示。可以清楚地看到,影子图像的相关系数值非常接近于0。

表1 秘密图像和影子图像的相关系数

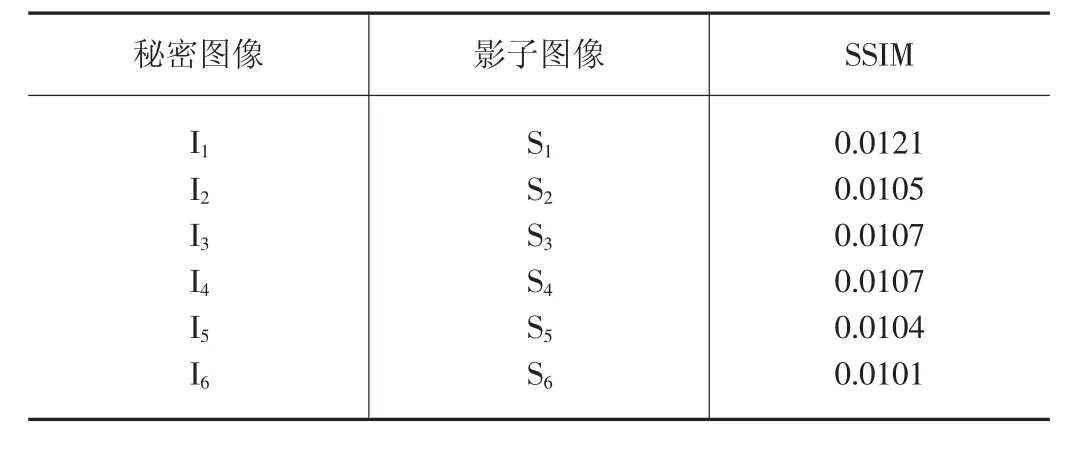

3.3 结构相似性分析

由于每个影子图像主要受秘密图像以及上一个秘密图像的影响,因此我们计算了Ii和Si的SSIM 指数,如表2所示。可以看出,影子图像与秘密图像之间结构相似性很低,几乎没有相关性。

表2 秘密图像与影子图像的SSIM 值

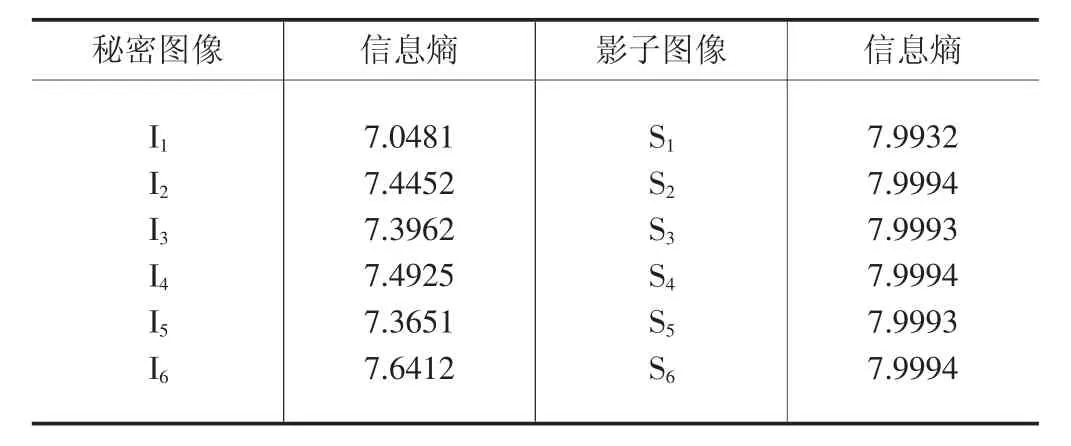

3.4 信息熵分析

由于灰度图是8 位像素值(0 到255)表示,因此一个真正的随机图像的熵值是8,秘密图像和影子图像的信息熵如表3 所示。

表3 秘密图像与影子图像的信息熵

4 结语

针对现有的多秘密图像恢复方案的灵活性及安全性,提出了可验证的渐进式多秘密图像共享方案。该方案将渐进式用于多秘密图像共享中,当参与者的数量达到设定门限阈值时可以恢复出第一张秘密图像,随着参与者数量的增多,其他秘密图像将依次恢复出来,实现了多秘密图像的渐进式恢复。影子图像与秘密图像都可以通过哈希值来进行认证。通过实验结果表明,该方案在渐进式恢复的同时,又可以实现参与者和秘密图像的验证。