端到端网络切片安全部署算法研究

张 磊

(保定职业技术学院 计算机信息工程系,河北 保定 071000)

0 引言

5G网络由多种核心技术构成,网络切片技术是其中较为重要的一种,属于新型的网络架构,指的是在一个共享网络内,可同时产生多个逻辑网络,以此向不同客户提供通信服务。该技术在5G网络中具有诸多作用,如资源与安全隔离、确定性时延、灵活制定拓扑连接、自动化管理等。这些作用使得整个5G网络能够快速、稳定、安全地运行。随着现代5G网络技术的快速发展,越来越多的人员重视网络切片技术,并对该技术展开了大量研究:徐俊梅等[1]提出了一种网络切片安全映射算法。张凤岩等[2]根据二阶粒子群算法(SecPSO)为依托,提出了一种5G网络切片安全隔离算法。蒋建峰等[3]利用Bayes可靠性评估的方式,设计出了一种网络切片安全映射算法。徐子钧等[4]针对5G网络常见的安全需求与问题,从网络切片认证、切片安全隔离、安全管理及编排等角度着手,以SM2国密算法为依据,设计出了一种网络切片二次认证算法。这些研究成果为现代5G网络的构建提供了理论支持。但需要注意的是,现有研究中依然存在一些缺陷,如大部分内容类似,从而对这些研究成果的应用价值带来一定影响。针对这一情况,本文以“端到端网络切片安全部署算法”为课题展开了研究,设计出一种更加完善的网络切片安全部署方法,为更好地建设现代5G网络提供有力的支持。

1 数学模型

1.1 问题描述

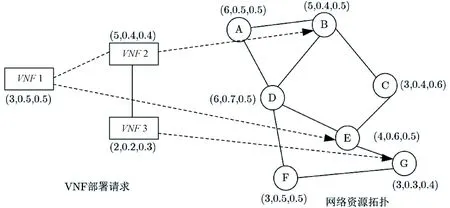

5G网络运行时,由于不同环境所处理的业务存在差异,导致对应切片对物理网络资源的需求略有不同,需要部署不同网络切片。具体部署时,网络切片直接与各层网络连接到一起,且在各切片间相互连接,共同完成资源配置工作。在5G网络中,采用安全信任值的方式体现网络资源的安全性,该数值在[0,1]范围内,其数值越高,网络安全性越强。根据节点安全部署的原理,可得到如图2所示结构,在节点安全部署结构当中,可划分成左右两部分:一部分为VNF部署请求,另一部分为网络资源拓扑结构。VNF部署结构由3个模块构成:VNF1表示CPF资源值、VNF2表示安全信任需求值、VNF3表示自身的安全信任值。右侧结构包含与左侧相对应的模块。在切片部署时,工作人员需要在VNF部署请求上设置合理的参数,确保所有参数值均超过网络资源对应的参数,以使各节点在获取较多资源的基础上,提升整个网络的安全性[5]。

图1 节点安全部署结构

1.2 模型分析

1.2.1 跨域基础设施网络模型

1.2.2 端到切片请求模型

2 端到端网络切片安全部署算法

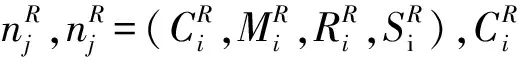

2.1 节点安全等级指标

2.1.1 节点容量

在切片部署时,节点容量是核心指标之一,其数值越大,表明VNF的安全信任越强,同时,共享其他资源时,所受到的VNF攻击的等级并不是很高。

2.1.2 链路通信量

对于一个节点来说,在某一时间点上,所有流入信息与导出信息的总和,表达公式为:

(1)

式中,Li为通信量的总和,t为单位时间。对于不同网络来说,由于切片业务存在一定差异,因而需要不同的通信量,这种情况使得切片间信息在不断传输的过程中,会出现一定的攻击问题。

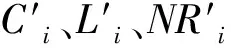

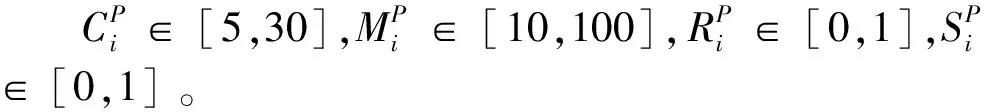

2.1.3 节点资源需求

对于这一指标来说,表达公式为:

(2)

式中,α与β表示调节系数,用于调节由于量纲存在差异而导致的差异。该指标表示节点存在的能力,若其需求的资源量较多,应采用较高的安全等级,以提升该节点处的安全性[7]。

2.1.4 节点重要性

该指标用于反映节点信息传输时可对信息流的承载性能,其由两部分构成,一个是节点度,即与其相连边的个数,以反映其对网络的影响,具体为:

(3)

若i与j相连,δij=1,反之,则δij=0。若网络中共由N个节点,则di≤N-1,对其进行归一化处理后可得:

(4)

另一个是节点介数中心性,用于反映其对网络信息传播的控制能力,表达公式是:

(5)

式中,σmn为两节点间所有最短路径的个数,σmn(i)为节点m经过节点i到节点n的最短路径数量。若网络中共包含N个节点,则有bi≤(N-1)(N-2)/2,对其归一化处理后可得:

(6)

将上述两个因子整合到一起后,即可得到节点重要性指标,具体为:

(7)

在整个网络运行时,若重要性较高的节点被恶意攻击,对网络运行的干扰越严重,因而在网络切片部署时,节点的重要性越高,所设置的安全等级越高。

2.2 VNF部署与链路部署

(8)

在此基础上,选择广度优先搜索算法的方式,按照由大到小的顺序,对节点排列,之后,通过映射的方式,再次对配列后的节点予以处理,以得到节点映射集合。

在确保链路带宽符合标准的基础上,通过K最小路径算法的方式,对路径映射处理,以确定映射处理后各节点间的最短链路,使得切片部署时,防止出现由链路过长而带来较强的安全风险,提升网络的安全性。

2.3 面向业务的端到端网络切片部署

2.3.1 网络切片安全部署的数学模型

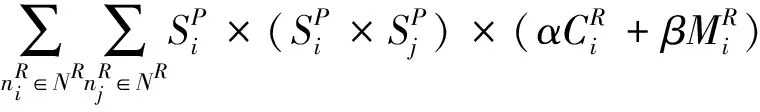

在数学模型构建的过程中,应考虑两个方面的问题,一个是部署成本,具体解释为:

(9)

另一个是安全部署收益,具体解释为:

(10)

2.3.2 优化目标

为了保证整个5G网络安全、稳定地运行,应确保网络切片部署满足部署成本最低的目标,具体为:

(11)

2.3.3 约束条件

(12)

(13)

(14)

在上述3个公式当中,所有虚拟AN、TN与CN只可以映射到对应的物理AN、TN与CN上,同时,对于每个物理AN、TN与CN来说,只可以承载1个虚拟AN、TN与CN。

针对这一情况,可确定出具体的部署条件,即:

(15)

(16)

(17)

(18)

其中,在节点安全部署时,约束条件为公式(18)所示;对链路安全部署时,约束条件为公式(19)所示。通过公式(17)的计算,工作人员可以推导出物理层各节点参数值,其应处于物理网络所能够提供的资源范围区间当中。通过公式(18)计算,工作人员能够推导出物理网络所有链路的带宽值,其应处于物理网络所能提供的带宽范围内。

2.3.4 网络切片的跨域安全部署

在不同环境当中,网络切片对网络需求存在一定差异,因而在具体部署时,应针对实际需求情况,设置出最佳的安全部署方案。

增强移动带宽eMBB。在该环境下,相对于传统4 G网络来说,不论是在峰值速率方面,还是在用户操作速率方面,均提高了10余倍,也就是说,这一场景常见于高流量用户的连接。若用户较为密集,且移动性较低,将产生更高的网络需求;若仅选择传统的网络安全方案,则很难起到应用的防护作用,为网络的运行带来安全隐患。在这类网络切片当中,无需低实验与高速率,因而在部署时,可采用的方案为,录入:eMBB类型切片Re,网络资源GP;输出:部署结果。(1)对节点进行排列,获得序列S(NR);(2)对虚拟节点ANs与CNs映射处理;(3)对虚拟链路映射处理;(4)根据链路的映射结果,对节点TNs映射处理(5)跳转到部署结果。在确保切片安全部署的基础上,降低网络资源占用量,并提升网络的吞吐率。

海量机器类通信mMTC。在该类型环境下,在同一个5G网络当中,用户连接密度出现了较大变化,由以往的1×105台/km2,提高到了1×106台/km2,设备数量明显增加,受到这一情况的影响,导致MMTC部署时,不仅需要更高的数据运算与处理能力,而且还因为短时间内传入非常庞大的数据量,对网络的运行造成了较强的安全风险,在一定条件下,网络在非常短的时间内增加到峰值,从而出现信令风暴。对该场景下的切片部署时,具体方案为,录入:mMTC类型切片Rm,网络资源GP;输出:部署结果。(1)对节点进行排列,获得序列S(NR);(2)对虚拟节点CNs映射处理;(3)从中提取出符合要求的ANs节点,以此当做候选节点;(4)在CNs节点与候选ANs节点间,采集所有链路集合,并针对采集结果,进行链路的映射;(5)针对链路的映射情况,对TNs节点映射处理;(6)跳转到部署结果。降低物理链路的带宽,防止出现数据拥堵的问题。

高可靠低时延通信uRLLC。在该环境下,切片通信过程中,信息传输时延迅速下降,由传统的10 ms,减少到1 ms,常见于对时延要求较低的工况当中,如自动驾驶等。由此可以发现,在切片部署时,安全性要求远高于上述两种环境,且被攻击的概率更高。针对这一情况,部署方案为,录入:uRLLC类型切片Ru,网络资源GP;输出:部署结果。(1)对节点进行排列,获得序列S(NR);(2)从中提取出符合要求的ANs节点,以此当做CNs的候选节点;(3)在CNs节点与候选ANs节点间,采集所有链路集合,并针对采集结果,进行链路的映射;(4)针对链路的映射情况,对TNs节点映射处理;(5)分别对ANs与CNs节点映射处理;(6)跳转到部署结果。控制数据传输的时延。

3 仿真验证

4 结语

本文针对端到端网络切片部署的要求,分别针对不同的网络环境,提出了不同的安全部署算法,通过这一部署算法的应用,不仅降低了切片的部署成本,而且还提升了部署的安全收益,对整个5G网络安全、稳定地运行具有重要意义。需要注意的是,本研究也存在一些缺陷,如果只是通过仿真分析的方式对该算法的应用效果进行了验证,而未通过实际案例进行风险评估,那么可能对本文应用效果带来一定干扰。在未来生活与工作中,笔者还应进一步对该课题展开研究,不断完善研究内容,使其在现代5G网络建设时发挥出更大的作用。