自适应信息安全防护系统在远洋客船网络化服务平台中的研究与应用

黄鹏,卢威,韩晖,马骅

1.中国船舶集团有限公司综合技术经济研究院,北京,100089;2.中国船舶集团有限公司第七〇八研究所,上海,510700;3.北京优炫软件股份有限公司,北京,100089

0 引言

航运业界已充分认识到船舶数字化、网络化可能导致的风险,传统的网络漏洞扫描、入侵检测检出率低、假阳性率高。主机侧的安全检测扫描更深入,可以从操作系统层深度发掘。因此需要面向船舶网络空间资源的、统一集中管理的安全防护系统,用来收集远洋客船网络化服务平台和船载设备的安全日志,并进行储存、分析、预判、告警和响应。

1 信息安全需求

远洋客船网络化服务平台信息安全需求从物理环境、区域边界、计算环境、应用安全、通信存储以及内网安全等方面出发,研究相应信息安全技术,保障船内整体网络安全。将物理层安全风险降到最低是保证网络正常运行的前提。区域边界安全主要包括边界访问控制、边界入侵防范、边界安全审计等。计算环境安全是基于主机的安全防护,从船舶安全需求考虑,应该保障内部系统的安全性,关闭不需要的端口、制定严格的密码口令、精细化权限划分、系统漏洞修复等都是需要考虑的安全策略。远洋客船网络化服务平台内部有各种各样的业务,这些业务数据包含结构化和非结构化数据,如何保障这些数据的安全也是必须考虑的因素。这些数据包括导航数据、用户数据等敏感信息,一旦被恶意入侵窃取后,将造成重大的信息以及财务资金安全事件。

2 自适应信息安全防护系统设计

2.1 目标

在船载网络系统内部,针对所有资产进行漏洞扫描、入侵检测,包括恶意代码查杀、主机入侵检测、安全基线等,接入全量运行日志,支持服务器、防火墙,IDS设备,船载网络化服务平台等系统[1-3]。对于存在的威胁,分别根据破坏程度、资产重要性等要素进行评估,确定风险等级。满足日志统一采集、搜索、关联分析、安全评估,以及每日上万条数据量的集中管控需求。核心数据存储技术依托国产数据库软件UXDB,实现安全监控的集中性、透明性和可控性。

2.2 建设内容

自适应信息安全防护系统主要包括大屏展示、资产管理、风险发现、入侵检测、安全评估、系统管理、操作日志、告警推送等。功能结构如图1所示。

图1 自适应信息安全防护系统功能图

2.3 技术架构

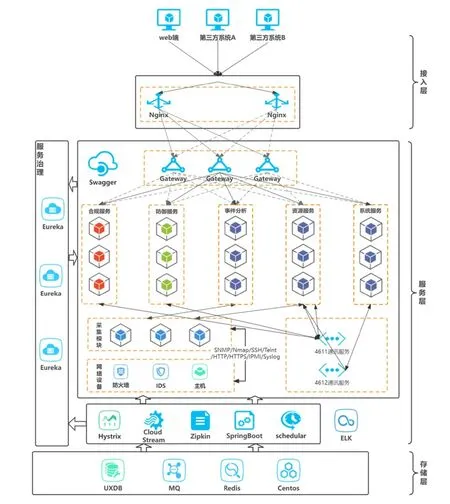

本系统通过资源监控采集、分析处理、安全评估、可视化展示的安全管理流程,开发资产管理、风险发现、入侵检测、安全评估、系统管理、操作日志等功能,建立多层次级别的安全评估模型,整体评估企业内部的安全运营、威胁管理,提升船载应急响应水平。系统使用浏览器/服务器B/S架构,采用集中管理的方式。服务端采用微服务Spring Cloud框架,支持多事件、多任务高并发。前端采用VUE框架,支持多前端类型。对于主机安全监测功能,使用探针agent监控主机信息,并采集日志[4-7]。技术架构如图2所示。

图2 自适应信息安全防护系统技术架构图

2.3.1 接入层

用户通过各种前端与软件系统交互。通过Nginx实现负载均衡。

2.3.2 服务层

启用风险发现服务、主机入侵检测服务、安全评估服务、资源监控服务、用户管理服务,通过Spring Cloud的微服务管理机制,实现服务的动态增加与扩容。在服务治理方面,使用Eureka进行服务注册管理,Gateway作为应用网关。Cloud Bus实现消息总线,Stream实现消息驱动, Task实现分布式定时任务管理。通过Sleuth+Zipkin进行服务链路的跟踪,可以快速发现错误根源以及监控分析每条请求链路上的性能。风险发现服务通过终端安全探针agent进行,并将风险发现信息返回。支持定时并发扫描执行[8-10]。入侵检测服务通过终端安全探针进行,将日志信息返回。

2.3.3 存储层

项目采用UXDB存放数据,使用Redis/MQ进行发布订阅模式消息中间件处理。操作系统使用Centos7 x64。

3 自适应信息安全防护系统功能

3.1 资产管理

作为管理业务的承载者,资源是整个系统的核心模块。自适应信息安全防护系统是以资源为基础,发现各种可能的威胁,提前做好防范。本系统将不同厂商、不同类型的资源进行统一监控和管理,范围涵盖服务器主机、网络设备和IDS等。

3.2 风险发现

风险发现模块包括风险总览、合规基线、弱口令、漏洞管理、恶意代码检测、端口管理。合规基线即国家或监管单位制定的安全标准,是系统最低安全要求的配置,常见的安全基线配置标准有ISO 270001、等级保护2.0、部分行业标准等。主机系统弱口令的扫描负责检索主机系统账户的弱口令。恶意代码检测支持查杀速度、查杀模式选择,可以节能方式扫描,防止虚拟化环境的扫毒风暴。端口管理列出主机所有启动的端口、占用的进程,以及高危端口统计告警。漏洞管理采用基于主机的扫描方式,这种方式对比基于网络的扫描方式,在扫描粒度、准确性等方面具有绝对优势,用以实现对服务器上操作系统、应用系统、数据库等组件进行漏洞管理[11]。

3.3 入侵检测

基于主机的入侵检测技术指的是利用主机安全插件探针,基于主机行为标准、关键资产信息的监控变更,达到入侵检测预判告警防护的目的。安全插件探针对系统的不同维度提供了基于文件权限、进程、端口、网络、账户、开机启动等多种检测防御手段,确保主机入侵实时响应、实时防护、实时审计。入侵检测功能通过在主机安装终端安全探针插件,进行入侵行为扫描检测,上传威胁日志。

3.4 安全评估

针对主机和网络设备安全检测产生的漏洞信息、日志信息进行采集。针对采集到的信息,首先通过预处理过滤无效的、重复的、误报的信息,对信息格式进行统一规整。通过聚合处理整合所有资源的日志。通过对多种资源产生的多种威胁进行关联分析,进行分类分级评估,准确定位每种风险等级,建立不同数据来源的安全事件数据模型。智能关联分析是基于规则的分析算法,对收集的各种原始数据进行去重归一,分析各种数据的关联性,依据安全事件的破坏程度、发生的可能性、资产重要程度,进行深度分析计算,降低误报、提高告警的准确度。

3.4.1 风险评估

(1)资产

自适应信息安全防护系统监控的资产范围包括主机服务器、防火墙,IDS设备,平台的应用系统等。使用CIA模型评估资产重要性。例如:对于涉及商务操作的IT系统,重点是保密性和完整性。而对于OT系统,则主要是完整性和可用性。

(2)威胁可能性

在安全防护系统中,威胁默认有安全基线、弱口令、漏洞扫描、病毒扫描、文件完整性、登录防护、用户行为、端口管理等威胁。其余可根据现场应用服务使用情况,配置新的威胁检测规则,通过日志关联分析对比实现[12-15]。威胁可能性赋值方法是根据历史威胁发生的频率,对威胁出现的概率进行预估,形成等级化数据,不同的等级代表威胁发生的可能性的高低。

(3)破坏程度

在安全防护系统默认的威胁中,可能性和破坏程度赋值参考了IMO和BIMCO出品的《海事网络安全白皮书》,由IHS Markit统计了近5年的海事相关的威胁类型,统计如图3所示。安全防护系统中的威胁可能性和破坏程度值如表1所示。

图3 IHS Markit 对5 年内海事相关的威胁统计图

(4)风险计算

综合资产价值、威胁的可能性和脆弱性的严重程度,判断安全事件造成的损失对船舶信息系统的影响,即远洋客船网络空间安全风险。自适应信息安全防护系统的风险分析是定量的,风险计算采用了相乘法,范围根据风险从轻到重依次增大[16-20]。风险值的计算公式:

风险值=(资产的重要性*威胁可能性*威胁的破坏程度)/25

(5)风险结果判定

为了实现风险的管理与控制,风险评估的结果应该进行等级化划分。不同的等级代表资产风险严重程度的高低。按照现有系统的威胁类型的配置,计算每个主机的风险值。主机的健康值的计算即与主机风险值的计算百分制取反。主机风险值与主机健康度按百分制计算,取值范围为0~100分,对应关系见表2。

表2 主机风险值与健康度

3.4.2 风险处理措施

对不可接受的风险,利用自适应信息安全防护系统,对风险进行修复,再次检测风险,评估风险是否处于可接受的范围,以判断实施安全措施后的残余风险是否已经降低到可接受的水平。知识库是对现有安全事件进行学习分析,统计正常的行为范围,根据历史的经验值,自动触发安全策略,达到自适应的目的[21-22]。

4 结论

通过评估历年海事高发信息安全危险事件,综合参考国内外信息安全先进规范、体系构建方法和模型,评估远洋客船网络化服务平台中的信息安全级别,对不同级别的信息实行差异化安全管理;在船载网络系统内部,针对网络资源进行风险发现、入侵检测等,同时接入全量运行日志,构建安全评估系统,可以有效防范海事行业高发威胁、预防0day攻击,为远洋客船网络化服务平台中的设备和应用提供安全保障。