网络系统安全管理中混合加密技术的应用研究

王可阳

(吉林省经济管理干部学院,吉林 长春 130012)

0 引 言

随着计算机网络的普及应用,网络安全已经成为影响网络使用的关键,网络开放性、国际性逐渐增强,网络安全问题频发,完善的网络安全体系是当前网络发展的重心。为了保障网络安全,避免隐私泄露,需要对加密算法进行研究分析,采用混合加密算法对信息进行加密,构建网络安全体系,确保网络安全体系的安全与稳定。

1 数据加密技术与网络系统安全

1.1 数据加密技术

数据加密技术可以在数据源上进行加密处理,也可以在链路上进行加密,不管采用哪种加密方式都是对数据信息进行保护,防止窃取[1]。加密技术的核心是算法和密钥,在使用过程中主要是将简单易懂的数据信息转换为难以理解的数据信息。与之相反,将难以理解的数据信息转换为简单易懂的信息就是解密过程。

数据发送端使用加密算法对数据进行加密,然后发送给接收方,接收方收到数据后利用之前保存的密钥来对数据进行解密,从而得到原始的数据信息。在数据传输中要保证数据的安全、有效等。在传递数据信息时,选定密钥,将想要传递的数据按照密钥长度进行分组,然后得到密钥的字符串。分组之后的数据与密钥长度一样,在替换后都是一串数字,这些数字与密钥的数字串一一对应。在处理数据时,对其进行转换,通过设定的替换规则处理数据,这样就算数据被不法分子窃取,也无法对其进行破译。

1.2 网络系统安全

网络系统安全理论涉及一系列原理和概念,用于指导和保障网络系统的安全性。常见的网络系统安全理论有安全模型、风险管理、安全协议、入侵检测与防御、虚拟化与隔离以及安全开发生命周期。

(1)安全模型是对计算机系统安全性进行形式化定义和描述的数学框架,描述了系统的安全属性、攻击者的能力和目标、系统中的资源和保护机制等。常见的安全模型包括Bell-LaPadula 模型、Biba 模型、Clark-Wilson 模型等。

(2)风险管理理论用于评估和管理网络系统面临的安全风险,包括风险评估、风险识别、风险处理以及风险监控等步骤。通过风险管理,可以确定重要资产、评估威胁和漏洞,从而制定相应的措施来减轻风险。

(3)安全协议是实现网络通信安全的一种机制,用于保证通信的机密性、完整性和可用性。常见的安全协议包括安全套接层(Secure Socket Layer,SSL)/安全传输层协议(Transport Layer Security ,TLS)、互联网安全协议(Internet Protocot Security,IPSec)、安全外壳协议(Security Shell,SSH)等,使用加密、认证和密钥交换等技术来确保通信的安全性。

(4)入侵检测与防御指监测和阻止网络系统中未经授权访问的行为和恶意行为。入侵检测系统通过分析网络流量和系统日志来发现潜在的入侵行为,而入侵防御系统则采取主动措施阻止入侵。

(5)虚拟化技术可以将一个物理服务器分割成多个独立的虚拟服务器,每个虚拟服务器运行在独立的环境中,提高系统的可靠性和安全性。

(6)安全开发生命周期包括需求分析、设计、编码、测试以及部署等阶段,每个阶段都考虑实施相应的安全控制和测试。

2 数据加密模型分析

对称密码算法中,应用最多的就是对称加密算法(Data Encryption Standard,DES)。DES 共有64 bit密钥,其中8 bit 是校验位,其余56 bit 为有效密钥。DES 算法密钥长度与加密数据长度不一致,破译更加困难。三重DES 算法用3 个密钥对数据进行3 次加密,有效弥补了对称加密算法密钥较短的问题,大大提高了安全性。

非对称加密算法主要有2 种,即RSA(Rivest Shamir Adleman)算法和基于椭圆曲线的加密算法(Elliptic Curve Cryptography,ECC)。RSA 算法依据欧拉定理,具体实现分为3 个过程,分别是产生大素数、产生密钥对、对RSA 进行消息处理[2,3]。ECC 算法是一个非常优秀的非对称密码算法,在椭圆曲线上进行离散对数分解的难度极高,因此ECC 算法更加安全。

3 基于DES 和ECC 混合加密的通信网络系统安全方案

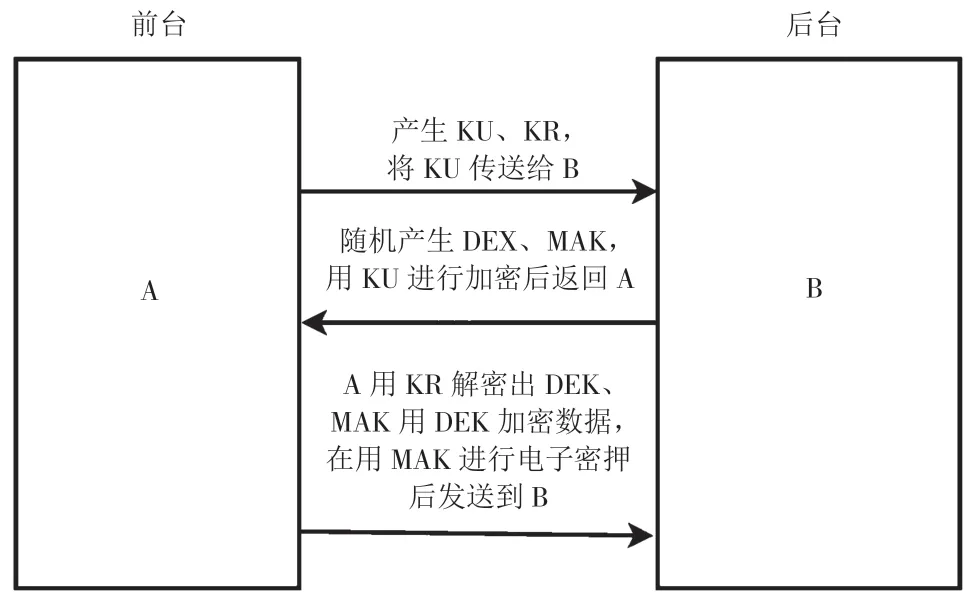

DES 算法和ECC 算法在数据信息加密方面的表现都非常优秀,为了充分发挥不同加密算法的优势,将2 者充分融合,利用DES 加密技术进行数据加密,利用ECC 加密技术增强DES 密钥的安全性。构建网络安全混合加密模型,如图1 所示。

图1 混合加密工作模型

混合加密的技术核心有2 点,即密钥的分配与管理和数据加密传输。密钥的分配与管理指混合加密算法生成一对密钥,分别是公钥K 和私钥S。计算机将节点KU 接收到的信息保存在本地文件中。数据加密传输过程中,在初始阶段,后台计算机生成一个加密密钥DEKEY,然后再产生一个用于签名的密钥MKEY,保存这2 个密钥。利用ECC 算法对这2个密钥进行加密,加密的密钥就是公钥K,然后将加密后的DEKEY 和DKEY 传送给前台[4,5]。接收端在接收到信息后,会使用私钥S 来对其进行解密,并对信息进行存储。发送端利用DEKEY 加密数据,利用MKEY 生成签名文件。接收端接收的文件是加密签名文件,在接收到文件后需要使用私钥S 来进行解密,才能得到明文。就算私钥S发生泄露,也可以马上修复。在修复过程中,只需使用ECC 算法产生一个新的私钥S 和公钥K,然后将公钥K 通过其他方式交付给发送端,发送端将之前的公钥K 值进行替换,这样就可以保证后续的文件是安全加密。

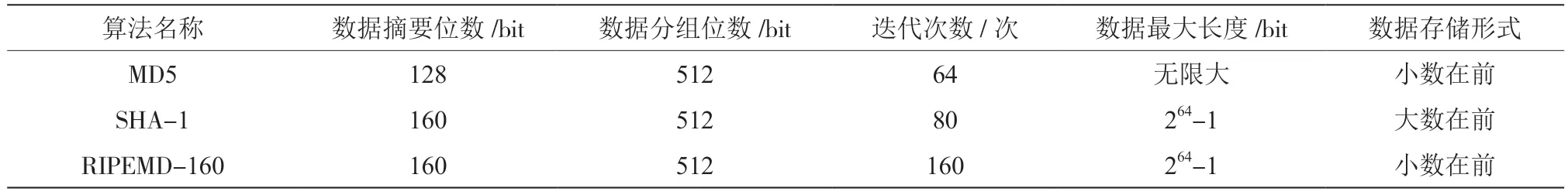

采用DES 和ECC 混合加密算法,既融合了DES算法数据处理速度快的特点,也融合了ECC 算法密钥分配安全快捷的特点。消息认证算法选择中可用的算法很少,现在常用的就是哈希算法,通过对数据进行哈希运算得到认证字符串,进而实现数据签名,确保数据不可否认。常用的哈希算法有消息摘要算法第五版(Message Digest 5,MD5)、安全散列算法1(Secure Hash Algorithm 1,SHA-1)以及RIPEMD-160 算法,这3 种算法的对比如表1 所示。

表1 算法性能对比

网络安全系统在运行之前会随机生成一对ECC密钥对,再生成一个主密钥来对密钥对进行保护。密钥交换流程如下:(1)客户端向主机申请提出增加节点;(2)主机向提出申请的客户端分配节点ID;(3)主机通过随机过程生成主密钥和用于ECC 算法的公钥密钥对;(4)用主密钥对用于算法的私钥和其他密钥进行加密,然后由密钥管理人员输入主密钥保护口令对主密钥进行加密;(5)主机批量生成各个下属节点的主密钥、ECC 密钥对,并将公钥存储到下属节点公钥表;(6)主机设置各节点的主密钥保护口令,输入主密钥保护口令,对各密钥加密后连同公钥送到各个节点的密钥文件中;(7)客户端更换主密钥保护口令,及时替换后的密钥文件。

需要注意的是,密钥交换过程烦琐,实际操作中不能出现传输错误,否则会影响传输文件的安全性。在运行过程中,服务端和客户端都需要输入密码来开启密钥管理进程。开启完毕后,客户端向服务端传输文件加密密钥和签名密钥,服务端接收到传送的密钥信息后,根据传输编号调查密钥表,找出加密公钥KU,将需要用的密钥用KU 进行加密,再使用DES加密算法进行加密后,传回给客户端。客户端接收到数据后,先用ECC 私钥S 来解密文件得到DES 密钥,再用主机的公钥验证服务端签名文件的正确性。验证完成后,用KD 加密用户口令,用KA 对客户信息、账务信息等生成报文摘要,然后发送给服务端。服务端接收到数据信息后,从本地文件中找到对应的密钥,用KD 解密出口令,用KA 验证消息的完整性。待信息确认无误后,关闭密钥管理程序。

4 基于混合加密技术的网络安全系统设计

系统设计分为2 个部分,即密钥的分发与管理、函数的调用。密钥的分发与管理主要负责密钥的生成、分配、使用、存储以及管理,函数的调用主要包括加解密数据、数据签名以及认证。采用模块化设计理念,各个模块相互独立且能互相调用,便于系统的运行与维护。系统中对称算法采用DES 加密算法,在进行加密和解密时都会调用DES 函数。使用椭圆曲线算法来实现密钥的生成和分发。使用MD5 密码算法生成认证文件,在签名时也需要调用ECC 函数。

DES 模块分为DES 密码算法和数字签名,数字签名用于认证文件签名,DES 密码算法主要用于传递数据的加密。DES 工作机制就是对数据进行重新排列,并将结果分为2 部分,根据规则置换表来实现字符替换。经过16次迭代运算后,得出最终的输出数值。ECC 模块使用的是ECC 算法,就是在椭圆曲线上进行推算。最后通过数据认证模块对函数进行调用,实现加密、解密操作。

5 结 论

计算机网络在社会发展过程中起着极为重要的作用,深刻影响着人们的生活。通过混合加密技术来保障计算机通信网络系统的安全,可以更好地提高网络传输的安全性,加强数据信息安全防护,为营造良好的网络环境奠定坚实的基础。