基于虚拟化的OSPF协议安全性仿真评估方法

易 典,刘 渊,王晓锋

(江南大学 人工智能与计算机学院,江苏 无锡 214122)

1 引 言

OSPF(Open Shortest Path First,开放式最短路径优先)协议是Internet自治系统中最常用的内部网关协议之一[1,2].其以对大规模网络的适应性、快速的网络动态收敛、支持负载均衡的设计理念以及组播更新等优势而被广泛应用于互联网[2].但该协议自身存在多种漏洞,易受到各种路由攻击影响[3].因此,为更好的支撑OSPF网络中的防御技术研究,提升协议安全性,有必要研究OSPF协议安全性评估体系[4],通过构建高效、易用且逼近真实环境的场景,对OSPF协议进行安全评测.

当前,OSPF协议安全性评估得到了一定的研究.文献[5,6]提出用实物网络与虚拟网络结合的方式,构建了小规模OSPF网络拓扑,评估该协议安全性.文献[1,2,7,8,9]基于网络仿真软件搭建了OSPF协议安全性评估场景,证明了协议中存在的脆弱性漏洞.但上述方法的场景部署步骤过于耗时,且OSPF攻击行为多样,层层验证评估将大量损耗人工成本;同时,上述方法的仿真规模难以体现OSPF适应大规模网络的特性,尤其在面向能毒化路由表的欺骗型攻击行为时,仿真网络的低可扩展性将严重限制攻击强度的深入研究.

作为网络空间安全研究的重要手段,网络靶场[10]有效的实现了大规模网络仿真、网络流量行为模拟、试验数据采集评估等理论及技术.因此与OSPF协议安全性分析评估目标高度契合,因此可用作协议安全性评估的工具.由于虚拟化具有低成本、安全性高、灵活可扩展、可信度高的优势[11],以虚拟化为基础的网络仿真已成为构建网络靶场的主流技术.

综上,鉴于基于实物网络的评估方法存在成本高、灵活性差的不足,以及基于网络仿真软件(如GNS3)的评估方法存在可扩展性差的缺陷,为此,本文以虚拟化技术为依托,针对OSPF协议安全性仿真评估中存在的大规模、高逼真路由仿真、可灵活自动部署及实时数据采集与评估等需求,重点研究了基于虚拟化的路由协议仿真技术、OSPF协议安全评估场景的自动化灵活加载技术、面向OSPF协议安全评估的数据采集与效果评估方法.通过对OSPF协议中存在的多样化攻击行为进行高效仿真,解决目前协议安全性评估技术中存在的效率低下、逼真度不足等问题,并基于自适应的数据采集技术对网安仿真试验结果进行有效评估.

2 相关工作

基于虚拟化的OSPF协议安全性评估相关工作主要体现在如下方面:

对于基于仿真软件的协议安全性评估方法,文献[7,8]使用GNS3来模拟OSPF协议安全场景以验证OSPF协议中发现的远程虚假邻接、伪装LSA及二义性攻击漏洞.文献[2]使用GNS3来仿真评估部署OSPF协议的校园区域内网的安全性,并依据分析针对性的提出了邻接欺骗及单路径注入的新型攻击方法.文献[9]使用RocketFuel软件来评估新型分区攻击对实际网络拓扑的影响,并针对3种分区攻击环境的强化做出了仿真.但上述方法仿真规模过小,难以满足OSPF协议的扩展性需求.相比之下,文献[12]采用GNS3与容器技术结合的方式构建综合分析平台进而详细分析并验证了OSPF协议中存在的脆弱性漏洞,通过融合CORE仿真器实行协同仿真,提升了GNS3在网络规模上的可扩展性,满足了OSPF协议适用的大规模网络场景构建需求.但该方法仍无法克服大规模网络仿真场景下存在的目标拓扑部署、仿真效率低下的难题.

对于模型检验的OSPF协议安全性评估方面,文献[13]采用模型检验的方法,基于SPIN和CBMC工具建立OSPF模型分析并验证OSPF协议的安全性缺陷.但该方法仅仅基于理论层面,缺乏真实网络流量的数据支撑,因此在逼真性方面存在不足.

基于虚拟化的OSPF协议安全性评估方面:文献[14]参考GNS3的设计框架,基于Dynamips和Qemu等虚拟化技术实现了一种专用于OSPF协议安全性研究的网络仿真平台,并通过该平台验证了虚幻路由假邻接攻击.文献[5,6]通过虚拟机结合Quagga的仿真方式,设计并实现了通用的、多模式的OSPF协议脆弱性检测系统.文献[1]使用CORE模拟器来仿真企业内部网络环境,用以验证RQA(递归量化分析)技术对于分区攻击、邻接欺骗及伪装LSA这3类路由攻击的检测效果.文献[3]基于LXC(Linux容器)构建了OSPF仿真网络,使用NFV来评估验证面向双LSA攻击的OSPF检测防御系统.

图1 面向OSPF协议安全性的仿真评估体系Fig.1 Simulation evaluation system for OSPF protocol security

上述分析可知,虚拟化技术可为OSPF协议安全性评估提供更加适用的仿真平台,但仍然存在各样缺陷.如文献[14]方法依旧没有解决网络仿真规模的问题;文献[5,6]方法仅改造了Quagga的功能,在路由协议仿真方面逼真性欠缺,且只能适应小规模网络,难以提升OSPF协议安全场景的高逼真仿真;文献[1,3]方法尽管实现了网络规模扩展,但该方法本质上属于用少量处理器仿真大量网络节点的集成容器平台,属于轻量级虚拟化,因此会存在性能的限制[15].且在上述方法中,仅文献[3]方法可灵活应用自动部署技术,降低协议部署时间损耗.目前尚未存在针对OSPF协议安全性问题的、可兼容网络仿真性能与可扩展性的安全性仿真评估方法.

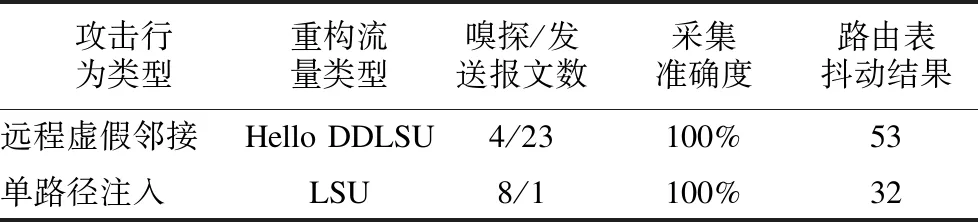

3 基于虚拟化的OSPF协议安全性仿真评估体系

虚拟化是支撑网络仿真的高效技术,而云计算平台[11,16,17]可以为虚拟化技术提供高效率的分布式管理,且能够轻松部署至实际环境中.因此,本文方法采用云计算平台的分布式架构,设计并实现了一种基于虚拟化的、面向OSPF协议安全性的仿真评估体系,以满足协议安全性分析的多样化、高逼真、大规模及易用性等多目标仿真需求.该体系的全局架构如图1所示.

由图1可知,虚拟化环境遵循Openstack云平台的部署模式,实际配置具体包括1个控制节点,1个网络节点以及若干计算节点.为确保仿真网络的实时性、准确性,以控制节点的时间轴为基准,采用网络时间同步协议NTP,同步虚拟化环境中各节点时间.其中,网络节点可实现虚拟网络创建、连接以及控制虚拟节点动作;计算节点可实现虚拟节点创建,存储各类虚拟主机资源.控制节点可调用其余各节点API实现目标网络安全场景的部署构建.

基于上述虚拟化环境,本文提出的仿真评估体系框架主要包括路由协议仿真、用户攻击行为加载、数据监测采集与效果评估.详细说明如下:

1)路由协议仿真:作为OSPF网络构建及协议安全性评估的基础,路由协议仿真结果的有效性及逼真性将直接影响仿真网络的质量.在虚拟化环境中,镜像作为虚拟节点的静态形式,存储于各个云平台节点.通过在初始镜像(仅包含操作系统)中植入基于Quagga开发的动态路由功能仿真模块,满足了灵活且高逼真的OSPF路由协议仿真需求,实现了普通虚拟节点到路由虚拟节点的功能转换.新生成的路由镜像可同步存储在云平台环境下的控制节点、计算节点中.网络是连接节点构建目标拓扑场景的关联要素,是验证路由协议仿真的重要指标之一.通过调用网络节点的Neutron API,解析拓扑描述文件中的信息参数,结合节点数据,实现目标网络场景的构建.

2)面向OSPF安全场景的自动化灵活加载技术:为实现快速、准确、高效的OSPF协议安全性仿真,以路由协议仿真网络为基础场景、路由协议仿真中的镜像构建流程为模版,将自开发的OSPF协议基础攻击库植入节点镜像中,生成并加载出恶意攻击节点,接入路由协议仿真网络,并根据仿真模块中接收的配置参数进行实时攻击任务.该配置参数中相关信息由源、目标节点IP、OSPF区域号、路由标识、关键消息字段及虚假注入信息构成.攻击库的构建以流量重构方法为依托,即针对真实的OSPF正常流量实行嗅探获取,并依据各OSPF协议攻击脆弱性特征,灵活的综合目标场景信息,对流量进行校验正确范围内的异常构建,实现多样化的OSPF协议攻击.

3)数据监测与采集:为保证攻击仿真任务的正常进行,设计了基于C/S架构的数据监测采集技术.通过监测节点集群间的OSPF流量、CPU负载、路由表等信息,进行数据过滤处理后,依据C/S架构分别存储于本地、远程数据库,同时经过数据分析,拆解数据关键信息,绘制可视的效果图表,完成实验展示.

4)效果评估:为验证OSPF攻击行为仿真的有效性,基于数据采集结果,面向多种类型的OSPF攻击,采取不同表征参数的评估策略.针对路由欺骗,轮询节点路由抖动情况;针对DoS,轮询节点带宽及CPU消耗情况.总之,应依据相应指标对实验效果进行准确评估.

4 关键技术

4.1 基于虚拟化的路由协议仿真技术

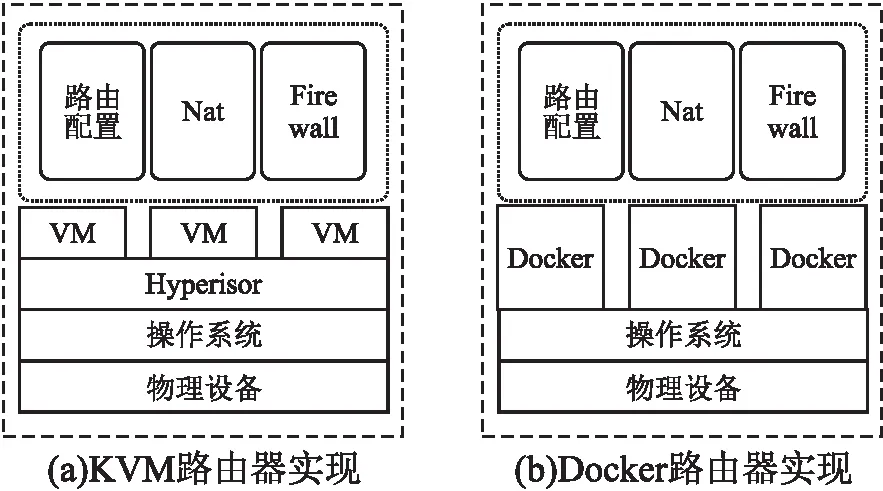

为满足仿真目标网络的高逼真构建需求,实现虚拟节点向真实路由器的多方位聚拢,本文基于虚拟化技术设计并实现了一种高性能的路由协议仿真技术,该仿真技术部署、运行于计算节点.具体如图2所示.在物理设备及操作系统的底层基础上,采用全虚拟化(KVM)及轻量级虚拟化(Docker)两种虚拟化方法,实现虚拟节点仿真.为仿真出可支撑动态路由协议的虚拟路由器,在应用平面中,植入自开发的自动化可配置路由程序,该程序集成了动态路由配置、Nat、防火墙等功能接口,对比传统路由仿真中单纯基于Quagga等开源路由软件实现的虚拟路由器,本文方法在面向真实路由器功能层面完成了进一步扩展,有效实现了高逼真的路由仿真目标.

图2 高性能虚拟路由器仿真架构Fig.2 High performance virtual router simulation architecture

此外,图1中的计算节点泛指同功能的宿主机,并不表示KVM和Docker共存与同一计算节点.事实上,计算节点需要依据不同的虚拟化方式来确定其性质.

从资源分配与性能的兼容性来看,由图2显示的路由仿真架构中所包含的两种虚拟化方法,其中基于KVM的虚拟机可实现高性能的路由器仿真.尽管该方法在性能上逼近真实路由器,但由于其对于硬件资源占用过高,难以满足虚拟化环境下的大规模目标网络仿真需求.针对该类缺陷,本文综合了轻量级虚拟化的优势,基于Docker容器构建轻量级路由器集群用于支撑并扩展大规模路由仿真.同时,为了进一步体现仿真场景的真实性,采用跨平面协同的Wireshark采集与Tcprepaly回放技术采集多种用户行为流量并在专用的流量回放节点中实现流量回放,以模拟真实网络场景,还原现实路由过程中的真实流程.本文的提出的轻量级虚拟化补偿策略对比文献[18]不仅可为KVM路由器部署做出有效的资源补偿,同时也在性能方面满足了容器节点的多功能需求,为实现基于全容器节点的大规模、高逼真仿真场景提供了可靠支撑.

4.2 OSPF协议安全评估场景的自动化灵活加载技术

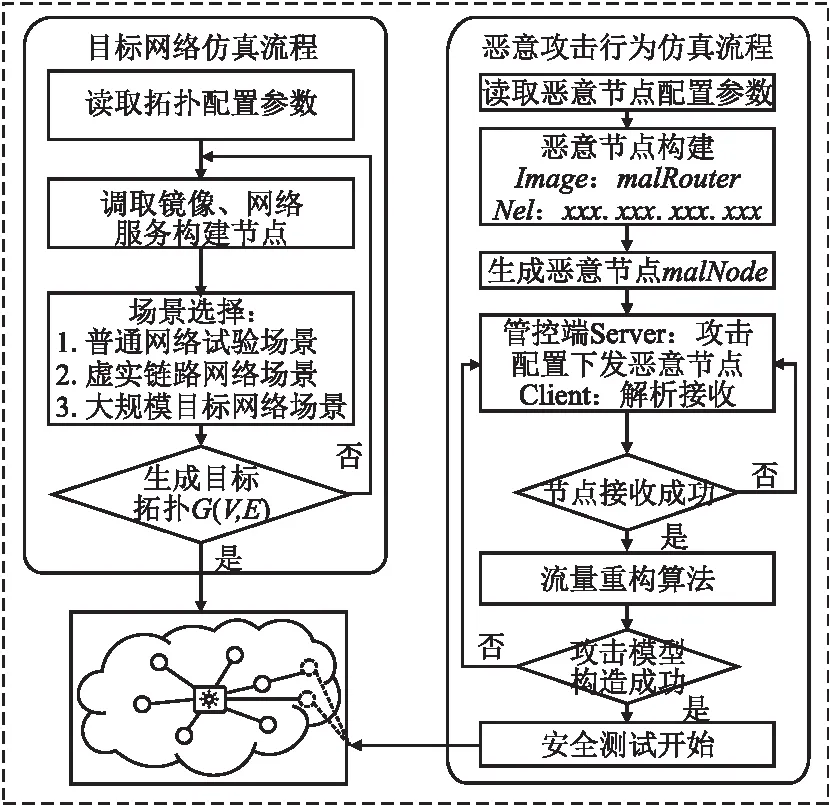

针对多样化的OSPF恶意攻击行为仿真、大规模网络拓扑部署等需求,需要采用灵活、准确且快速的部署策略.在基于虚拟化的仿真实验场景中,一旦确定目标网络拓扑,以手动方式在实物主机上映射实验环境是十分耗时的.这显然与本文要求的部署需求不符.对此,提出一种面向OSPF协议安全评估场景的、可按需适配的灵活加载技术.相关实现流程如图3所示,具体步骤如下:

图3 恶意攻击行为仿真任务流程图Fig.3 Flow chart of malicious attack behavior simulation task

Step1.控制节点开启拓扑仿真主进程,令其对需求窗口进行数据监听.

Step2.输入目标拓扑配置参数,仿真主进程同步接收并解析配置文件,调用云平台的镜像、网络API,从数据库中提取用于节点仿真的虚拟主机、虚拟路由器镜像,同时构建虚拟网络.

Step3.依据网安试验需求,可选择性构建普通网络试验场景、虚实互联网络场景或大规模目标网络场景.其中,除虚实互联网络场景需人工配置真实设备外,其余场景可由仿真主进程完成自适应配置加载.

Step4.目标拓扑G=(V,E)构建成功,且虚拟节点运行时将自启动早已适配成功的路由配置程序,实现OSPF协议自动化配置.其中路由节点的路由标识以IP地址自动填充,宣告网络则依据拓扑情况而定.

Step5.恶意节点仿真开始,重复上述Step1、Step2,建立单个恶意节点并入目标网络.但节点生成时,将该镜像文件替换为malNode.malNode是专用于攻击行为模拟的镜像文件,除路由配置程序外,还有基于流程重构技术的恶意模型生成模块,但具体生成的攻击模型种类,要依据接收的攻击任务配置文件决定,因此恶意节点生成后,开启攻击任务监听端口.

Step6.在控制节点、网络节点、恶意节点同时开启攻击行为仿真进程.其中,控制节点为管控端,接收外部的XML攻击参数配置文件并传送出去;网络节点为转发端,接收控制节点的攻击参数配置文件,通过命名空间传入恶意节点;恶意节点监听后,解析配置文件,基于流量重构方法构造攻击模型,发送至目标节点.

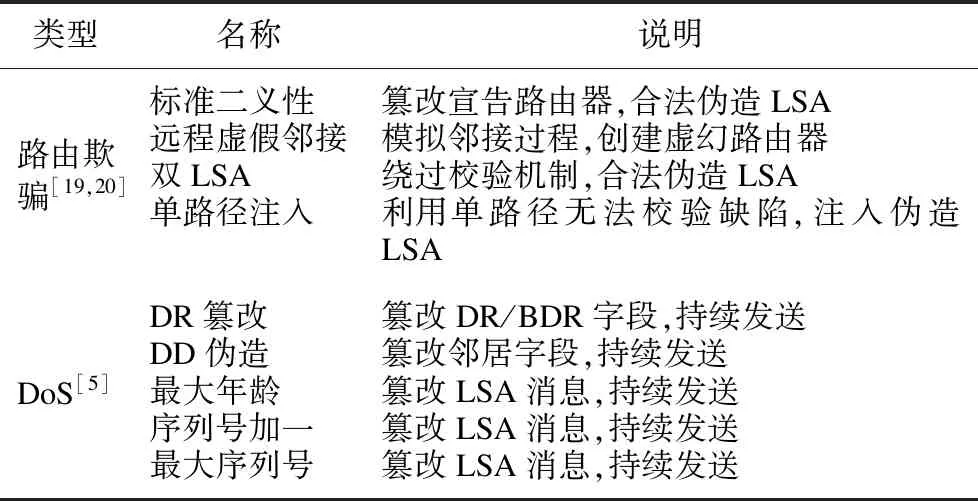

至此,一次恶意攻击行为仿真任务结束.算法1描述了基于流量重构的具体攻击行为仿真算法,以该算法为基础构建的OSPF协议攻击库中,包含的攻击种类及说明如表1所示.

表1 协议攻击库属性Table 1 Protocol attack library properties

算法1.基于流量重构的攻击模型生成算法

输入:原始数据net_pcap,攻击配置参数attack_xml

输出:OSPF攻击模型attack_tuple

Begin:

1. 启用sniff进程实时V-NIC虚拟网卡嗅探

2. 轮询嗅探到的网络数据集pktSet:

3.if数据包类型Type[i]满足IP[89]

4. 将该数据包pkt加入OSPF数据集origin_tuple

5.else

6. 此报文非OSPF流量,丢弃

7.endif

8.endfor

9. Refactor(origin_tuple,attack_xml){

10. 轮询过滤后的OSPF流量origin_tuple

11.ifmal_pkt.flagis Truethen

12. 解析attack_xml并篡改相匹配的OSPF报头字段

13. 进一步篡改相匹配的OSPF载荷关键字ospfPyload

14. 初始化异常流量,计算关键字以补偿校验和,令其可被目标路由器合法接收并生效

15.else

16. 丢弃非必要OSPF流量

17. 提取异常流量集,生成攻击模型attack_tuple

18.endfor

19.returnattack_tuple

20. }

21.end

4.3 面向OSPF协议安全评估的数据采集技术

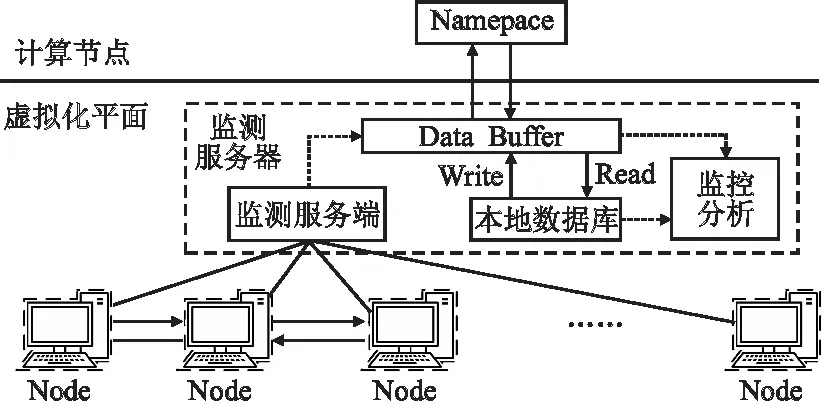

尽管虚拟化技术能一定程度上提升仿真网络的性能,但是在数据采集方面仍存在着易用性、实时性不足的缺陷.同时,由于OSPF协议安全性威胁种类多样,其攻击影响往往与诸多因素相关联,传统数据采集方法难以满足其安全性试验评估需求.因此,为更好的支撑虚拟化环境下对OSPF协议流量的安全性分析,本文设计并实现了一种如图4架构所示的数据监测与采集技术,该技术通过在目标网络内设置高可用的监测服务器采集被监测节点的内核相关变化,弥补虚拟化技术在流量监测及数据采集方面所存在的缺陷.

监测服务器,其实质是部署有网络信息采集与传输功能的虚拟主机节点.而在被监测节点上提前部署了监测代理端,通信双方采用TCP协议进行可靠网络传输通信.

监测代理端由两个模块组成,分别是数据采集过滤模块和通信模块.前者以Linux内核CLI为依托,对攻击可能造成的传输流量、路由抖动、CPU负载变化信息做出采集,并对采集的流量做出OSPF标识条件过滤.后者对采集的数据进行封装并通过套接字传输至服务器.监测服务器接收数据后,内核捕获数据存入相应缓冲区,并进一步存入服务器本地仓库中,也可经过命名空间Namespace跨越虚拟化平面,将数据传输到计算节点的Wireshark程序中,实现数据流量的可视化细粒度展示.其核心的监测分析模块则用于分析评估仿真试验效果.

图4 数据监测采集实现框架图Fig.4 Implementation framework of data monitoring and acquisition

在上述方案下,经采集的数据最终将以pcap文件、txt文件、json文件形式存储在节点本地、监测服务器的数据库中.其中,pcap文件记录了经过监测链路的报文流量,txt及json记录了CPU负载信息及路由变化信息.从目标仿真拓扑来看,将以1对N的对应关系,部署监测服务器和监测代理,采集虚拟路由器的可用评估数据.该采集系统不依赖任何非开源环境,实现原理简易清晰,具有轻量级的应用特性.

4.4 效果评估策略

基于4.3提出的数据监测采集技术,进一步提出一种面向OSPF协议安全性仿真结果的评估策略.该策略基于路由攻击期间及后续的实时数据采集结果,并针对数据集进行提取、分析及相关参数综合计算,以实现对仿真结果及协议安全性的效果评估.该评估策略可面向不同类型的OSPF攻击行为,进一步划分为针对不同漏洞的评估方案.例如,针对DoS型脆弱性漏洞,应将其特征采集范围限制在带宽消耗和CPU性能损耗两方面,因此,评估策略的表征参数将细化至带宽变化以及CPU负载变化;而对于欺骗型漏洞,针对其产生的相关路由信息抖动,评估的核心将侧重于路由信息变化趋势及产生抖动数量.因此,用于攻击行为仿真效果评估的具体表征参数可定义如下:

1.路由抖动Tracei:单位时间内节点Ri中经由最短路径树SPF计算得出的路由条目变化个数.

(1)

2.资源损耗Rdr(at):单位时间内节点Ri的资源消耗程度,用公式描述如下:

(2)

Rdr(at)是面向拒绝服务攻击的常用检测指标.当目标节点受到拒绝服务攻击时,其对应节点资源会产生相应的数值抖动.具体变化情况,可根据OSPF中的拒绝服务攻击类型划分为带宽损耗、CPU损耗.

带宽消耗BwCi:单位时间内节点Ri中传输数据量数值与最高上限的比值,即:

(3)

CPU消耗cpui:单位时间内节点Ri的CPU性能消耗.cpui的数值越大,则被损耗的内核资源越多.通常针对性能消耗目标的拒绝服务攻击,CPU、内存、磁盘都会有影响,但此处由于是路由协议进程引发的拒绝服务,除CPU性能抖动较大外,其余指标并未发现明显变化,故不纳入检测指标考虑中.

下文中,将采用本节提出的评估策略,针对仿真试验过程中采集的实时数据,对仿真结果进行相关评估.

5 实验验证与分析

本文方法使用Mitaka版本的Openstack实现高逼真大规模目标网络的仿真.实验共使用4台戴尔服务器,操作系统均为Centos7.2.控制节点处理器型号为Intel Xeon E5-2620 v2×4,内存64GB,硬盘2TB容量;网络节点处理器型号为Intel Xeon E5-4607 v2×8,内存64GB,硬盘容量1TB;两个计算节点处理器均为Intel Xeon E5-2620 v3×4,内存32GB,硬盘容量2TB.为支撑虚实互联仿真场景,取两台cisco3600路由器及一台可配置物理交换机H3C E528.

5.1 攻击行为仿真体系有效性及逼真性验证实验

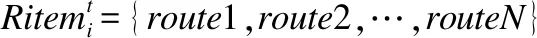

此前多种仿真方法的复现目标只关注攻击的效果,却忽略了仿真的逼真性.缺乏逼真性验证的攻击仿真与评估方法将难以为现实网络攻防博弈提供有效的参考模版.虚实网络融合场景测试是验证仿真方法有效性与仿真技术逼真性最可靠的方式.因此,本文基于上述实验环境,面向OSPF网络安全威胁中的各类恶意路由行为仿真需求,采用宿主机内虚拟网桥及真实交换机的VLAN技术设计了如图5所示的4种小规模拓扑以供各类OSPF攻击方法的基本仿真验证.

图5 虚拟化环境与虚实互联环境下的实验拓扑Fig.5 Experimental topology in virtual environment and virtual real interconnected environment

其中,虚拟化场景1,2完全基于云平台的仿真环境,用于验证本文仿真方法的有效性;虚实互联测试场景基于云平台与真实设备融合,用于验证本文方法与真实设备的有效交互性以及脆弱性利用技术的仿真逼真性.

在图5所示的4种目标拓扑下,本文对OSPF协议脆弱性进行了共20组协议安全试验,具体测试方法为利用恶意节点或真实攻击主机向正常节点发动攻击.同时,采用4.4所提出的评估策略进行实验效果评估,图6是评估后的结果展示.

对于DoS类攻击行为的多组测试结果数据显示,无论是面向带宽消耗目标,还是CPU性能损耗目标,最终结果曲线都向图6所示的平均统计结果靠拢.

图6 OSPF协议攻击行为仿真测试Fig.6 Simulation test of OSPF protocol attack behavior

图6(b)显示了面向CPU资源消耗目标时,各类攻击的效果.但对于其中的LSU报文攻击,如最大序列号攻击、最大年龄攻击、序列号加一的攻击效果在CPU占用方面不太明显,并未出现图6(b)的攻击效果,反而在链路吞吐量上有较大变化.图6(a)显示了3种LSU攻击以及DR篡改攻击的效果,都于100s的起始时段发动.在持续重放攻击报文的[100s,400s]区间中,各目标节点带宽占用到达100%,用于测试的ICMP数据包无响应,Ping进程中断.

为验证欺骗型攻击行为仿真的有效性,基于图5中的虚实互联场景2拓扑进行相关安全实验.图5所示的虚拟节点中,都设置有一组用于模拟用户通信行为的节点,即请求端Client与服务端Server.通信双方的路由靠OSPF协议网络内的最短路径树决策,基于Tracepath方法可获取通信对等双方的通信路径.网安试验初始化时,采用本文仿真方法下发攻击任务至恶意节点进行欺骗攻击,具体攻击行为仿真实现流程如下:首先控制恶意节点嗅探域内关键路由数据推导域内拓扑,然后提取并重构与欺骗攻击相对应的OSPF协议流量模型,经由恶意节点的网关发送至目的地址.一旦目的节点接收并校验了重构的恶意流量,将提取该流量模型中的关键虚假信息,重构最短路径树,达到路由欺骗的目的.本次实验共采用4种常见的欺骗型路由攻击,分别在上述4种拓扑内进行仿真测试,试验参数Group1-4分别对应标准二义性、远程虚假邻接、双LSA及单路径注入这4类欺骗型攻击行为.最终结果如图6(c)所示,被攻击后每种拓扑的路由数据库内都产生数目不一的路由抖动.

上述攻击行为仿真测试不仅证明了其在虚拟化场景中的有效性,而且面向虚实互联场景下的双向仿真同样可行.无论是基于攻击主机经真实网关路由器实现漏洞利用攻击虚拟环境下的路由节点,还是基于虚拟环境通过仿真方法实现对真实路由器的逆向攻击,都与理论推测结果所示一致.可见,无论是面向虚实互联环境还是虚拟化环境,本文仿真方法都可保证其在有效性与逼真性上的优势,对真实/虚拟路由器产生有效的毒害.

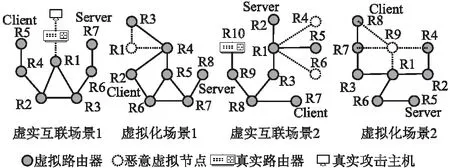

5.2 大规模目标攻击场景下的高可用性验证实验

大规模目标网络下的攻击仿真测试对于协议安全性评估目标有着重要意义,该项指标也是区分本文方法优越性的关键.为验证本文方法面向大规模目标网络的高可用性,有必要针对大规模目标网络场景设立仿真实验.在考虑到宿主节点的负载均衡后,本次实验中仿真共计400节点数规模的目标网络,其中用户节点数量为300个,虚拟路由节点数量为100个.额外启用10个虚拟节点用于流量监测,收集流量信息,不计入仿真规模.

为确保仿真网络能兼具高资源利用率与高仿真质量,所有用户节点及低权重路由节点由轻量级虚拟化技术构建,高权重路由节点考虑其负载问题,因此采取全虚拟化技术进行构建.路由节点权重值Wr的计算方法如下:

(4)

其中SP表示经由节点r的最短路径数量.拓扑生成方法基于二元组(节点,网络)的属性矩阵,可用于支撑拓扑信息列表快速构建,是自动化快速仿真的基础;节点自启采用并发

图7 大规模网安试验场景Fig.7 Large scale network security test scenario

算法实现优化,由于目标场景的大规模特性,因此多线程的轻量级虚拟化仿真进程将占用一定响应时间,该响应时间正好弥补了全虚拟化仿真进程下的节点生成自启的耗时,极大的提升了部署效率.在该大规模拓扑中,本文对于300主机节点进行模糊化集群处理,该处理方法受益于Neutron的隔离式网络架构,无需像传统网络仿真软件一样依靠路由器与交换机、交换机与交换机之间的层层互联来适应大规模网络集群构建.仿真结果如图7所示.

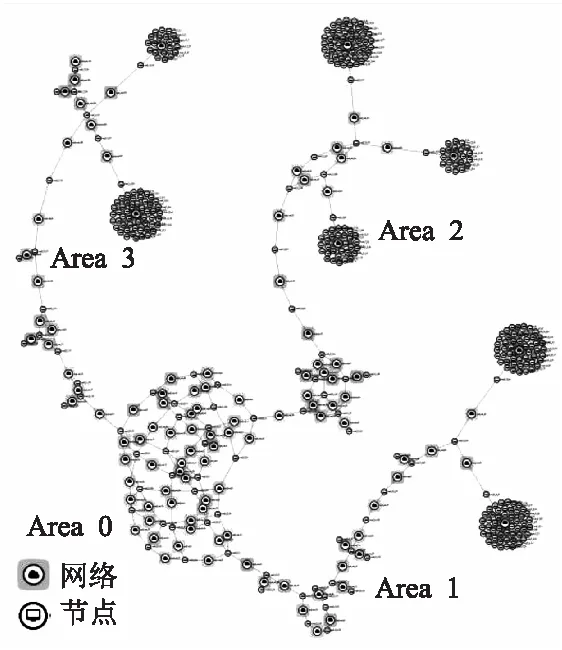

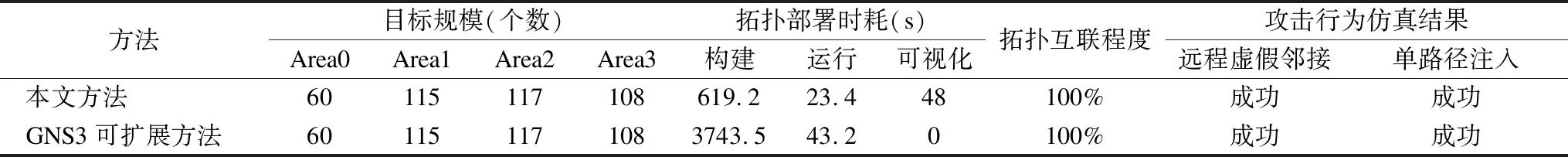

为验证本文攻击仿真方法面向大规模网络场景的有效性,设计了面向大规模目标网络的攻击仿真效果与评估验证场景.由于欺骗型攻击行为的目标主要在于篡改路由域内的全局路由信息,并使被害路由器的最短路径树发生变化,因此适用于大规模网络拓扑的安全性仿真验证.本实验中,选择远程虚假邻接攻击、单路径注入攻击作为安全测试用例,攻击结果预测为部分域内路由的最短路径变更导致的路由表抖动.具体的攻击任务属性及结果如表2所示.

表2 大规模场景下欺骗型攻击行为仿真结果Table 2 Simulation results of deceptive attack behavior in large-scale scenarios

由该结果可知,本文的攻击行为仿真方法面向大规模目标网络时,多跳路由下采集准确度仍然是100%.攻击造成的影响,通过OSPF泛洪机制扩散到AS域内,造成了一定数目的路由表抖动结果.但各节点抖动出现数量的规律尚未得知.

同时,为验证本文方法面向大规模网络场景的仿真优势,设立与通用仿真软件的对比实验,即通过多主机互联的GNS3仿真大规模目标网络.GNS3中基于Dynamips的CiscoIOS保证了仿真网络的高逼真需求,但资源消耗较多.为满足大规模场景构建需求,采用同一服务器内Qemu、容器Docker融合加载以及协同另一节点的CORE仿真器来实现网络扩展性目标.

具体结果如表3所示.通过利用GNS3支持的Vmware云主机、Qemu或者容器为攻击者,在该跨服务器联结的目标拓扑中成功实现了远程虚假邻接攻击、单路径注入攻击仿真.攻击结果与本文方法仿真下所示结果相一致,

但通过表3的对比数据可观测出仿真软件存在部分问题.其中,基于GNS3的部署方法,尽管通过融合各类型虚拟化技术实现了规模扩展,但人工部署耗时过于严重,且节点配置一旦出错,排查难度将随规模成倍增大;非人工部署耗时也是一大问题,GNS3的GUI会非稳定的对扩展性端口3080进行检测,导致部署进程停滞与不必要的时间开销.

表3 大规模目标场景仿真下各参数对比结果Table 3 Comparison results of parameters under large-scale target scene simulation

可见,网络仿真软件在面向大规模网络场景构建时,由于集成了GUI封装,即使可通过虚拟化实现扩展,但部署效率上所有欠缺.在资源足够的情况下仍产生了以时间换空间的扩展性缺陷,无法充分利用分布式虚拟化的优势.

图8 NetPJi各表征参数对比Fig.8 Comparison of characterization parameters of NetPJi

5.3 与其他仿真方法性能对比

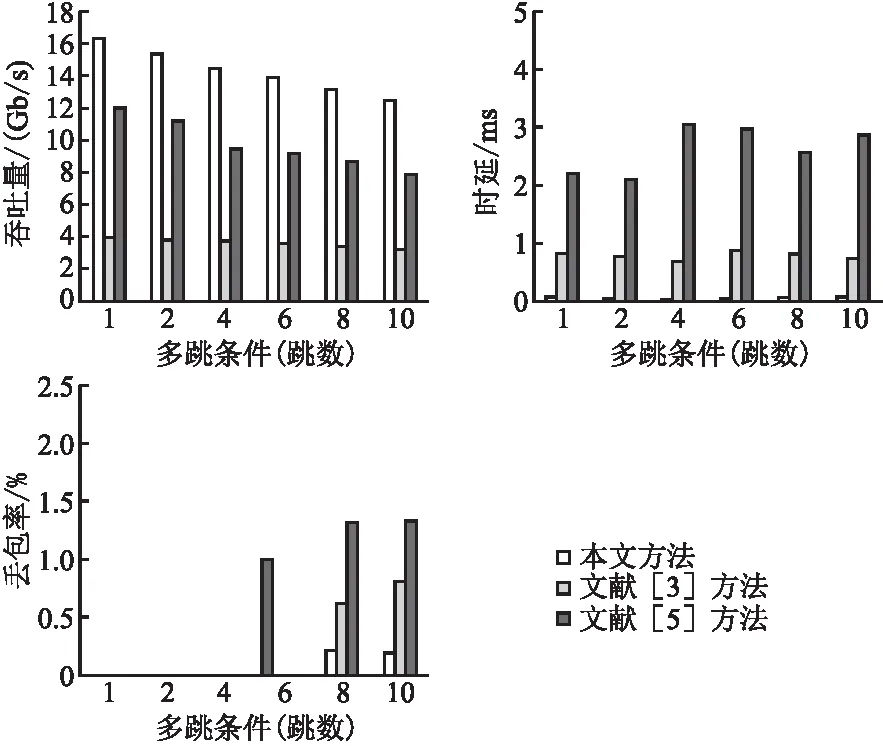

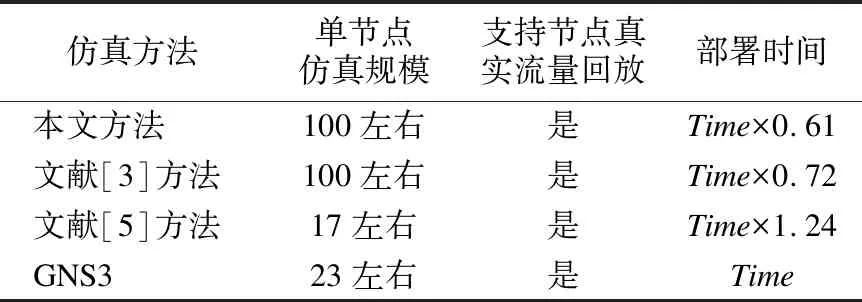

为验证本文方法在路由协议安全性仿真领域的优势,将其与曾用于安全分析的相关文献仿真方法做对比分析,测试各仿真技术是否满足面向OSPF协议攻击仿真场景的性能需求.

具体的,从节点仿真规模、真实流量回放支撑情况、平均部署时间以及网络性能表征参数NetPJi来对比.节点仿真规模可验证仿真方法的映射规模上限;真实流量回放支撑可验证仿真方法的逼真性;部署时间则可验证仿真方法面向安全场景部署的高效性.NetPJi是用于网络性能评估的综合值,也可定义为节点的网络性能资源,详细定义如下:

NetPJi=(throughputi,delayi,packetlossi)

(5)

其中,throughputi、delayi、packetlossi分别表示为吞吐量、时延及丢包.三者是衡量仿真系统网络性能的重要标准,且对于数据采集效果与分析效率也有重要影响.在大规模目标网络仿真场景中,多跳情况下的丢包率上升会造攻击行为仿真方法的有效性降低,而时延的变动则会导致流量检测的试验误差.因此,NetPJi可作为性能优劣的评估指标之一,且其代表的仿真网络高性能程度应与throughputi数值成正相关,与delayi,packetlossi数值成负相关.

表4显示了各仿真方法的性能对比结果,且加入了网络仿真软件GNS3的通用部署方案.试验环境为拥有6核CPU、12GB内存、500GB硬盘容量的主机节点.

在单节点仿真规模上,由于都是以容器方式扩展大规模网络,故本文方法与文献[3]方法相差无几.而文献[5]方法采用虚拟机融合Quagga软件,由于性能要求,因此仿真规模较少,GNS3与其相比,仿真的节点具有更高逼真性,且规模更广.真实流量回放是复现真实场景的重要指标之一,借助流量重放工具实现该功能,目前仿真方法都可实现,但GNS3受制于封装镜像,因此在流量重放的实现上灵活度远不如其他3种方法.部署时间对比上,采取单节点最高规模对比,以GNS3部署时间Time为基准,其中GNS3、文献[5]方法依靠人工部署,因此速度较慢.本文方法和文献[3]都是基于虚拟化环境部署,采用自动化部署技术,优化了部署速度.

表4 各方法性能对比Table 4 Performance comparison of each method

基于公式(4),对3种虚拟化方案进行对比实验,结果如图8所示.在与本文方法对比时,文献[5]方法单跳时吞吐量为12.3GB/s,而文献[3]方法由于基于容器,在吞吐量性能上远远低于前者,只有3.94Gb/s.得到了优化,提升了吞吐量,在单跳时达到了16.3Gb/s.且在多跳情况下,本文方法在吞吐量变化方面也相较缓合.在多跳丢包率测试中,文献[5]方法在10跳时产生了1.34%的丢包率,而同跳数下的文献[3]方法与本文方法的丢包率稳定在1%以下.延时性能上,文献[5]方法在仅6跳时就达到3.1ms的高峰值,文献[3]方法相较缓和,稳定在1ms以下,而本文方法则处于0.16ms上下波动,趋近于0.

综上分析,相比于其他仿真方法,本文方法在仿真规模、仿真逼真性及仿真性能上具有较大优势,更适用于OSPF协议的安全性仿真评估.

6 结束语

本文针对现有仿真技术系统开销高、仿真性能不足及攻防研究易用性差等缺陷,面向OSPF协议安全性分析目标,提出一种基于虚拟化的仿真评估方法.该方法融合了协议脆弱性攻击仿真任务的自动部署、实时的流量采集、评估等技术,满足了协议安全性仿真需求,实现了高效率、高逼真的多层级规模仿真网络安全试验场景.多组实验结果验证了该方法的有效性.下一步工作主要将基于该方法体系,研究并设计可行的的协议漏洞防御策略.