基于防火墙技术的网络认证协议密钥交换算法

摘要:为了解决目前网络认证协议中数据包丢失率高、网络信息传输不安全等问题,本文提出了一种新的基于防火墙的网络认证加密算法。在此基础上,基于BAN的概念,构造了节点与基站间的密钥交换目标函数,通过公钥系统来决定初始登录模式,使用椭圆曲线法构造初始密钥,实验证明该算法可以防止网络认证协议中的数据包丢失,从而提高网络信息的安全。

关键词:防火墙技术;网络认证协议;密钥交换算法

引言

网络安全关系到国家的政治稳定、经济发展和社会发展。信息安全主要包括数据的发送和存储,以用户之间的密钥交换为基本保证。在计算机通信和分布式系统中,采用了加密算法来进行身份验证。通过协议信息的传递,实现了对通信用户的身份验证,并在此基础上产生了一个会话密钥,然后按照特定的加密算法保证了数据的保密性和完整性,从而在不太安全的情况下建立一个安全的传输信道。

针对格上LWE问题,本文提出了一种新的密钥交换方案。该协议采用了加密机制,采用了密文压缩技术,尽管通信量有所减少,但其算法的复杂性和计算简单。本文在EPS-AKA协议的框架下,利用本地域服务器公开密钥进行加密,访问验证请求信令,并利用椭圆曲线Diffie-Hellman密钥交换算法来防止DOS攻击[1]。但是,在处理中间媒介攻击问题时,需要使用完全由所有用户信任的第三方建立的公钥体系结构,这些体系结构要求所有的通信方都要取得相应的签名凭证,从而导致了数据包丢失,影响网络信息的安全。

因此,本文在防火墙技术的基础上,引入了一种新的密钥交换算法[2]。采用一种公开密钥系统的初始登录方法,并通过防火墙技术将初始密钥转化为顺序口令,从而实现了密钥交换。这种方案可以有效减少网络认证协议中的数据包丢失,从而保护网络信息的安全。

1. 防火墙技术基本原理分析

1.1 防火墙概念

防火墙是一种将局域网与外部网隔开的防御体系[3]。该方法将特定的安全策略与发送的数据包相结合,以判断是否能够进行通信,对外屏蔽所有内部网络的所有信息和操作。它的主要目标是在不安全的情况下,建立一个相对安全的内部网络。一个好的防火墙必须具有下列特点:

(1)防火墙本身不受任何形式的攻击。

(2)所有在内网和外网间传送的资料都要通过防火墙。一般防火墙都会有一个端口号,用于区分数据流和访问端口。

(3)如果防火墙只支持一个端口号,可以采用同一台防火墙来管理多个网络。

(4)在使用防火墙时一定要注意使用的策略和策略的正确性,仅由安全政策许可的信息能够经由防火墙访问到内部网络。

(5)注意防火墙与其他网络之间的隔离方式,这也是对安全性要求比较高的人所要考虑的。

防火墙模型和体系结构分别见图1和图2。

1.2 防火墙作用

防火墙是一种基于互联网的应用,利用一些协议将用户和网络隔离开来,使其能够在不受他人控制的情况下使用网络。防火墙技术已经被广泛应用到Internet网络中,包括在局域网中、通过VPN连接到Internet上,以及将内部网络与外部系统进行连接[4]。它是一种相对独立的、由硬件或软件实现的、能够阻止来自外界攻击的保护措施。

1.2.1 木桶原理在网络安全技术中的应用

“木桶”理论模型被广泛应用于IT系统的安全管理,它揭示了一个深刻的道理:任何系统都不可能万无一失,都会存在安全漏洞。这也正是防火墙技术诞生的意义所在[5]。由于网络的规模和复杂性日益增加,在这个越来越复杂的环境中进行网络安全管理将变得更加困难。由于不同地域用户分布和管理方式的差异,使整个网络变得越来越难以实现统一管理,从而导致了网络安全防护问题日益严重。

1.2.2 加强网络内部安全性

防火墙可以有效约束非法使用者,并阻止具有安全风险的服务与未获许可的通信。

1.2.3 监控网络存取与访问记录

防火墙还可以监控网络的存取和访问记录,并将信息传送给有关部门。这些信息可以用于發现安全问题,提供审计信息,并对非法使用者予以威慑。防火墙可以用来监控网络的访问和存取情况,虽然通过防火墙可以防止网络内的数据泄漏,但却不能防止数据被访问者获得。因此在进行网络安全监测时,如果没有防火墙就会检测不到任何有价值的信息,而在进行数据访问限制时会限制非法用户访问资源和文件。

1.2.4 禁止用户浏览特殊站点

防火墙会依据使用者的身份来决定使用者的合法性。

1.2.5 限制暴露用户点,避免内部攻击

由于网络存在安全漏洞,并且黑客有可能对其他用户进行恶意攻击,所以为了避免网络中出现安全漏洞,必须限制用户点的暴露。防火墙可以控制暴露用户点的位置,并将暴露给互联网上其他用户的服务器进行隔离。当某个IP设备暴露在互联网时,就可以限制该设备的访问权限,这样既能保护网络数据不受攻击,也能限制对该IP网络中其他设备的访问权限[6]。

2. 网络认证协议密钥交换算法

2.1 网络认证协议的安全性研究

2.1.1 协议形式化

2.1.2 安全目标

2.1.3 初始假设

2.2 确定密钥交换目标函数

2.3 初始登录

在网络验证协议中采用公开密钥系统的初始登录方法,并获取与AS共享的密钥。这种方法可以有效地防止密码的猜测。假设使用者A已经向其所属的地区的证书发放单位递交了进入网络的申请,并获得了证书的 Cert,A。

(1)与Beacons思想相结合,认证服务器AS将证书链和随机数字RN1按照一定的时间间隔通知给该地区的用户。

(2)使用者A检测AS证书链,在检测之后,生成一个随机数字RN2,将查询信息发送给AS:

(3)AS在获得该信息之后,利用该专用密钥对该消息进行解密,以确认该签名的合法性,若为合法的话,将该信息存储在RN2中,并将回复信息发送给该用户A。

(4)使用者A接受该资讯,经核实后,将RN2视为与AS共有的鉴权密钥KA, AS=RN2。

由于在最初的登录阶段就完成了认证服务器的注册,所以无需输入密码,从而减少了密码的安全性[8]。

2.4 基于防火墙技术的密钥交换算法生成

2.4.1 简单密钥交换

在这种情况下,当双方的通信量很小的时候,可以直接进行身份验证和密钥的交换,这样就可以避免第三方的干预,减少了网络的开销,使得通信的速度变得更快[9]。

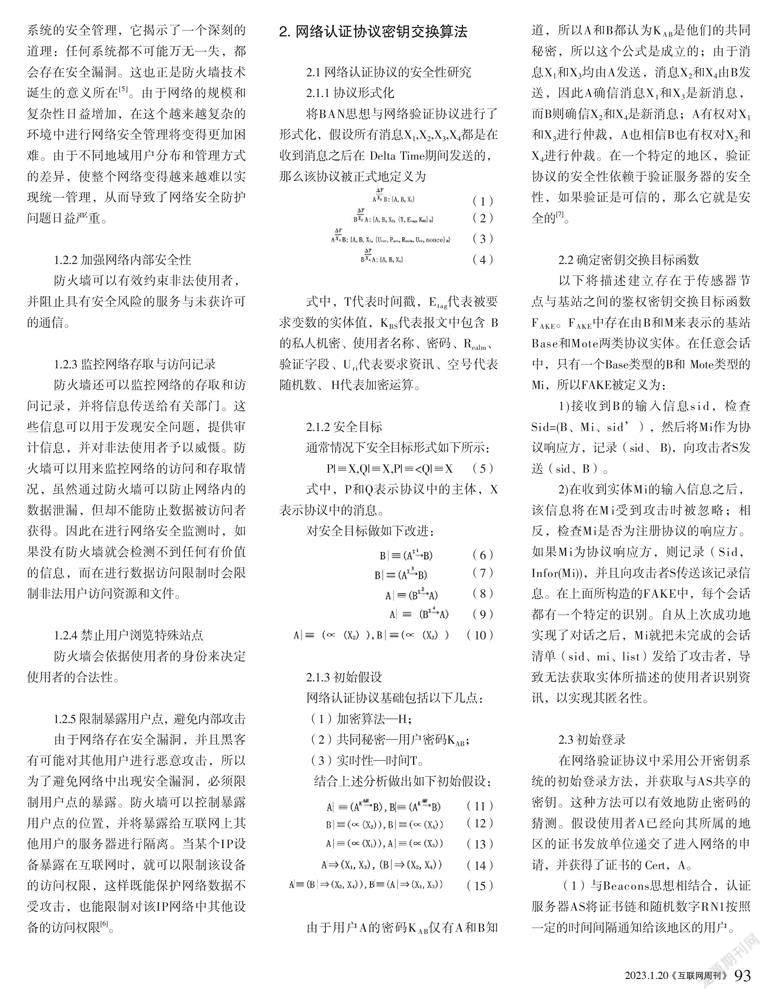

如果A方要和B进行通信,则可以使用初始密钥来完成。在整个密钥交换期间,使用椭圆曲线法产生密钥对{PKA,SKA},如图3所示。

(1)A一方产生一对密钥{PKA,SKA},然后向代表A身份的B发送PKA||IDA。

(2) B构成初始键KS,利用A公开密钥PKA对KS进行加密处理,然后向A通信端传送EPKA[KS]。

(3)A方还原初始密钥,由于只有通信者A能够理解KS,所以只有A和B得到初始密钥KS。

(4) A一方破坏{PKA, SKA},B方销毁 PKA。

在完成以上步骤之后,通信双方可以使用KS作为原始密钥的顺序口令,通过防火墙技术进行数据的加密和传输,从而达到安全的通信目的。通信完成后,KS会被破坏[10]。

2.4.2 保密性与认证性密钥交换

(1)假定通信双方A和B使用公共密钥对A标识IDA和它所生成的随机数字N1进行加密,然后发送给B,N1用于表示加密通信。

(2)B方利用A方的公开密钥PKA对由A方发送的N1和B所生成的N2进行加密,并向A方发送该加密的数据。由于只有B才能解读1)中的已加密的信息,所以B发送的消息中含有N1,以便A一方能够信任B。

(3)A方使用B的公开密钥PKB对N2进行加密,然后将其发送给B,使得B收到N2后,确认为通信方为A。

(4)A方加密初始键KS,向B发送M=EPKB[ESK[KS]],采用B的公开密钥加密的原因是只有B才能解密该加密信息,而A方的私钥加密则是为了保证只有A方才能发送加密信息。

(5)B方使用DPK[DSKS][M]来恢复最初的密钥,从而实现了密钥的交换。

具有保密性与认证性的密钥交换如图4所示。

在此基础上,利用公共密钥系统,确定了用户的初始登录方式,并利用椭圆曲线的方法,通过构建初始密钥,采用防火墙技术对原始密钥进行加密、传输,使之能在网络验证协议中进行密钥交换[11]。

3. 仿真数据分析与研究

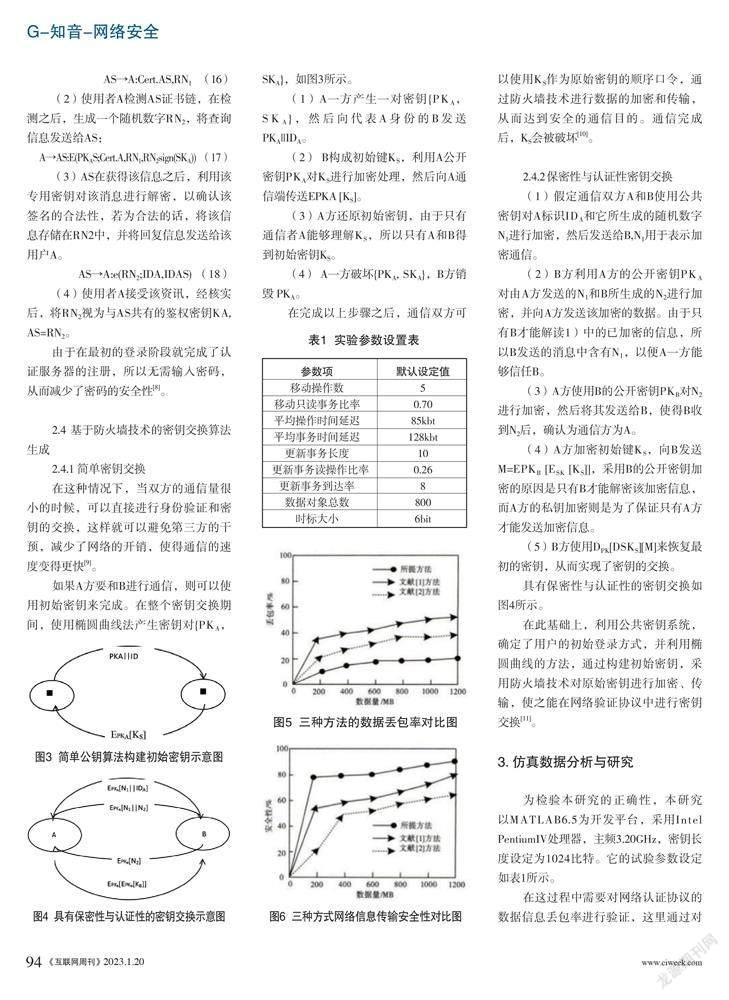

为检验本研究的正确性,本研究以MATLAB6.5为开发平台,采用Intel PentiumIV处理器,主频3.20GHz,密钥长度设定为1024比特。它的试验参数设定如表1所示。

在这过程中需要对网络认证协议的数据信息丢包率进行验证,这里通过对本文中的方式与文献[1]、[2]中的方式进行数据丢包率的对比实验,对比结果如图5所示。通过对比结果可以发现,如果将数据量的大小增加到1200MB的情况下,三种方法的丢包率分别是20%、49%和38%。由此可以知道本文中所采用的方法具有更低的丢包率。产生这个情况的原因是本问所采用的方法在进行网络协议的认证过程中采用的初始登录方式是公钥体制,这样的初始登录方式能够有效的阻止口令猜测攻击,从而实现了对数据丢包率的降低。同时还要对数据信息传输的安全性进行验证,同样通过对本文中的方式与文献[1]、[2]中的方式进行数据传输安全性的对比实验,如图6所示。通过对比可以看出三种方式的数据传输安全性分别是90%、80%和60%,所以本文所采用的方式在进行数据信息传输的过程中具有更高的安全性。

结语

为了减少目前网络认证协议中的数据丢失,本文提出了一种基于防火墙的密钥交换算法,即通过建立一个防火墙,得到一个节点和一个基站的密钥交换的目标函数。仿真實验证明,该方案能有效减少网络验证协议中的数据丢失,提高网络信息传输的安全性,并能有效满足用户对网络稳定性的要求。

参考文献:

[1]李子臣,谢婷,张筱薇,等.一种新型基于格上LWE问题密钥交换协议的设计[J].计算机应用研究,2019,36(5):1519-1523.

[2]吴文丰,张文芳,王小敏,等.一种安全增强的LTE-R车-地无线通信认证密钥协商方案[J].铁道学报,2019,41(12):66-74.

[3]李子臣,谢婷,蔡居良,等.基于环上误差学习问题的新型后量子认证密钥交换协议[J].计算机应用,2018,38(8):2243-2248,2273.

[4]于金霞,廉欢欢,汤永利,等.格上基于口令的三方认证密钥交换协议[J].通信,2018,39(11):91-101.

[5]贺章擎,李红,万美琳,等.一种基于PUF的两方认证与会话密钥交换协议[J].计算机工程与应用,2018,54(18):17-21.

[6]魏春艳,蔡晓秋,王天银,等.基于量子不经意密钥传输的量子匿名认证密钥交换协议[J].电子与信息学报,2020,42(2):341-347.

[7]王淑华,陈振龙.基于格的无线传感器网络密钥协商协议[J].传感技术报,2019, 32(2):127-133,147.

[8]王彩芬,陈丽.基于格的用户匿名三方口令认证密钥协商协议[J].通信学报,2018,39(2):21-30.

[9]高瑾.动态用户网络连接防干扰与安全认证方法仿真[J].计算机仿真,2019,36 (5):230-233,254.

[10]黄志兰,樊勇兵,樊宁,等.云资源池集成虚拟防火墙方案及关键技术[J].电信科学,2019,35(5):146-154.

[11]唐宏伟,冯圣中,赵晓芳.TOChain:一种高性能虚拟网络安全服务功能链[J].北京邮电大学学报,2018,41(1):70-80.

作者简介:张铭,本科在读,研究方向:计算机科学与技术。