5G网络安全认证体系研究

谢泽铖,徐雷,张曼君,郭新海,苏俐竹(中国联通研究院,北京 100048)

1 概述

5G网络作为下一代移动通信技术的发展方向,是新一轮科技革命和产业变革的载体,将助力传统产业的转型升级。5G网络不再局限于人与人之间的通信,还考虑了人与物、物与物之间的通信,进入万物互联的状态,进一步扩展了在不同场景下向垂直行业提供服务的能力。考虑到5G 网络“一网赋能万业”的开放性特点以及多终端、多行业的接入趋势,5G 网络安全认证体系在以运营商USIM 卡为基础的主认证上,增加了垂直行业客户可控的二次认证和切片认证,丰富和拓展了5G 网络的安全认证体系。在运营商安全认证的基础上,最大程度满足垂直行业客户的不同安全需求。本文将对5G 网络的安全认证体系做详细的介绍,涵盖主认证、二次认证和切片认证。

图1 给出了5G 网络的安全认证体系示意。UE 入网时向核心网发起注册请求,由5G 主认证控制5G 用户终端是否可接入运营商5G 网络,由核心网网元AMF、AUSF、UDM 共同完成5G 用户终端与5G 网络之间的双向鉴权认证;切片认证用来控制用户终端能否接入垂直行业切片,由AMF 对用户终端发起切片接入认证流程,确保接入切片的用户终端合法;二次认证用来控制用户终端是否可接入垂直行业的企业网络,在用户发起PDU 会话建立请求时,由SMF 触发二次认证,由垂直行业客户侧的DN-AAA 对UE 进行认证授权。

图1 5G网络中的安全认证

2 主认证

2.1 主认证应用场景

在移动通信网络从2G 到5G 的发展过程中,主认证的流程也在不断完善。主认证主要应用场景是验证用户身份的合法性,避免非法用户接入移动网络或者避免攻击者通过伪基站向用户提供虚假网络服务,因此主认证是用户接入移动网络必不可少的一环。

移动网络中一般采用基于“挑战-响应”的AKA(Authentication and Key Agreement)认证协议。用户接入网络需要通过长期密钥K 实现UE 和网络之间的相互认证,并推导出会话密钥,密钥分别存放在运营商网络的核心网和用户的SIM(2G)/USIM(3G、4G、5G)卡中,后续通信时需要使用的其他密钥基于长期密钥通过不可逆的函数衍生。5G 网络的主认证包括5GAKA 和EAP-AKA′2 种方式,涉及的网元如图2 所示,包括AMF/SEAF、AUSF、UDM/ARPF等网元。

图2 主认证相关网元

2.2 5G AKA认证流程

传统认证机制下,拜访地/归属地的两级移动网络架构下的认证机制要求归属网络无条件信任拜访网络的认证结果。但若拜访网络和归属网络之间的信任程度较低,仍然存在一些安全风险,例如拜访地运营商可以声称为某归属运营商的用户提供了接入服务而实际未提供服务,导致计费纠纷等。相比4G网络中的AKA 认证,5G-AKA 认证加强了归属网络对用户终端的认证能力,使其摆脱对拜访网络的依赖,实现用户在归属地和拜访地等不同地点间认证机制的统一。

3GPP TS 33.501 规范中详细描述了5G-AKA 的认证过程,如图3所示。具体认证流程如下。

图3 5G AKA认证

a)归属网络的UDM 使用长期密钥和RAND 随机数,生成一个预期响应 XRES*,XRES*=KDF(K,RAND);UDM/ARPF 应创建一个包含RAND、AUTN、XRES*和KAUSF的5G HE AV。

b)UDM向AUSF发送生成的5G HE AV。

c)AUSF存储XRES*。

d)AUSF 根据安全的单向函数计算HXRES*。其中HXRES*由XRES*和RAND 做SHA256 运算得到,HXRES*=SHA256(XRES*,RAND)。由于通过安全的单向函数生成HXRES*,所以不能由HXRES*推出XRES*。归属网络将RAND 和HXRES*分享给拜访网络。从XRES*计算出HXRES*,从KAUSF推衍出KSEAF,然后用HXRES*和KSEAF分别替换5G HE AV 中XRES*和KAUSF,生成5G SE AV。

e)AUSF将5G SE AV发送给AMF/SEAF。

f)SEAF通过NAS消息向UE发送RAND 和AUTN。

g)终端用USIM 卡里预置的K 和RAND 计算出RES*,正常情况下,这个参数与XRES*是相同的。

h)UE 在NAS 消息认证响应中将RES*返回给SEAF。

i)SEAF 根据同样的单向算法通过RES*计算HRES*,并比较HRES*和HXRES*。若两值一致,SEAF从服务网的角度认为认证成功;否则,SEAF认为认证失败,并向AUSF指示失败。

j)AMF/SEAF 将RES*进一步发送给归属网络的AUSF进行验证。

k)AUSF 将RES*和存储的XRES*比较,从而知道拜访网络确认通过认证并从终端处获得了RES*,因为从归属网络发送给拜访网络的HXRES*是推导不出XRES*的,拜访网络必须从终端处获得,也就是必须完成一次认证,从而无法欺骗归属网络。

l)AUSF向SEAF指示认证是否成功。

2.3 EAP-AKA′认证流程

5G 网络将EAP-AKA′认证方式提升到了和5GAKA 并列的位置。EAP 认证框架实现了5G 网络与其他异构网络的统一接入认证需求,即在使用5G无线网接入的时候,也可以采用EAP-AKA′认证方式。EAP框架非常灵活,既可运行在数据链路层上,不必依赖于IP 协议;也可运行于TCP 或UDP 协议之上。由于这个特点,EAP 具有很普遍的适用性,支持多种认证协议,如EAP-PSK、EAP-TLS、EAP-AKA、EAP-AKA′等。这使得5G 网络可以为各种不同类型的终端提供安全的认证机制和流程。

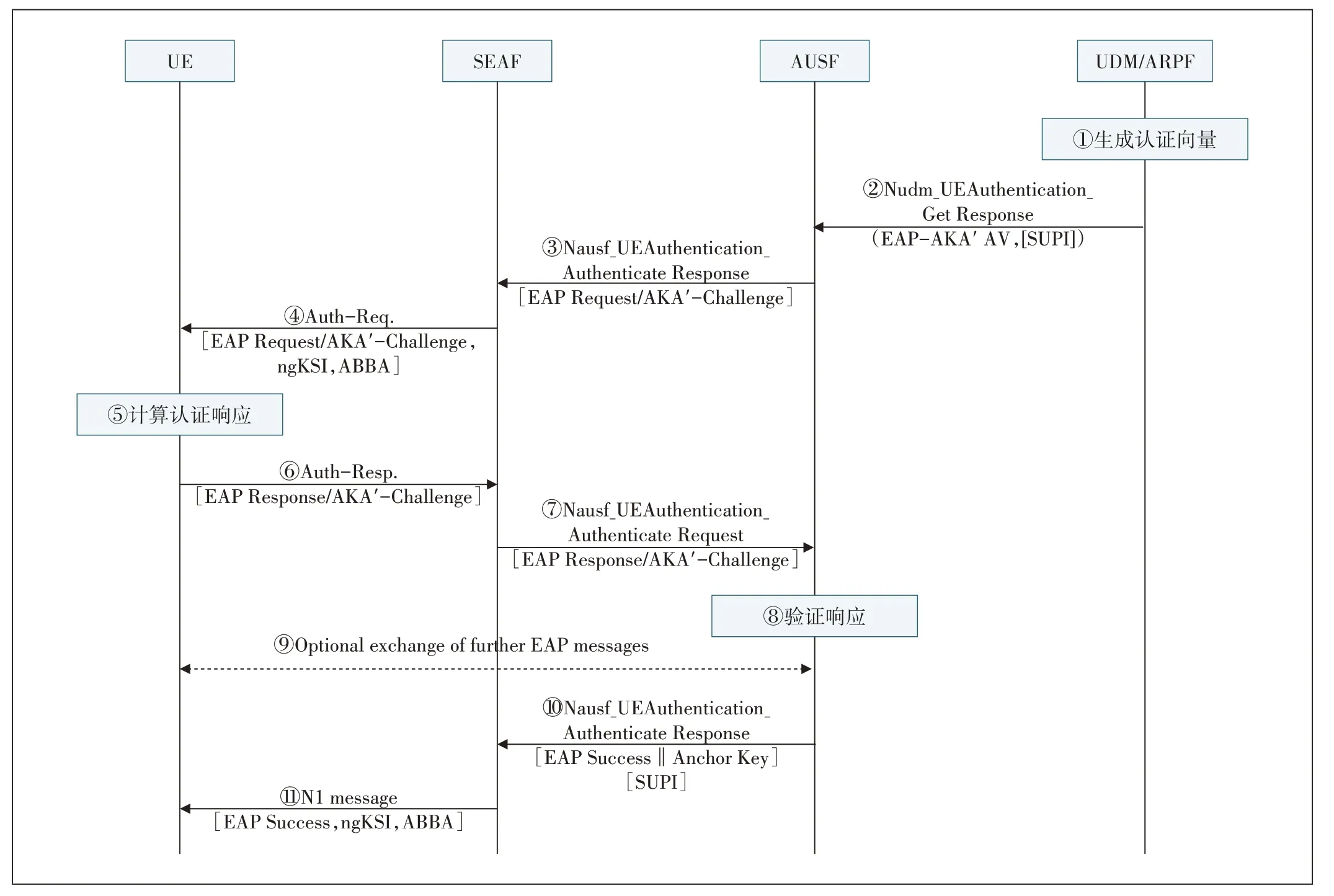

3GPP TS 33.501 中详细描述了EAP-AKA′的认证过程,如图4所示。具体认证流程如下。

图4 EAP-AKA′认证

a)归属网络的DM/ARPF 首先生成认证向量EAP-AKA′AV(RAND、AUTN、XRES、CK′、IK′)。

b)UDM向AUSF发送生成的EAP-AKA′AV。

c)AUSF 将EAP-Request/AKA′-Challenge 消息发送至AMF/SEAF。

d)SEAF 在NAS 消息认证请求中将EAP-Request/AKA′-Challenge消息透明转发给UE。

e)UE根据USIM卡里预置的K和收到的RAND计算出RES*。

f)UE 在NAS 消息Auth-Response 消息中将EAPResponse/AKA′-Challenge 消息发送至SEAF。

g)SEAF 将EAP-Response/AKA′-Challenge 消息透明转发给AUSF。

h)AUSF 验证该消息。若AUSF 不能成功验证该消息,返回错误消息。

i)(可选)AUSF 和UE 可通过SEAF 交换EAPRequest/AKA′-Notification 和 EAP-Response/AKA′-Notification消息;SEAF透明地转发这些信息。

j)AUSF 向SEAF发送EAP Success消息,该消息应被透明地转发给UE。

k)SEAF 在N1 消息中将EAP Success 消息发送到UE。

3 二次认证

3.1 二次认证应用场景

5G 开启了万物互联的新时代,电信运营商将完成以面向普通公众用户为主到面向公众和垂直行业并重的转变。垂直行业用户所访问的数据业务关系到国计民生或商业机密,相较于普通公众用户有着更高的安全需求。面向对终端有多重接入控制需求的工业互联网等垂直行业客户,5G网络可以为其提供底层认证通道,由垂直行业客户自己选择或定制具体的认证算法和协议,实现自主可控的二次认证。二次认证通过,则为用户建立PDU 会话并提供网络服务,否则不能为用户建立PDU 会话。5G 用户和核心网的主认证完成之后,在用户建立PDU 会话时,由SMF 发起二次认证。二次认证涉及的网元包括AMF、SMF、UPF、AUSF、DN-AAA等,如图5所示。

图5 二次认证相关网元

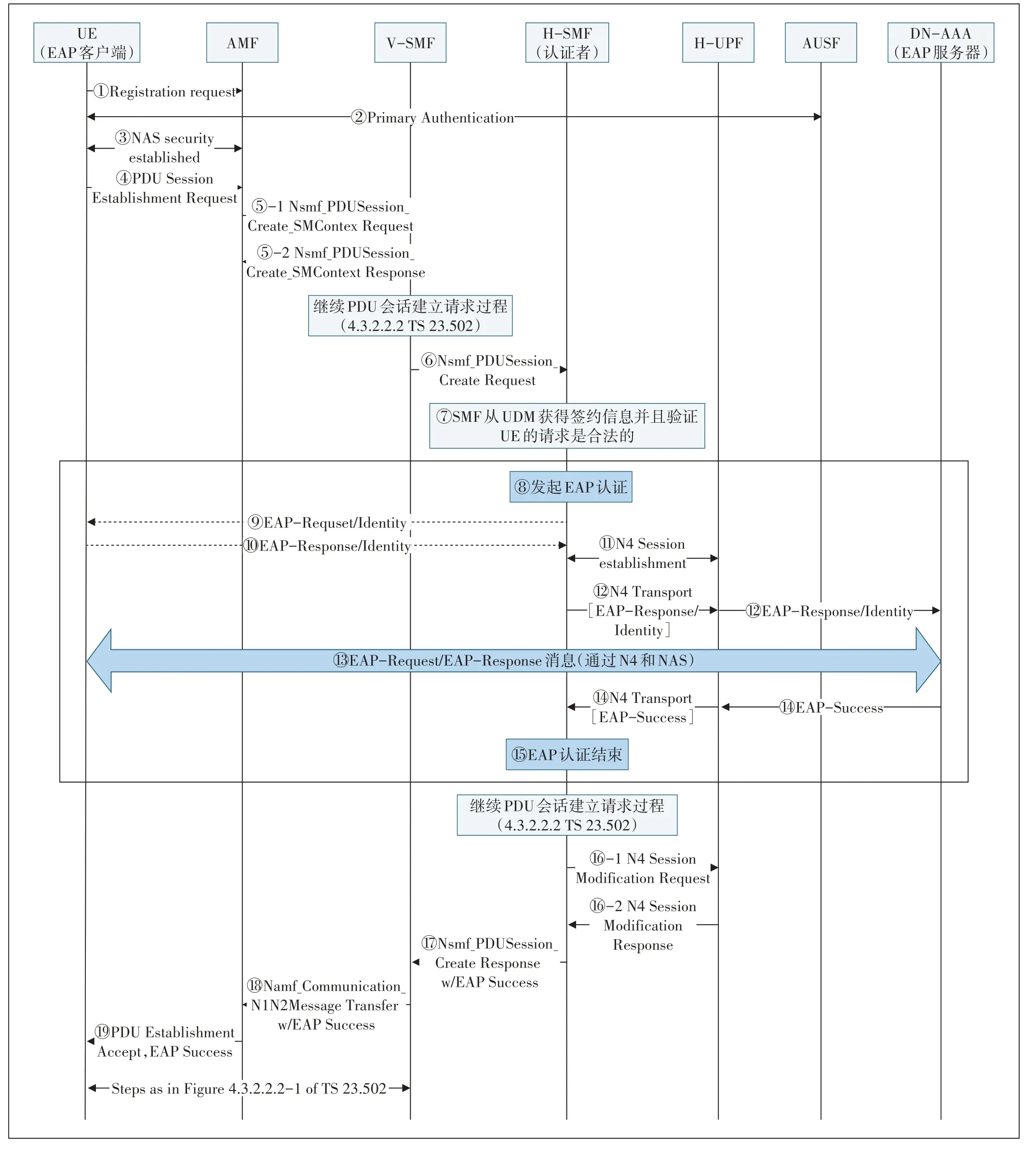

3.2 二次认证流程

二次认证由外部数据网络的DN-AAA 服务器对用户进行认证授权,UE 和DN-AAA 之间的认证使用EAP 认证框架,由SMF 执行EAP 认证的角色。3GPP对二次认证所采用的具体认证协议没有规定,符合EAP 框架的认证协议都可以使用,如口令验证协议(Password Authentication Protocol,PAP)、询问握手认证协议(Challenge Handshake Authentication Protocol,CHAP)和安全传输层协议(Transport Layer Security,TLS)等。

3GPP TS 33.501 中详细描述了二次认证的认证过程,如图6所示。具体认证流程如下。

图6 5G网络中的二次认证

a)NG-UE 通过使用其网络接入凭证执行和AUSF/ARPF 之间的基本认证过程注册到网络,并且和AMF建立NAS安全上下文。

b)当UE 有业务时,UE 通过发送包含PDU 会话建立请求消息的会话管理NAS 消息发起建立新的PDU会话。

c)AMF 选择合适的V-SMF/H-SMF 请求为用户建立PDU 会话,当PDU 会话建立过程中只包括单个SMF的情况,例如非漫游或者本地疏导场景中,单个的SMF扮演V-SMF和H-SMF的角色。

d)H-SMF 从UDM 获取用户签约数据,SMF 检查UE请求是否符合用户签约数据和本地策略,触发二次认证。

e)二次认证基于EAP 认证过程从外部DN-AAA服务器得到授权。

f)完成认证过程后,DN-AAA 服务器发送EAP 成功消息给H-SMF。

g)若认证成功,则SMF 等网元继续为用户建立PDU会话;否则不能建立PDU会话,返回失败消息。

4 切片认证

4.1 切片认证应用场景

为满足垂直行业客户对于移动网络的不同需求,5G 网络引入了网络切片技术,为不同行业客户提供多个端到端的虚拟网络。为保证合法切片用户接入网络切片,在用户初始接入时,通过切片选择辅助信息(Single Network Slice Selection Assistance Information,NSSAI)选择AMF。切片认证的主要应用场景为高安全需求的行业客户根据自己的业务特点自主可控用户终端是否可以接入切片,显然由运营商控制的主认证和网络切片选择不能满足其需求,因此5G网络中引入了切片认证。切片认证时,首先用户通过NSSAI 选择合适的切片接入,再由AMF 根据UE 的签约信息发起切片认证流程。切片认证能够在运营商主认证的基础上,更多考虑垂直行业等第三方客户的需求,由第三方客户根据自己的需求对用户进行是否可以使用切片资源的额外认证。例如垂直行业客户限制仅仅在客户认可的IMSI 清单内的行业终端才可以接入到客户专属切片,从而确保将网络切片分配给正确的签约用户,保证切片的接入认证安全。

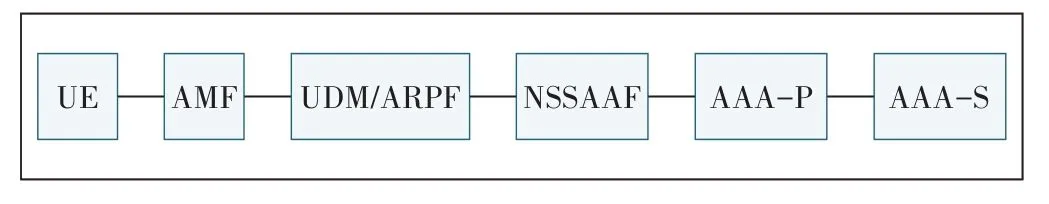

切片认证涉及的网元包括AMF、NSSAAF、AAA-P(可选网元)和AAA-S(Authentication Authorization Accounting-Server),具体如图7 所示。其中SEAF/AMF 承担EAP 认证者的角色,并通过NSSAAF 与AAA-S 进行通信。如果AAA-S 属于第三方,则NSSAAF通过AAA-P 与AAA-S联系,NSSAAF 和AAA-P可以合设。

图7 切片认证相关网元

4.2 切片认证流程

在主认证结束后,基于UE 的签约信息或UE 欲接入切片的安全策略,AMF向执行二次认证的AAA-S服务器发送切片内认证请求,从而触发一个切片认证过程。基于AAA-S返回的认证结果,AMF决定是否允许UE使用切片资源。

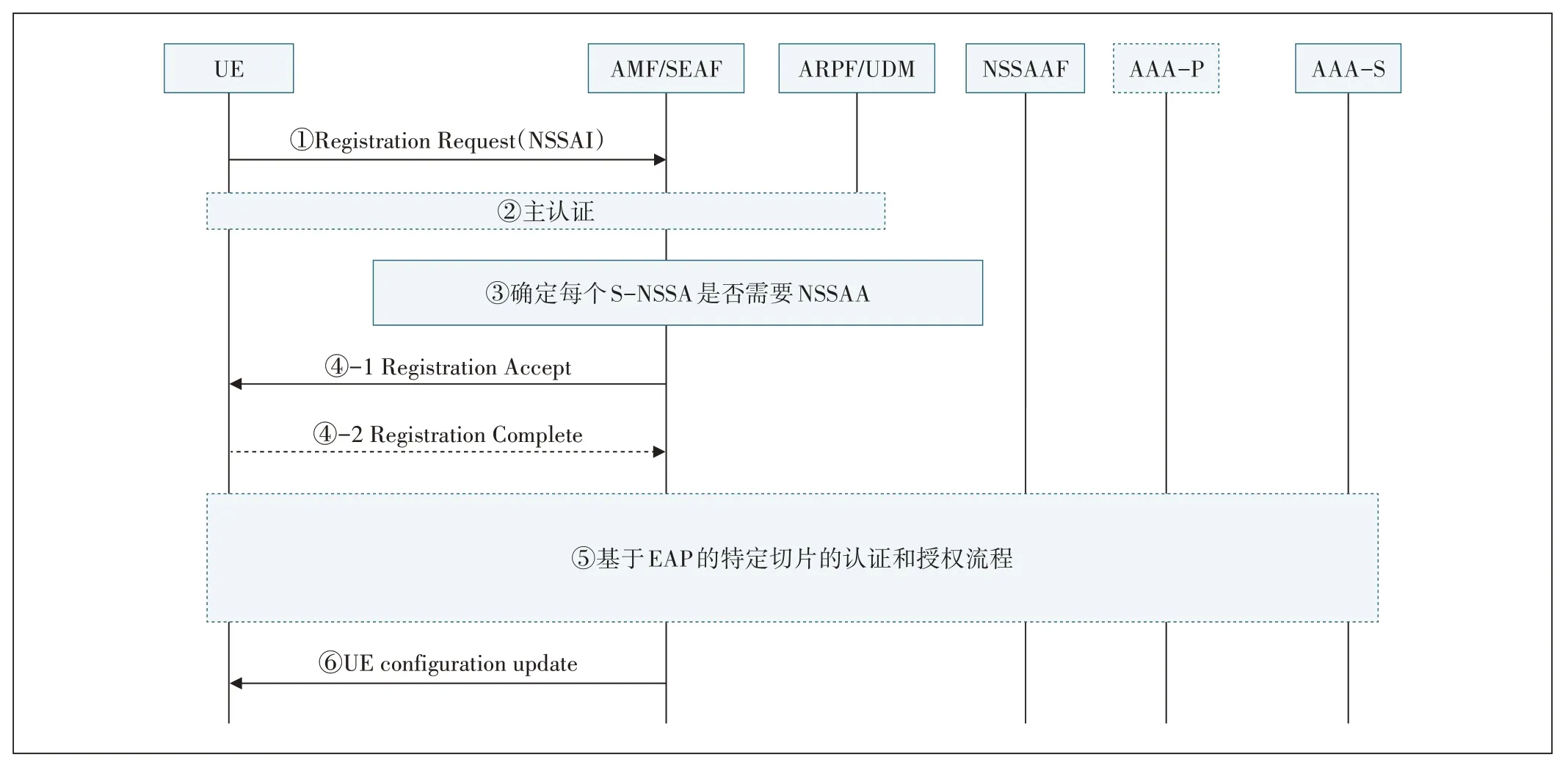

3GPP TS 33.501 中详细描述了切片认证的基本流程,如图8 所示。UE 成功完成主认证后,归属/服务PLMN向AMF和UE授予允许接入的S-NSSAI列表,具体认证流程如下。

图8 切片认证流程

a)UE发送携带S-NSSAI列表的注册请求。

b)UE 与AMF/SEAF、ARPF/UDM、AUSF 交互,完成主认证流程。对于后续的注册请求,如果UE 已经通过认证并且AMF 具有有效的安全上下文,则可以跳过主认证。

c)AMF 应根据本地存储的信息或来自UDM 的签约信息,确定每个S-NSSAI 是否需要网络切片认证和授权。

d)AMF向UE发送注册接受消息。

e)对于需要进行网络切片认证和授权的用户,执行基于EAP 的网络切片认证流程。UE 和AAA 服务器之间的网络切片认证使用IETF RFC 3748 中定义的EAP 框架,可以使用多种EAP 方法,如PAP、CHAP、PPP、TLS、MD5等认证协议。

f)AMF 根据e)的结果,向UE 发送UE 配置更新消息从而更新请求的S-NSSAI状态。

5 结束语

5G 网络拉通了从工厂级到设备级的无线连接,助力工业互联网、电力能源等垂直行业的数字化转型。5G 网络与各垂直行业深度融合的新业态是推动社会经济数字化转型的重要动力,未来将会有越来越多的行业借助5G 网络实现产业升级。面对垂直行业对5G网络提出的更高安全需求,5G网络对其安全认证体系做了丰富和拓展,在运营商主认证的基础上,引入了切片认证和二次认证,使用了非运营商控制的信任状。后续需要加强与垂直行业客户的合作,不断优化主认证、二次认证、切片认证的融合机制,促进垂直行业的安全、可靠、高质量发展,助力全行业安全数字化转型。