面向服务架构的汽车信息安全设计研究

朱亭诺,刘 聪

(1.阿尔特汽车技术股份有限公司,北京 100076;2.上海禾骋科技有限公司,上海 201805)

随着智能网联汽车架构的升级迭代,整车电气架构从分布式架构逐步进化为域集中式架构,未来将转化为云集中式架构,同时高带宽的通信需求也使得以太网在汽车电子电气架构中的比重逐渐增多。SOA(Service Oriented Architecture,面向服务架构)为架构从传统分布式到先进架构形式的转变提供了指导,在汽车行业逐步得到应用。在SOA应用场景下,车端与后台、车端与云端以及车内存在大量的数据交互,存在信息安全风险点,因此进行SOA应用场景下的信息安全设计是十分必要的。

1 SOA架构介绍及优势

1.1 SOA介绍

SOA是一种面向服务的功能架构设计理念,在这种设计理念下,实际功能系统被拆解成合适大小且独立部署的功能模块,可以实现大量数据动态交互,提高效率,降低负载。SOA被认为是可以为汽车行业提供更多灵活性,更好硬件抽象能力,实现功能快速迭代的关键方法。

目前,汽车行业成熟的全域SOA架构还未实现完全落地,但许多主机厂及技术开发商已经开始着手搭建整车SOA架构平台,随着智能座舱和智能驾驶以及车载以太网的广泛应用,SOA架构将逐步深入到汽车架构开发中。

1.2 SOA应用优势

基于SOA的电子电气架构有如下优势。

1)节约成本、提高效率。软件在汽车开发中占据的比例越来越高,车载SOA软件架构遵循服务设计原则,实现软件定义汽车,可以减少软件开发的复杂度。

2)易于集成及扩展。中间层在系统启动时建立通信路径,并且调用底层软件的服务来定义数据的序列化,从而实现软件的局部升级,提高失效的安全性。在一个服务失效时,另一个相同的或匹配的服务可以进行替代,在分布式的系统中,同一个服务的多个控制器不需要同时更新。

3)服务间松耦合、无状态、无依赖。每个服务模块都是互相独立、可单独运行的执行单元,服务之间通过标准化的接口进行交互调用,每个服务可以单独进行安装和升级。

4)服务内高内聚、可复用。通过服务发现可以在控制器运行时获取服务的位置。在整车生命周期内,可以调整服务所在的位置;基于合理的服务划分,可以实现灵活的功能分配。

2 SOA架构面临的信息安全风险分析

2.1 信息安全风险点分析

在SOA架构应用场景下,车内电子电气架构与云端架构越来越融合,未来架构趋势向集中式架构发展,愈来愈多的汽车数据会在云端进行计算,以及实现部分功能分配。不断提升速率的通信数据,大量新的网络协议,以及第三方集成的服务组件都对信息安全提出了新的要求和挑战。

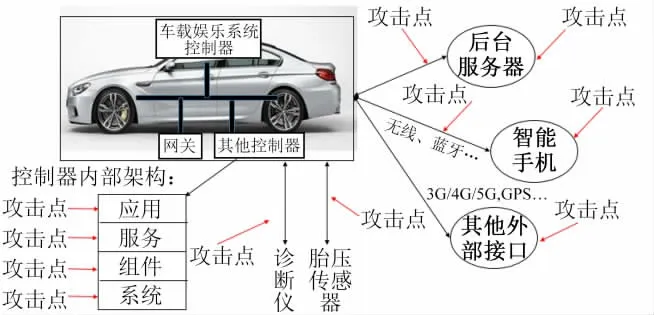

汽车外部接口众多,面临的信息安全风险也很高。恶意攻击者可以通过攻击车辆薄弱的外部接口,比如车载蓝牙、诊断接口或后端服务器,从而控制车内控制器,导致数据被非法获取。或者攻击者通过不安全的网络接口,通过SQL(Structured Query Language,结构化查询语言数据库)注入导致非法查询数据库资源,对车辆信息如车辆行驶轨迹、车辆位置或者车主信息如身份证号、姓名、手机号等个人敏感信息进行窃取,或者进一步通过XSS跨站攻击入侵远程后台,通过中间件远程命令执行导致服务被远程入侵。图1为整车风险概念图。

图1 整车风险概念图

2.2 信息安全风险挑战总结

整车面临的新的信息安全风险挑战主要有以下几方面。

2.2.1 系统漏洞

与SOA服务一起,Autosar AP(Autosar Adaptive Platform,汽车开放系统架构自适应平台)运行平台的内核和操作系统一并集成到汽车中,随之而来的是新的网络威胁。如安卓系统,AP操作系统的漏洞也有可能被攻击者利用,威胁整车系统安全。黑客可能利用操作系统的系统权限及资源访问机制的缺陷越权处理数据,篡改伪造车内数据,威胁车辆及人身安全。

SOA 架构中运用的SOME/IP 协议(Scalable service-Oriented Middleware over Internet Protocol,基于网络互连协议的可扩展面向服务的中间件)、DoIP(Diagnostic communication over Internet Protocol,通过网络协议进行诊断通信)协议以及基于TCP协议(Transmission Control Protocol,传输层通信协议)的运程服务调用过程,随着服务请求的扩展,在大流量数据的压力下,任何潜在的系统漏洞都会导致存在拒绝服务的风险。

2.2.2 网络入侵

由于所有客户端都可以根据需求实现订阅服务,因此在整车系统访问时,源目标地址IP(Internet Protocol,网络互连协议)是非永久静态的,对于传统防火墙来说,简单的网络层、传输层的数据过滤包和规则无法实现非法数据包的过滤。动态IP地址过滤只可能基于更高属性的协议规范,如SOME/IP来进行设计。动态的仿冒IP地址及非法的数据包对于静态数据包的过滤规则是无法适用的。

如果大量非法IP地址及数据包进入车内总线,恶意地访问网络,造成网络负载激增后触发安全事件,总线遭受到DOS(Denial Of Service,拒绝服务)攻击会导致车内网络无法提供服务,引发车辆功能的降级甚至丧失。

2.2.3 外部服务

第三方云服务以及第三方硬件的接入都存在未知的攻击点。应用软件为实现服务的自由组合,通过调用接口获得所需要的数据。控制器与SOA服务架构平台通过数据的交互,实现服务发现、服务进程调用、服务跨域的调用以及组合服务和基础服务。

在开放的平台架构下,应用软件的可信度是降低的,且信任度是呈现动态变化的。如果驾驶员无条件信任第三方的软件应用,可能会导致非授权的应用被执行,导致恶意软件感染网络。

2.2.4 非法监听

开放的环境为非法的数据监听提供了便利,攻击者通过监听或截获程序的应用数据,可能导致用户身份、车辆数据等重要数据的泄露。

3 SOA架构下的信息安全设计框架

设计汽车SOA平台安全保护框架用于保障开放生态环境下的车端平台和云端平台的安全以及应用软件的安全。汽车的信息安全设计,首先会对整车系统进行威胁分析和风险评估来识别应该受保护的资产,以及分析系统潜在的风险,然后制定相应的信息安全目标和处置策略,输出系统信息安全需求。威胁分析与风险评估的活动贯穿整个信息安全开发周期,为信息安全的开发与管理提供了基础保障。

针对于SOA架构开放环境的特点,在资产识别的过程中不仅要分析当前功能逻辑设计已经完成的功能需求,还要充分考虑到SOA服务场景的创新假设。从原始的需求分析开始,依据整车基础能力,考虑应用场景的创新方向,构思用户使用场景和系统资源分配能力,从而得到较全面的事前预测需求。

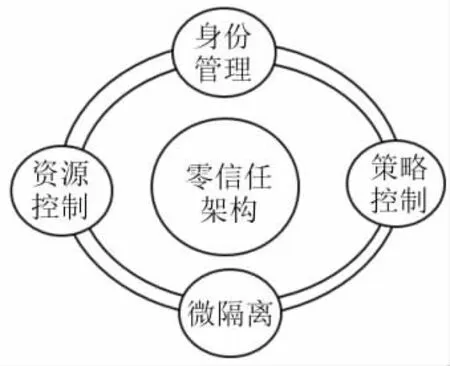

SOA安全架构设计的核心构想是基于零信任架构概念。零信任的思想是不信任对系统内外的系统、数据以及应用程序等资源的访问控制。这种需要持续验证访问身份和信任等级的机制正适合车载SOA开放平台下可信度低的架构。基于零信任的架构,信息安全防护的核心方法主要采取零信任控制策略、微隔离等手段。依托的信息安全基础有:通信保护、身份认证、安全存储以及密码模块的应用等。如图2所示。

图2 零信任架构

3.1 身份认证

零信任架构的前提是身份认证。车上进行身份认证最常用的手段有口令密码验证、对称密钥,如消息验证码的验证、公钥签名进行验证等,需要结合系统资源运行环境选取合适的认证手段。控制策略的决策也要基于身份管理系统的验证。传统网络通常在系统边界处进行认证和控制,一般认为外部网络为不可信,内部网络为可信,而零信任架构在任何用户或进程每一次发起连接、调用服务时,在通过控制策略认证前,都认为是不可信的。

3.2 控制策略

将车内的功能业务、网络、应用进程进行最小化授权,结合威胁分析和风险评估的安全要求制定整车资源访问控制策略,如允许对服务进行跨域调用,或禁止未授权的应用运行。应为每个业务主体分配合理的信任度等级,并将信任度等级与控制策略进行匹配,做到模块化的管理。持续性的信任等级的验证可以保证系统访问的合理性。用户的是否可信基于身份管理系统的身份验证,而信任等级需要考虑访问资源的重要性、历史访问请求的策略,并且为信任度增加信任因子的权重系数,进行动态分析并实时做出调整。零信任架构对一次性的身份认证认为是不安全的,无法保证身份持续的合法性,即便是采用安全度较高的认证方式,也要进行持续性的安全评估,根据评估结果进行动态化的计算和判断。

3.3 策略建模

策略建模的主要思想是:事前预测、事中预防、事后响应。事前预测基于威胁分析与风险评估的分析结果以及服务场景假设的动态预测,根据事前预测的需求,在终端或后台部署响应的信息安全防护措施,在发生信息安全事件后,及时进行报警提醒并且快速响应,执行信息安全防护策略,对攻击进行阻断,并触发修复。

3.4 微隔离

微隔离,即颗粒度更小的网络隔离技术。区别于传统的防火墙的单点边界隔离,微隔离的核心要求是应对数据流量的隔离,能够体现在云计算环境中的需求。在车辆网的架构平台上,由于要服务的自由组合,IP地址不再是静态配置的参数,而变成了动态分配的变量,因此传统防火墙已经不能满足数据或网络的过滤要求。

车上的微隔离技术思想是实现最小化的业务单元区分。应用网络隔离思想将整车架构按照逻辑业务划分不同的网络以实现网络层的隔离、业务层的隔离、服务层的隔离以及系统层的隔离。网络层隔离基于IPSec(Internet Protocol Security,互联网安全协议)、TLS等安全协议的支持,实现车内车外局域网的隔离。业务层隔离采用认证及强制访问控制等机制实现API接口(Application Programming Interface,应用程序接口)及重要参数的隔离。服务层隔离采用Cgroup(Control Groups,源自控制群组)或Namespace(命名空间)等手段实现服务的分组分类与分区,将敏感数据及应用软件访问服务进行加密和隔离。系统资源隔离是将RAM(Random Access Memory,随机存储寄存器)、时钟等系统资源存储在安全区域,如TEE(Trusted Execution Environment,可信执行环境)等,实现安全隔离环境运行。

4 总结

此文对SOA架构下面临的车载信息安全风险做了简要的分析与概括,结合SOA架构的特点,车载信息安全的防护主要采取零信任架构的设计理念,基于基础信息安全防护技术实现对整车安全资产的保护。对于汽车行业不断涌现的新技术,对汽车信息安全潜在的风险应进行持续性的分析与管理,将有助于减少用户、主机厂所面临的潜在风险。