基于ARP欺骗的校园网攻击与防御

文|李海波

ARP欺骗是一种常见的网络欺骗行为。利用ARP协议的安全缺陷,攻击者能够对校园网进行各种攻击,因此校园网面临严重威胁。本文在分析ARP协议工作原理和攻击方式的基础上,详细讨论了几种基于ARP协议的校园网防御策略,以期为校园网的安全建设提供参考。

校园网是为学校师生提供教学、科研等服务的网络。校园网的安全直接影响到师生的工作和生活。基于ARP的攻击是校园网中一种危害较大、技术较简单的攻击方式。本文研究了基于ARP欺骗的校园网攻击与防御方法,希望能给广大的师生一个提醒,防止自己的计算机系统受到攻击。

一、 ARP协议工作原理

ARP(地址解析协议)是一种将IP地址转化成物理地址(MAC地址)的协议。在局域网中,如果一台主机想与另一台主机通信,它必须知道目标主机的MAC地址。显然,在双方通信之前,发送方无法知道目标主机的MAC地址,其获取是通过地址解析过程完成的。ARP协议的基本功能是通过目标主机的IP地址查询目标主机的MAC地址,以保证通信的顺利进行。

二、中间人攻击的原理

当两台计算机相互通信时,通常需要首先对它们进行身份认证。身份认证是一个使用网络上的计算机相互识别的过程。认证过程结束后,获准相互通信的计算机将建立相互信任的关系。欺骗本质上是一种伪装成他人身份并通过计算机身份认证骗取计算机信任的攻击。针对认证机制的缺陷,攻击者将自己伪装成可信方,与受害者进行通信,最终窃取信息或进行进一步攻击。

ARP欺骗指的是利用ARP协议中的缺陷将自己伪装成“中间人”。其原理简单,易于实现。目前,它被广泛使用。攻击者通常使用这种攻击方法来监视数据信息并获取局域网中的信息消息。ARP欺骗不会使网络无法正常通信,而是通过冒充网关或其他主机,使数据通过攻击主机转发到网关或主机,从而得到机密信息。

三、攻击方法

假设局域网内有主机A、主机B和网关C。主机A为Kali攻击机,IP地址为192.168.72.138;主机B为被攻击主机,IP地址为192.168.72.130;网关C的IP地址为192.168.72.2。

(一)查看被攻击主机ARP缓存表

在主机B命令提示符输入arp –a,得知此时网关C(192.168.72.2)对应的MAC地址为00-50-56-f8-d5-d0,如图1所示。

图1 攻击前被攻击主机ARP缓存表

(二)开启路由转发功能

在主机A的Kali终端中,输入命令“cat /proc/sys/net/ipv4/ip_forward”查看路由转发功能是否开启,如果返回“0”,则输入命令“echo 1 >/proc/sys/net/ipv4/ip_forward”开启路由转发功能(该命令为临时命令,重启系统后恢复为0)。

系统默认设置为0,若想让目标机断网就要设置为0,想抓取数据就要设置为1。

(三)主机A打开ettercap图形用户界面

把被欺骗的主机加入Target1,网关加入Target2,如图2所示。

图2 攻击主机操作ettercap界面

(四)在 “M I T M”菜单栏,选择“A R P poisoning”选项,进行ARP中间人欺骗。

(五)此时在主机B中再查看ARP缓存表,发现网关MAC地址已经被换成了Kali的MAC地址,如图3所示。

图3 受到攻击后被攻击主机ARP缓存表

(六)攻击成功

这样,主机B(正常工作的主机)发送到网关C的数据将被发送到攻击者的主机A,网关C发送到主机B的数据也将被发送到主机A。因此,攻击者A成为主机B与C之间的“中间人”,攻击者可以破坏或获取信息。

四、 防范方法

(一) ARP绑定IP和MAC

这个是流传最广的方法,主机B用管理员身份在命令提示符下执行arp -s 192.168.72.2 00-50-56-f8-d5-d0。在Windows Vista 以上系统中,出现提示:ARP 项添加失败: 拒绝访问。鉴于目前系统大部分为WIN7和WIN10,因此方法不可行。

(二)netsh绑定IP和MAC

1.主机B在命令提示符下输入netsh i i show in ,查看本地网卡对应的"Idx"值为4,如图4所示。

图4 netsh命令查看网卡Idx值

2.主机B用管理员身份在命令提示符下执行netsh -c"i i" add ne 4 192.168.72.2 00-50-56-f8-d5-d0,此命令默认是永久生效,即使重启系统。

3.主机A用ettercap攻击,在主机B中再查看ARP缓存表,MAC地址没有被替换,如图5所示,因此该方法可行。

图5 netsh绑定IP和MAC后受到攻击时被攻击主机ARP缓存表

(三)ARP防火墙

在主机B安装360安全卫士等防御工具。打开360安全卫士,点击功能大全,点击左侧“网络”选项,右侧选择“流量防火墙”,点击“局域网防护”,点击“立即开启”,如图6所示。

图6 360安全卫士开启局域网防护

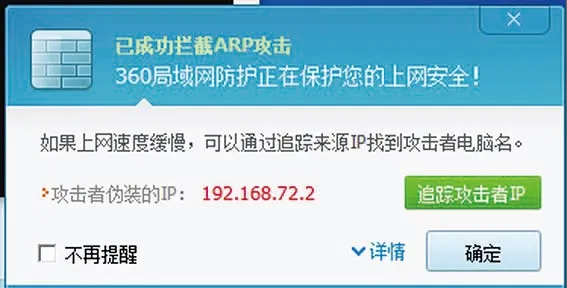

受到攻击后,出现弹窗提醒,如图7所示。

图7 360安全卫士受到攻击时弹窗提醒

在主机B中查看ARP缓存表,MAC地址没有被替换,还是和图5一样,因此该方法可行。

五、总结

总之,校园网的安全性非常重要。校园网作为一个大型局域网,非常容易受到ARP攻击。本文采用的ARP欺骗防御方法对校园网建设具有一定的应用价值。