基于改进D-S证据理论的信息系统风险评估的研究

张庆涛 张 涵 李重阳 田 源 李 剑

1(山东高速建设管理集团有限公司 济南 250098)

2(北京邮电大学人工智能学院 北京 100876)

(15069197336@163.com)

当今计算机技术和互联网技术迅猛发展,人们对各种信息系统的需求也越来越高.同时,信息系统面临的威胁也在逐渐增长,攻击行为逐渐增多,并且呈现出复杂化、规模化的特点.除了信息系统自身的缺陷,木马攻击、网络攻击、恶意代码攻击等都严重威胁着信息系统的安全,甚至可能导致信息系统出现严重的隐私信息泄露和系统瘫痪的问题,从而造成巨大的损失.日益严峻的安全问题使人们不得不重视信息系统的安全风险评估问题,这也是顺应信息系统安全防护需求而产生的研究热点.传统的针对出现问题再采取措施的方法过于盲目和被动,而在问题发生之前,提前对整个系统存在的风险进行评估,包括资产分析、威胁分析和脆弱性分析,能有效地预知系统的安全问题,进而采取一定的措施,实行对整个信息系统的安全管理.

在对信息系统安全风险评估的过程中,面临最大的问题就是存在大量的不确定性,各项风险指标难以严格的量化.在以往的研究方法中,有层次分析法、故障树分析法、模糊综合评判法等,但这些方法都对数据集有一部分定量分析的需求,因此很难在充满不确定性的信息安全系统中直接使用.所以有研究人员[1]提出将D-S(Dempster-Shafer)证据理论向模糊集推广,利用模糊集的隶属函数构造证据理论中的基本赋值函数的方法,成功实现了证据理论和模糊理论的结合.

如何正确构造隶属度函数是模糊数学理论中关键问题之一,并且运用这种方法构造出的基本赋值函数存在一个不可忽视的问题,那就是证据之间的冲突.证据之间的冲突,不仅影响基本赋值函数的准确性,也增加了整个系统的不确定性.

本文提出了一种基于D-S证据理论的改进方法,通过引入“集中率”的概念,成功地降低了不同风险项之间的证据冲突,并使后续证据之间的合成结果中的不确定性降低,确定性提高,充分体现了D-S证据理论的优势,从而在充满模糊性、随机性的信息安全系统中,使评估结果更加准确.

1 D-S证据理论

1.1 证据理论相关定义

D-S证据理论适用于多源和不确定信息的融合[2],能够处理大量不确定信息和复杂信息,将其转化为确定的决策结果.最早由Dempster提出,后来Shafer在其合成规则的基础上完善建立.

定义1.基本概率赋值函数.设Θ为识别框架,若函数m:2θ→[0,1]满足

m(Φ)=0,∑m(A)=0,

那么把m称为识别框架Θ上的基本可信度分配函数(BPA),该函数是确切地分配到A上的概率大小,即可以反映对A的精确信任程度.

定义2.信任函数.设Θ为识别框架,函数m:2θ→[0,1]为Θ上的基本可信度分配函数,如果函数满足

Bel(A)=∑m(A) (∀A⊆Θ),

那么称函数Bel(A)为Θ信任函数,表示对A的总信任.

定义3.似然函数.设Θ为识别框架,Bel为信任函数,定义函数:

则称Pl(A)为似然函数,表示不否定A的信任度,是所有与A相交集合的基本可信度之和,[Bel(A),Pl(A)]即为命题A的信任区间.

1.2 改进的合成方法

在不同的证据之间往往存在冲突,因此常用的做法是给证据集引入权重,设证据集为E={E1,E2,…,En},证据Ei的权重系数则为wi,因此所有证据的权重系数组成的权重向量为W=(w1,w2,…,wn),并且权重系数满足wi∈[0,1),∑w=1,在证据合成过程中,权重系数能反映其重要程度.

为了进一步减小证据的冲突,有些方法引入“折扣率”的概念,即证据的基本可信度的“折扣率”αi(0≤αi≤1),(1-αi)=w/wmax,i=1,2,…,n,利用“折扣率”计算证据的基本可信度可进一步减少证据之间的冲突,并且随着证据的融合,可以一步步减小不确定因素的值.

基于减小证据间冲突以及减小不确定因素的思路,本文提出了一种新的改进合成方法,目的是进一步缓解以前方法中权重出现偏离时对最终结果产生的不良影响.

“集中率”作为一种新的方法用来调整各识别框架内的所有命题的基本可信度,定义如下:

因此,调整后的基本可信度分配函数为

其中γ表示缩放参数,本文取0.25.

最后,将各证据的所有命题调整后的基本可信度带入到合成公式中即为新的证据合成公式.

2 信息安全风险评估模型

2.1 信息安全风险评估相关背景

信息系统的安全风险,主要来源于系统外部威胁以及系统自身存在的脆弱性.对信息系统安全的风险评估,是指依据国家有关信息安全的技术标准,对信息系统及其处理、传输和存储的信息的保密性、完整性和可用性等安全属性进行科学评价的过程.对信息系统的安全风险评估,就是利用信息系统面临的威胁及脆弱性的威胁源泉,评价安全事件发生的可能性,并结合资产的重要性识别信息系统的安全风险.从风险管理的角度,对信息系统的安全风险进行评估,运用科学的手段全面系统地进行分析,达到防范风险和化解风险的目的,将风险控制在可接受的水平内,从而最大限度地保护网络与信息安全[3].

在评估模型中,有价值的信息或者资源被称为资产.漏洞,就是指信息安全系统本身的脆弱性造成的弱点.对系统能产生危害的潜在原因称为威胁.

在信息系统安全风险评估中,工具起到了非常重要的作用,例如自动化的工具可以使分析人员从繁重的分析任务中解放出来,并且使某些专家的知识与经验被广泛使用.例如漏洞扫描工具就是风险评估中比较基础的工具之一,对于系统自身代码方面的错误还可以利用各种黑盒白盒的手段进行静态或者动态的测试.对于风险评估的工具还没有确切的定义,目前普遍认可的是至少应该包括管理工具、脆弱性渗透工具和评估辅助工具.

2.2 信息安全风险评估的实施流程

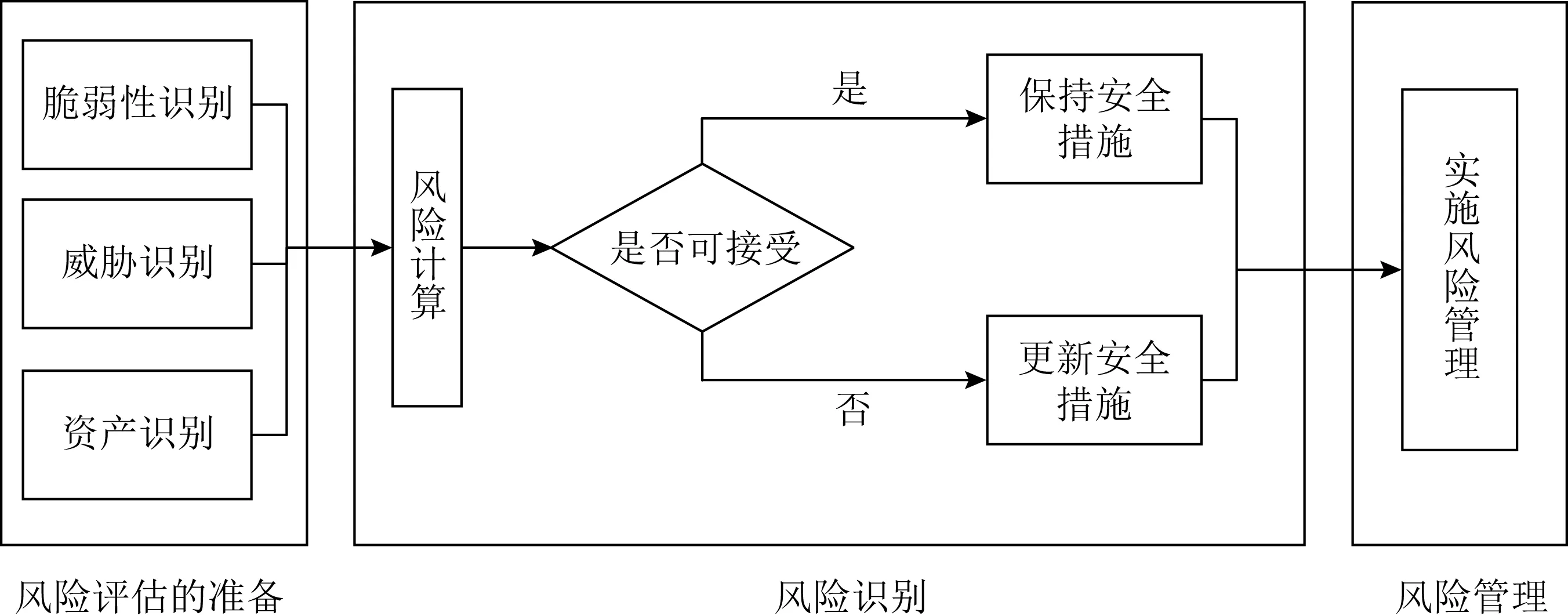

信息安全系统的风险评估流程主要包括风险评估的准备、风险识别和实施风险管理3大部分.其中:在评估准备阶段,主要针对信息安全系统面临的脆弱性和威胁2大问题,进行资产识别、威胁识别以及脆弱性识别[4];在风险识别阶段,主要计算各类风险问题发生的概率,然后综合起来作为整个信息安全系统的风险度量,由此结合其他方面的信息,判断当前系统的风险是否可被接受,从而制定更新控制措施或者保持已有安全措施的计划;在风险管理阶段,主要是对上一步制定的措施进行实施与协调管理,同时对处理风险的过程进行归档记录.整体的流程如图1所示:

图1 风险评估实施流程图

2.3 信息安全风险评估模型

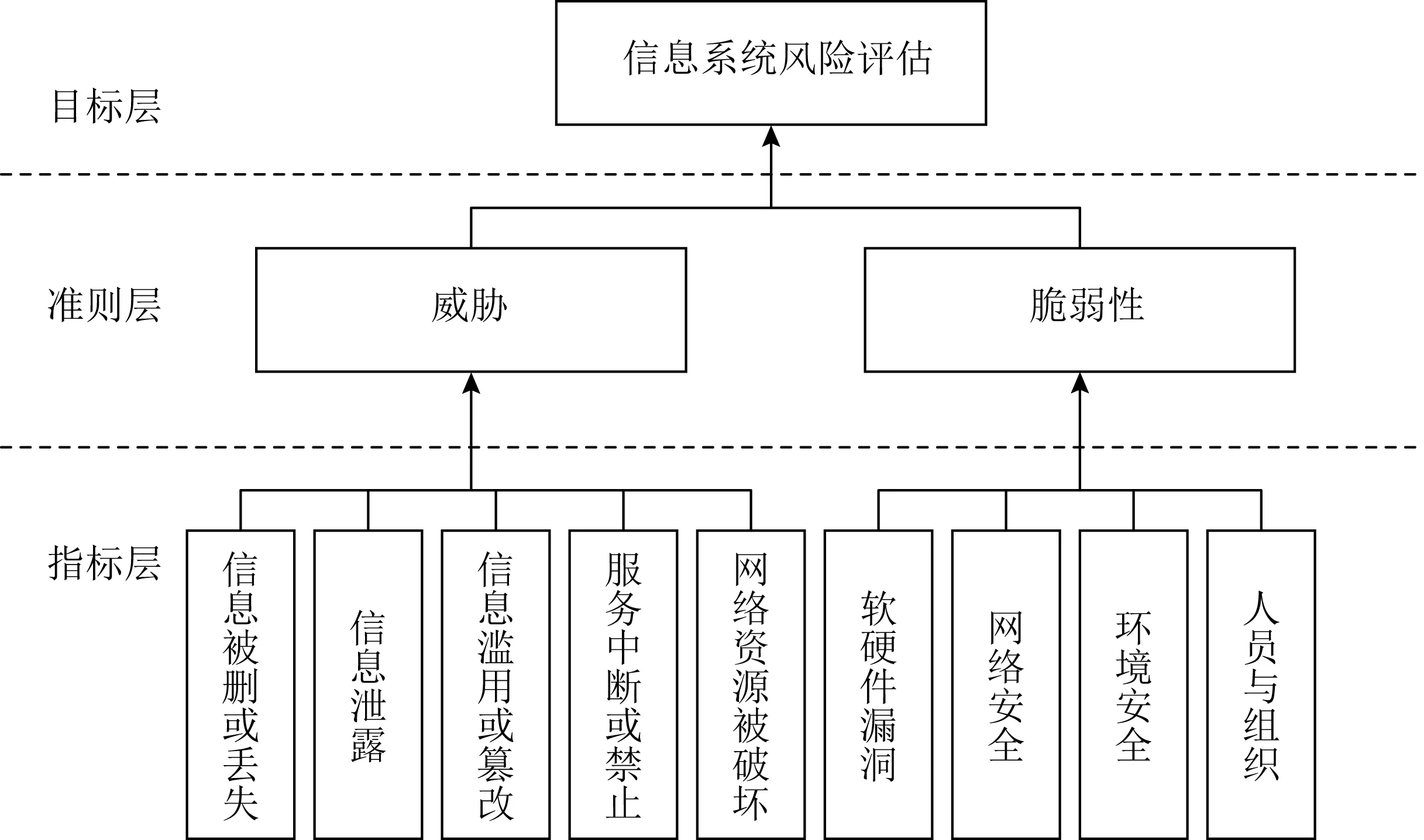

根据图1的风险评估实施流程,以及信息系统风险评估的特点,构建信息系统层级模型,主要包括威胁与脆弱性.其中威胁包括信息被删或丢失、网络资源被破坏、服务中断或禁止、信息泄露、信息滥用或篡改.脆弱性包括软硬件漏洞、网络安全性、环境安全、人员与组织.如图2所示,从下到上分为3层,依次是指标层、准则层和目标层[5].

图2 信息安全风险评估层级模型

本文用证据理论对信息系统进行安全风险评估,具体的分析如下:

设识别框架Θ为整个层级模型的指标状态集,整个系统的综合风险有2个评估因素,即威胁评估和脆弱性评估,即A={a1,a2},对应的权重为W=(w1,w2).

其中威胁评估又可分为5个因素,也有相应的权重.设定模型的评语集为Xh={x1,x2,x3,x4,x5},分别对应风险很低、风险低、风险中、风险高、风险很高[6],其中h表示层级模型中的1个指标.

对于风险出现时对整个系统的危害程度,设定专家评语集P(Xh)={p(x1),p(x2),…,p(x5)},表示专家对于评语集的危害程度的评估[7].

图6为高气体密度下气流马赫数对表面波增长率的影响。与图 5a比较,高气体密度下随着气流马赫数的增大,表面波增长率增大的幅度在逐渐扩大。说明在高气体密度下,高马赫数对液膜的不稳定性影响更大。

风险模型的可信度β由改进后的合成规则计算而来,而整个模型的最终风险由下式计算:

R=∑P(Xh)β.

3 实证分析

以图2层级模型的信息系统安全风险评估为例,使用模糊评语集和专家评语集来表示可信度,并使用本文提出的改进证据合成方法.具体流程如下:

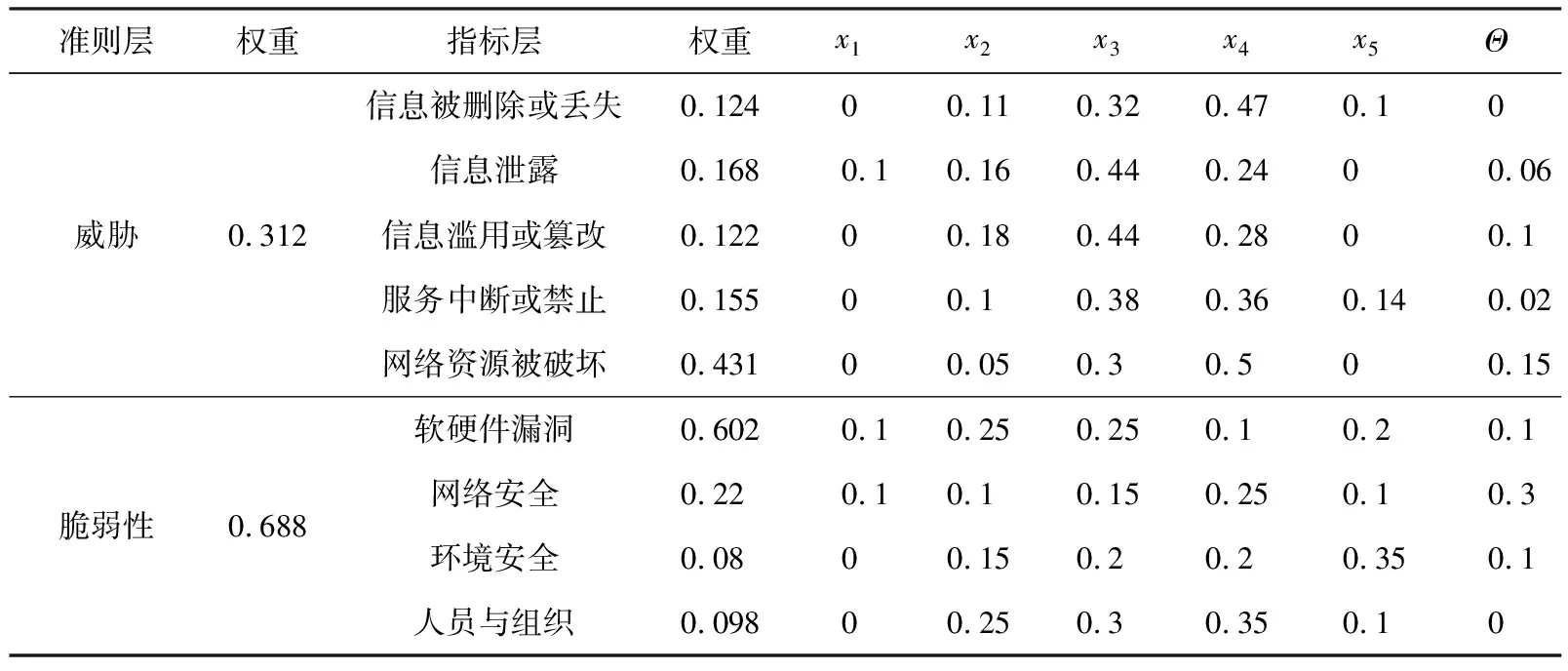

步骤1. 对于指标层的各项,确定权重,并且确定关于评语集的基本可信度分配mij(Xh),风险事件的BPA由Delphi法确定,并且可用AHP法得到各个时间的权重,其中Θ表示不确定性.如表1所示:

表1 权值和基本可信度分配表

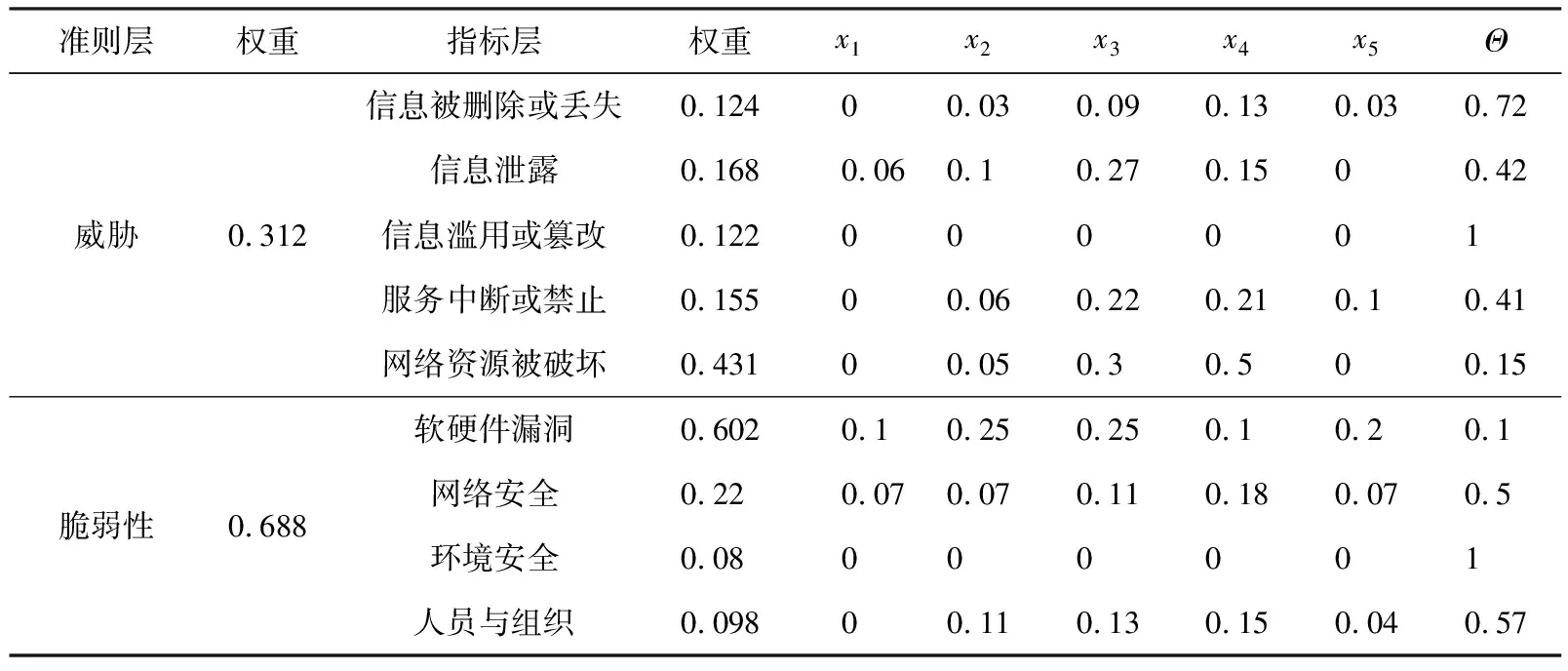

步骤2. 采用本文提出的“集中率”方法,重新对基本可信度分配值进行计算,证据间冲突的减小,可以由Θ增大来体现.如表2所示.

表2 改进后可信度分配表

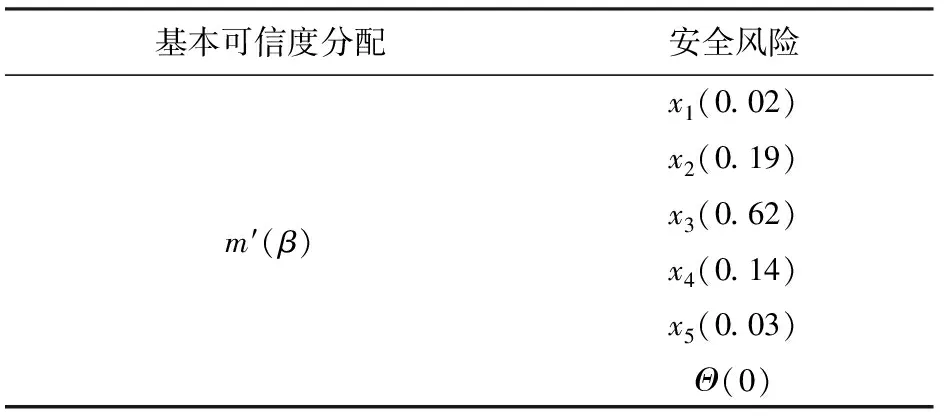

步骤3. 利用证据间的合成公式,依次对mij(Xh)进行数据合成,值得注意的是,合成步骤必须两两合成,依次合成,不能多个风险项一次性合成.可得指标层的结果如表3所示.同理,可得准则层的合成结果如表4所示.

表3 指标层合成

表4 准则层合成

步骤4. 用风险计算公式计算整个信息系统的安全风险系数.设P(Xh)={P(x1),P(x2),P(x3),P(x4),P(x5)}={0.15,0.35,0.55,0.75,0.95},则整个信息系统的安全风险为R=0.15×0.02+0.35×0.19+0.55×0.62+0.75×0.14+0.95×0.03=0.544.

由表1和表2可以看出,本文提出的“集中率”新方法成功降低了证据间的冲突,Θ也随之增大.由表3可以看出,根据证据理论合成之后,不确定性开始减小,基本可信度值主要集中在评语集的中间部分.由表4可以看出,该信息系统存在很低风险的可信度为0.02,存在低风险的可信度为0.19,中等风险存在的可信度为0.62,高风险存在的可信度为0.14,很高风险存在的可信度为0.03,而整个系统的不确定性为0.由表3到表4的变化可以看出,经过D-S证据理论的合成法则之后,原本较低的概率赋值会更低,而较高的BPA会变得更高,并且整个系统的不确定性会变为0.这充分说明D-S证据理论可以消除整个系统风险评估中的不确定性,将其转化为确定的决策结果.

4 结束语

在整个信息系统的安全风险评估中存在大量的不确定性,以往传统方法面临的难点主要是数据的不确定性,并且对于风险评估的数据,风险评估专家对于不同风险项的个人评估各不相同,由此造成了风险评估结果的差异.因此,本文将D-S证据理论与信息系统安全风险评估结合起来,并且提出了“集中率”的概念,运用改进Dempster合成方法,不仅减少了证据之间的冲突,还进一步减小了不同权重证据之间的不平衡性,成功地提高了安全风险评估的准确性,减小了评估的不确定性.不过,在一个信息系统中,不同风险项之间可能会有一定的关联,即它们之间并不是完全独立的,因此单纯的证据理论在应用中还有一定的局限性.如何对该方法改进使之能更好地适应信息安全系统的风险评估,是未来的研究方向之一.