基于分层密钥管理的云计算密文访问控制方案设计

张国梁 李政翰 孙悦

摘要:经过10多年的发展,云计算已经由传统的网格计算发展成为集效用管理、负载均衡、网络存储、虚拟化等计算机技术为一体的综合网络服务体系。云计算的安全性一直备受关注,主要问题包括访问权限问题、技术保密问题、数据完整性问题、法律约束问题。本文以云计算的密文访问控制问题为研究对象,介绍了云计算访问控制的技术框架和现行机制,设计了基于分层密钥管理的云计算密文访问控制方案和算法。

关键词:云计算;访问权限;分层密钥管理;密文访问控制

中图分类号:TP391 文献标识码:A

文章编号:1009-3044(2022)18-0026-02

开放科学(资源服务)标识码(OSID):

云计算是一种基于分布式技术的网络服务,在它的影响下,整个社会的工作模式和商业格局都发生了巨大变化。现如今,云计算被视为计算机网络领域的一次技术革命,是世界各国信息技术产业发展的战略重点之一。云计算安全又称为云安全,是一种用于保护云计算数据、应用、相关技术和相关服务不受恶意窃取、冒用和破坏的技术集合,属于计算机网络安全的一个子领域。在云计算服务体系中,客户的数据被保存在云端,云服务供应商有义务确保数据不被冒用和非法复制,就必须对数据访问者的身份进行有效验证。但随着网络结构越来越复杂,云计算和存储的模式发生了较大变化,业务数据需要根据用户的实时需求进行动态调整,数据长期处于动态变化状态,传统的访问控制模式已经难以满足高可靠性需求的云计算环境。部分别有用心的人就会利用技术手段进行非法破坏、冒用或篡改用户资料来获得数据访问权限。如何通过建立更加可靠的访问控制机制来防止用户资料和业务数据安全性,是目前云计算技术领域和网络安全领域一个重要研究课题。

1云计算访问控制技术架构

云计算的数据安全问题是指数据上传至云环境后进行存储、加密、通信等处理过程中,由于受到内外环境的非法攻击而被截获造成的信息泄露隐患。云计算数据安全问题影响了云供应商的服务推广,并极大地威胁着用户数据的安全性和隐私性,是必须被高度重视和严格管理的网络安全问题之一。云供应商要建立网络监控、访问控制、加密算法等针对性的技术方案来保证云计算环境的安全性和完整性,确保不可信的服务器环境中数据的机密性,以及预防未授权的用户数据非法访问,在源头避免数据泄露的隐患。

云计算访问控制的技术手段包括访问控制规则、访问控制模型和加密机制幾种,访问控制规则的作用是通过网络特征和准入机制来约束用户的访问行为,如访问控制矩阵、ACL列表等;访问控制模型是通过静态分配的权限来约束数据的操作行为,如MAC、RBAC等;加密机制是通过密钥机制来约束数据的主客体交互过程来实现数据保护机制,如ABE等。在云计算环境中,可以通过构建综合以上3种访问控制技术手段的技术框架来提高数据库的安全性和隐私性。云计算访问控制技术架构如图1所示。

2云计算访问控制策略

云计算访问控制策略就是综合运用访问控制规则、访问控制模型和加密机制来限制数据请求行为和授权合法用户,拒绝非授权用户和无可操作权限的用户访问和控制其访问范围,确保数据的合法利用。现有的云计算访问控制策略包括身份认证访问控制和属性加密访问控制两种:

(1)身份认证访问控制

身份认证访问控制是指通过建立第三方认证中心的方式来建立证书机制,认证服务器作为证书颁发机构来验证用户身份是否合法,确保公钥的可靠性和安全性。在身份认证访问控制机制下,合法用户在上传数据时通过公钥进行数据加密和传输,认证服务器识别用户的数字签名并进行身份验证,核对用户数据的私钥是否合法。身份认证访问控制的前提是证书机制,在用户需要访问和操作数据时要凭认证服务器颁发的数字证书来验证身份,该证书包含了用户的公钥密码,公钥密码由第三方认证中心发布并唯一标识用户的身份特征。身份认证访问控制有助于云服务器验证用户身份和控制用户访问范围,是一种比较常见的访问控制策略。

(2)属性加密访问控制

属性加密访问控制是目前云环境下使用较多的访问控制策略,它将传统角色权限绑定访问控制方式改为属性权限相结合,控制策略对用户身份的验证粒度更小,对于解决云环境的数据安全问题有重要意义。在属性加密访问控制机制下,用户的操作权限更加细化,可根据自身属性来设置密钥,可以指定某个属性的访问权限并设置加密方法,只有获得私钥和在指定列表中的访问用户才可以操作具体属性的数据。与传统的访问控制方案相比较,基于属性加密的访问,控制方案可以改善访问控制机制中不够细粒度的问题,符合云环境下一对多的要求。

3基于分层密钥管理的云计算密文访问控制方案

现有的云环境访问控制策略之一就是利用属性加密机制,把加密算法融入加密规则中,使数据访问控制更加适合解密方不固定的云环境。但在实际应用中,由于用户量巨大,对数据的频繁操作造成属性加密过程会消耗大量的云服务器资源,同时用户自身属性的变更时进行密钥和权限的重新分配,部分云平台给用户设置了时间标签,周期性的密钥变更也提高了密文被非法解密和泄露的风险。为了解决上述问题,本课题提出一种基于分层密钥管理的云计算密文访问控制方案。

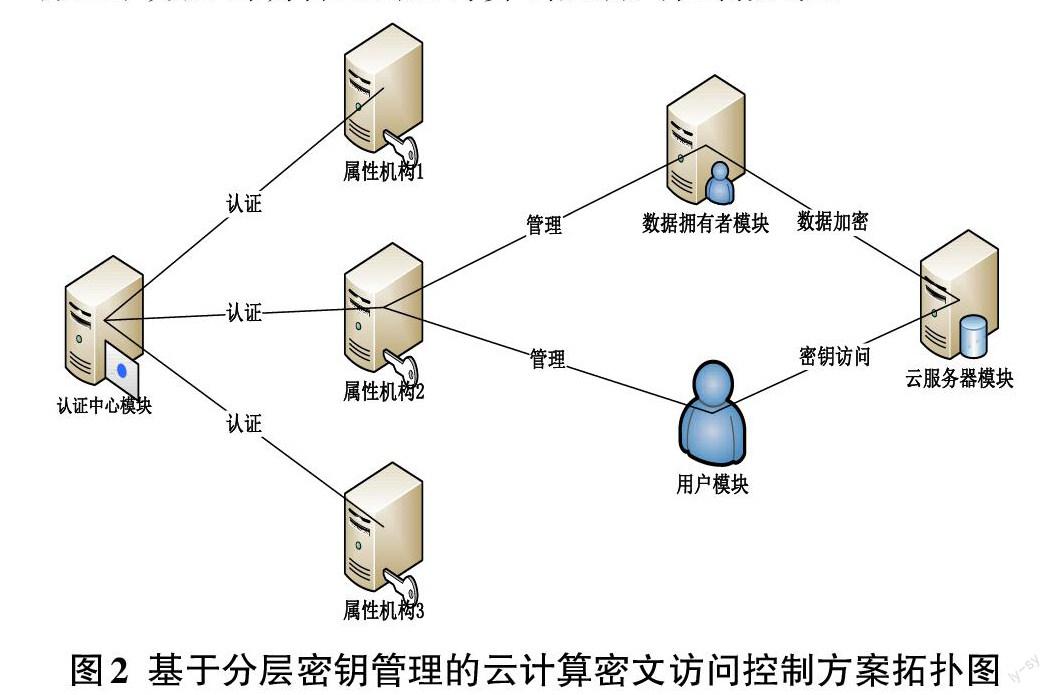

基于分层密钥管理的云计算密文访问控制方案分为上下两层,分别对密钥和明文加密,对加密明文的密钥再加密,形成了对数据的双重防护。上层根据访问策略加密,只有具有满足访问策略属性的用户能解密,解密之后获得加密明文的密钥,加强了对密钥的管理,有效避免了密钥泄露问题;加密时增加数据操作权限控制参数对,授权给可信用户改写数据的功能,从而实现对数据资源的操作权限控制;在给用户生成私钥时增加密钥版本号,不同实体间通过匹配密钥版本号实现数据交换,只有最新版本号的私钥才能解密密文,当用户相关属性撤销时,便不再具有最新的密钥版本号,无法申请到访问数据许可。该方案将云计算访问控制中的属性加密过程分为5个实体部分,分别为负责用户属性认证和注册的认证中心模块,负责分发密钥的属性机构模块,负责加密后发送数据到云端的数据拥有者模块,负责私钥解密的用户模块,负责接收和存储数据的云服务器模块。基于分层密钥管理的云计算密文访问控制方案拓扑图如图2所示。

(1)认证中心模块

认证中心模块是身份认证访问控制中介于数据属主和云服务器之间的第三方可信机构,该机构负责确保用户的合法资料和操作权限不被随意窃取和修改。认证中心的主要功能是属性机构和用户的注册和认证,生成全局公私密钥和主密钥,将主密钥发给属性机构用于生成用户的公私密钥,将全局公私密钥发送给用户用于在系统内各个部分进行全局认证。

(2)属性机构模块

属性机构模块负责维护用户的私钥并生成附加的密钥版本,在新的访问策略发布时将密钥版本加入访问策略中,确保每个用户属性变更周期都有对应的版本私钥。属性机构模块的作用就是防止密钥的重复使用和非法访问,用户必须使用新的版本密钥进行访问否则会因为密钥不匹配而不能解密数据。

(3)数据拥有者模块

数据拥有者模块负责为数据所有者进行可信授权和定义访问策略,对所属用户的可操作数据进行加密处理。数据拥有者模块向认证中心申请公私密钥,然后使用分层加密算法分别对明文数据和密钥数据进行加密处理,然后把上层的密钥密文和下层的数据密文上传至云服务器供合法用户下载使用。

(4)用户模块

用户模块用于下载最新的云服务器版本私钥,对授权访问的数据密文和密钥密文进行解密处理,获得用户身份认证、访问权限等数据。解密后的用户密钥如果满足访问策略,就可以继续对密文数据进行解密,获得明文数据,这样一个完整的数据访问过程就完成了,避免了密钥泄露问题的出现。

(5)云服务器模块

云服务器模块负责存储来自数据拥有者模块上传的数据,并根据访问策略为获得合法访问权限的用户提供数据访问服务和相关运算技术支持。

4结语

本文提出了一种基于分层密钥管理的访问控制方案,引入明文密钥分层加密技术,达到了快速完成用户属性撤销而不需要更新其他用户密钥的目的,节省了加解密计算开销,保障用户合法访问数据,满足了按数据拥有者的意愿筛选可访问数据用户的要求,实现了细粒度访问控制。

参考文献:

[1] 林闯,苏文博,孟坤,等.云计算安全:架构、机制与模型评价[J].计算机学报,2013,36(9):1765-1784.

[2] Collins G,Biran Y.Multi-tenant utility computing with compute containers[C]//2015 IEEE 5th International Conference on Consumer Electronics - Berlin.September 6-9,2015,Berlin,Germany.IEEE,2015:213-217.

[3] 冯朝胜,秦志光,袁丁,等.云计算环境下访问控制关键技术[J].电子学报,2015,43(2):312-319.

[4] Park D J,Kim K,Lee P J.Public key encryption with conjunctive field keyword search[C]//Information Security Applications,Springer-Verlag,2004: 73-86.

[5] 王于丁.基于属性的云计算数据访问控制技术研究[D].北京:清华大学,2017.

[6] 雷蕾,蔡權伟,荆继武,等.支持策略隐藏的加密云存储访问控制机制[J].软件学报,2016,27(6):1432-1450.

[7] Zhang Y H,Li J,Chen X F,et al.Anonymous attribute-based proxy re-encryption for access control in cloud computing[J].Security and Communication Networks,2016,9(14):2397-2411.

[8] 杨腾飞,申培松,田雪,等.对象云存储中分类分级数据的访问控制方法[J].软件学报,2017,28(9):2334-2353.

[9] Zhu H,Mei Z L,Wu B,et al.Fuzzy keyword search and access control over ciphertexts in cloud computing[C]//Information Security and Privacy,2017:248-265.

[10] Anakath A ,Rajakumar S,Ambika S.Privacy preserving multi factor authentication using trust management[J].Cluster Computing,2019,22(5):10817-10823.

【通联编辑:唐一东】