浅谈MEC网络安全

钟兴国 吴彦铭 赖彩明 中国联通江西省分公司云网运营中心 南昌市 330096

1 什么是MEC

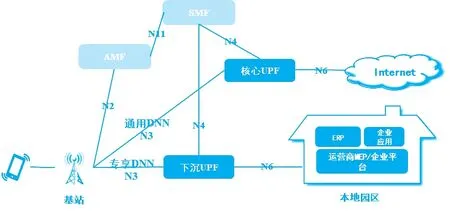

Multi-acces Edge Computing(MEC)多接入边缘计算是在网络边缘为用户提供计算服务的一种云化网络架构,为多种接入方式的用户提供算力计算的IT服务环境。网络中部署MEC的目的是通过靠近终端用户来降低时延,为用户提供更高质量计算服务,提高用户使用体验。

早期的MEC指的是Mobile Edge Computing(移动边缘计算),与现在的多接入边缘计算定义上相比较更为狭窄。目前多接入边缘计算被广泛地定义为一种网络架构演进,使移动性、云计算、边缘计算将应用程序从数据中心迁移到多种网络的边缘,使应用更接近终端用户,计算更接近应用程序创建的数据,大幅降低传输和响应时延以提高用户感知和为新业务提供基础网络。

图1 5G MEC架构图

未来的车联网、工业互联网、智能工厂将大量的通过使用MEC架构部署的方式,大规模部署MEC将对现有生活便利性、生产效率带来革命性的提高。

2 MEC面临的安全风险

从组网结构上来说MEC架构位于多个网络边缘,面临着多种多样的安全上的风险,在架构上更靠近网络边缘部署的MEC基础设施,比核心层网络更易显露在外部威胁之下。

MEC面临的安全风险如接入安全威胁、UPF与MEP之间安全风险、APP安全风险、MEP平台安全风险、本地网络的安全风险和来自互联网的安全风险等。

风险类型包括多种非授权违法接入、终端异常行为、恶意APP攻击、APT攻击、Web攻击以及敏感数据泄露、“僵木蠕”安全威胁、系统漏洞等。

3 如何实现MEC安全组网

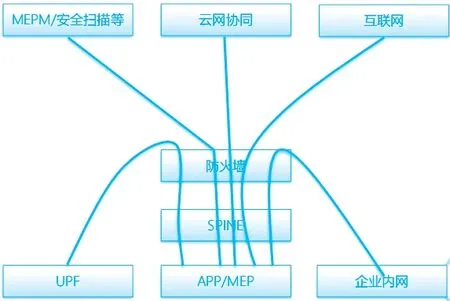

为实现MEC安全组网,部署MEC前规划网络架构时应采用分区域部署架构,对不同区域的网络采取技术措施进行安全隔离,区域间采用最小化访问控制和部署安全策略对访问流量进行安全过滤。

在面向网元、网络、管理平台和数据等进行安全规范设计、建设、运行维护的同时,MEC平台还要满足政府安全主管部门的相关监管要求。

边缘域节点部署在运营商的边缘云,需要保障底层硬件和计算环境的物理设备和通信设备安全,并根据边缘云的规模部署相应的安全防护工具。如第三方应用直接部署在运营商边缘云资源平台上,条件许可应与运营商应用、UPF位于不同的物理服务器,并使用防火墙或者虚拟防火墙进行区域隔离。做好边缘计算网络内东西向的安全防护,采用安全组、虚拟防火墙、EDR等措施做好隔离防护。

根据链路接入归属对网络不同区域进行明确划分,确定网络区域的边界,在边界部署防火墙,对业务和流量进行安全防护;不同区域通信网络之间要制定严格规范的策略保障以实现访问控制;同一区域不同App之间如需共享物理链路,在网络层应进行逻辑区隔并部署不同的虚拟防火墙来进行防护。不同行业的用户访问网络,通过VPN加访问控制策略的方式进行安全隔离,只允许特定用户在VPN通道内访问特定的MEC服务器设备资源。

图2 MEC流量定全流向示意图

现场级节点部署在用户园区/用户节点,关闭网络设备的所有空余端口,并根据节点安全级别考虑是否需要在网络内部对连接的物理设备进行认证管理,防止未经授权的网络设备和主机终端接入网络。

边缘计算架构中的各实体之间进行通信时,需要使用安全协议来建立安全通道。边缘计算实体与其它实体(如远程维护服务器、其它边缘计算平台、5G能力开放功能NEF等)进行通信时,也应支持使用安全协议来建立安全传输通道。通过安全加密协议的使用,来对架构内和架构间的实体传输的数据进行机密性和完整性保护,提高网络安全性。