基于Prim的物联网安全数据融合信誉度模型

韦晓敏,彭灿华

(桂林电子科技大学信息科技学院,广西 桂林 541004)

1 引言

物联网是多网异构的融合网络,作为我国通信行业第三次革命产物,多年来一直向IT行业发展构建安心、安全、舒适的社会基础设施。物联网不是尖锐科学,当无法完全掌握某个方面信息时,确保安全就会变得异常复杂。同时,随着我国人工智能、大数据、云计算等技术的不断突破,特别是5G技术的商业推广实现,安全物联网在自然资源、住建、交通、水利、能源等领域的价值越来越得到政府和公众的认可。如果物联网数据被盗用,其中的安全隐患非常大。大部分物联网数据都能给攻击者提供很大的参考值,并利用获取到的数据信息逐步渗透到整个网络,如果网络没有被有效保护或者精准分段,系统中的敏感信息如音频、视频等都可以通过入侵物联网盗取出去,可能还会为犯罪分子组织提供有价值的信息来利用,使物联网安全受到潜在的威胁。

针对上述问题,有相关学者提出了物联网数据安全传输方法。文献[2]提出基于区块链的物联网行为监控方法,研究物联网的六域模型及区块链的数据格式,通过二者融合框架设计物联网行为监控模型,实现数据传输监控;文献[3]提出物联网虚假数据融合检测方法,构建数据融合模型,检测数据异常融合结果,保证物联网传输安全。在上述方法中,物联网初级节点收到的信息仅对上层有效数据进行汇总,并在传输过程中除去无用的数据,但是融合就是一个含有弊端的处理过程,给后续留下了安全隐患。因为攻击方会在物联网所覆盖范围内安插篡改恶意节点、捕获安全的合法节点进行攻击。由于下层节点不会保存上层节点融合前的数据,即使接收到的数据不真实,下层的传输节点也无法发现。同时物联网的传输节点众多,传输量较大,也无法实现现有的监测供给。

针对上述方法存在的问题,如何在高负荷任务量前提下实现基础的数据信息采集与后期的应用时抵御网络攻击和检测物联网的安全防范是本文的研究目标。一般情况下,为减少数据在传输过程中被恶意盗用和篡改,主要有以下两个途径;一是原始数据在传输前添加加密步骤,提高安全性,最大程度保证信息机密与真实;二是使用Prim相邻传输节点拥有的相同性对传输数据进行安全处理,排除任何可疑的恶意数据。为了抑制数据融合时的安全隐患,本文运用Prim算法对物联网数据融合的安全问题构建了信誉度模型,经过模型仿真对比,该模型可精准评价所有节点信誉度,杜绝传输过程中出现的安全性问题,保证了数据的传输结果真实性、稳定性与机密性。

2 Prim计算与图例分析

物联网的首要目的是准确地在安全范围内监控并感知传输节点数据。传输性攻击就可能发送非原始数据,使隐私彻底向恶意性攻击者暴露,导致数据融合后结果不真实。

2.1 Prim计算

为了防止传输节点被恶意盗取、篡改,本文运用Prim算法所得到的最小生成树来构建以数据传输安全为目的的信誉度模型。Prim是图论中一种算法,以路状图的空间分布作为前提条件的融合数据空间关系支撑树搜索方法,基于此算法可构成最小生成树,其算法实现过程如图1所示。

图1 prim算法实现过程

在不同约束的条件下支撑树可以解决不同问题。支撑树的约束条件包含度约束,直径约束等,但是以往的约束条件都是针对支撑树本身特征,这些都是被用于在网络优化和计算特定问题。

Prim算法不但包括了连通图里所有顶点,且所有边的权值之和亦为最小。

1)输入:一个加权连通图,其中顶点集合为V

,边集合为E

。2)Anew

°={x

},假设x

为v

中的某个起始节点,Bnew

°={},为空。3)反复操作,直到Anew

°=V

。4)在E

中选取传输节点最小边<Z

,x

>其中Z

为E

中的集中节点,而x

不在Bnew

传输节点中,并且x

∈Bnew

。5)将x

加入Anew

中、<Z

,x

>边加入Bnew

中。6)使用Anew

和Bnew

来描述所得到的最小生成树。2.2 图例解析

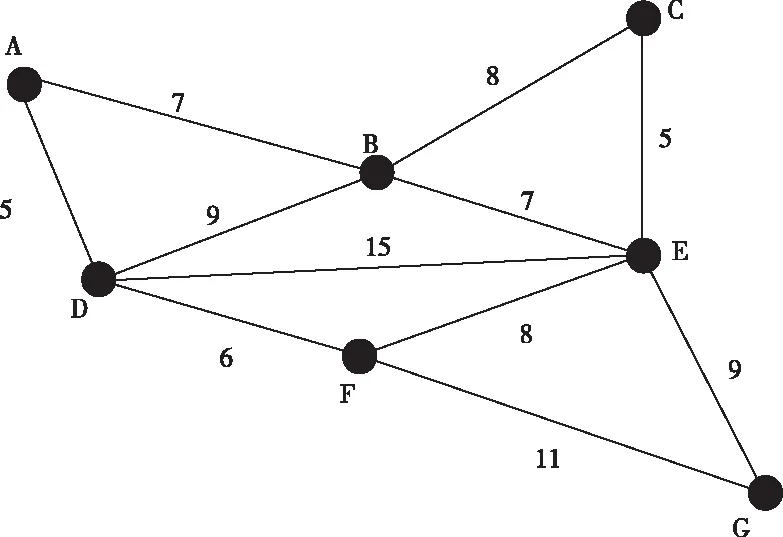

如图2所示,为上文所述构成的数据传输安全最小生成树。

1)节点D

被假设为最小生成树起始点;四个顶点A

、B

、E

和F

与单边D

相接。顶点A

离顶点D

最近,因此将AD

边加粗表示。2)距离顶点D

或顶点A

最近点;B

距D

为9、距离A

为7、E

为15、F

为6、因此,F

距离D

或A

最近,因此将DF

边加粗表示。3)距离顶点A

为7的顶点B

被加粗表示。根据上述所述方法,所有顶点均已被选取,图3中粗线部分即为连通图的最小生成树。在此例中,最小生成树的权值之和为39。

图2 原始加权连通图

图3 连通图最小生成树

3 Prim算法下数据融合信誉度模型构建

3.1 数据融合安全计算

物联网数据通过prim算法将节点融合计算,融合过程是将物理上采集邻近的节点信息进行归纳统计和理论。通过检查接收数据来判断各个节点的可信度,使每个融合结果和信誉度的评价相关联,其衡量方法可用节点的信誉度来表示,从而更好地决策数据融合结果的不确定性。

表1所示,假设恶意传输数据节点为χ

,篡改合法的数据节点为λ

,数据接收顶点为z

,重新组合成的传输节点为k

,簇内所有节点能量为β

,判断恶意的融合传输节点不被信任时为z

-k

,判断恶意的传输节点可信时为z

-β

。

表1 恶意融合节点判断

用θ代表不可信的概率;γ代表融合节点的错误结果;该恶意融合节点构成的正确融合数据、不正确的融合数据的计算如式(1)、式(2)所示

π(0,γ

)=(z

-β

)γ

+z

(1-γ

)=z

-βγ

(1)

π(1,γ

)=(z

-k

)γ

+(z

-k

)(1-γ

)=z

-k

(2)

3.2 信誉度计算

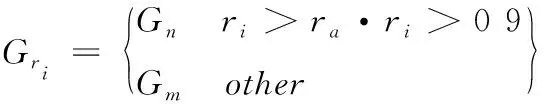

为获得传输节点的信誉度,根据式(3)分别把节点设为两个分组。

(3)

式中r代表节点i的信誉度,r代表所有r的平均值。G代表信誉度较高的分组,G代表信誉度较低的分组。

信誉度是所有数据在传输过程的综合统计。在节点捕获数量少时,信誉度较高的节点都是合法的,相反,被捕捉节点因行为异常与综合系统相冲突,就算其行为可以影响到分组情况,但也不能获得节点合法的信誉度。

该算法可以有效保证融点在结合时可以通过信誉度较高分组进行数据的融合,更好地避免信誉度较低分组的恶意攻击。并可以作为下一个数据融合节点的参考依据。

3.3 构建信誉度模型

图4 数据融合安全信誉度模型

据图4假设W=(q,w,e,r),其中q和q∈(0.1)分别表示信用度和不信任度的传输数据;其公式w+e

+r=1,q,w,e,r,q∈(0.1)。期望值的概率如式(4)A

(m

)=w

+q

*r

(4)

所构建的模型以处理数据传输中不确定性的问题,衡量物联网中的数据融合结果可信度,使最终的融合结果能避免恶意攻击影响。

物联网当中可能包含成千上万的不同传输节点,每个传输节点都能感知其对应的传输数据,但是某个节点被篡改也会扭曲发布,这时就可以量化节点从而来曝光这些信誉度较差的数据节点。数据传输的标准范围概率为(0.68)也是被称为理想传输节点(即伯努利分布)。

伯努利分布是指对于随机变量X有,其表达参数为L(0 在生活中伯努利频率可能和实际不完全一致,特别是在数据传输结果经常被恶意伪造和篡改时,以信誉度较高频率为准,以预测和实际的差异距离表示,这个距离可以表示该传输该节点的信誉度,其距离越短所提供的数据真实性越高;相反,该节点传输距离越长,信誉度就会越差,不能被信任。 分散发布概率假设为p,另一个离散分布概率为q。KL为预测与实际差异,那么KL的距离定义为式(5) (5) 令Π=(0,1),0代表在传输节点的范围外,1代表在传输节点的范围内。考虑在Π上的两种分布U和u,p和q∈[0,1]分别表示u和y数据落在传输范围内的概率,因此,u(0)=1-p,u(1)=p,v(0)=1-q,v(1)=q。因此,u和v的KL距离可表示为其式(6) (6) 其公式对应的信誉度定义为式(7) r D u v (7) 该公式证明了传输节点高的信誉值必须在保证节点信誉值的前提下计算。 由此可见,传输节点的实际频率和预测的频率越接近信誉度值越高,相反,传输节点的实际频率和预测的频率越疏远信誉度值越低,而且伴随着时间的交替物联网的信誉度也是推移更新。 当模型构建得到了数据融合结果和传输节点的信誉值后,各个传输节点就能对其数据形成评价,其融合结果可以设为aggr,其结果形成的评价为w={l,k,j,h}。 其中l、k、j分别代表信誉值大于、等于和小于传输节点的百分比。h代表不信任度,所以这里可以设为0。因此,数据传输的融合节点对于结果aggr的评价为式(8) E w l kj (8) KL Prim N prim A % 表2 传输节点攻击类型 如表2所示传输节点攻击,恶意数据发送时传输节点在某个时间段处于被伪造的环境下的频率,表中容易被发现的伪造次数在第三次出现,不易察觉的篡改次数在第一次出现。 分比在某个时间范围内处在被恶意篡改的频率里。容易察觉的篡改次数在第三次出现,不易察觉的篡改次数在第一次出现。 攻击1,在所有传输节点常态下,该信誉度数据都很接近1,可构建成高度的信任组;攻击2,数据传输节点1~4常发射融合的节点,即被系统认定为不合法数据,因此该传输节点不会被授予信任度,经过实验对比后信誉度结果为0;攻击3,传输节点发送了一些不能被系统轻易察觉的伪造数据,但是它的信誉值与合法的传输节点信誉值相差甚远;攻击4,该数据传输节点也会被赋予一定的信誉值,因为该数据发送时会掺进一些靠近真实性的参考数值;攻击5,该数据的传输节点的真实性与原始数据会向系统不间断的发送使其迷惑最终的融合结果,因此攻击5是所有情况中最容易获得信誉度的。 根据分析以及文中对高信任值组的定义,要求数据传输节点的信任值高于这5种情况,所以这些都不能被系统纳入高信任值组。 采用文献[2]方法、文献[3]方法作为实验对比方法,随机抽取了五个节点轮次,对Prim算法及文献对比算法的数据融合结果与实际标准值进行对比,得到对比结果如图5所示。 图5 数据融合误差对比 图5中可以看出,在0~170轮次时,数据的融合结果与实际标准值存在一定的小误差,但因为初期时经过小幅度的震荡后数据的融合才能更好地与实际标准值更逼近。可见,随着监测轮数递加,两条曲线误差值也会越来越小,其结果与真实数据也越来越吻合。而文献[2]、文献[3]方法的融合结果与实际标准值相差较大,说明所提方法的数据融合结果较为准确。 在此基础上分析三种方法进行物联网数据融合的耗时情况,得到对比结果如图6所示。 图6 数据融合效率对比结果 分析图6可知,文献[2]方法在250Mb数据融合过程中共耗时17s,文献[3]方法的数据融合过程耗时13s,而所提方法的耗时为4s,由此可见,所提方法能够实现物联网数据快速融合,数据传输效率较好。 Prim Prim Prim Prim

3.4 信誉度模型评价

4 仿真分析

为验证所提基于

5 结论

物联网行业正在快速发展,其中的安全信息也是发展问题关键之一。本文首先分析了