简洁非交互零知识证明综述*

李威翰, 张宗洋, 周子博, 邓 燚

1. 北京航空航天大学网络空间安全学院, 北京 100191

2. 中国科学院信息工程研究所信息安全国家重点实验室, 北京 100093

1 引言

零知识证明由Goldwasser、Micali 和Rackoff[1]提出, 它是运行在证明者和验证者之间的一种两方密码协议, 可用于进行成员归属命题证明或知识证明. 零知识证明具有如下三个性质:

(1) 完备性, 用于描述协议本身的正确性. 给定某个陈述的有效证据, 如果证明者和验证者均诚实运行协议, 那么证明者能使验证者相信该陈述的正确性.

(2) 可靠性. 可靠性用于保护诚实验证者的利益, 使其免于恶意证明者的欺骗.

(3) 零知识性. 零知识性是指证明者能向验证者证明某个陈述的正确性而不泄露除正确性以外的其他任何信息.

零知识证明的三个性质使其具备了信任建立和隐私保护的功能, 具有良好的应用前景. 它不仅可以用于公钥加密[2]、签名[3]、身份认证[4]等经典密码学领域, 也与区块链[5]、隐私计算[6]等新兴热门技术的信任与隐私需求高度契合. 例如, 在区块链匿名密码货币(如Zcash1https://z.cash/.) 中, 零知识证明可在不泄露用户地址及金额的同时证明某笔未支付资金的拥有权[7]; 在区块链扩容(系列zk rollup 方案, 如zkSync2https://zksync.io/.) 中,链上的复杂计算需要转移到链下, 而零知识证明可保障该过程的数据有效性; 在匿名密码认证[8–10]中, 零知识证明可在不泄露用户私钥的同时证明拥有私钥, 从而实现匿名身份认证.

虽然针对通用NP 语言均可构造零知识证明[11], 但其落地应用仍存在若干问题. 仅以区块链为例,由于区块链往往具有低存储的需求且建立网络实时通信的开销较高, 适配于区块链的零知识证明通常需要具有简洁性和非交互的特点, 其中简洁性指证明的通信复杂度与陈述规模成亚线性关系, 非交互指证明者只需向验证者发送1 轮消息即可完成证明. 对于后者, 非交互可分别通过公共参考串模型(common reference string model, CRS)[12]和随机谕言模型(random oracle model, ROM)[13,14]实现. 然而对于简洁性, 尽管在1992 年Kilian[15]基于概率可验证证明(probabilistic checkable proof, PCP)[16,17]构造了简洁的交互式零知识证明, 而且Micali[18]基于ROM 将上述交互式证明转化为非交互证明, 但仅限于理论研究并难以实现.

直至基于二次算术程序(quadratic arithmetic program, QAP)/线性PCP (Linear-PCP) 的系列证明出现后, 零知识证明才得以落地实现. 该类零知识证明由Gennaro 等人[19]首次提出, 其中QAP 用于实现对待证明陈述的高效归约, Linear-PCP 用于构造高效信息论安全证明(即对于无穷算力的恶意敌手仍具有可靠性的证明). 该类零知识证明的通信复杂度为常数个群元素, 且验证复杂度仅与陈述的公共输入输出规模成线性关系. 除了理论上的研究和优化之外, 该类零知识证明在实际隐私保护应用中也大放异彩, 例如基于Pinocchio[20]的密码货币Pinocchio coin[21], 基于Ben-Sasson 等人协议[22]的密码货币Zcash, 基于Plonk[23]用于解决以太坊扩容问题的系列zk rollup 方案等.

然而, 即使是最高效的基于QAP/Linear-PCP 的简洁非交互零知识证明也存在若干问题. 在性能层面, 对于每个待证明陈述都需进行较长时间的预处理, 同时协议的实际证明开销较大. 在安全性方面, 协议所基于的难题假设是不可证伪(non-falsifiable) 假设[24,25], 假设本身的安全性难以完全保障; 并且为实现非交互和保障可靠性, 协议需要可信初始化(trusted setup), 即安全生成的CRS, 而这在去中心化的区块链中难以实现.

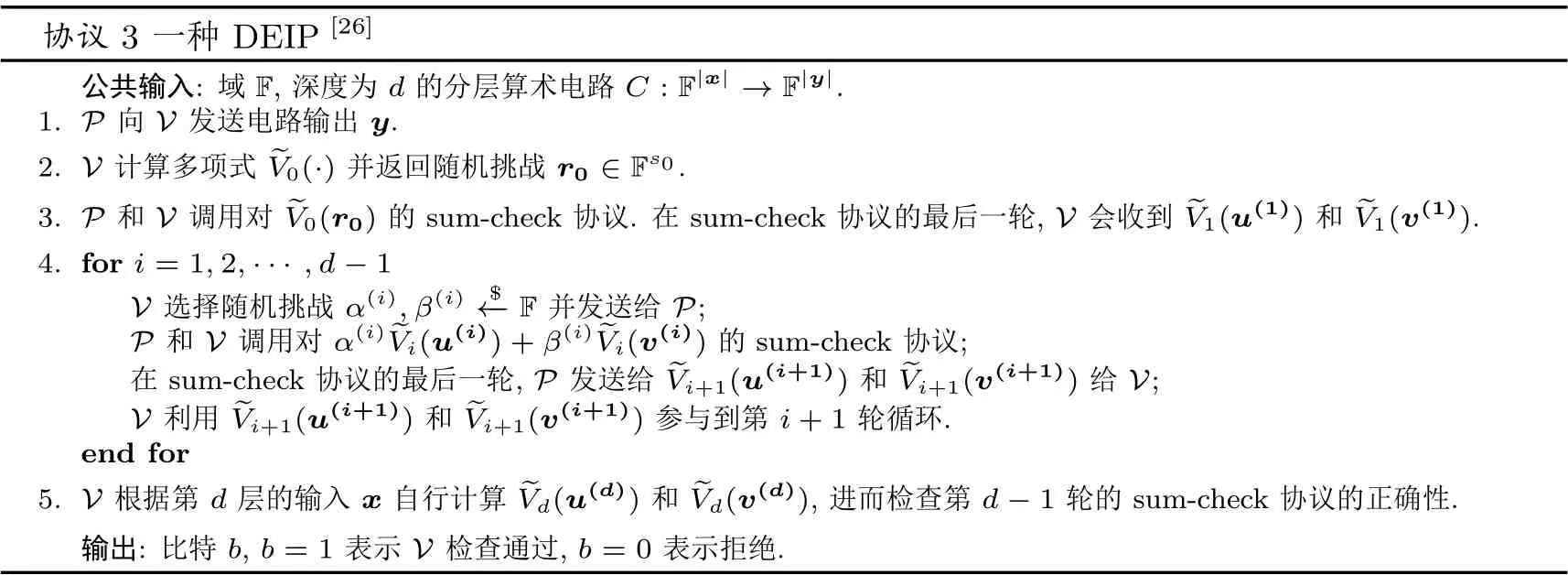

近年来的研究致力于从不同角度解决上述问题. 为解决证明生成效率不高的问题, 出现了实际证明速率较快的基于DEIP 的零知识证明[26–29]; 为解决底层假设通用性不足的问题, 出现了基于离散对数假设的零知识证明[30–32]和仅需单向函数存在的基于MPC-in-the-Head 的零知识证明[33–36]; 为解决初始化阶段可信需求高的问题, 出现了以削弱CRS 模型下的可信初始化设置为目标的抗颠覆的零知识证明[37–39]和CRS 可更新的零知识证明[23,40–42], 也出现了一系列不需预处理和可信初始化, 即启动阶段系统参数可独立公开生成的零知识证明(如STARK[43]、Bulletproofs[31]、Spartan[27]、Ligero[35]等).

简洁非交互零知识证明虽然在多个领域具有热门和广泛的应用前景, 但一方面零知识证明种类繁多,各类协议基于的原理驳杂, 性能侧重点也各不相同, 目前在一定程度上存在技术壁垒; 另一方面国内外针对简洁非交互零知识证明的相关综述较少, 缺乏系统的总结梳理(见第1.2 节), 因此有必要从通用构造方法、底层关键技术、协议性能表现、典型协议分析等角度, 对目前的简洁非交互零知识证明进行介绍, 为该领域的理论研究和应用实现提供一定参考.

1.1 本文贡献

本文详细梳理了现有的简洁非交互零知识证明, 主要贡献如下.

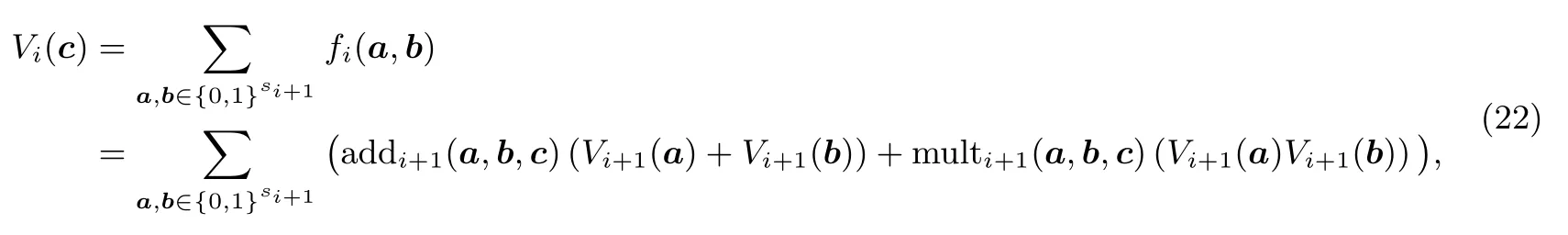

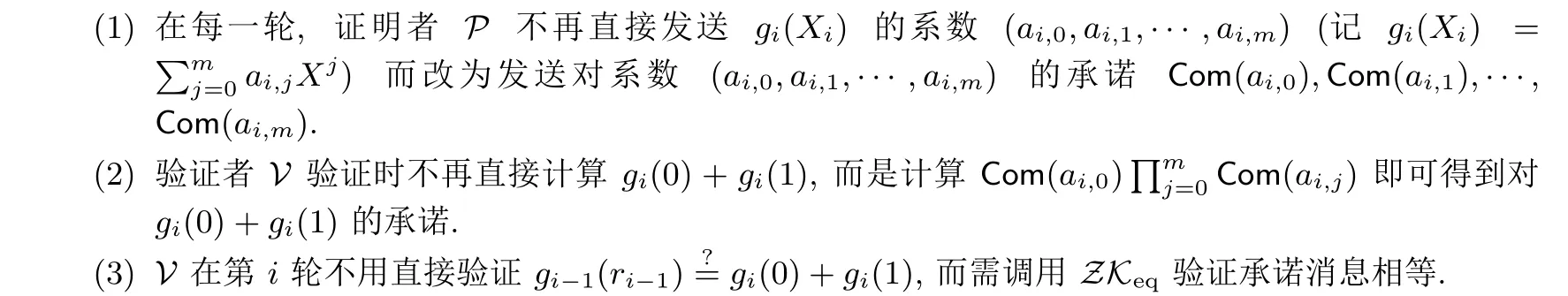

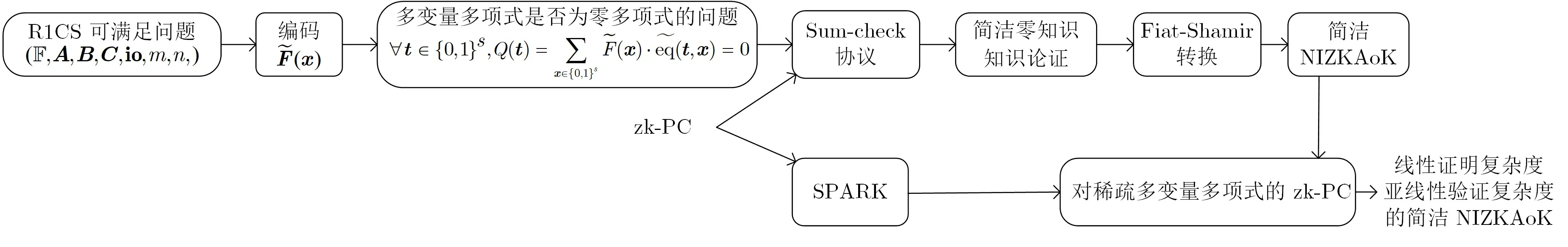

(1) 总结了简洁非交互零知识证明的通用构造方法(见图1). 构造方法分为四步, 分别是将待证明陈述转换为电路可满足问题(C-SAT 问题)、将电路可满足问题转换为易证明的语言(此步可省略,用虚线表示)、针对易证明的语言构造信息论安全证明和利用密码编译器将信息论安全证明转换为简洁非交互零知识证明.

图1 简洁非交互零知识证明的通用构造方法Figure 1 General method to construct succinct non-interactive zero-knowledge proof

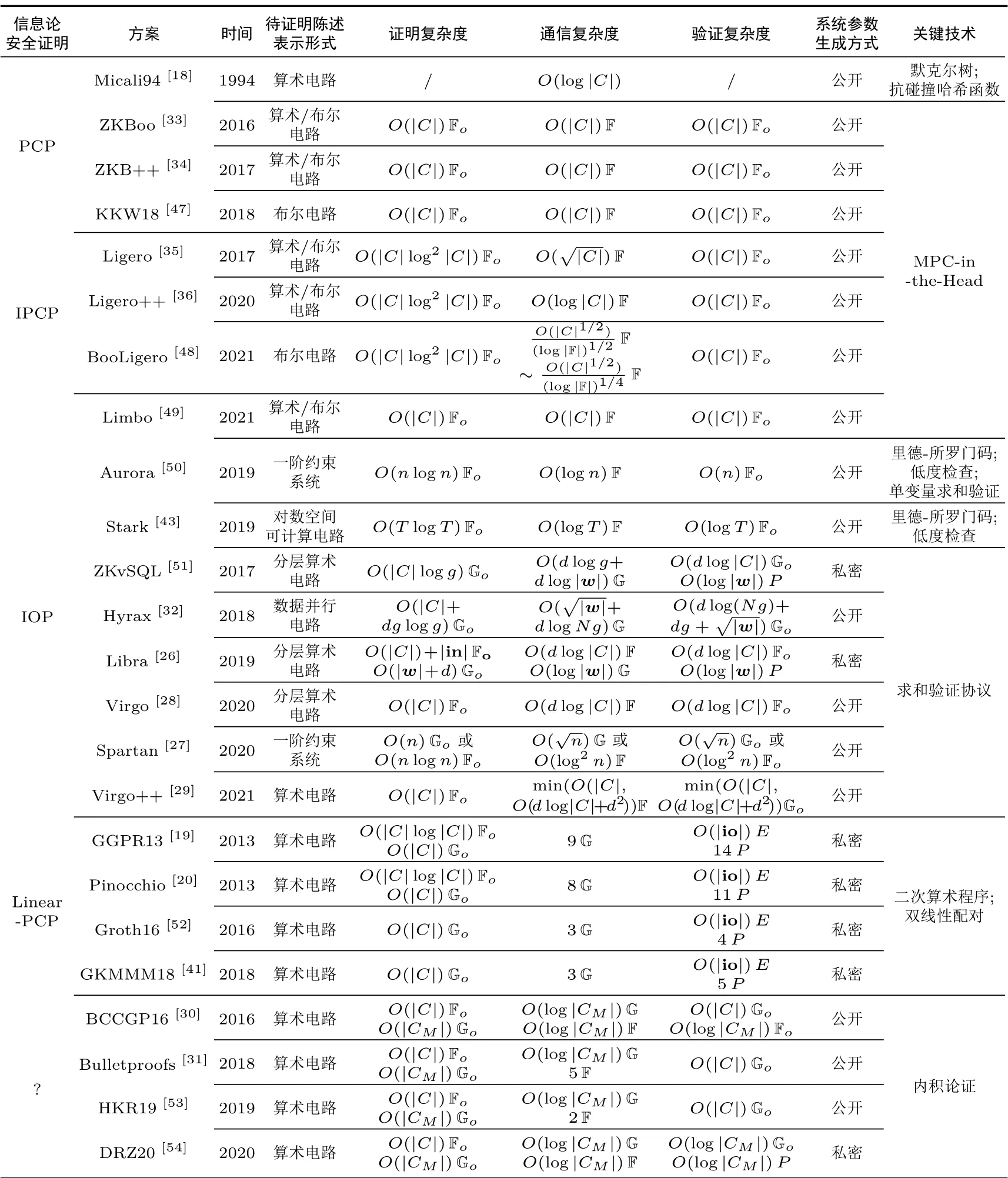

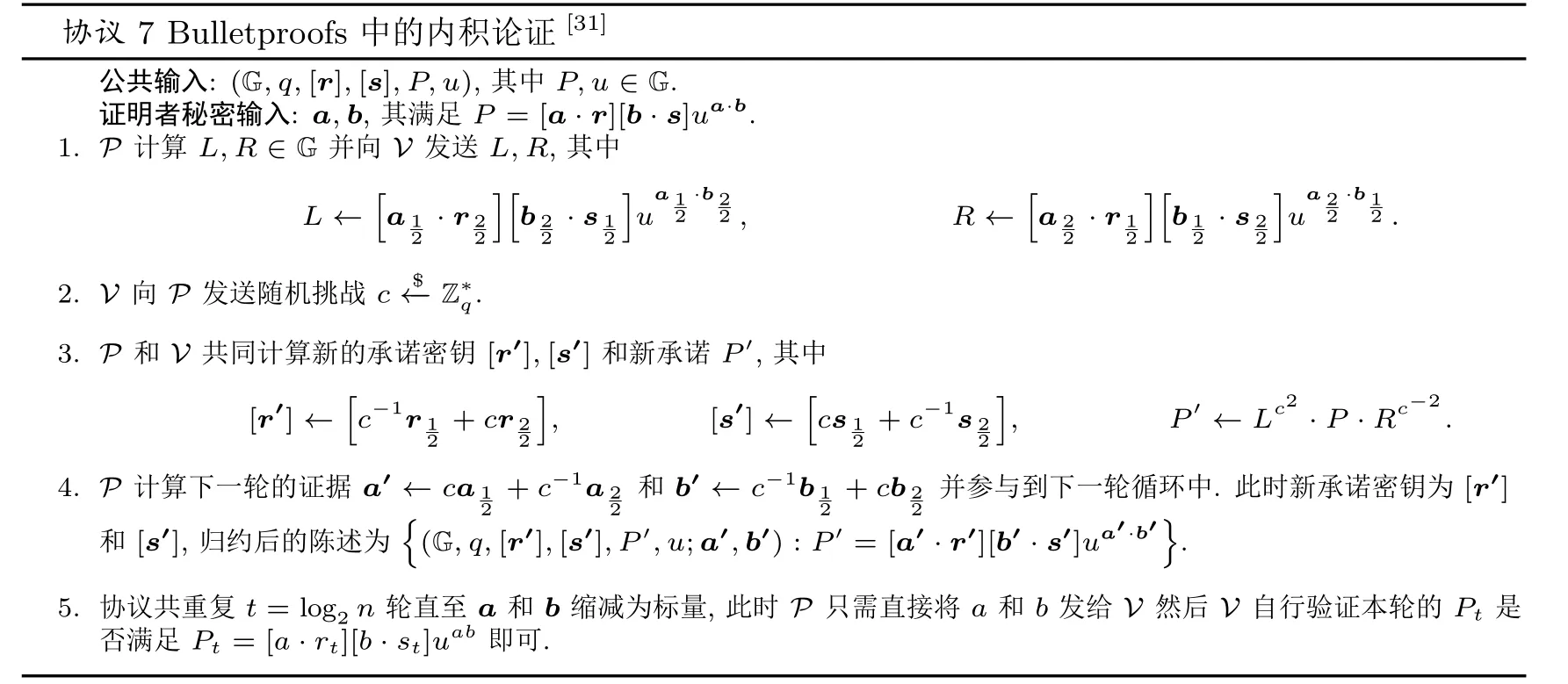

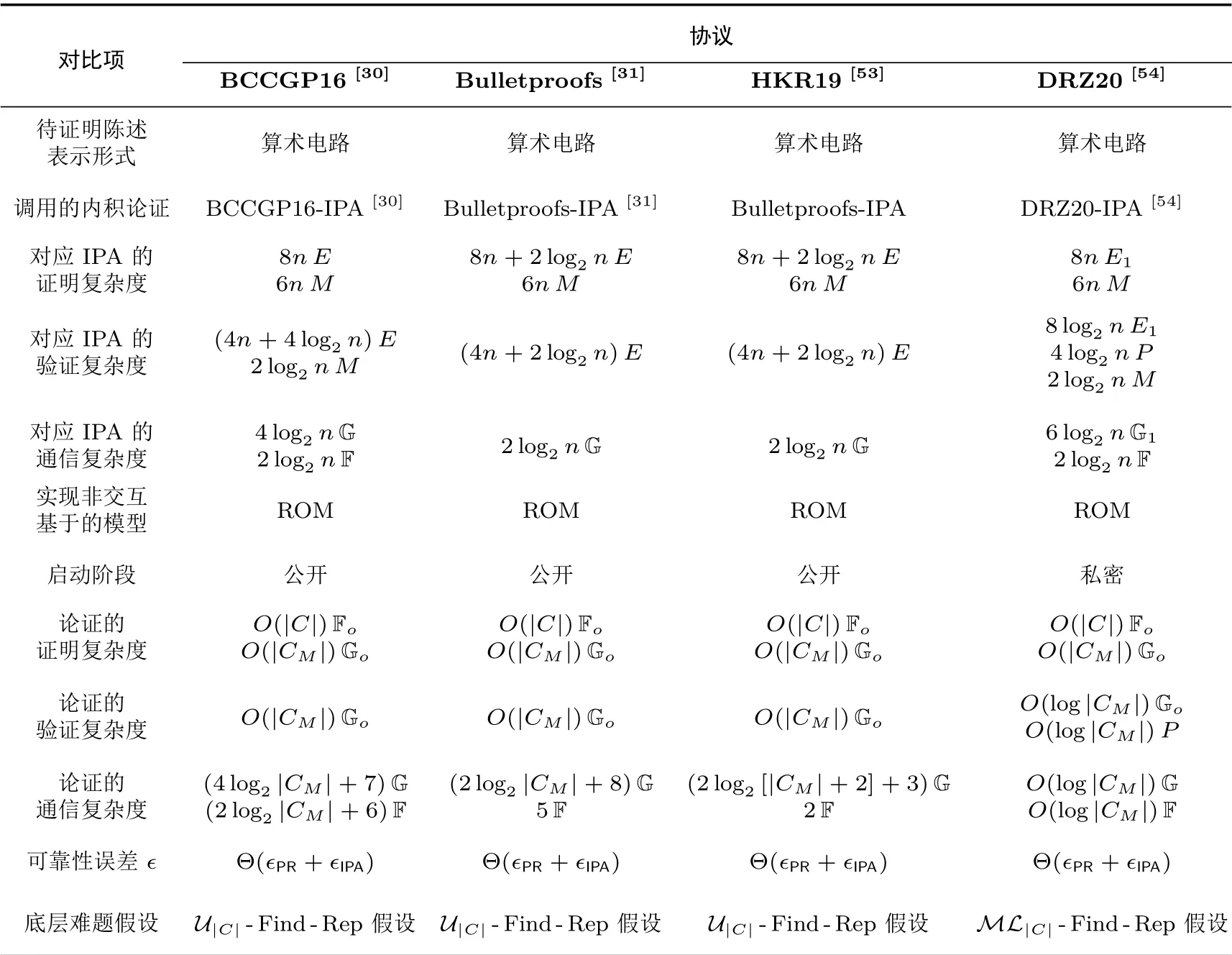

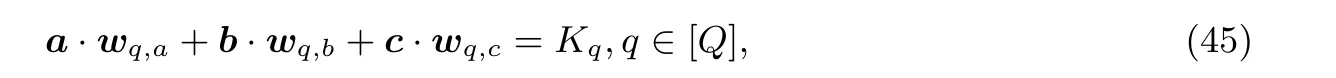

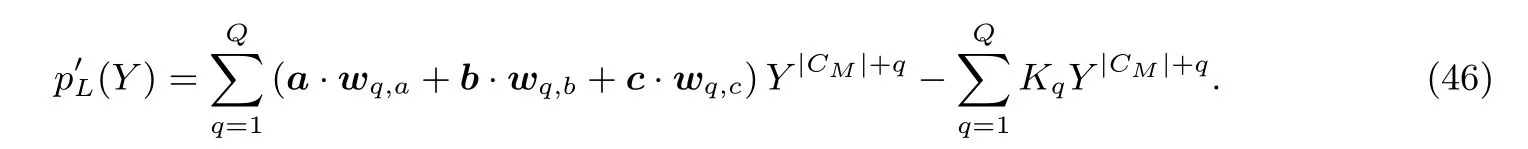

(2) 基于上述通用构造方法, 分类研究了现有的简洁非交互零知识证明. 根据信息论安全证明的种类,主要分为基于PCP、Linear-PCP、交互式PCP(interacitve PCP, IPCP) 和交互式谕示证明(interactive oracle proof, IOP) 的零知识证明; 根据密码编译器应用的底层关键技术, 主要分为基于QAP、双向高效的交互式证明(doubly efficient interactive proof, DEIP)、内积论证(inner product argument, IPA) 和MPC-in-the-Head 的零知识证明. 表1 分别从信息论安全证明和密码编译器应用的底层关键技术两个角度, 总结了零知识证明, 涵盖了待证明陈述表示形式、协议性能、启动阶段参数能否公开生成等相关信息.

表1 基于不同角度分类的(简洁) 非交互零知识证明总结Table 1 Summary of (succinct) non-interactive zero-knowledge proof from different perspectives

(3) 总结了简洁非交互零知识证明的性能评价标准, 包括底层难题假设的通用性, 启动阶段系统参数能否公开生成, 证明、验证和通信复杂度, 是否抗量子等内容.

(4) 分析了未来简洁非交互零知识证明的研究热点和发展方向. 基于近年来简洁非交互零知识性证明的最新研究进展, 从通用构造、性能、安全性等方面给出若干可能的未来发展方向.

1.2 相关工作

简洁非交互零知识证明是实现区块链、隐私计算等场景下隐私保护的重要技术, 近几年对零知识证明尤其是简洁非交互零知识证明的综述研究主要包括以下内容.

Goldreich[44]梳理了零知识证明二十余年的发展情况, 介绍了交互式证明系统与论证、计算不可区分、单向函数等零知识证明涉及的核心概念, 探讨了零知识证明的标准定义及变种,如全局与黑盒模拟、诚实验证者零知识、计算与统计零知识、PPT 与期望多项式时间的模拟器等, 研究了零知识证明的证明能力, 并讨论了组合零知识证明、知识证明、非交互零知识证明等变种. Li 和McMillin[45]介绍了零知识证明的背景、重要概念及组合零知识证明等, 并详细给出了针对若干具体NP 问题的零知识证明, 包括三染色问题、图同构问题、哈密尔顿回路问题、背包问题、可满足性问题等. Mohr[46]研究了非交互零知识证

明在在密码学中的应用, 并重点探讨了Fiat-Shamir 认证协议是如何应用于零知识认证协议中的. 上述工作侧重于(非交互) 零知识证明理论层面的研究, 而本文同时着力于区块链等应用背景下简洁非交互零知识证明及典型协议的总结和研究.

Nitulescu[55]详细定义了zk-SNARK(zero-knowledge succinct non-interactive argument of knowledge), 并探讨了通用构造方法. Nitulescu 将zk-SNARK 分类为基于PCP、QAP、LIP 和PIOP (polynomial interactive oracle proof) 的零知识证明, 系统整理了各类证明的构造思路, 并总结了典型方案.Nitulescu 详细描述了基于QAP 的零知识证明的协议流程、底层难题假设及安全性等细节, 包括如何将C-SAT 问题归约为QAP 可满足问题、如何针对QAP 可满足问题构建Linear-PCP 等. 然而, 该工作着重于对zk-SNARK 的研究(对应于第5 章), 而本文除探讨zk-SNARK 外, 还详细对比研究了其他类别的简洁非交互零知识证明, 尤其是系统参数可公开生成的系列零知识证明. Morais 等人[56]对比了构造零知识范围证明的不同方法, 详细说明了Bulletproofs 中范围证明的实现细节, 但仅涉及对(零知识) 范围证明的研究. Sun 等人[57]研究并总结了在区块链背景下零知识证明的框架、模型及应用, 指出了目前区块链中零知识证明的应用现状、面临挑战及未来发展方向. 然而, 该工作不涉及对具体零知识证明方案的研究.

相比于前人的工作, 本文的亮点主要有二. 第一, 本文总结了简洁非交互零知识证明的通用构造方法,并基于该通用构造方法对现有简洁非交互零知识证明进行了分类. 分类共有两个维度, 一是信息论安全证明, 二是将信息论安全证明转换为简洁非交互零知识证明所基于的关键技术. 基于这两个维度, 本文较为深入地分类研究了现有的简洁非交互零知识证明, 总结了每一类证明的待证明陈述表示形式、协议性能等.第二, 本文基于上述分类维度详细梳理了每一类零知识证明的构建思路、优化方向及后续改进, 分析了安全性、复杂度及性能优缺点.

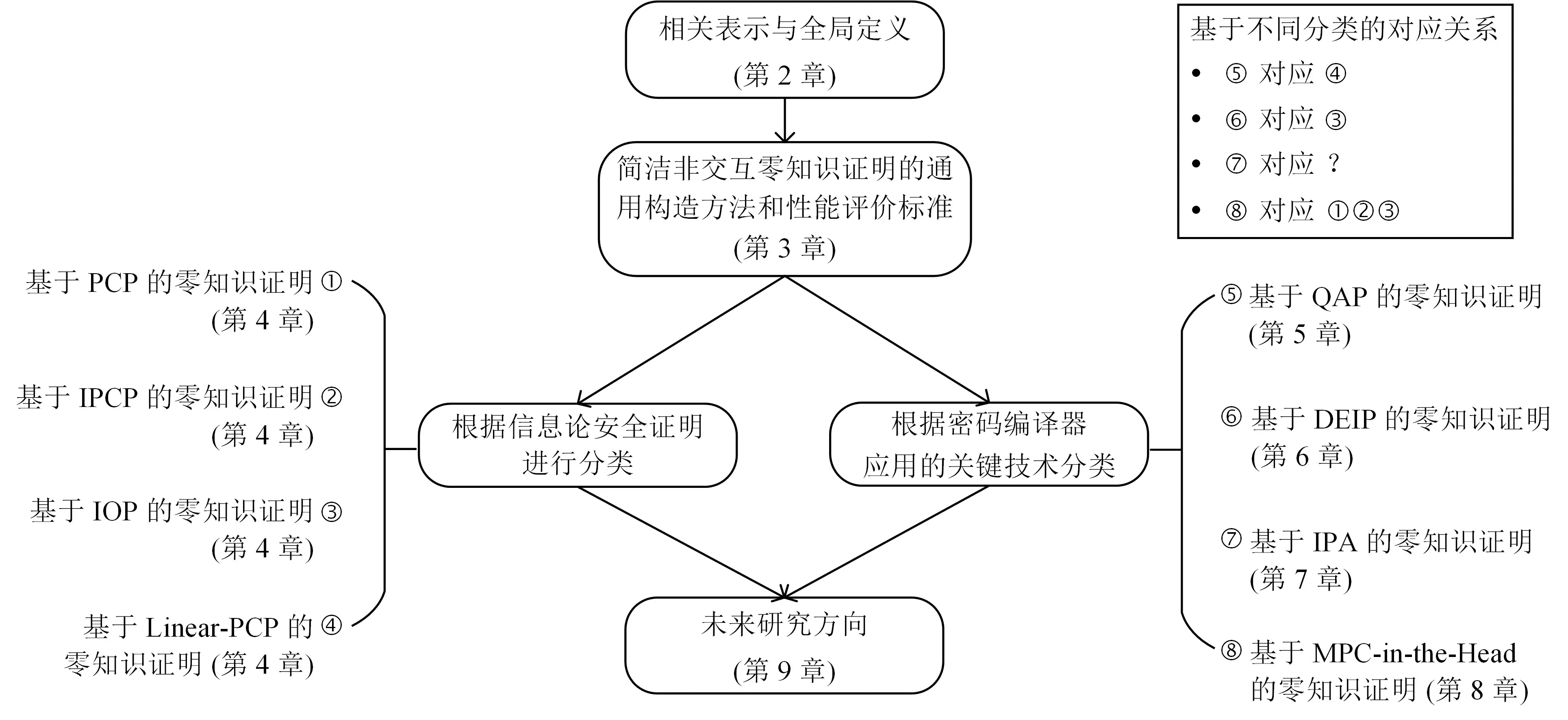

1.3 本文结构

本文结构如图2 所示. 第2 章介绍相关表示及全局定义. 第3 章介绍简洁非交互零知识证明的通用构造方法(图1) 及简洁非交互零知识证明的性能评价标准. 根据通用构造方法中信息论安全证明的不同,第4 章简要介绍基于概率可验证证明类的零知识证明, 主要包括概率可验证证明(PCP)、交互式概率可验证证明(IPCP)、交互式谕示证明(IOP) 和线性概率可验证证明(linear-PCP); 根据密码编译器应用的底层关键技术, 第5–8 章分别介绍基于二次算术程序(QAP)、双向高效交互式证明(DEIP)、内积论证(IPA) 和MPC-in-the-Head 的零知识证明, 详见图2(其中基于线性概率可验证证明和基于二次算术程序的零知识证明为同一类协议的两个维度). 第9 章介绍未来研究方向.

图2 本文结构Figure 2 Structure of this paper

2 相关表示与全局定义

2.1 相关表示

在本文中, 小写粗体字母表示向量, 例如a ∈F1×n表示域F 上维度为n的行向量(a1,a2,··· ,an),为表述方便, 常将F1×n简记为Fn.f(·)、g(·) 等表示多项式,f(·) 等表示向量多项式. 大写粗体字母(如A) 表示矩阵, 例如,A ∈Fm×n表示m行n列的矩阵且ai,j表示第i行、第j列的矩阵元素,Aa表示矩阵A与向量a的矩阵乘法. 本文用·表示乘法, 特别的,a·b=∑表示向量a与向量b的内积.⊙表示哈达玛积, 例如a ⊙b=(a1·b1,a2·b2,··· ,an·bn).y ←A(x,r) 表示算法A以x为输入、r为随机输入生成y的过程, 用y$←−S表示从集合S中均匀随机地挑选y,→表示函数映射关系, 用a?=b表示验证a是否等于b. 对于正整数n, [n] 表示集合{1,2,··· ,n}.

本文中的算法输入均包含安全参数λ. 如果对于任意的多项式p(·) 都存在常数c使得当λ>c时有negl(λ)< 1/p(λ), 则称negl(λ) 为对于λ的可忽略函数. 记f(λ)≈g(λ) 当|f(λ)−g(λ)|≤negl(λ). 用PPT 表示概率多项式时间(probabilistic polynomial time). 记Oλ(·) 为省略安全参数λ多项式因子的大O记法, 本文常省略λ. 本文常用的缩写词及含义对照表如表2 所示.

表2 缩略词及其含义对照表Table 2 Table for abbreviations and their meanings

2.2 全局定义

本节介绍本文涉及的主要基础知识, 第2.2.1 小节介绍电路及相关定义, 第2.2.2 小节介绍承诺及相关定义, 第2.2.3 小节介绍零知识证明及相关定义.

2.2.1 电路及相关定义

记算术电路(arithmetic circuit) 为C: F|x|+|w|→F|y|, 它由若干域上的加法门和乘法门组成. 布尔电路(Boolean circuit) 是算术电路的子类, 其仅有与门、异或门等布尔逻辑门, 变量取值仅为0 或1. 可以证明, 通过增加常数级别的电路门和深度, 任何布尔电路都可以转换为算术电路[61]. 不失一般性, 本文中出现的电路均为二输入电路(circuit with fan-in 2 gates). 记电路规模为电路中门的数量, 用|C| 表示,d表示电路深度,g表示电路宽度.

定义1(分层算术电路) 分层算术电路(layered arithmetic circuit) 是指可以分为d层、且任意层的电路门的输入导线全部位于上一层的算术电路.

可以证明, 通过增加电路深度级别的电路门, 任意的算术电路都可转换为分层算术电路[32].

定义2(电路可满足问题) 电路可满足问题(circuit satisfiability problem, C-SAT)是指给定电路C、电路的部分输入x(x可为空) 和电路输出y, 判断是否存在证据w(电路的另一部分输入, 视为秘密输入) 使得C(x,w)=y. 如无特殊说明, 本文中的零知识证明均是针对C-SAT 问题的.

针对布尔电路可满足问题的零知识证明可通过调用针对算术电路可满足问题的零知识证明高效构造(只需扩大域并增加对变量为0 或1 的约束即可), 反之, 尚不清楚是否有高效的转化方式.

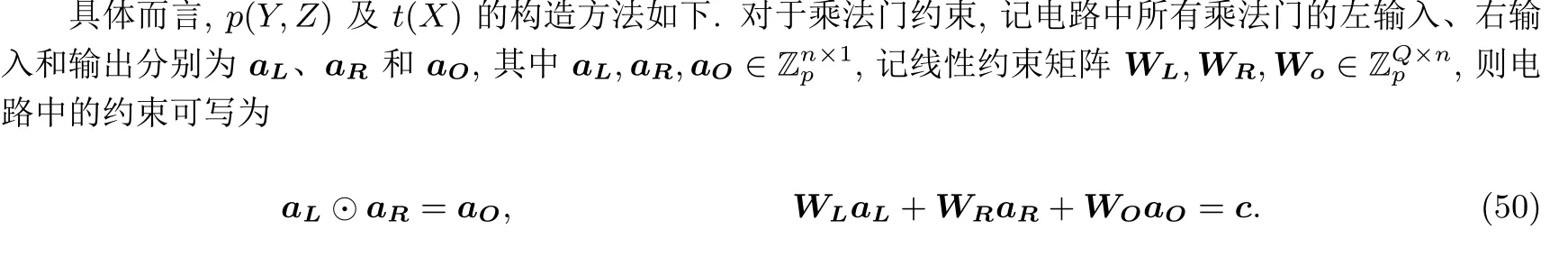

定义 3(一阶约束系统[27,50]) 一个一阶约束系统(rank-1 constraint system, R1CS) 是七元组(F,A,B,C,io,m,n), 其中io表示公共输入输出向量,A,B,C ∈Fm×m,m ≥|io| + 1,n是所有矩阵中非零值的最大数目. 称R1CS 问题是可满足的当且仅当对于一个R1CS 组, 存在证据w ∈Fm−|io|−1使得(Az)⊙(Bz)=(Cz), 其中z=(io,1,w)T.

记n为R1CS 可满足问题的规模, 可以证明, 任意C-SAT 问题都可用R1CS 可满足问题表示[27],且n=O(|C|)[50].

R1CS 是高级语言编译器的常见目标程序[62,65]且形式较简单, 同时任意C-SAT 问题都可用R1CS可满足问题表示[27], 故有一些零知识证明[19,20]在应用实现时是先将C-SAT 问题转化为R1CS 可满足问题, 再针对R1CS 可满足问题构造的; 也有部分零知识证明[27,50]直接针对R1CS 可满足问题.

2.2.2 承诺及相关定义

定义4(承诺) 一个承诺方案(commitment scheme) 包含发送者和接收者两个参与方及三个PPT算法(Setup,Com,Open). 具体的, 算法Setup 用于生成承诺用公共参数pp. Compp定义了函数映射M×R→C, 其中M、R 和C 分别表示明文空间、随机数空间和承诺空间. Openpp算法定义了函数映射C×M×R→0/1. 具体的, 对于消息m ∈M 和随机数r ∈R, 承诺c的生成方式为c ←Compp(m;r),Open 算法为0/1←Openpp(c,m,r). 为表示方便, 本文常省略pp 和随机数r.

承诺有两个基本性质, 隐藏性(hiding) 和绑定性(binding). 其中, 隐藏性是指敌手获得承诺c后无法获知m的值, 绑定性是指一个承诺c在Open 阶段只能打开为一个值.

定义5(隐藏性) 计算隐藏性(computational hiding) 是指对于任意的PPT 敌手A, 有

对应的, 完美隐藏性(perfect hiding) 是将不等式(1)中的敌手A修改为无穷算力且“≤negl(λ)” 替换为“=0”.

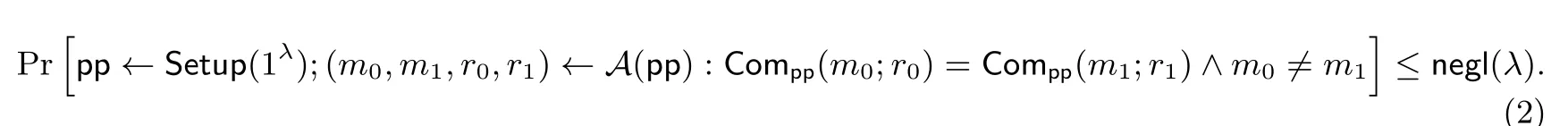

定义6(绑定性) 计算绑定性(computational binding) 是指对于任意的PPT 敌手A, 有

对应的, 完美绑定性(perfect binding) 是将不等式(2)中的敌手A修改为无穷算力且“≤negl(λ)” 替换为“=0”.

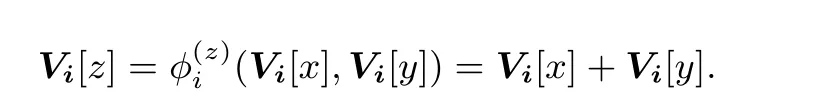

定义7(加性同态承诺) 加性同态承诺(additive homomorphic commitment) 是指具有加性同态性质的承诺, 即给定承诺Com(x;rx) 和Com(y;ry), 存在运算⊕, 满足

定义8(Pedersen 承诺[71]) Pedersen 承诺的明文空间、随机数空间和承诺空间分别为M = R =Zq,C=Gq. Setup 算法生成公共参数, 即G 上生成元g、h, 其承诺和承诺打开算法为gxhr ←Com(x;r)和0/1←Open(Com(x;r),x,r).

容易证明, Pedersen 承诺具有完美隐藏性、计算绑定性和加性同态性质.

定义9(Pedersen 向量承诺) Pedersen 向量承诺是对定义8的自然扩展, 其明文空间、随机数空间和承诺空间分别为M =, R = Zq, C = Gq. Setup 算法生成公共参数, 即Gnq上生成元g=(g1,g2,··· ,gn) 和Gq上生成元h, 向量承诺的承诺和打开承诺算法分别为

•c=gmhr ←Com(m;r). 承诺算法以消息m和随机数r为输入, 输出承诺c=gmhr.

• 0/1←Open(c,m,r). 承诺打开算法以承诺c、消息m和随机数r为输入, 验证承诺正确性.

2.2.3 零知识证明及相关定义

本小节介绍零知识证明, 并给出若干相关概念的简要定义.

给定二元关系R:{0,1}∗×{0,1}∗→{0,1}, 记语言L(R) 为集合{x:∃ws.t.R(x,w)=1}. 称一个语言L(R) 是NP 语言当如下两个条件成立:

(1)|w|=poly(|x|).

(2) 给定任意的x、w, 存在多项式时间算法能够高效判定R(x,w)?=1.

记〈A,B〉为一对交互式图灵机. 记〈A(y),B(z)〉(x) 为在A、B的随机输入带均匀独立选取, 公共输入为x,A的辅助输入为y,B的辅助输入为z时, 图灵机B与图灵机A交互后输出的随机变量.

定义10(交互式证明系统[1,72]) 给定二元关系R及其对应语言L(R), 则针对该语言的交互式证明系统(interactive proof system) 是〈P(y),V(z)〉, 其中图灵机P、P∗(也被称为证明者) 可以为无穷算力的, 图灵机V(也被称为验证者) 是PPT 的.〈P(y),V(z)〉满足如下两个性质.

•完备性(completeness): 对于任意的x ∈ L(R), 存在y, 使得对于任意的z ∈ {0,1}∗,Pr[〈P(y),V(z)〉(x) = 1]≥1−negl(|x|). 完美完备性(perfect completeness) 是指上述概率等于1.

•可靠性(soundness): 对于任意的x/∈L(R), 任意的恶意证明者P∗, 任意的y,z ∈{0,1}∗, 有Pr[〈P∗(y),V(z)〉(x)=1]≤negl(|x|).

定义11(交互式论证[72,73]) 交互式论证与交互式证明系统的区别在于, 论证可靠性定义中恶意证明者P∗被限制为PPT 的图灵机. 此外, 通常也限制完备性中的P为PPT 的[72, §4.8.1]. 具体的, 给定二元关系R及其对应语言L(R), 则针对该语言的交互式论证(interactive argument) 是〈P(y),V(z)〉,其中图灵机P、P∗和V均是PPT 的. 与证明系统类似,〈P(y),V(z)〉也具有完备性和可靠性.

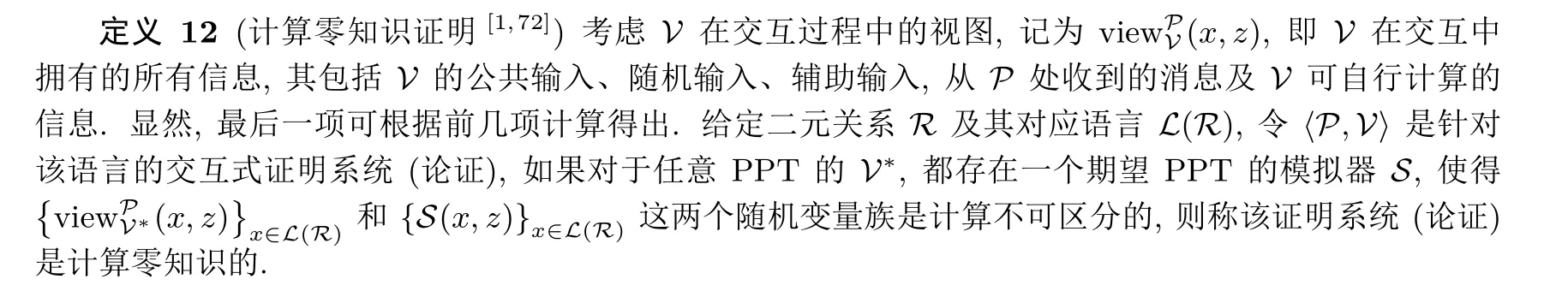

零知识证明是具有零知识性的交互式证明系统或论证, 零知识性的直观含义是当以满足x ∈L(R) 的x为公共输入时, 任何在与P交互后高效计算出的信息也都可仅根据x高效计算得出(此时没有交互).

其中计算不可区分是指对于所有的概率性算法D(运行时间受poly|x| 限制)、所有的多项式p(·)、所有的z ∈{0,1}∗, 有

定义13(诚实验证者零知识[72]) 诚实验证者零知识(honest verifier zero-knowledge) 是指模拟过程中的验证者是按照事先确定好的协议步骤运行的. 给定二元关系R及其对应语言L(R), 令〈P,V〉是针对该语言的交互式证明系统(论证), 如果存在一个期望PPT 的模拟器S使得{viewPV(x,z)}x∈L(R) 和{S(x,z)}x∈L(R)这两个随机变量族是计算不可区分, 则称该证明系统(论证) 是诚实验证者计算零知识的.

定义14(知识论证[74]) 知识论证(argument of knowledge) 指具有知识可靠性的论证. 给定一个多项式时间内可判定的二元关系R及其对应的NP 语言L(R), 知识可靠性是指对于任意的PPT 敌手P∗, 都存在期望PPT 的提取器E, 使得对于L(R) 及任意的陈述x、w′, 如果有Pr[w′←P∗(x) :〈P∗(w′),V(z)〉(x) = 1]≥1/p(|x|), 其中p(·) 为某个多项式, 则有Pr[w′←EP∗(x) :R(x,w′) = 1]≥1/p(|x|)−negl(|x|).

本文中部分论证[30–32,53,54]援引的知识可靠性为统计意义的证据扩展可仿真性(statistical witnessextended emulation)[75].

定义15(公开抛币) 如果验证者在一个证明(论证) 的交互过程中发送的信息是公开抛币的直接结果, 则称该证明(论证)〈P,V〉是公开抛币(public coin) 的.

定义16(简洁性[25]) 对于一个交互式论证, 如果P和V之间的通信复杂度不超过poly(λ)(|x|+|w|)o(1),则称该论证〈P,V〉为简洁(succinct)的;如果通信复杂度不超过poly(λ)(|x|+|w|)c+o(|x|+|w|),则称论证为略显简洁的(slightly succinct), 其中c为某个小于1 的常数. 本文将简洁和略显简洁的零知识证明统称为简洁零知识证明.

基于标准假设[24](敌手仅受可用时间和算力限制) 无法实现简洁且具有统计级别可靠性的证明系统[76]. 如无特殊说明, 本文涉及到的所有具体零知识证明协议均是零知识论证或零知识知识论证, 为叙述方便, 本文将非交互零知识知识论证(non-interactive zero-knowledge argument of knowledge) 简记为NIZKAoK.

Σ协议[77]给定二元关系R及其对应语言L(R), 则针对该语言的Σ 协议是公开抛币的诚实验证者零知识论证, 其有以下三步.

• 承诺阶段: 证明者P向验证者V发送承诺a.

• 挑战阶段:V向P发送随机挑战e.

• 响应阶段:P向V发送响应函数f(w,r,e), 其中f是某公开函数,w是证据,r是随机数.

Σ 协议具有完备性、特殊知识可靠性和诚实验证者零知识性. 其中特殊知识可靠性(s-special soundness) 是指给定对于任意的陈述x及s个接受副本{(a,ei,zi)}i∈[s],x所对应的证据w可被高效提取.

非交互零知识证明交互式证明需要证明者和验证者时刻保持在线状态, 而这会因网络延迟、拒绝服务等原因难以保障. 而在非交互零知识证明中, 证明者仅需发送一轮消息即可完成证明. 然而, 在标准假设下已证明无法构造针对非平凡语言的非交互零知识证明系统[78], 因此必须引入新的假设. 目前主流的非交互零知识证明的构造方法有两种, 一是基于CRS 模型实现的, 二是基于ROM 并利用Fiat-Shamir 启发式实现的.

CRS 模型由Blum、Feldman 和Micali[12]提出, 其假设存在一个证明者和验证者可获得的由可信第三方生成的公共字符串, 其可由MPC 生成[79,80]. 本文中基于QAP 的零知识证明就是基于CRS 模型实现非交互的, 该类证明也被称为zk-SNARK[25,58,81], 其通信量为常数个群元素, 验证复杂度可通过预处理达到常数次配对运算.

然而, zk-SNARK 存在两个较为严重的问题, 一是需要可信初始化用以预处理, 二是基于非可证伪假设才是安全的. 对于问题一, 虽然Feige、Lapidot 和Shamir[82]基于单向函数存在的假设构造了同一个CRS 可用于证明多个陈述的非交互零知识证明, 但为实现更低的通信量和验证计算开销, 在绝大多数zk-SNARK 中CRS 都是与陈述相关的. 也就是说, 在给定待证明陈述后, 需先由可信第三方先进行相应预处理. 预处理虽然使得亚线性甚至常数级别的验证复杂度成为了可能(在无预处理情况下验证者读取陈述就会导致线性级别的验证复杂度), 但对于每个陈述都进行预处理也会带来较大的计算开销. 对于问题二, Gentry 和Wichs[25]从理论上证明了基于可证伪假设无法构造zk-SNARK. 可证伪假设是指可用敌手和高效挑战者之间的游戏模型描述的假设, 在游戏结束时, 挑战者能够高效判断敌手是否攻击成功. 常见的标准假设, 如单向函数存在、离散对数假设等都属于可证伪假设.

在ROM[13,14]下, 验证者的随机挑战可由哈希函数的输出替代, 由此任何公开抛币的交互式零知识论证(如Σ 协议) 可转换为非交互零知识论证[54,83–85]. 在Σ 协议中, 证明者计算e ←RO(x,a) 并用该e替代验证者的随机挑战, 其中RO 代表随机谕言函数. ROM 是一种理想的密码学模型, 其假设协议的所有参与方都有访问请求一个理想随机谕示的权限, 该谕示在实际应用中通常启发地用哈希函数替代. 在ROM 下, 该类非交互零知识证明可基于标准假设实现. 本文中基于PCP、IPCP、IOP、DEIP、IPA 和MPC-in-the-Head 的零知识证明均是通过ROM 下的Fiat-Shamir 启发式实现非交互的.

定义17(Schwartz-Zippel 引理[86,87]) 若域F 上多项式p(x1,x2,··· ,xn) 度为d且不为零多项式,令集合S ⊆F, 则对于(y1,y2,··· ,yn)S, 有与n无关的以下概率关系成立

Schwartz-Zippel 引理可将针对多项式约束的证明转化为针对多项式上某一点的证明, 其能够在保障可靠性(但会带来一定误差) 的同时降低通信复杂度, 是构造简洁非交互零知识证明的重要技术支撑之一.

3 简洁非交互零知识证明的通用构造方法及性能评价标准

3.1 简洁非交互零知识证明的通用构造方法

简洁非交互零知识证明的通用构造方法如图1 所示, 简要介绍如下.

(1) 将待证明陈述归约为C-SAT 问题. 一方面C-SAT 问题是NPC 问题, 也就是说任意NP 问题都可在多项式时间内归约为C-SAT 问题,另一方面大多数实际问题都可用电路形式表达,故现有的简洁非交互零知识证明的待证明陈述表示形式大都为C-SAT 问题. 事实上, 也存在一系列的算术电路生成器, 可将格式化计算程序转化为算术电路, 例如Meiklejohn 等人[88]提出的ZKPDL和Ben-Sasson 等人[81]提出的TinyRAM.然而, 这些库的实际归约效果可能并不好, 例如, 针对SHA-256 采用Pinocchio3Pinocchio v0.5.3. https://github.com/amiller/pinocchio.中的电路生成器所生成的算术电路门数为58 160, 而根据SHA-256的算法可手动生成门数仅为27 904 的相应算术电路[89].

(2) 将C-SAT 问题转换为易证明的语言. 针对C-SAT 问题直接构造零知识证明往往无法实现简洁性, 一个构造零知识证明的平凡思路是在掩藏电路中每个导线值的同时完成验证计算, 而这会导致Θ(|C|) 级别的通信复杂度. 因此, 通常需将C-SAT 问题转换为易证明的语言(此步可能没有), 而易证明的语言在不同具体场景下也是不尽相同的. 例如, 在基于Linear-PCP 的零知识证明中, 需将C-SAT 问题转化为QAP 可满足问题, 即判断是否存在一个多项式能够被某个公开多项式整除; 在基于IPA 的零知识证明中, 需将C-SAT 问题中所有的线性约束和乘法门约束归约为判断一个多项式是否为零多项式的问题; 在基于DEIP 的零知识证明中, 需将C-SAT 问题转换为多元多项式的求和验证问题.

(3) 针对易证明的语言构造信息论安全证明. 许多简洁零知识证明都是基于信息论安全证明构造的,例如, 第一个简洁零知识论证[15]就是基于PCP 构造的; 基于MPC-in-the-Head 的零知识证明则是首先利用MPC-in-the-Head 构造零知识的PCP(或IPCP、IOP),然后调用合适的MPC 协议构造的; Bitansky 等人[58]和Setty 等人[62]也分别指出, 基于QAP 的零知识证明本质上是基于Linear-PCP 构造的. 具体的, 本文中出现的信息论安全证明包括PCP[16,17,59]、IPCP[64]、IOP[67,90]和Linear-PCP[58,62], 详见第4 章.

(4) 利用密码编译器将信息论安全证明转换为简洁非交互零知识证明. 密码编译器的作用包括:

• 实现谕示. 信息论安全证明需要理想谕示(Ideal Oracle), 而在实际的交互式证明中理想谕示是不存在的, 因此需借助承诺、哈希等密码工具实现. 由于这些密码工具大都是基于计算意义上的难题假设(如Pedersen 承诺的绑定性是基于DLOG 假设的), 因此证明也往往被削弱为论证.

• 实现非交互. 根据实现非交互所基于的模型, 分为基于CRS 模型和基于ROM 的零知识证明.例如, 基于QAP 的零知识证明均基于CRS 模型实现非交互, 而基于DEIP、IPA 和MPCin-the-Head 的零知识证明均基于ROM 实现非交互. 需要指出的是, 即使是基于ROM 实现非交互的零知识证明, 也可能需要公共参考串, 如ZKvSQL[51]、Libra[26]等.

• 实现零知识. 由于信息论安全证明本身可能不具备零知识性, 因此可能需利用密码编译器实现零知识性. 例如, 基于DEIP 和IPA 的零知识证明是通过承诺的隐藏性及盲化多项式实现的零知识性, 基于MPC-in-the-Head 的零知识证明是通过MPC 协议的隐私性实现的零知识性.

• 降低通信复杂度. 部分密码编译器有助于降低通信复杂度, 例如, 基于DEIP 的零知识证明可通过多项式承诺降低通信复杂度, 基于MPC-in-the-Head 的零知识证明可通过选取合适的底层MPC 协议降低通信复杂度.

3.2 简洁非交互零知识证明的性能评价标准

性能评价标准是衡量一个简洁非交互零知识证明协议优劣的准绳, 本部分从效率和安全性角度简要介绍简洁非交互零知识证明的性能评价标准, 见表3.

表3 简洁非交互零知识证明的性能评价标准Table 3 Performance evaluation of succinct NIZKAoK

在效率层面, 主要分为证明复杂度、验证复杂度、通信复杂度和是否需要公钥密码操作. 特别注意的是, 本文中的证明、通信和验证复杂度均为协议一轮的开销, 协议实际运行轮数及实际证明、验证计算开销和通信量与可靠性误差及安全级别有关.

(1) 证明复杂度: 证明复杂度是指在一轮协议中证明者生成证明所需计算步数的渐近复杂度. 在其他条件不变的情况下, 一个协议的证明复杂度越低, 协议的性能越好. 然而, 几乎所有的简洁非交互零知识证明协议都具有线性或准线性级别的证明复杂度, 仅从证明复杂度来看, 这些协议的差距并不大.

(2) 通信复杂度: 通信复杂度是指一轮协议证明规模的渐近复杂度. 在其他条件不变的情况下, 一个协议的通信复杂度越低, 协议的性能越好. 常见的亚线性通信复杂度为常数级别(zk-SNARK, 见第5 章)、根号级别(包括Ligero[35]、BooLigero[48])、对数级别(包括Aurora[50]等基于IOP 的零知识证明、Bulletproofs[31]等基于IPA 的零知识证明和Ligero++[36]等基于MPC-in-the-Head 的零知识证明). 特别的, 基于DEIP 的零知识证明只有满足电路深度与电路规模成对数关系时, 通信复杂度才是对数级别的.

(3) 验证复杂度: 验证复杂度是指一轮协议验证者验证证明有效性所需计算步数的渐近复杂度. 在其他条件不变的情况下, 一个协议的验证复杂度越低, 协议的性能越好. 需要指出的是, 一般而言由于验证者起码要读取整个陈述, 因此验证复杂度起码为线性. 但是, 可通过CRS 和预处理降低验证者参与协议后的计算开销. 例如DRZ20[54]就是利用CRS 中的结构化承诺密钥实现了对数级别的验证复杂度, Pinocchio 也可利用预处理实现常数级别配对操作的验证复杂度.

(4) 是否需要公钥密码操作: 对称密码操作是指移位、异或、域上多项式运算等对称密码中常出现的运算操作, 而公钥密码操作包括椭圆曲线上运算等公钥密码中常出现的运算操作. 一般而言, 公钥密码操作尤其是群幂运算的实际开销较高, 因此是否需要公钥密码操作会影响零知识证明协议的实际效率. 基于QAP 的零知识证明、基于DEIP 的零知识证明和基于IPA 的零知识证明均需要一定的公钥密码操作.

特别指出的是, 上述复杂度均与协议的安全参数成多项式关系. 因此, 即使是通信复杂度仅为常数个群元素的协议, 如Pinocchio[20], 其实际通信量也会随协议安全参数的改变而改变.

在安全性层面, 主要分为底层难题假设、系统参数生成方式和是否抗量子, 分别介绍如下.

(1) 底层难题假设: 不同简洁非交互零知识证明协议的底层难题假设通用性有一定的差距. 例如, 基于MPC-in-the-Head 的零知识证明所基于的假设是单向函数存在, 这是一种密码学中较为常见的假设. 第7 章中的零知识证明基于的难题假设是离散对数假设, 其相比于单向函数存在的假设通用性较低, 但也属于标准假设[24]. 第5 章中的零知识证明基于的假设是不可证伪假设, 其不属于标准假设. 底层难题假设的通用性是零知识证明落地应用的重要考量因素之一.

(2) 系统参数生成方式: 基于 CRS 的简洁非交互零知识证明 (如 Pinocchio[20]、Libra[26]和DRZ20[54]) 的系统参数必须由可信第三方生成, 这在去中心化的区块链应用中会带来安全性问题. 而一些基于ROM 实现非交互的简洁非交互零知识证明可利用某些哈希函数由证明者自行生成随机数, 在某种程度上具有更高的安全性.

(3) 是否抗量子: 基于MPC-in-the-Head 的零知识证明和部分基于IOP 的零知识证明(如Aurora)只需假设单向函数存在, 且仅有对称密钥操作, 被认为是抗量子的.

4 基于PCP、Linear-PCP、IPCP 和IOP 的零知识证明

1992 年, Kilian[15]基于概率可验证证明(PCP) 利用默克尔树和抗碰撞哈希函数构造了第一个简洁的交互式零知识论证, 后续的零知识证明大都是基于PCP 及其变种实现的. 值得一提的是, 虽然基于二次算术程序的简洁非交互零知识证明[19,91]似乎“摆脱了” PCP, 但这些协议本质是基于一种特殊的PCP,即Linear-PCP 实现的[58,62]. 除Linear-PCP 外, 基于其他对PCP 的扩展, 即IPCP 和IOP, 也可构造零知识证明. 本章第4.1 节介绍相关定义及概念, 第4.2 节分别介绍基于PCP、Linear-PCP、IPCP 和IOP 的零知识证明.

4.1 定义及概念

定义18(概率可验证证明[16,17,59]) 给定二元关系R, 概率可验证证明(probabilistically checkable proof, PCP) 指在证明者针对语言L(R) 生成证明谕示π后, 给定验证者访问请求谕示π任意位置比特的权限, 则验证者可通过生成最多r(λ) 长度的随机数进而访问请求谕示π的q(λ) 个比特值选择是否接受x ∈L(R). 该证明也具有完美完备性和可靠性(可靠性误差不多于1/2).

Arora 和Safra[17]指出, NP = PCP(logn,1), 即陈述长为n的NP 问题平凡证明与允许使用随机数长度为O(logn)、允许访问谕示数为O(1) 的PCP 等价.

定义19(线性PCP 与线性交互式证明[58]) 相比于PCP, 在线性PCP (linear-PCP) 中验证者V的访问请求q ∈Fm为行向量, 而证明者P的回答a ←πo·q为谕示和访问请求的内积.

线性交互式证明(linear interactive proof, LIP) 是指证明中证明者P仅能利用验证者V的消息进行线性/仿射运算的一类证明, 又由于V的消息蕴含在CRS 中, 故LIP 中证明πo与CRS 成线性/仿射关系.

利用Linear-PCP 可自然构造两轮LIP. 在LIP 中, 记Linear-PCP 中的证明谕示为πo,V的访问请求为(q1,q2,··· ,qk,qk+1), 且qk+1=α1q1+···+αkqk. 证明者返回{ai=πo·qi}i∈[k+1]. 由于限制了证明者只能计算qi的线性组合, 因此若V验证ak+1?=α1a1+···+αkak通过, 其会以较大概率相信P使用了一致的πo(可靠性误差不多于1/|F|).

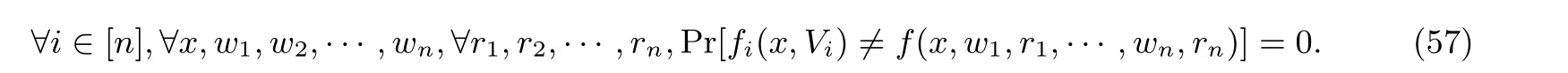

定义20(交互式谕示证明[67,90]) 对于一个k(λ) 轮公开抛币的交互式谕示证明(interactive oracle proof, IOP), 在第i轮, 验证者V发送随机消息mi给证明者P, 随后P返回消息πi,k(λ) 轮交互结束后,P可构造证明谕示π=(π1,π2,··· ,πk). 随后V向π发起q(λ) 数目的访问请求并决定接受或拒绝.

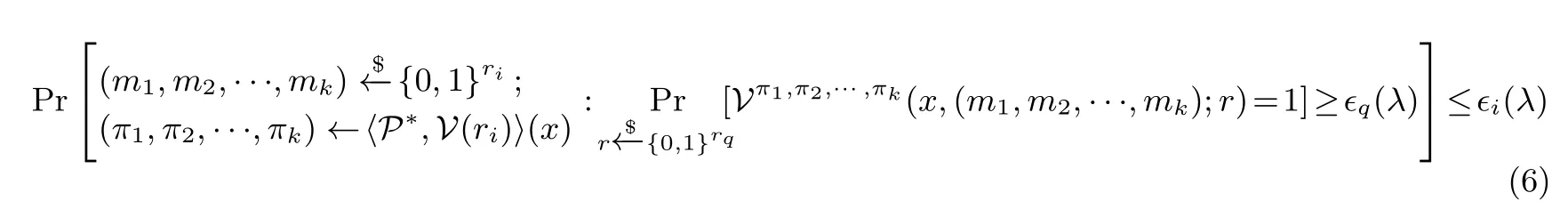

在某种程度上, IOP 是IP 与PCP 的结合. 与IP 类似,k(λ) 轮IOP 也具有完备性和可靠性; 与PCP 类似, IOP 中也有描述谕示规模的参数和描述验证者访问请求次数的参数. 具体的, 记ri和rq分别为交互和访问请求的随机比特长度, 则对于x/∈L(R) 和恶意敌手P∗, 有

不等式(6) 的含义为随机性使得P∗以至少ϵq(λ) 大小概率欺骗成功的概率不超过ϵi(λ). 记IOP 的可靠性误差为ϵq(λ)+ϵi(λ), 则PCP 是ϵq(λ) = 0 的特殊IOP, IP 是ϵi(λ) = 0 的特殊IOP, 对NP 问题的平凡证明中ϵq(λ)=ϵi(λ)=0. 此外, IPCP 是k(λ)=1 的特殊IOP.

定义21(默尔克树[92]) 默尔克树(Merkle tree) 是一个二叉树, 其任意父节点的值等于左右子节点值连接后的哈希值. 记默克尔树根Root 为无父节点的节点, 叶子节点为无子节点的节点. 给定一组叶子节点值, 称该组叶子节点的节点路径为足以计算Root 所需的最少节点哈希值. 容易证明, 任意一组叶子节点的节点路径规模为O(logn), 其中n为叶子节点的个数.

4.2 典型协议分析

本节第4.2.1 小节介绍基于PCP 的零知识证明, 第4.2.2 小节介绍基于Linear-PCP 的零知识证明,第4.2.3 小节介绍基于IPCP 的零知识证明, 第4.2.4 小节介绍基于IOP 的零知识证明.

4.2.1 基于PCP 的零知识证明

Kilian92/Micali94. 1992 年, Kilian[15]基于PCP 利用默克尔树和CRHF 构造了简洁的交互式论证, 其思路如下. 首先验证者V和证明者P约定抗碰撞哈希函数H; 其次P生成PCP 的谕示证明π,并利用默克尔树对π承诺(哈希函数选用H), 将默克尔树根Root 发送给V; 然后V生成r(n) 个随机数发给P,P和V根据随机数、公共输入和Root 共同确定访问请求π的位置; 最后P揭示访问请求的位置值并将对应的节点路径哈希值发送给V,V计算Root 的值验证一致性并根据访问请求的位置值验证PCP 的正确性.

由于默克尔树的结构特点, 上述协议的通信复杂度可达到对数级别, 此外, 该协议的可靠性来自于哈希函数H的抗碰撞性. 值得一提的是, 上述协议本身不具备零知识性, 其零知识性是通过一种在不揭示承诺值的同时证明承诺值具有某种性质的方法实现的(notarized envelopes).

1994 年, Micali[18]利用ROM 下的Fiat-Shamir 启发式将上述协议修改为非交互. Valiant[93]进一步指出Micali 提出的方案是知识论证. 后续的工作通过引入PIR (private information retrieval)将Kilian92 中的四轮协议改进为两轮[94], 并利用抗碰撞可提取哈希函数(extractable CRHF) 替代了Micali94 中的ROM[70]. 近年, Chiesa 和Yogev 改进了Micali94 的通信复杂度[95], 并对其安全性进行了更为详细的探讨[96].

然而, 这些论证的实际性能均较差, 难以落地应用. 例如, 针对25×25 的矩阵乘法问题, 如果利用一个基于PCP 的经典零知识证明方案[97]构造协议, 那么该协议的实际证明和验证时间就已超过亿年[20].

ZKBoo/ZKB++/KKW18. ZKBoo[33]、ZKB++[34]和KKW18[47]的主要思路均是基于MPC-in-the-Head[98]的思想直接构造了高效零知识PCP, 随后将该零知识PCP 转换为NIZKAoK.其核心思路是证明者在脑海中模拟一个安全多方计算协议的运行并生成MPC 参与方数目的视图, 然后验证者随机挑选若干视图验证正确性和一致性,协议的零知识性由安全多方计算协议的隐私性保障. 从PCP的角度, 证明者生成的视图就是谕示, 验证者挑选的视图就是访问请求. 本文第8.3.1 小节介绍ZKBoo 和ZKB++, 第8.3.2 小节介绍KKW18.

4.2.2 基于Linear-PCP 的零知识证明

Bitansky 等人[58]指出,zk-SNARK(包括GGPR13[19]、Pinocchio[20]、Groth16[52]、GKMMM18[41]等) 均是基于Linear-PCP 实现的. 其步骤为首先将Linear-PCP 转换为LIP, 再将LIP 转换为SNARK,最后将SNARK 转换为zk-SNARK. 首先, 将Linear-PCP 转换为LIP 是自然的, 见定义19. 其次, 利用一种特殊的密码编码方法(可基于KEA 假设实现, 其需具有单向性、允许公开验证二次等式、保障证明者只能进行线性运算, 详见第5.2.2 小节), 任意LIP 都可转换为特定验证者的SNARK, 具有低度验证者(low-degree verifier) 的LIP 可转换为公开可验证的SNARK. 然后, 通过随机化处理, SNARK 可转换为zk-SNARK. 此外, Bitansky 等人给出了将若干具体PCP[59,99,100]转换为Linear-PCP 的方法. 基于Bitansky 等人构造zk-SNARK 的思路, Ben-Sasson 等人[81]及Groth[52]通过构造高效的Linear-PCP 和LIP 优化了zk-SNARK 的理论和实际性能. 本文第5.3.1 小节介绍Pinocchio, 第5.3.2 小节介绍Groth16, 第5.3.3 小节介绍GKMMM18.

4.2.3 基于IPCP 的零知识证明

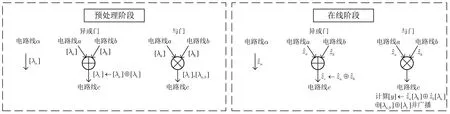

Ligero. Ligero 系列协议[35,36,48]均是基于IPCP 的零知识证明, 其也是利用MPC-in-the-Head的思想直接构造了零知识的IPCP. 与基于PCP 的零知识证明不同, 基于IPCP 的零知识证明允许证明者生成谕示后根据验证者的随机挑战构造新谕示并进一步完成证明. 具体的, 在Ligero 系列协议中, 证明者首先利用RS 码将证据编码为一个m×n的矩阵, 然后根据验证者的随机挑战r ∈Fn计算矩阵行与r的线性组合返回给验证者, 验证者通过该线性组合验证协议的正确性, 协议的可靠性由RS 码保障,零知识性由RS 码和随机掩藏多项式保障. 本文第8.3.3 小节介绍Ligero 和Ligero++, 第8.3.4 小节介绍BooLigero.

4.2.4 基于IOP 的零知识证明

Ben-Sasson、Chiesa 和Spooner[90]指出, 在ROM 下IOP 可以被转换为非交互论证, 并可利用已有的零知识编译方法, 构造系统参数可公开生成的简洁NIZKAoK. 同基于PCP 的零知识证明类似, 基于IOP 的零知识证明也具有仅需对称密钥操作、可抗量子的优点; 不同的是, 基于IOP 的零知识证明具有更好的性能[66,101]. 基于不同底层关键技术构造IOP, 如sum-check 协议、RS 码、MPC-in-the-Head 等可构造性能不同的简洁NIZKAoK, 分列如下.

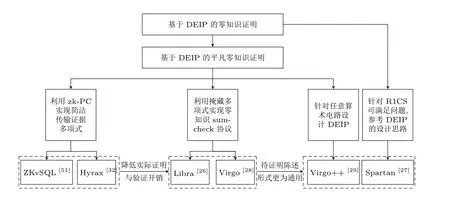

基于DEIP 的零知识证明. Sum-check 协议[63]可用于证明某函数的遍历求和值等于公开值(具体见定义30). Sum-check 协议本质上属于IOP, 其中P的证明谕示为g(x1,x2,··· ,xℓ),V的访问请求次数为1, 即g(r1,r2,··· ,rℓ). 基于sum-check 协议, Goldwasser、Kalai 和Rothblum[61]提出了一个针对分层算术电路求值问题的交互式证明, 该协议由于证明和验证复杂度均较低, 故被称为双向高效的交互式证明(doubly efficient interactive proof, DEIP). 后续的研究如文献[26–29,32,51] 利用Cramer 和Damgård 的转换方法[102]将DEIP 转换为简洁零知识知识论证, 并利用Fiat-Shamir 启发式转换为简洁NIZKAoK. 该类零知识证明的主要思路、构造方法、性能表现和典型协议详见第6 章.

Aurora. Aurora 由Ben-Sasson 等人[50]提出, 他们构造了针对R1CS 可满足问题的IOP, 并利用已有的零知识编译方法[101], 实现了证明复杂度为O(nlogn)、通信复杂度为O(logn)、验证复杂度为O(n) 的简洁NIZKAoK, 其中n为R1CS 可满足问题的规模. Aurora 的主要思路如下.

首先将R1CS 可满足问题转换为两种检查, 即列检查和行检查. 其中, 列检查为给定向量a,b,c ∈Fm×1, 检查a ⊙b?=c; 行检查为给定向量a,b ∈Fm×1及矩阵M ∈Fm×m, 检查Mab. 显然, R1CS可满足问题是可满足的当且仅当对yA=Az,yB=Bz,yC=Cz的行检查成立和对yA ⊙yB=yC的列检查成立.

接着, 对于列检查, Aurora 援引Ben-Sasson 和Sudan 的标准概率检查方法[103]构造了对应的IOP,其主要思路如下. 对于任意的a ∈H,f(a)g(a)−h(a) = 0 等价于存在p(x), 使得f(x)g(x)−h(x) =p(x)ZH(x), 其中ZH(x) 是度为|H| 且在集合H上均为0 的唯一多项式, 则列检查可等价转换为对多项式p(x) 的低度检查问题, 即检查码p ∈RS[L,2ρ −|H|/|L|]. 对于行检查, 注意到其问题形式为求和, 故可利用sum-check 协议; 然而与一般sum-check 协议不同的是, 行检查的求和函数不是多变量而是单变量,sum-check 协议的核心思路是每轮将多变量求和函数转换为单变量函数, 针对单变量求和函数直接调用sum-check 协议是困难的. 基于此, Aurora 指出当集合H是F 的陪集时, 可构造单变量求和验证协议, 并利用该协议构造通信复杂度为O(logd) 的IOP, 其中d为求和函数的度. 最后, Aurora 利用Ben-Sasson等人的零知识编译方法[101]实现了上述IOP 的零知识并最终构造了简洁NIZKAoK.

Stark. Stark 由Ben-Sasson 等人[43]提出, 是一种针对可用对数空间可计算电路表示的陈述的非交互零知识论证, 比如随机存取机(random access machine) 上的有界停机问题(bounded halting problem). 给定一个程序P和时间上界T(n), 若其可用空间大小为O(logT(n)) 的电路表示, 则Stark可以证明“P可在T步内接受”, 且生成证明的时间为O(TlogT), 证明的长度为O(logT), 验证时间为O(|P|+poly logT), 这相比于平凡验证时间Ω(|P|+T) 有显著优化.

同Aurora 相比, Stark 仅支持均匀计算(uniform computation) 问题, 而Aurora 可支持非均匀计算问题(如非均匀电路). 事实上,O(|C|) 规模的C-SAT 问题也可转换为{|P|,T=Ω(|C|)}的有界停机问题. 此时, Stark 的证明复杂度为O(|C|log2|C|), 通信复杂度为O(log|C|), 验证复杂度为O(|C|). 由于Stark 不能直接针对C-SAT 问题, 本文不再详述.

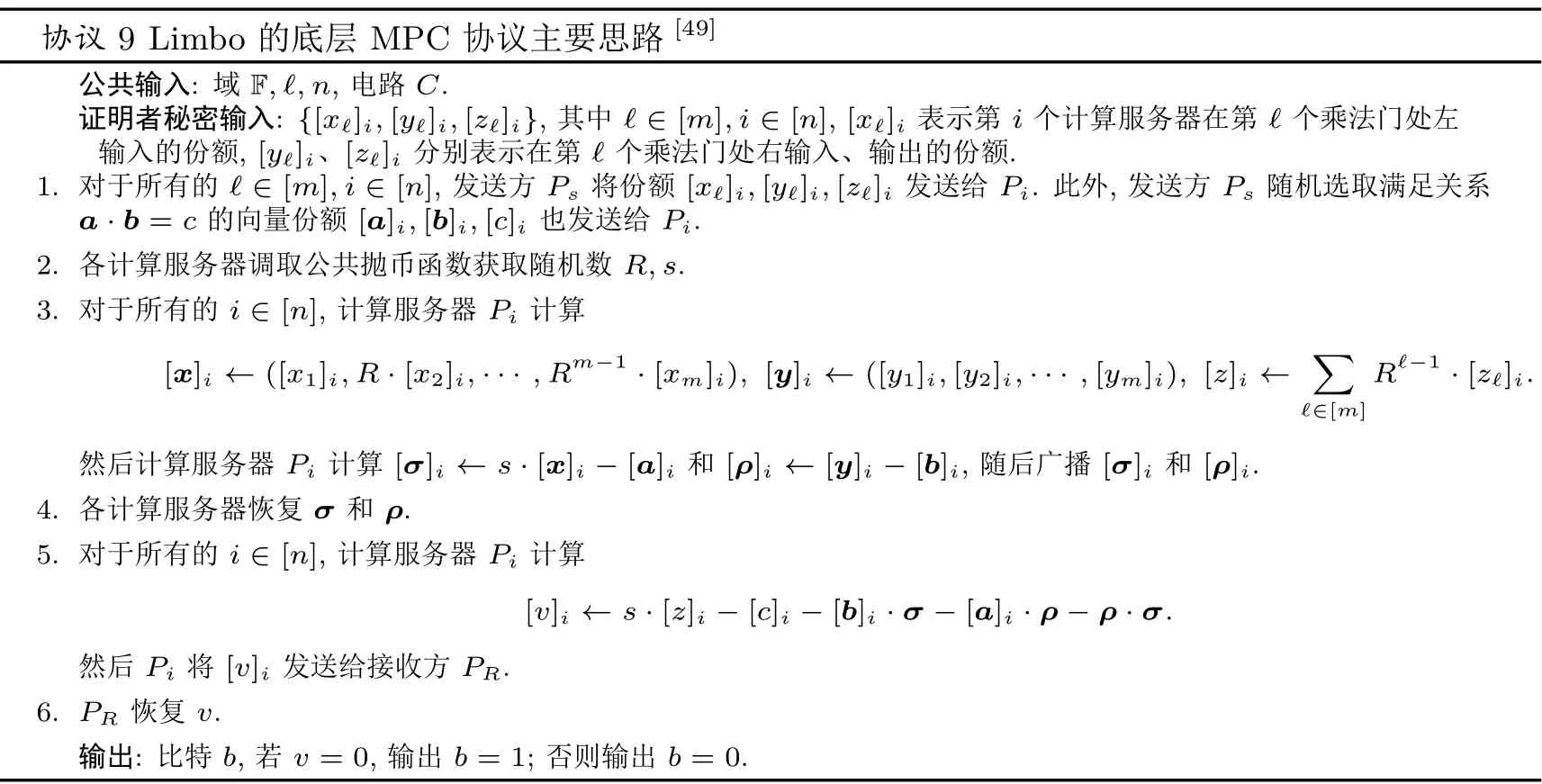

Limbo. Limbo 由Guilhem、Orsini 和Tanguy[49]提出, 其拓展了Ligero 中的MPC 模型并基于IOP 实现, 是一种虽然通信复杂度与电路规模成线性关系, 但是实际性能良好的NIZKAoK. 对于算术电路, 相比于文献[33–36], Limbo 实现了针对中等规模C-SAT 问题(乘法门少于500 000 个) 的最优实际性能. 具体的, Limbo 给出了一个较为适合MPC-in-the-Head 的MPC 模型, 即客户-服务器模型(client-server model), 然后基于该模型和IOP 实现了乘法门约束的高效验证进而构造了简洁NIZKAoK.本文第8.3.5 小节介绍Limbo.

4.3 本章小结

本章简要介绍了基于PCP、IPCP、Linear-PCP 和IOP 的零知识证明, 简单给出了若干典型协议的主要思路和底层关键技术, 并指出了这些简洁非交互零知识证明的构造方法——首先构建信息论安全证明, 然后利用密码编译器将信息论安全证明转换为简洁非交互零知识证明. 本书第5–8 章将以底层关键技术为线索, 较为详细地介绍目前较为主流的几种简洁非交互零知识证明.

5 基于QAP 的零知识证明

本章介绍基于二次算术程序(QAP) 的零知识证明. 该类零知识证明又被称为zk-SNARK, 其均基于CRS 模型实现非交互. 从信息论安全证明的角度, zk-SNARK 是基于Linear-PCP[58,62]及LIP[58]实现的; 从密码编译器应用的底层关键技术角度, 其大多利用QAP[19]将C-SAT 问题归约为一组多项式的约束并利用双线性配对验证上述约束进而实现. 虽然早期的zk-SNARK[91,104]并不是基于QAP 实现的,并且Bitansky 等人[70]指出利用知识可提取假设就足以构造zk-SNARK, 但是不论是在理论还是实际应用层面, 大部分zk-SNARK 均是基于QAP 及其变种[19,20,22,105–110]实现的, 故本文将该类零知识证明称为基于QAP 的零知识证明.

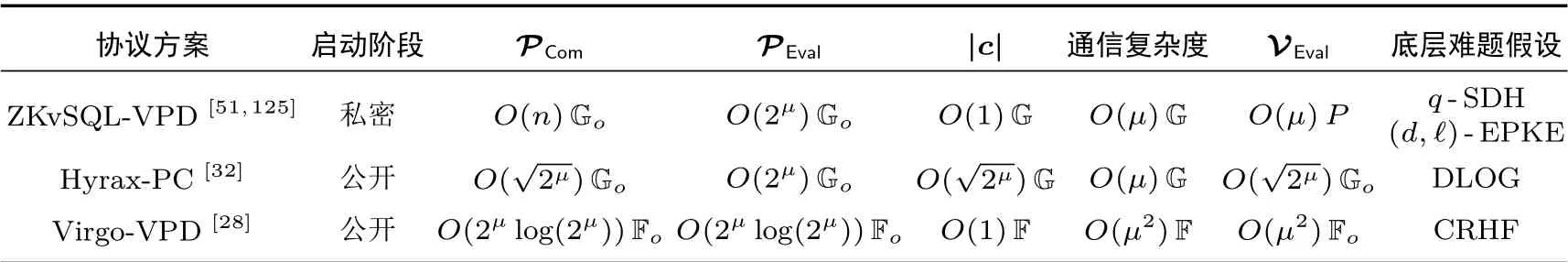

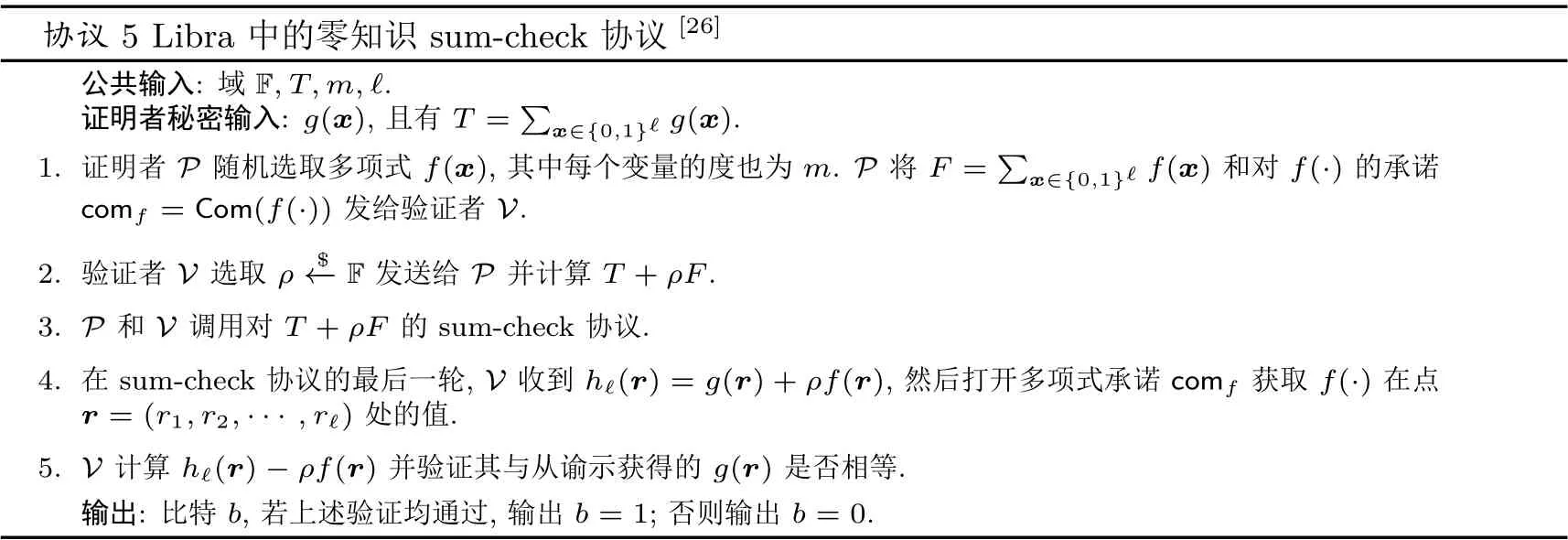

zk-SNARK 协议较多, 且Nitulescu[55]对zk-SNARK 已有较为详细的介绍, 本文仅介绍若干典型协议,其性能表现、底层难题假设、关键技术等列于表4,zk-SNARK 的其他协议及具体细节可参考文献[55].

表4 部分zk-SNARK 总结Table 4 Summary of several zk-SNARK

5.1 定义及概念

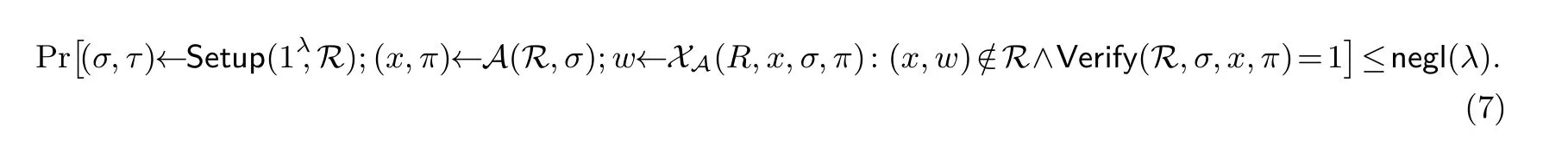

定义22(SNARG 与SNARK[25,58,81]) SNARG 是算法三元组∏=(Setup,Prove,Verify). 给定一个多项式时间内可判定的二元关系R及其对应的NP 语言L(R), 启动算法(σ,τ)←Setup(1λ,R) 以安全参数λ的一元表示和关系R为输入,生成参考串σ和模拟陷门τ. 证明生成算法π ←Prove(R,σ,x,w)用于生成证明π. 验证算法0/1←Verify(R,σ,x,π) 用于验证证明.

称三元组算法(Setup,Prove,Verify) 为公开可信预处理SNARG (publicly verifiable preprocessing succinct non-interactive argument, SNARG) 当如下条件满足.

• 完备性. 对于任意的x ∈L(R), 若算法Setup 和Prove 正确运行, 则验证者V一定会接受.

• 可靠性. 对于任意PPT 的P∗, 任意的x/∈L(R),P∗能使V接受的概率不超过negl(λ).

• 高效性. Setup 的运行时间为poly(λ+|x|), Prove 的运行时间为poly(λ+|x|), Verify 的运行时间为poly(λ+|x|).

• 简洁性. 证明者发送的消息规模不超过poly(λ)(|x|+|w|)o(1).

如果Setup 的运行时间为poly(λ+log|x|), 则称一个SNARG 为完全简洁的(fully succinct)[111].SNARK (succinct non-interactive argument of knowledge) 是指具有(计算意义) 的知识可靠性的SNARG, zk-SNARK 是指具有零知识性的SNARK. 其中, (计算意义) 的知识可靠性是指如果敌手能够生成一个针对某语言的有效证据, 那么就存在一个多项式的提取器可将这个有效证据提取出来, 且该提取器能够访问敌手的任意状态. 具体而言, 知识可靠性是指对于任意的多项式敌手A, 都存在一个多项式时间的提取器XA, 使得下式成立

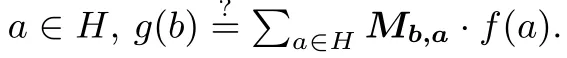

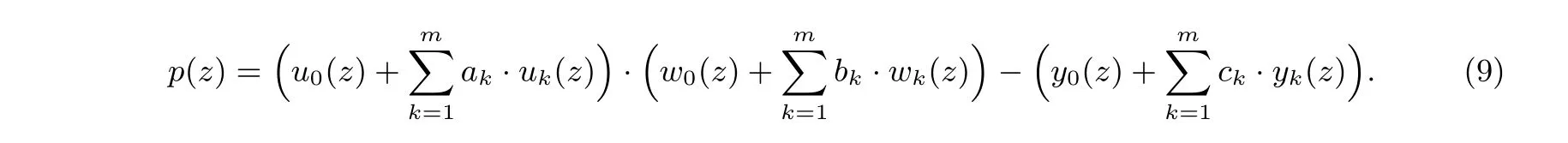

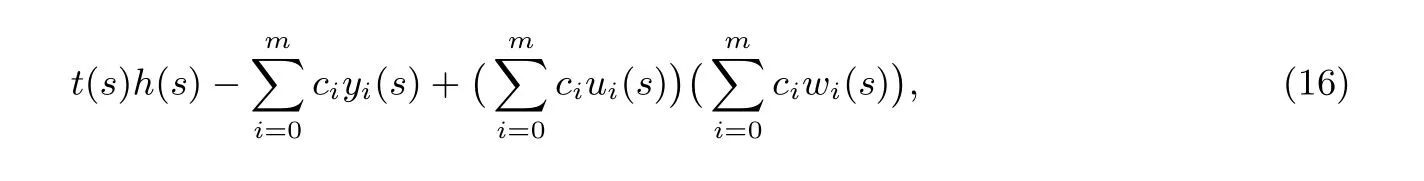

定义23(二次算术程序[19]) 二次算术程序(quadratic arithmetic program, QAP) 是二次张成程序(quadratic span program,QSP)[19]在算术电路上的自然扩展,而后者是对张成程序(span program)[112]的扩展. 域F 上的QAPQ= (t(z),U,W,У) 包含三组多项式U={uk(z)},W={wk(z)},У={yk(z)}(k ∈0∪[m]) 和目标多项式t(z). 记公共输入为(c1,c2,··· ,cN), 则称Q是可满足的当且仅当存在系数(cN+1,cN+2,··· ,cm) 使得t(z) 整除p(z), 其中

即存在多项式h(z) 使得p(z)−h(z)t(z)=0. 称Q的规模为m,Q的度为t(z) 的度, 即d.

强QAP(strong QAP)[19]是指对于任意一组(a1,a2,··· ,am,b1,b2,··· ,bm,c1,c2,··· ,cm), 如果其构成的p(z) 可被t(z) 整除, 则有(a1,a2,··· ,am)=(b1,b2,··· ,bm)=(c1,c2,··· ,cm), 其中

自然的, QAP 可视为3 组Linear-PCP, 每组访问请求次数为1.

5.2 背景及主要思路

5.2.1 背景

2006 年, Groth、Ostrovsky 和Sahai[115]利用双线性配对构造了第一个基于标准假设且通信复杂度为线性的非交互零知识证明. 2010 年, Groth[91]基于CRS 模型、q-PKE 假设和q-PDH 假设, 利用双线性配对实现了第一个不需依赖ROM 且通信量为42 个群元素的zk-SNARK. Groth 的核心思路是将C-SAT 问题归约为一组等式并利用双线性配对验证等式成立, 然而该协议的CRS 规模和证明复杂度均为O(|C|2). Lipmaa[104]将上述协议的CRS 规模降低到了O(|C|log|C|), 但证明复杂度仍为O(|C|2).

2013 年, Gennaro 等人[19]提出了QAP, 其是一种新的NP 语言且利用QAP 可将算术电路可满足问题快速归约为QAP 可满足问题, 即判断是否存在一个多项式能够被某个公开确定多项式整除的问题.Gennaro 等人利用强QAP 构造了CRS 规模为O(|C|)、证明复杂度为O(|C|log|C|)、通信量为9 个群元素的zk-SNARK (记作GGPR13). 同年, Parno 等人[20]提出了Pinocchio, 在将通信量进一步降低到了8 个群元素的同时弱化了GGPR13 对QAP 的限制, 即利用一般QAP 构造了zk-SNARK, 这将GGPR13 中的CRS 规模降低了约2/3, 同时也降低了预处理时间和证明者计算开销. Pinocchio 具有良好的实际性能, 在一定程度上促使了零知识证明的落地应用. Zcash[7]就是基于该类零知识证明[22]所构造的一种隐私密码货币, 能够在防止双花的同时实现交易的匿名性. 在Pinocchio 之后, 一系列研究着力于优化该类零知识证明的实际性能[22,107–109]并应用于不同场景中, 例如对认证数据的隐私保护证明[108]、大数据计算[116,117]和可验证计算中. 特别的, 对于可验证计算, 其思路主要是先将C 语言程序转换为某种编程语言(例如具有固定内存访问和控制流的C 语言程序[20]、RISC[22,81]、RAM[65,116]等), 再将中间语言转换为电路并调用针对电路可满足问题的零知识证明完成计算; 也有直接构造针对算术电路变种(如集合电路[107]) 的零知识证明从而完成可验证计算的.

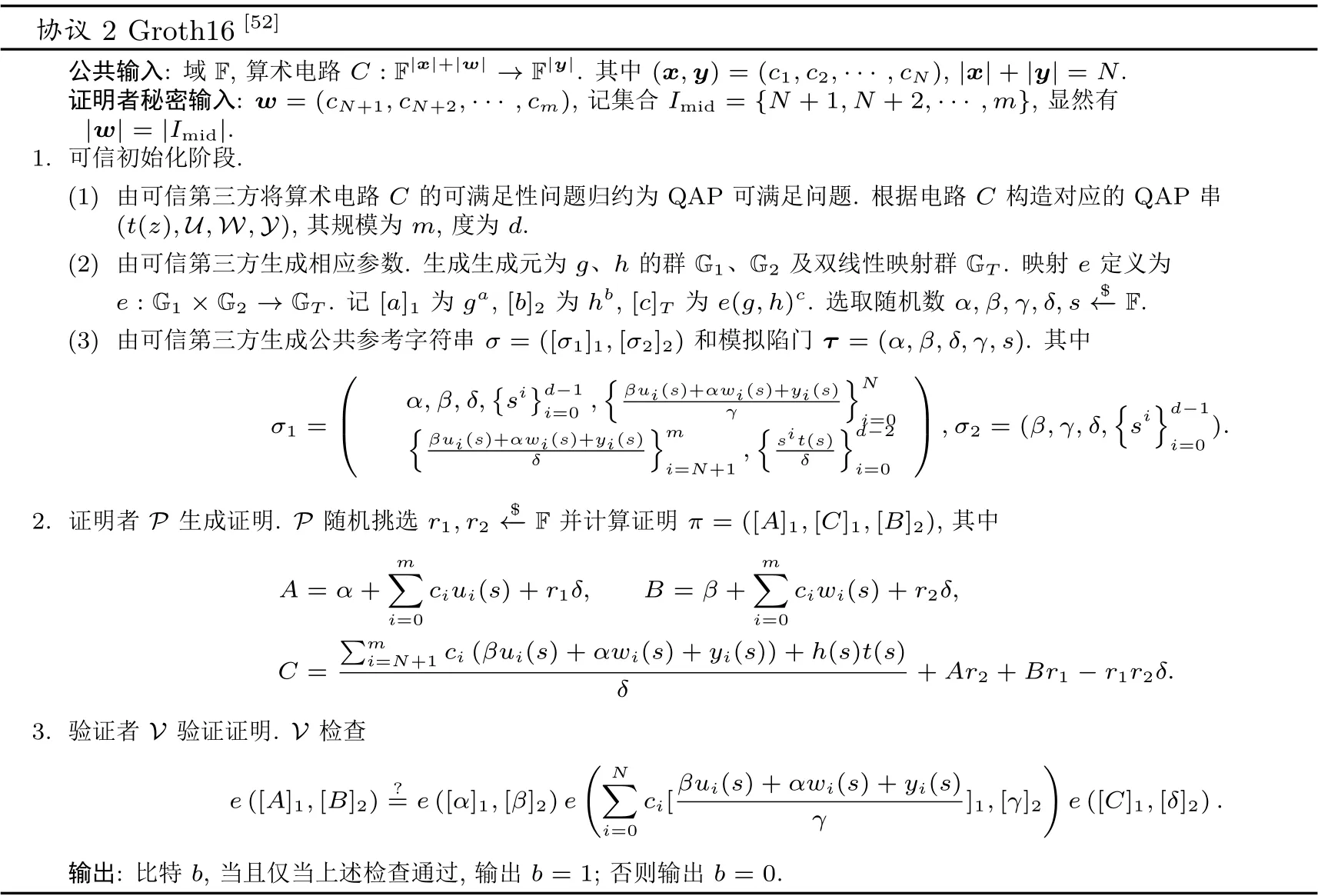

除了改进zk-SNARK 的性能之外, 还有系列研究探讨了zk-SNARK 的特征和性质. Gentry 和Wichs[25]指出基于黑盒归约和可证伪假设无法构造SNARG. Bitansky 等人[70]指出构造zk-SNARK必须依赖于可提取抗碰撞哈希函数, 同时文献[111] 指出基于PCD 系统(proof-carrying data system),任何zk-SNARK 都可高效转换为完全简洁的zk-SNARK. Groth[52]基于非对称双线性映射构造了通信量仅为3 个群元素、验证者计算开销为3 个配对运算的zk-SNARK. 此外, Groth 还指出基于通用非对称双线性群模型(general asymmetric bilinear group model)[118]无法构造通信复杂度为1 个群元素的zk-SNARK.

Linear-PCP. Bitansky 等人[58]指出, zk-SNARK 均是基于Linear-PCP 实现的, 其步骤如下. 首先将线性概率可验证证明转换为线性交互式证明, 该转换是自然的, 见定义19; 再将线性交互式证明转换为SNARK, 利用一种特殊的密码编码方法(可基于指数知识假设假设实现, 其需具有单向性、允许公开验证二次等式、保障证明者只能进行线性运算, 详见第5.2.2 小节), 任意LIP 都可转换为特定验证者的SNARK, 具有低度验证者(low-degree verifier) 的LIP 可转换为公开可验证的SNARK; 最后通过引入随机化处理, 可将SNARK 转换为zk-SNARK. 此外, Bitansky 等人也给出了将若干具体PCP[59,99,100]转换为Linear-PCP 的方法. Bitansky 等人提供了一种构造zk-SNARK 的新思路. 基于该种思路, Ben-Sasson 等人[81]及Groth[52]通过构造高效Linear-PCP 和LIP 优化了zk-SNARK 的理论和实际性能.

可更新的零知识证明. 上述zk-SNARK 存在两个问题, 第一个问题是协议需要安全生成的公共参考串, 若公共参考串中含有的秘密信息被攻击者获知, 则整个协议就不再具备可靠性. 启动阶段的私密性和区块链的去中心化产生了较为严重的矛盾, 在一定程度上影响了zk-SNARK 的进一步应用. 为解决该问题, Ben-Sasson 等人[79]和Bowe、Gabizon 及Green[80]指出可以利用安全多方计算生成公共参考串,但如何选择参与方及如何保障安全性是一个新的难题. 第二个问题是公共参考串与陈述是相关的, 即待证明陈述改变后需重新进行预处理, 然而预处理阶段的复杂度为O(|C|2log2|C|), 多次预处理会严重影响协议性能.

针对上述问题, Groth 等人[41]基于QAP 提出了一种CRS 全局且可更新(updatable universal CRS)的zk-SNARK(记作GKMMM18). 可更新是指对CRS 安全性持怀疑态度的用户可以发起对CRS的更新请求, 只要旧CRS 和更新发起者中有一个是诚实的, 新CRS 就是安全的. 全局是指根据一个全局公共参考串可以生成多个针对具体电路的公共参考串, 其中全局公共参考串与待证明陈述独立, 可预先生成; 针对具体电路的公共参考串与陈述相关, 给定陈述后才能生成. GKMMM18 可根据O(|CM|2) 级别的全局CRS 生成O(|CM|) 级别的陈述相关CRS. 此外, Groth 等人还指出CRS 中仅含单项式的zk-SNARK 易实现可更新, 而CRS 中含有非单项式的zk-SNARK 难以实现, 他们还证明了Pinocchio 无法实现可更新.

GKMMM18 虽然实现了全局可更新的CRS, 但一方面根据全局CRS 构造陈述相关CRS 需进行额外预处理, 另一方面更新CRS 需要平方级别的群幂运算. 在此基础上, Maller 等人[40]提出的Sonic 通过置换论证(permutation argument)、大积论证(grand-product argument)等技术在代数群模型(algebraic group model)[119]下实现了CRS 全局可更新的、规模为O(|C|)、不需额外预处理的简洁NIZKAoK. 后续的工作,如Plonk[23]、Marlin[42]和AuroraLight[120],改进了Sonic 的实际性能,但也是基于代数群模型或知识假设实现的. 2020 年, Daza、Rafols 和Zacharakis[54]基于离散对数假设(见第7.1 节) 通过结构化承诺密钥改进了内积论证从而实现了CRS 可更新的简洁NIZKAoK (记作DRZ20). 值得注意的是,在这些可更新的零知识证明中, 只有GKMMM18 是基于QAP 的, 本文第5.3.3 小节介绍GKMMM18,第7.3.3 小节介绍DRZ20.

5.2.2 主要思路

本小节以Pinocchio[20]为例, 介绍zk-SNARK 的构造思路. 首先介绍如何将C-SAT 问题归约为QAP 可满足问题, 然后介绍如何利用“掩藏” 编码和双线性配对实现针对QAP 可满足问题的zk-SNARK.

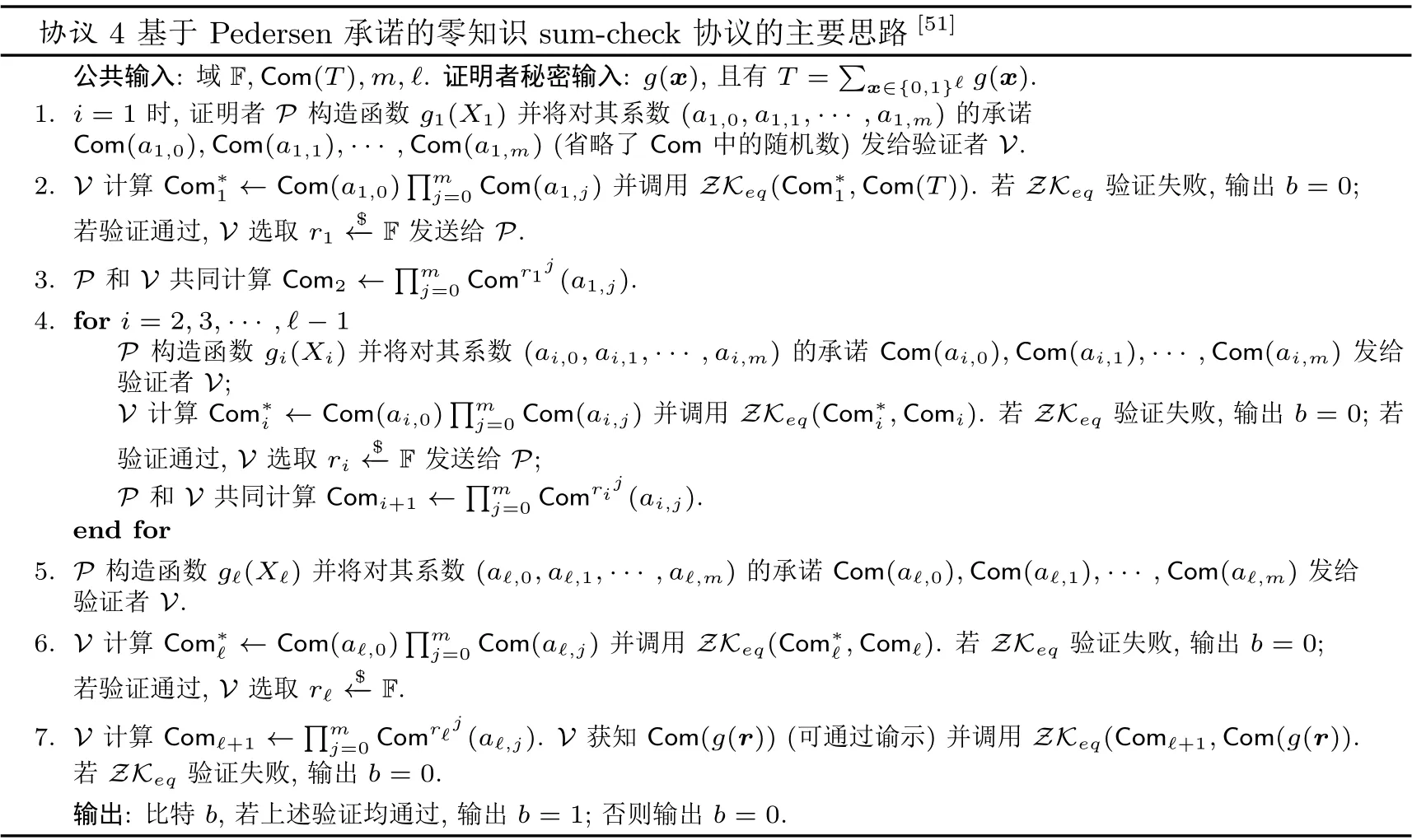

为了更好地理解“有贡献” 的概念, 本小节在图3 中给出一个例子. 对门r6的左输入“有贡献” 的是导线c1和c2, 故u1(r6) =u2(r6) = 1; 对门r5的左输入“有贡献” 的是导线c3, 故u3(r5) = 1.wi(rg)和yi(rg) 同理, 其分别考虑的是对门右输入和输出的贡献, 且度至少为d −1.

图3 算术电路可满足问题与QAP 可满足问题的归约[19,20]Figure 3 Reduction from arithmetic C-SAT problem to QAP satisfiability problem

除QAP 外, 还可将C-SAT 问题归约为其他形式的可满足问题, 针对不同形式的具体问题, 其归约过程更为高效. 如针对布尔电路的QSP[19]、利用纠错码构造的高效QSP[105]及SSP (square span programs)[106]和针对算术电路的SAP (square arithmetic programs)[110]. 这些可满足问题的形式与QAP 可满足问题的形式类似, 且基于其构造zk-SNARK 的思路也是类似的, 本文只详细介绍QAP.

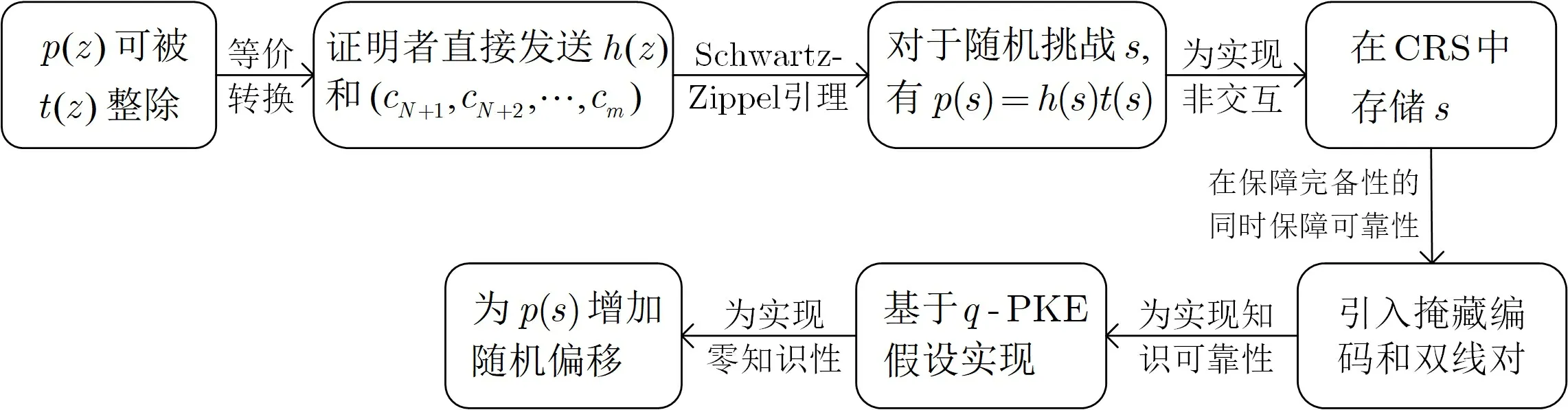

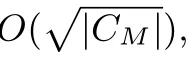

针对QAP 可满足问题构造zk-SNARK 的主要思路. 针对QAP 可满足问题构造zk-SNARK 的主要思路列于图4. 直接证明多项式p(z) 可被t(z) 整除可能是困难的, 而这可等价转换为证明者证明其拥有p(z) 和h(z), 且p(z) =h(z)t(z). 由于u(z)、w(z)、y(z) 和t(z) 可由验证者根据电路结构自行计算, 因此证明者可发送(cN+1,cN+2,··· ,cm) 及h(z). 然而, 考虑到h(z) 的度约为d, 直接发送h(z)将导致O(|CM|) 级别的通信复杂度. 利用Schwartz-Zippel 引理可将传输多项式简化为传输多项式在某点的取值进而降低通信复杂度, 即验证者V挑选随机挑战s$←−F, 随后P返回p(s) 和h(s),V验证p(s)−h(s)t(s)0.

图4 针对QAP 可满足问题构造zk-SNARK 的主要思路[19,20]Figure 4 Main idea of constructing zk-SNARK for QAP satisfiability problem

然而, 上述方法既需要交互, 又不能保障恶意证明者在获知s后无法伪造p(s) 和h(s). 前者可通过CRS 解决, 但在CRS 中直接存储s仍无法解决后者, 因此需引入某种编码方式“掩藏”s. 需要注意的是, 若记该“掩藏” 方式为Enc, 则Enc 至少需具备四个特点, 一是Enc(s) 具有一定的单向性, 获取Enc(s) 难以推知s; 二是为了实现公开可验证的zk-SNARK, CRS 中不能存储秘密而只能存储公共信息, 如Enc(1),Enc(s),··· ,Enc(sd−1); 三是利用Enc(1),Enc(s),··· ,Enc(sd−1) 可构造多项式Enc(h(s)),Enc(p(s)),Enc(t(s)), 即Enc 支持线性运算; 四是Enc 需支持二次等式的验证, 该运算用于验证Enc(p(s)−h(s)t(s))Enc(0). 事实上, 给定素数阶p的循环群G,GT, 若有双线性映射e:G×G→GT且对于任意的a,b ∈Zp有e(ga,gb)=e(g,g)ab, 则Enc(a)=ga即可满足上述要求.

上述方法仍存在几个问题. 一是无法保障知识可靠性, 即无法保障证明者确实利用了 (cN+1,cN+2,··· ,cm) 构造Enc(p(s)), 而知识可靠性可基于q-PKE 假设得以保障; 二是可能无法保障零知识性, 验证者虽难以通过Enc(p(s)) 和Enc(h(s)) 直接推知私密信息, 但仍可能获知某些隐私信息, 这可通过随机化处理p(s) 从而实现统计意义的零知识性.

基于以上思路可构造通信复杂度为常数个群元素的零知识证明, 具体见第5.3 节.

5.3 典型协议分析

本节介绍基于QAP 的零知识证明典型协议(见图5), 分析各协议的构造思路、协议流程、复杂度及安全性. 本节第5.3.1 小节介绍Pinocchio, 第5.3.2 小节介绍Groth16, 第5.3.3 小节介绍GKMMM18.

图5 基于QAP 的部分零知识证明协议优化思路Figure 5 Optimization of several zero-knowledge proof based on QAP

5.3.1 Pinocchio

Pinocchio 由Parno 等人[20]提出, 其通信复杂度为8 个群元素, 且验证复杂度仅与输入输出成线性关系. 本小节简要介绍Pinocchio 的主要思路、协议流程(见协议1) 和复杂度及安全性.

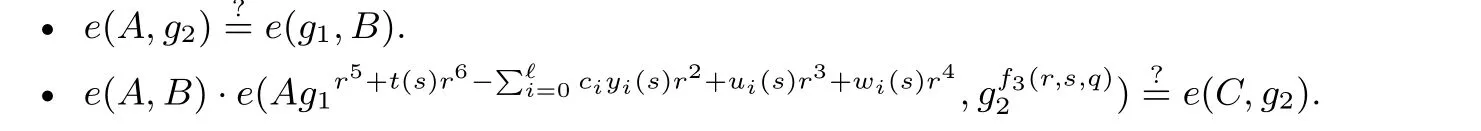

协议1 Pinocchio [20]公共输入: 域F, 算术电路C : F|x|+|w| →F|y|. 其中(x,y) = (c1,c2,··· ,cN), |x|+|y| = N.证明者秘密输入: w = (cN+1,cN+2,··· ,cm), 记集合Imid = {N +1,N +2,··· ,m}.1. 可信初始化阶段.(1) 由可信第三方将算术电路C 的可满足性问题归约为QAP 可满足问题, 构造对应QAP 串(t(z),U,W,У),其规模为m, 度为d.(2) 由可信第三方生成相应参数. 生成生成元为g 的群G 及双线性映射群GT. 选取随机数ru,rw,ry,s,αu,αw,αy,β,γ$←−F 并令ry ←rurw,gu ←gru,gw ←grw,gy ←gry.(3) 由可信第三方生成公共参考字符串. 证明者P 的参考串为{guk(s)}{}{}u ,gwk(s)w ,gyk(s)y ,{k∈Imid k∈Imid k∈Imid gαuuk(s)}{}{}u gαwuk(s)k∈Imid,w gαyuk(s)y{gsi}{k∈Imid,}k∈Imid,i∈0∪[d−2],gβuk(s)ugβwk(s)wgβyk(s)y k∈Imid,u,gαwt(s)w,gαyt(s)y,gβt(s)u,gβt(s)w,gβt(s)y.验证者V 的参考串为gαut(s)()g,gαu,gαw,gαy,gγ,gβγ,gt(s)y ,{guk(s)u,gwk(s)w,gyk(s)y}k∈0∪[N].2. 证明者P 生成证明. P 首先选取δu,δw,δy$←−F, 然后他利用证据w 构造p(z) 并计算p′(z) ←(u0(z)+uio(z)+umid(z)+δut(z))·(w0(z)+wio(z)+wmid(z)+δwt(z))−(y0(z)+yio(z)+ymid(z)+δyt(z)),h′(z) ←p′(z)/t(z),其中, umid(z) = ∑k∈Imid ck ·uk(z), wmid(z) 和ymid(z) 同理. P 利用参考串生成证明π(gu′mid(s)u,gw′mid(s)w,gy′mid(s)y,gαuu′mid(s)u,gαww′mid(s)w,gαyy′mid(s)y,gh′(s),gβu′mid(s)ugβw′mid(s)wgβy′mid(s)y),}其中, u′mid(s) = umid(s)+δut(s), 可根据{mid(s),y′mid(s) 同理. 记h′(z) = ∑d−2 guk(s)u k∈Imid计算得出, w′i=0 h′izi, 则gh′(s) 可由∏di=1(gsi)h′i 计算得出.3. 验证者V 验证证明. 记V 收到的证明为π = (gUmid,gWmid,gYmid,gˆUmid,gˆWmid,gˆYmid,gH,gZ), 则V 进行如下三项检查.(1) V 检查P 可以构造Umid, 即P 拥有Umid 的系数. Wmid,Ymid 同理. 具体的, V 检查e(gˆUmid(((((u,g) ?=e gUmid u,gαu),e gˆWmid w,g) ?=e gWmid w,gαw),e gˆYmid y,g) ?=e gYmid y,gαy).(2) V 检查t(s) 可以整除p(s). 具体的, V 先计算guio(s)u←∏(k∈[N]guk(s)u)ck, gwio(s)w,gyio(s)y同理.V 随后验证e(gu0(s)uguio(s)ugUmidu,gw0(s)wgwio(s)wgWmidw) ?= e(gt(s)y ,gH)()e gy0(s)ygyio(s)ygYmidy,g .(3) V 检查Umid,Wmid,Ymid 是由同一组系数生成的. 具体的, V 检查e(gZ,gγ) ?= e(gUmid ugWmidwgYmidy,gβγ).输出: 比特b, 当且仅当上述三项检查均通过, 输出b = 1; 否则输出b = 0.

协议流程. Pinocchio 的协议流程如协议1 所示. 在可信初始化阶段, 由可信第三方将C-SAT 问题归约为QAP 可满足问题, 并生成证明者和验证者的公共参考串. 在生成证明阶段, 证明者利用证据w生成证明π, 其规模为8 个群元素. 在验证证明阶段, 验证者共需验证五个配对等式, 其中第一项检查用于验证证明者确实拥有Umid(s)、Wmid(s) 和Ymid(s) 的系数; 第二项检查用于验证t(s) 可以整除p(s); 第三项检查用于验证Umid、Wmid和Ymid是由同一组系数生成的.

讨论总结. 现简要分析Pinocchio 可被视为基于Linear-PCP 构造的原因. 首先, 可以认为谕示证明是

因此可被视为是一种PCP. 另外, 显然证明π与证明者的参考串存在线性关系, 因此Pinocchio 可被视为基于Linear-PCP 构造.