基于渗透测试的电力监控网络攻击检测系统设计

李 丰,张 烜,钱 方

(中国南方电网超高压输电公司,广东广州 510507)

当前电力监控系统中检测网络攻击的方法主要有两种:基于主机的方法和基于网络的方法,其中基于主机的入侵检测系统,通过定期检查和验证可以发现异常的变化,反应速度直接关系到轮询间隔频率[1]。在访问特定端口时,多个攻击通道监视端口活动并通知管理员。将基于网络的入侵检测的方法结合起来,在主机检测环境中进行入侵检测[2]。然而,该系统无法监测主机外部的网络状态,入侵分析的工作量随着主机数量的增加而增加;利用基于网络的入侵检测系统,网卡以随机方式运行,对网络上的所有通信业务进行实时监测与分析。反应模块在发现攻击后,提供了通知、报警、响应等多种选择[3]。在网络入侵检测系统中,结合基于特征的检测方法,该方法虽然能检测出一些常见的攻击,但是很难检测出复杂的攻击,并且需要大量计算和分析时间[4]。为了解决这个问题,提出基于渗透测试的电力监控网络攻击检测系统。渗透测试与传统测试的不同之处在于前者权限较大,可以先熟悉系统,测试时不会影响系统业务。渗透测试结束后,还会生成一份完整的测试报告。

1 系统总体架构设计

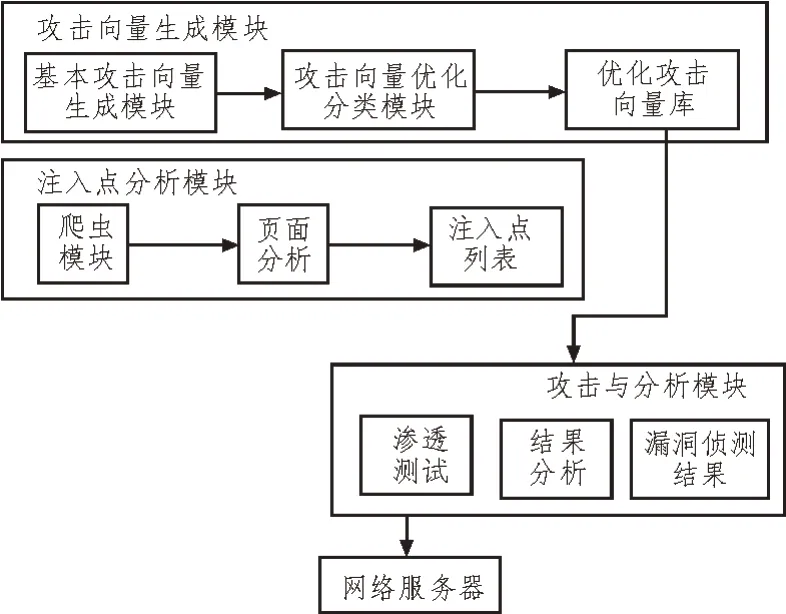

电力监控网络攻击检测系统主要由3 个模块组成,即攻击向量生成模块、注入点分析模块以及攻击与分析模块,系统总体架构如图1 所示。

图1 系统总体架构

由图1 可知,攻击向量生成模块主要用于攻击向量自动生成,通过进化计算生成和优化基本攻击数据,从而形成攻击向量库。注入点分析模块主要用来在网络上寻找注入点,利用爬虫技术获取网页及所有注入点[5-6],实现对注入点特征及注入情况进行分析。攻击与分析模块通过渗透测试模拟攻击过程,对返回结果进行分析,判断是否有漏洞,并生成攻击测试报告[7-9]。

2 系统硬件结构设计

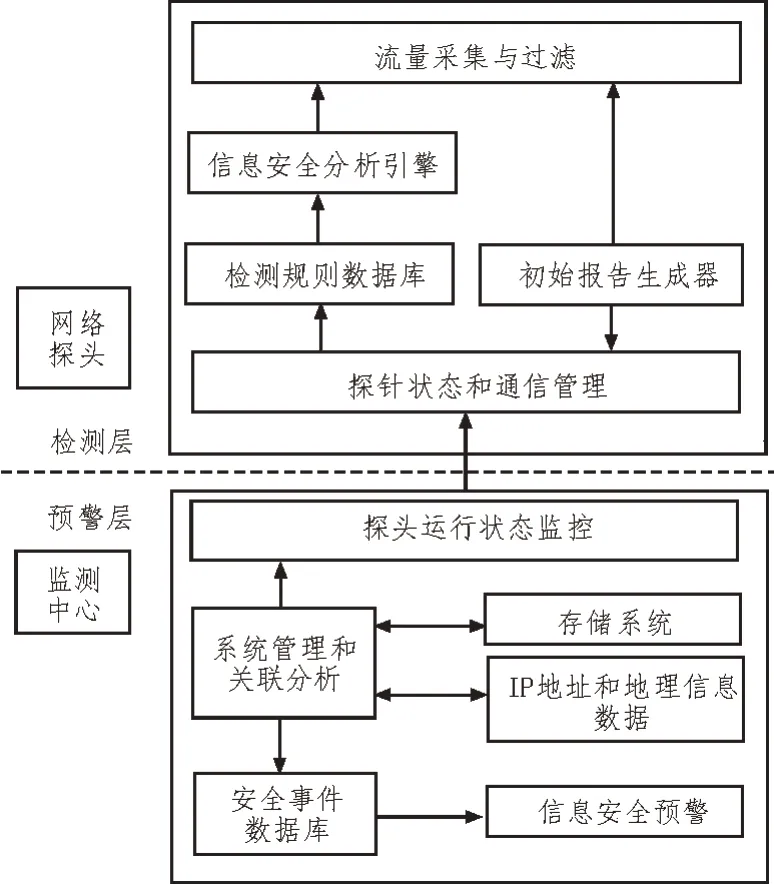

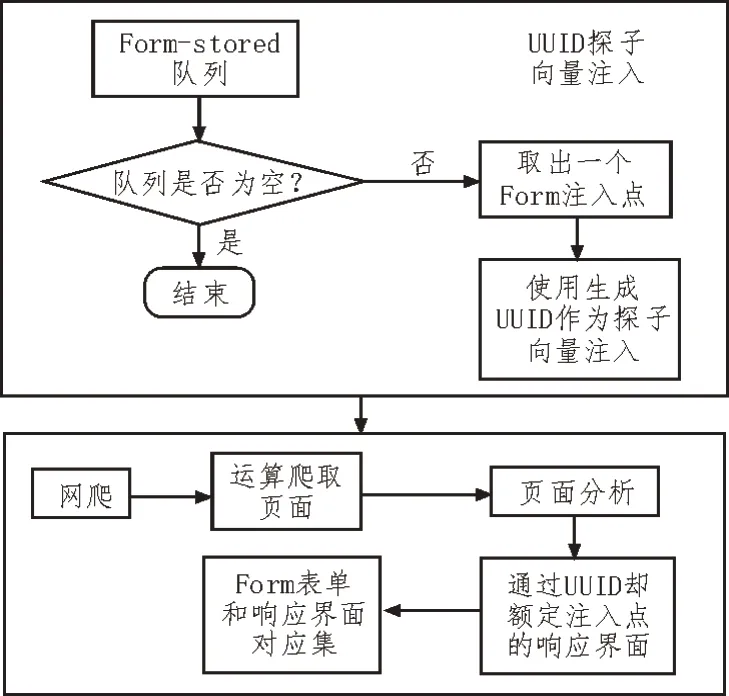

系统硬件结构如图2 所示。

由图2可知,硬件结构设计过程中,将电力监控网络攻击监测系统硬件分为逻辑结构和功能展示结构两类,即网络检测层和网络安全预警层[10]。通过网络通信协议将网络探头连接到安全检测中心。系统硬件结构是系统的物理部分,其主要分布在网络各监测点,网络探头通过加密通信与安全检测中心建立通信关系,形成以信息安全检测预警中心为核心节点的星型网络结构[11-12]。该系统利用网络探针对分布信息进行探测和预处理,通过探测预警中心对探测预警信息进行集中管理、分析并发布安全报警信息[13-14]。

图2 系统硬件结构

2.1 网络探头

根据实际探测流量情况,设置两种网络探头结构,即普通探针和高性能探针,两者的区别:

1)普通探针:在探测流量小于500 MB 时,采用多核服务器和预分析软件构成网络探头。

2)高性能探针:在探测流量超过500 MB、单核服务器不能处理的情况下,由交换机和多核服务器组、采集流量和预分析软件构成网络探头。

2.2 防火墙

利用信息安全检测预警中心和外部分布的网络探头之间的通信接口,提高检测中心自身的安全性,防止黑客入侵。

2.3 数据存储模块

该模块主要负责存储和备份信息,其主要功能是定期备份攻击数据,防止攻击数据丢失。网络安全监视预警中心的存储模式可以是单数据库服务器存储模式,或者是存储区域网存储模式,具体取决于业务需要,可采用单数据库服务器模式进行数据存储和备份[15]。根据业务扩展的不同,后续系统可以采用存储区域网的存储架构,通过网络安全检测预警中心的存储系统,实现数据集中存储和备份。使用该存储方式,可以为每个应用系统提供不同的容量,方便数据快速备份。

3 系统软件部分设计

3.1 基于渗透测试技术的攻击目标确定

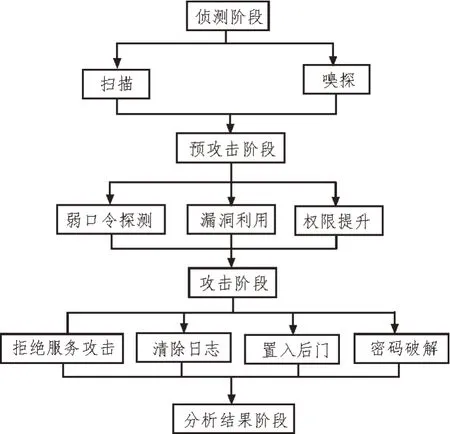

渗透测试技术即利用常用的思维模式和工具,对目标网络进行模拟攻击,从而发现目标系统的漏洞。一般而言,目标网络系统是指计算机网络系统中的一些核心网络设备。具体渗透测试流程如图3所示。

图3 渗透测试流程

由图3 可知,利用网络渗透测试检测目标网络中的漏洞信息,渗透测试可通过

安装渗透测试服务器后,其会立即接入网络,寻找客户并建立联系。防火墙虽然会对连接进行严格过滤,但很难抵挡所有的攻击。当黑客攻击时,服务器会被伪装成应用软件,降低了被防火墙发现的可能性。为此,使用渗透测试服务器,渗透测试服务器和客户分别使用主动和被动端口连接,定期检测客户端是否存在被黑客攻击的情况。使用该测试方式,当客户端上线后立即弹出端口,主动连接被客户端打开的被动端口,再将自己命名为与IE 浏览器windows 进程同名的windows.Exe。通过伪装也能迷惑管理员,从而确定漏洞信息。

3.2 攻击注入点分析

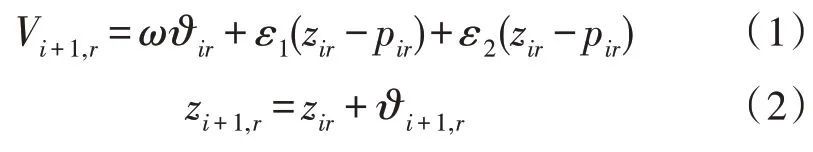

设在时间t下,计算任意一个粒子集群,设置的攻击难度为3 种,分别是难易程度、暴露程度和可修复程度。将攻击者注入点的起始位置视为一个三维空间坐标系,在迭代处理过程中,将第i个粒子qi的位置作为一个问题,展开详细分析。设该粒子初始速度为ϑi=(ϑi1,ϑi2,ϑi3),寻找以往最优位置zi=(zi1,zi2,zi3)。

针对各个粒子的运动情况,其r维属性可通过如下公式计算粒子运动速度与位置:

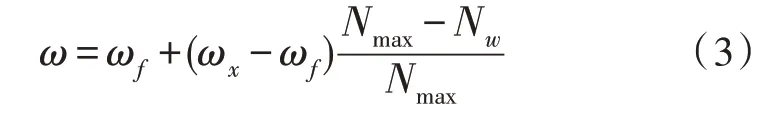

式(1)、(2)中,ε1、ε2分别表示学习系数与社会学习系数;ω表示惯性系数,其计算公式如下:

式(3)中,ωx表示下一次计算权重;ωf表示初始设定权重;Nmax表示计算最大次数;Nw表示已经完成运行的计算次数。由于惯性系数ω在0~1 之间才能实现快速收敛,因此,该值的确定是根据攻击情况确定的。

设该攻击情况下一共存在M个漏洞,第i个漏洞在攻击过程中被使用的概率为Pi,其满足:

当网络中漏洞暴露程度较大时,修复程度也随之变大,漏洞被应用的难度也随之增加,Pi随着时间的增加而降低。因此,将Pi作为漏洞起始权重,满足实际收敛标准。将该漏洞的权重与概率相乘,将其结果作为攻击结果,由此完成攻击注入点分析。

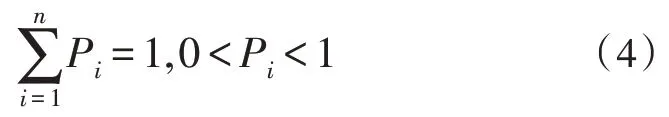

3.3 网络攻击检测流程设计

针对普遍存在的网络安全漏洞,大多数数据的注入不在响应页面,而在其他页面。所以在经过探针矢量检测之后,发现对应页上没有探针矢量,那么就需要判断注入点是否是一个表单。反之则需要检测网络安全漏洞。图4 为网络攻击检测流程。

图4 网络攻击检测流程

由图4 可知,要找出网络安全漏洞,就需要找出表单提交后的响应页面。为了完成检测请求,所有的窗体都要选择唯一的合法矢量,Java 为所有的注入点生成唯一的合法矢量,UUID 代表唯一的识别码,由16 个数字组成。依据网址和随机数设定识别码,确保识别码唯一。在检测结束时,通过对文件哈希值的变化搜索,得到相应的合法矢量。基于合法矢量和表单之间的关系,生成表单及表单提交的回应页。对整个网络进行各种形式的渗透测试,实时检测安全漏洞,生成漏洞测试报告。

4 实 验

4.1 实验参数及环境

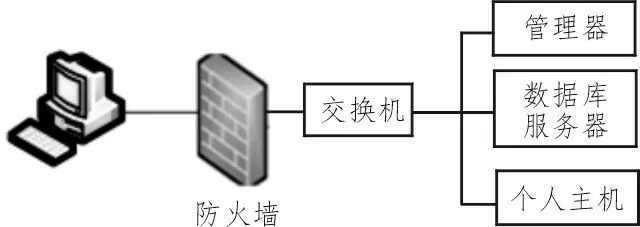

实验网络环境如图5 所示。

图5 实验网络环境

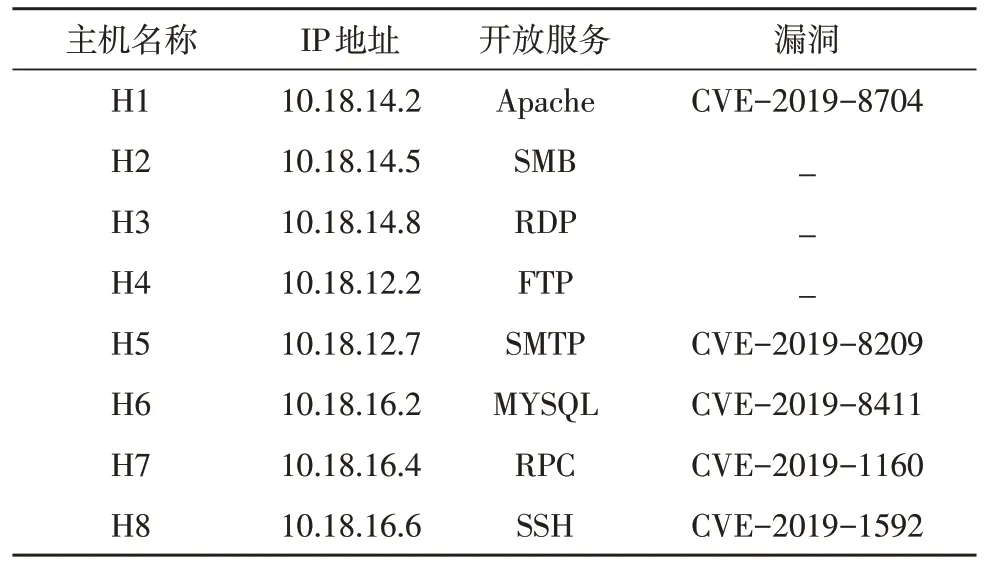

该网络环境是由服务器、资料库伺服器、管理器及内联网服务器提供网络服务,数据库服务器主要提供数据库服务,管理员负责对服务器、数据服务器和个人主机进行保护,并对重要文件进行存储。外部网络节点需要通过防火墙访问内部网络节点。测试环境中主机的配置情况和漏洞情况如表1所示。

表1 测试环境中主机配置和漏洞情况

4.2 实验结果与分析

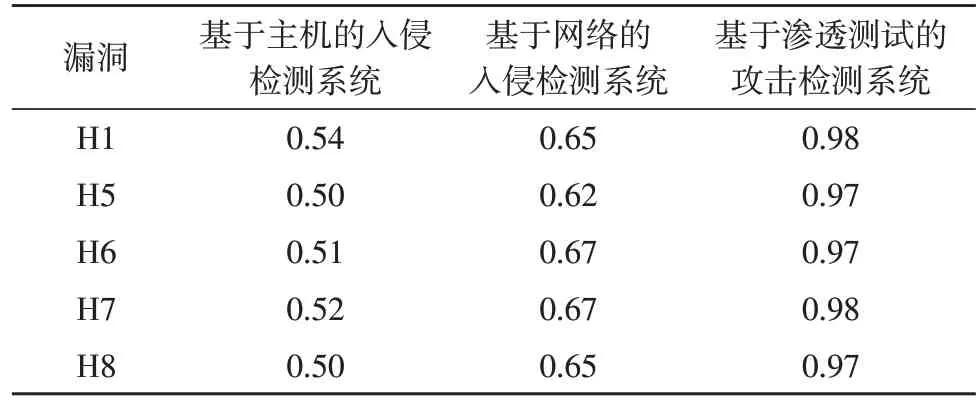

通过上述设置的实验参数可知,H1、H5、H6、H7、H8 出现漏洞,对于这5 个漏洞位置,分别使用基于主机的入侵检测系统、基于网络的入侵检测系统和基于渗透测试的攻击检测系统对网络攻击检测精准度和检测时延进行对比分析。

4.2.1 精准度

分别采用3 种系统对无线网络攻击行为检测精准度对比分析,结果如表2 所示。

表2 3种系统检测精准度对比分析

由表2 可知,使用基于主机的入侵检侧系统最高检测精准度为0.54,最低为0.50;使用基于网络的入侵检测系统最高检测精准度为0.67,最低为0.62;使用该文系统最高检测精准度为0.98,最低为0.97。由此可知,使用该文系统的检测精准度较高。

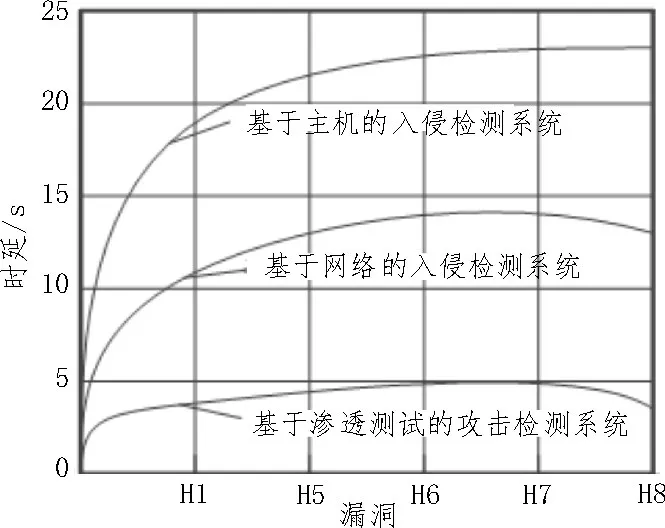

4.2.2 时 延

分别采用3 种系统对无线网络攻击行为检测时延进行对比分析,结果如图6 所示。

图6 3种系统检测时延对比分析

由图6 可知,使用基于主机的入侵检侧系统检测时按照H1、H5、H6、H7、H8 主机顺序,时延依次增高,最高时延为23 s;使用基于网络的入侵检测系统检测时按照H1、H5、H6、H7 主机顺序,时延依次增高,最高时延为14 s,H8 主机时延变短;使用基于渗透测试的攻击检测系统检测时按照H1、H5、H6、H7主机顺序,时延依次增高,最高时延为5 s,H8 主机时延变短。通过上述分析结果可知,该文系统检测时延最短。

5 结束语

目前的网络攻击检测系统不仅可以检测网络流量,还能检测已知的攻击。该文为提高网络攻击检测精准度,缩短时延,设计了基于渗透测试的电力监控网络攻击检测系统,经实验表明,该文系统检测精准度最高为0.98,时延最高为5 s,优于对比系统,检测结果更为精准,可提升系统的安全性。