云计算环境下的信息安全防护措施探究

梁文科 周雨阳 梁昭

摘要:云计算的发展与大范围应用,导致云服务软硬件的成本持续下降,服务数据信息的可靠性提升,但是因云计算特有的共享虚拟性,促使其在存储信息方面存在着潜在安全风险。因此,文章以云计算安全运行于互联网为总体目标,介绍了云计算环境的概念与特点,论述了云计算环境下的信息安全风险感知过程,并对云计算环境下的信息安全防护措施进行了进一步探究,希望为云计算环境的健康安全运行提供积极的借鉴。

关键词:云计算;信息安全防护;容器技术

中图分类号:TP391 文献标识码:A

文章编号:1009-3044(2022)06-0057-03

开放科学(资源服务)标识码(OSID):

信息技术和网络已经延伸到了现代社会的每一个角落,2021年全球范围内的网络用户达40.47亿人,约占全球人口的53.27%。信息技术和网络在为现代社会中人们提供便捷生活的同时,也带来了一些安全威胁,若无法采取有效的安全防护措施,就会造成严重后果。特别是在网络支付时,一旦防护不当,就会造成巨额资金损失。基于此,立足云计算环境,研究信息安全防护的措施具有非常重要的意义。

1 云计算环境

云计算是一种分布式计算技术环境,包括一系列可被虚拟化且可动态升级维护的资源,如计算服务器、宽带资源、存储服务资源等[1]。在网络云的支持下,庞大的数据核算处理程序可被分割,以若干小程序的形式存在,进而经多部服务器构建的系统完成小程序分析、处理,并向政府、企业或个人用户反馈。“在资源池内进行运算”是云计算的核心理念,其具有超大规模(超100万台服务器)、虚拟化(无固定实体)、高可靠性(副本容错、节点互换)、按需服务、价格低廉、高可扩展等特点[2]。同时因云计算服务环境可提供存储服务,一旦商业用户大量利用私人机构提供云计算服务,就会导致私人机构以“数据信息”的重要性挟持整个现代社会,这一潜在风险对云计算环境的构建造成了影响。

2 云计算环境下的信息风险感知

2.1 感知流程梳理

根据云计算环境基本概念及特点,可以将云计算环境下的信息风险感知划分为资产识别、威胁识别、脆弱识别三个阶段[3]。其中资产识别特指识别云计算环境中存储、处理的具有价值的信息资源,如通信设备、数据库、应用功能软件、生产产品、计算机硬件、档案文件等,主要是进行资产属性评估。为了解上述资产在安全属性上的表现,可以从可信性、机密性、完整性、可用性、可审性几个视角出发,为云计算资产赋值(1很低→5很高),构建科学性较高的云计算资产评价标准,为环境中资产安全准确评估提供依据。具体如表1:

威胁识别特指识别云计算环境中对系统造成危害的安全事件诱导因子,主要是识别威胁类型。云计算环境下威胁识别包括自然灾害、人为破坏两种类型,可以利用轻量级IDS(Intrusion Detection Systems,入侵检测系统)的Snort,配合系统日志,通过抓包工具获取云计算环境数据包、数据包解码、预处理、规则特征匹配、输出结果完成威胁识别。

脆弱识别特指识别云计算环境中可被威胁利用的系统漏洞,主要是评估漏洞影响。云计算环境下的脆弱漏洞识别方法众多,如代码扫描、漏洞扫描、模糊测试等,根据现实安全评估需求,可以选择系统漏洞扫描服务程序完整且可本机/远程遥控的Nessus工具,结合CVSS(Common Vulnerability Scoring System),从供给复杂性、安全认证、可用性、攻击途径等方面,进行终端、服务器、路由器、终端显示器、集线器等结构评分。具体结果如下:

2.2 感知模型构建

由博弈论可知,云计算环境下的信息安全源于恶意攻击者、系统安全防御之间的博弈,前者会寻求最佳攻击方式提高攻击成功率,后者则会寻求最佳防御策略,此时,可以构建模型:

[G·P,A,U] -1

-1中G为云计算环境安全风险感知博弈表达式;P为参与者(攻击者、防御者)集合;A为参与者的行为集合;U为参与者的支付函数。

假定云计算环境防御者以概率P1对恶意攻击者进行监控,可以選择丢失检测、正确检测、错误检测三种方式,其概率分布为P11、P12、P13,且P11+P12+P13=1。在防御者可以正确检测恶意攻击者攻击行为时,可以采取措施阻止攻击者恶意攻击,并恢复局部损坏文件,反之则出现无用响应,造成云计算环境资源受损[4]。

2.3 感知过程实现

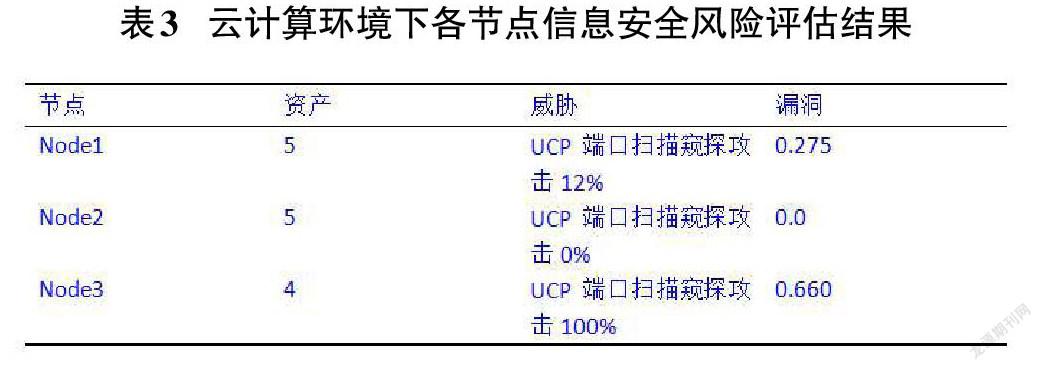

在搭建感知风险模型后,可以在Hadoop搭建的云计算环境下,以Snort、Nusses应用软件为支撑,进行风险威胁与漏洞扫描[5]。云计算环境包括Node1、Node2、Node3几个节点,IP地址分别为192.168.8.3、192.168.8.12、192.168.8.16,操作系统分别为Widow Server 2020、Ubuntu14.04、Windows10。得出各节点信息安全风险评估结果如下:

3 云计算环境下的信息安全防护措施

3.1 剩余信息保护

因云计算环境内资源为统一分配模式,出于资源利用率最大目的,在环境内信息资源释放后再分配的情况发生频率较高。此时,若在信息资源释放后、再分配前没有执行清除操作,就会导致后续信息资源使用者获得前期信息资源使用者的数据信息[6]。基于此,为保护云计算环境下的剩余信息,可以信息资源被释放为节点,以信息资源占用磁盘存储空间、内存为对象,执行自动清除操作,保证虚拟机用户磁盘存储空间被释放信息资源、再次分配给其他使用者(或虚拟机)前被全部清除。同时为了满足云计算环境服务者对于个人隐私保护的需求,安全防护者应面向整个云计算环境,进行用户加密保护系统的及时更新完善,保证仅使用者自身可访问相关数据。并定期依据云计算环境自带的虚拟机镜像、模板文件,进行重要数据的完整性检测,保证个人用户数据安全。

此外,因运计算环境中为用户供应信息资源的主体为虚拟机,为避免意外崩溃、宕机等虚拟机故障对信息资源安全的危害,安全防护人员应以安全管理内容灾备份为重点,每间隔一定时期进行整台虚拟机的备份、恢复处理,以便故障发生后虚拟机可以恢复至备份点状态。

3.2 信息安全隔离

针对云计算环境内虚拟化技术资源共享特征,若虚拟机之间仅按利用内存共享手段操作,则存在差异的用户与用户、虚拟机与虚拟机之间内存信息极易在共同分享过程中发生泄漏,此时,隔离技术的应用就非常必要。常用的隔离技术为内存隔离、内部网络隔离、存储隔离。其中内存隔离是专门针对内存独占模式的隔离,可以控制存在差异的虚拟机之间的内存分享。具体应用过程中,可以选择成熟的SharedSchemaMulti-Tenancy(共享表架构)、SharedDatabaseSeparatedSchema(分离表架构),前者主要是利用类似于TenantID字段的方式进行数据从属划分,最大化利用单一数据库内存;后者则是为每一个用户提供单独的数据库内存,实现数据安全性、灾难性备份。

内部网络隔离主要通过限定同一物理主机上存在差异的虚拟机之间网络共享,避免虚拟机接收非自身地址的广播报文。

存储隔离是通过限定虚拟机访问存储空间的形式,保证逻辑卷同一时间仅可被一个虚拟机所搭载,虚拟机仅可访问前期分配的存储空间。如可利用折中的Multi-Tenancy方案——分离表架构,进行专门代码编写,分离不同虚拟机存储空间。

3.3 高级操作安全防护

在以Docker为代表的高等级操作系统迅猛发展过程中,容器技术在云计算环境中发挥着愈发显著的作用,在云计算环境基础设施、服务中部署量也日益增加[7]。但因云计算安全技术相对滞后性较为显著,对云计算容器监控、防护不到位情况时常发生,对容器技术的使用造成了较大的安全威胁,如容器基础镜像被篡改、容器主机进程被攻击、容器漏洞逃逸、单一系统内核下安全监控缺失等。针对上述问题,可以从容器主机本身漏洞监控入手,引入专用操作系统Core0S、Windows Nano Server、Fedora Atom,进行全部应用程序的容器化处理,在实现容器主机本身功能最小的同时,降低漏洞数量。同时应利用App Armor、SE Linux和Grsecurity/Pax等强制访问控制技术,将容器超级用户逐一隔离,并为容器主机交换分区、自用磁盘、内存划定单独分区,设定容器为只读模式,屏蔽容器不需要访问的部分,规范约束容器对主机资源访问。在这个基础上,将容器划分为若干个安全组,将隶属于不同安全组的容器向各自对应的容器主机上部署,落实分类对应方针。而对于安全要求极高的容器,则可以利用加密内存页面+加密数据存储的手段,限制不合法访问。

在保证容器主机安全的基础上,安全防护人员应以容器基础镜像为对象,进行可信基础镜像源的构建。利用可信基础镜像源,全面、充分扫描、检测原始基础镜像,判定镜像是否存在恶意代码,在确定无恶意代码后进行数字签名,降低原始基础镜像被篡改风险。同时在后续维护过程中,防护人员应进行基础镜像生命周期管理,第一时间将不再使用的基础镜像删除,第一时间进行基础镜像的安全更新,降低已知漏洞在基础镜像可信源内出现概率。在这个基础上,安全防护人员可以引入安全监控与审计技术,在扩展容器主机进程监控与日志监看的同时,在特别加固的容器内建立专门的监控与审计程序,区分不同容器,恰当执行警报发布、进程阻塞等操作。并将安全防护与入侵检测程序布置在安全容器内,经内核进程之间通信功能、网络功能进一步扩展,促使容器之间信息交互唯一指定途径为安全容器,获得良好的容器安全防护效果。

4 总结

綜上所述,云计算环境下信息安全风险众多,而感知信息安全风险是信息安全防护的前提。因此,在统计风险数据的基础上,安全防护人员应构建信息安全感知模型,计算云计算环境风险值。根据计算结果,安全防护人员可以制定针对性信息安全防护措施,搭建可信云计算环境,为容器技术等高级操作提供支持,为云计算环境朝着更高水平、更大范围发展奠定基础。

参考文献:

[1] 黄敏.云计算环境下信息安全风险评估方法的研究与实践[J].软件,2021,42(8):20-23.

[2] 徐慧华,杨雄,张晓惠.云计算环境下基于全同态加密的人脸信息保护[J].贵州大学学报(自然科学版),2021,38(3):83-91.

[3] 王雪莉,陈刚.云计算环境下信息安全风险评估流程探究[J].网络安全技术与应用,2020(11):93-94.

[4] 黄金凤,郑美容.基于云计算的信息安全风险评估模型[J].宁德师范学院学报(自然科学版),2018,30(1):34-40.

[5] 韩欣.云计算环境下的信息安全风险评估[J].数码世界,2020(4):73.

[6] 张晓伟.基于云平台的大数据信息安全保护策略分析[J].信息记录材料,2021,22(8):185-187.

[7] 杨睿超,岳剑晖,杭肖,等.基于等级保护的云租户网络安全防护研究[J].网络安全技术与应用,2021(8):72-73.

【通联编辑:朱宝贵】