非接入层拒绝服务攻击分析与设计*

王华华,黄俊霖,何 沛,吴妙灵,张杰棠

(重庆邮电大学 通信与信息工程学院,重庆 400065)

0 引 言

第四代移动通信技术以其较高带宽、较低时延的优势占领着世界市场,但其技术规范中存在固有缺陷,导致目前LTE网络仍然存在一些安全隐患和漏洞。不法分子利用这些漏洞给用户造成了巨大的损失,仅2016年3月,360手机卫士共拦截各类“伪基站”短信1.1亿条,平均每天拦截“伪基站”短信354.8万条[1]。考虑到移动网络的安全性,3GPP在制定5G标准时对相关漏洞流程进行了改进更新,但由于5G初期的非独立组网架构存在LTE的部分结构[2],且未来5G仍可能存在LTE遗留的安全问题[3],所以对通信网络安全问题的研究意义深远。

移动通信网络安全的研究一直是热点问题[4-5],拒绝服务(Denial of service,DoS)攻击在安全漏洞中属于常见的一类攻击[6-8],它通常使终端、接入网或网络无法获取或提供正常服务。在文献[9]中提到一种网络寻呼终端的DoS攻击,通过使用伪基站不断给终端发送国际移动用户标识(International Mobile Subscriber Identity,IMSI)进行寻呼使其循环进行detach与attach过程,导致终端无法进行正常通信,但该攻击需已知目标终端的IMSI。文献[10]介绍了一种针对终端的DoS攻击,通过向其伪基站范围内的LTE用户发送错误的跟踪区域更新(Tracking Area Update,TAU)拒绝消息,使目标终端强制降级为2G或3G网络,但该攻击会触发会T3440计时器,导致用户10 s就能恢复到正常网络,不能对目标终端造成持久性攻击。在文献[11]中攻击者伪装成目标终端给核心网发送多条相同的附着请求,使核心网测序列号大于终端的序列号导致终端鉴权失败,但该攻击会触发T3420计时器,使得用户仅在15 s后便重新进行鉴权。

本文利用提出了非接入层(Non-access layer,NAS)中两种危害程度更高的DoS攻击模型。对鉴权拒绝DoS攻击而言,通过搭建LTE中间人系统,伪造鉴权拒绝消息发送给目标终端,使终端强制降级至2G网络并且至少30 min后才会恢复至LTE网络。对网络洪泛DoS攻击来说,通过身份请求消息获取大量不同终端的合法IMSI,并在短时间内向网络发起多条不同IMSI的附着请求,导致核心网侧进程的CPU使用率由30%提升至80%,归属用户服务器(Home Subscriber Server,HSS)实体超负荷运行,其他用户难以接入到该网络,造成目标网络的小范围通信瘫痪。这两种非接入层DoS攻击模型对用户和网络均造成了一定程度的危害,且由于5G初期采用非独立组网架构,这类攻击仍然会在5G中存在。

1 背景知识

1.1 LTE系统架构

LTE系统架构如图1所示。UE是由移动设备(Mobile Equipment,ME)和全球用户身份模块(Universal Subscriber Identity Module,USIM)组成的移动终端设备。ME存储国际移动设备标识(International Mobile Equipment Identity,IMEI),该信息唯一地标识设备身份。USIM是运营商提供的用户识别模块,该模块包含加密密钥、算法和IMSI。

图1 LTE系统架构

演进的通用移动通信系统(Universal Mobile Telecommunications System,UMTS)陆地无线接入网(Evolved UMTS Terrestrial Radio Access Network,E-UTRAN)中包括许多通过X2接口连接的基站(evolved NodeB,eNodeB),用来负责空中接口相关的所有功能。作为连接LTE核心网和用户设备的中间结构,E-UTRAN通过S1接口与LTE核心网连接,通过Uu接口与用户设备相连。

分组核心网(Evolved Packet Core,EPC)管理、处理LTE流程和业务。移动性管理实体(Mobility Management Entity,MME)是EPC中的一个关键控制平面实体,主要负责会话管理、移动性管理、鉴权认证、附着与去附着等功能。HSS是EPC中用来存储用户信息的数据库,例如国际移动用户标识、漫游限制等。当UE从一个基站移动到另一个基站时,服务网关(Serving Gateway,SGW)可以作为本地锚定点,并协助完成基站的重排序功能。PGW主要职责是将UE连接到网络,为UE分配网络地址,进行上、下行链路计费等。

1.2 NAS层信令交互

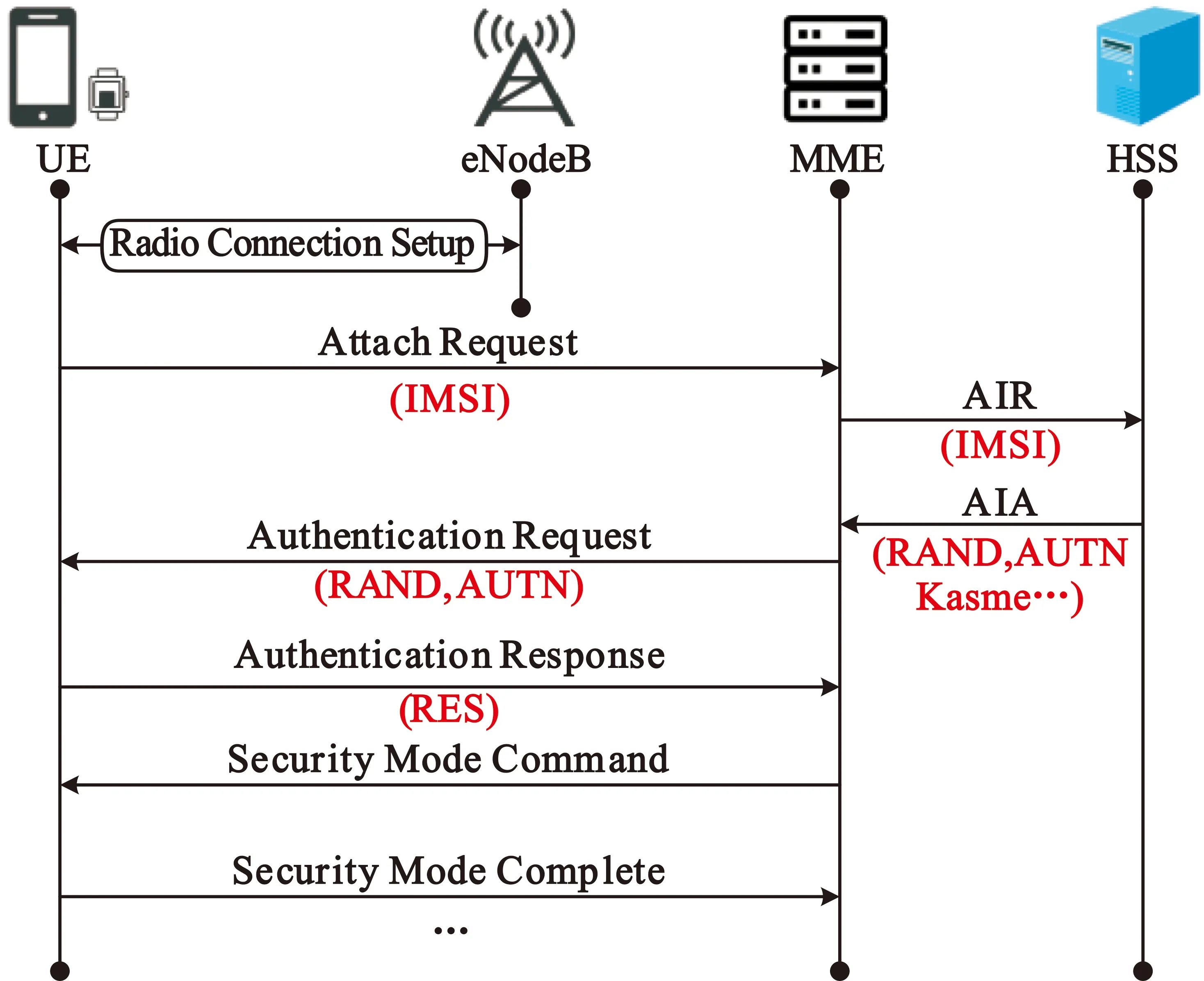

终端若想接入网络进行通信服务,需先在网络中进行注册。在注册过程中,终端先进行RRC连接,然后进行NAS信令交互,其交互流程如图2所示。

图2 NAS信令基本过程

终端先向MME发送包含用户永久身份标识的Attach Request,MME接收到此消息后会向HSS发送鉴权信息请求(Authentication Information Request,AIR)来获取UE的认证信息,包括UE的IMSI,MCC、MNC等。当接收到AIR时,HSS验证UE然后计算鉴权向量并将其包含在鉴权信息响应(Authentication Information Answer,AIA)中发送给MME。收到AIA后,LTE网络便开启鉴权过程,此过程采用了相互认证机制。MME先向UE发送鉴权请求消息,该消息中携带从HSS获取的认证参数RAND和AUTN。然后,UE通过验证AUTN来验证网络的有效性,并计算出RES(用户响应)。MME将收到的RES与XRES(预期的用户响应)进行比较以验证UE,如果RES与XRES不相等,网络将向UE发送Authentication Reject信令;如果RES等于XRES,表明UE和网络相互鉴权成功,之后MME和UE通过选择的加密和完整性算法完成NAS安全模式过程[11]。在安全模式控制完成之前NAS层的信令以明文传输,过程完成后LTE网络将建立NAS保护。

2 攻击模型

2.1 针对终端的DoS攻击模型

LTE注册过程中,鉴权过程是以明文在空口中进行传输的,攻击者通过在真实终端和网络之间搭建一套中间人伪系统对目标终端和网络端的注册流程进行中继,并在收到鉴权响应后伪造鉴权拒绝消息发送给目标终端,从而使目标终端强制降级至2G甚至脱离网络。攻击模型框图如图3所示。

图3 针对终端DoS攻击的模型框图

目标终端初始驻留在现网的小区中,并在空闲状态下周期性测量周边小区的信号质量。伪基站利用系统消息广播自身的信号质量与小区信息,目标终端在广播消息中得到相邻小区信息并按一定时间间隔对邻小区功率进行测量取值,同时计算这些值的平均值以判断它们是否满足S准则。伪基站中的参数都是可以人为调节且可利用硬件设施去放大发射增益,因此伪基站满足S准则,目标终端成功小区重选至中间人攻击系统中。此后目标终端、中间人攻击系统和现网,三者进行如图4所示的NAS层的信令交互。

图4 针对终端DoS攻击的信令交互

在接入进中间人攻击系统后,目标终端发送Attach Request信令给伪核心网,由于此信令是以临时移动用户识别码(Temporary Mobile Subscriber Identity,TMSI)进行附着的消息,伪核心网伪造一条身份请求信令经由伪基站发送给目标终端,终端接收后以携带IMSI的Identity Response进行回复,从而获取其IMSI。接着,攻击者通过中间人系统将获取到的IMSI传递给伪终端,使伪终端代替目标终端向真实网络发起附着过程。由于该附着请求消息中包含目标终端的IMSI,因此网络将向伪终端发起身份认证过程,伪终端收到后通过中间人系统转发至目标终端,验证该信令后,目标终端向伪网络发送鉴权响应。攻击者收到鉴权响应后,选择不处理该消息并伪造鉴权拒绝,使目标终端脱离任何LTE网络。根据文献[12-13]所述,终端在收到鉴权拒绝消息后将开启T3247定时器,同时将NAS层状态转换至EMM-DEREGISTEDRED。由于T3247定时器的周期长达30~60 min,因此在此期间目标终端将会无法接受来自LTE网络的通信服务。

2.2 针对网络端的DoS攻击模型

攻击者先利用识别响应获取不同终端的IMSI,然后发送大量包含不同IMSI的附着请求,使网络中的实体MME和HSS重复发送多条的AIA和AIR,核心网对每条AIR消息都会生成相应的鉴权向量用于后续的鉴权过程。短时间太多的AIA和AIR消息以及鉴权向量的生成都需要消耗大量硬件资源,这样的结果就会导致网络信令造成拥塞以及小区内的其他合法终端很难注册到网络中,更有可能造成核心网崩溃。攻击者执行如图5所示的主动攻击过程。

图5 针对网络端DoS攻击的信令交互

3 实验结果

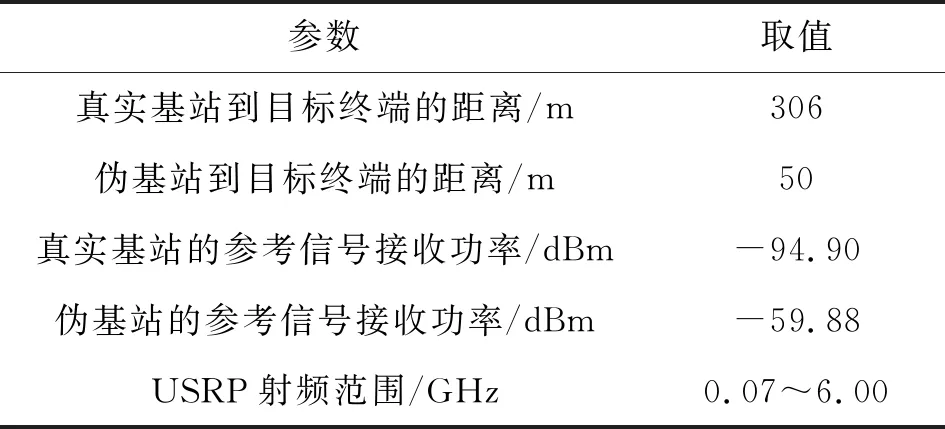

实验利用装有Ubuntu16.04系统的两台计算机、软件开源的无线电工具srsLTE[14]和商用硬件设备USRP B210[15]来完成针对上述DoS攻击的测试。利用openGPS软件查看真实LTE基站距离目标终端306 m,伪基站距离目标终端50 m内。表1列出了整个实验中涉及的关键数据。

表1 实验中涉及的关键数据

3.1 鉴权拒绝DoS攻击

整个实验攻击场景如图6所示,左下角是一台小米MIX 2S手机,作为目标终端;第一台计算机在Ubuntu 16.04环境下执行修改的srsenb程序,并通过一台USRP B210充当伪基站外接设备用来进行信号的收发;右边计算机中运行修改后的srsepc和srsue程序。因为后续伪核心网和伪终端需要分别传递来自目标终端和来自现网的信令,因此利用Linux进程间通信的共享内存方式(采用此方式时延能达到最低)去完成srsepc和srsue的信令交互,同时外接一台USRP B210充当伪终端的信号收发设备。

图6 鉴权拒绝DoS攻击场景照片

该攻击对连入中间人系统的目标终端小米MIX 2S执行鉴权拒绝DoS攻击,通过Cellular-Pro软件查看信令交互。从图7的信令流程可知,目标终端连入到伪网络并向伪网络发送了鉴权响应,在发送鉴权响应过后伪网络伪造Authentication Reject信令并成功将该信令发送至终端。

图7 遭受鉴权拒绝DoS攻击后的信令交互

目标终端收到鉴权拒绝后,强制降级为2G网络并长时间保持这种状态。图8是小米MIX 2S遭受鉴权拒绝DoS攻击的前后对比。正常情况下,终端在LTE网络下进行通信和数据业务,遭受攻击后目标终端静默降级至2G,直到重新启动或者重新插拔SIM卡才可恢复。

图8 遭受攻击后小米MIX 2S的网络前后对比

为了验证此DoS攻击的普遍性,对四种不同基带芯片的手机iPhone X、iPhone 11、华为荣耀20和小米10进行多次测试,测试结果如表2所示。使用不同基带芯片的终端在遭受鉴权拒绝DoS攻击后都会被强制降级至2G网络,但是对终端进行飞行模式后接入网络后的情况有所相同。其中,使用高通骁龙X20基带芯片的小米MIX 2S、使用Intel XMM7660基带芯片的iPhone 11以及使用高通骁龙X55基带芯片的小米10在通过飞行模式后,会重新接入到LTE网络;而使用高通MDM9655基带芯片的iPhone X和使用麒麟980基带芯片的华为荣耀20在飞行模式后仍只能接入到2G网络,直到终端重新开机或者插拔USIM卡才能连接到LTE网络。

表2 不同手机遭到鉴权拒绝DoS攻击后的情况

基带芯片的作用是对基带信号进行编解码,完成通信终端的信息处理功能。基带芯片制造商都是根据协议的要求去制作芯片,但是协议在某些细节处没有描述,因此制造商根据理解制造,也就造成了表2差异化的结果。如iPhone11在经过降级、飞行模式后的会重新接入到LTE网络中,而华为荣耀20却仍为2G网络。

鉴权拒绝DoS攻击利用中间人系统对终端发起拒绝服务,网络几乎无法检测到它,因此它并不会对网络端造成损害。虽然在攻击系统关闭后,设备可以通过重新启动或重新插入USIM卡来重新获得移动服务,但是当攻击者保持系统长期启动并在T3247定时器到期后持续向目标终端发动此攻击,目标终端将长时间处于无法服务的状态,对目标终端造成了极大的安全隐患。

3.2 网络洪泛DoS攻击

网络洪泛DoS攻击利用伪基站向目标小区循环发送Identity Request消息,获取大量不同终端的合法IMSI。图9为获取到的其中一台终端的IMSI结果截屏。

图9 获得的IMSI结果

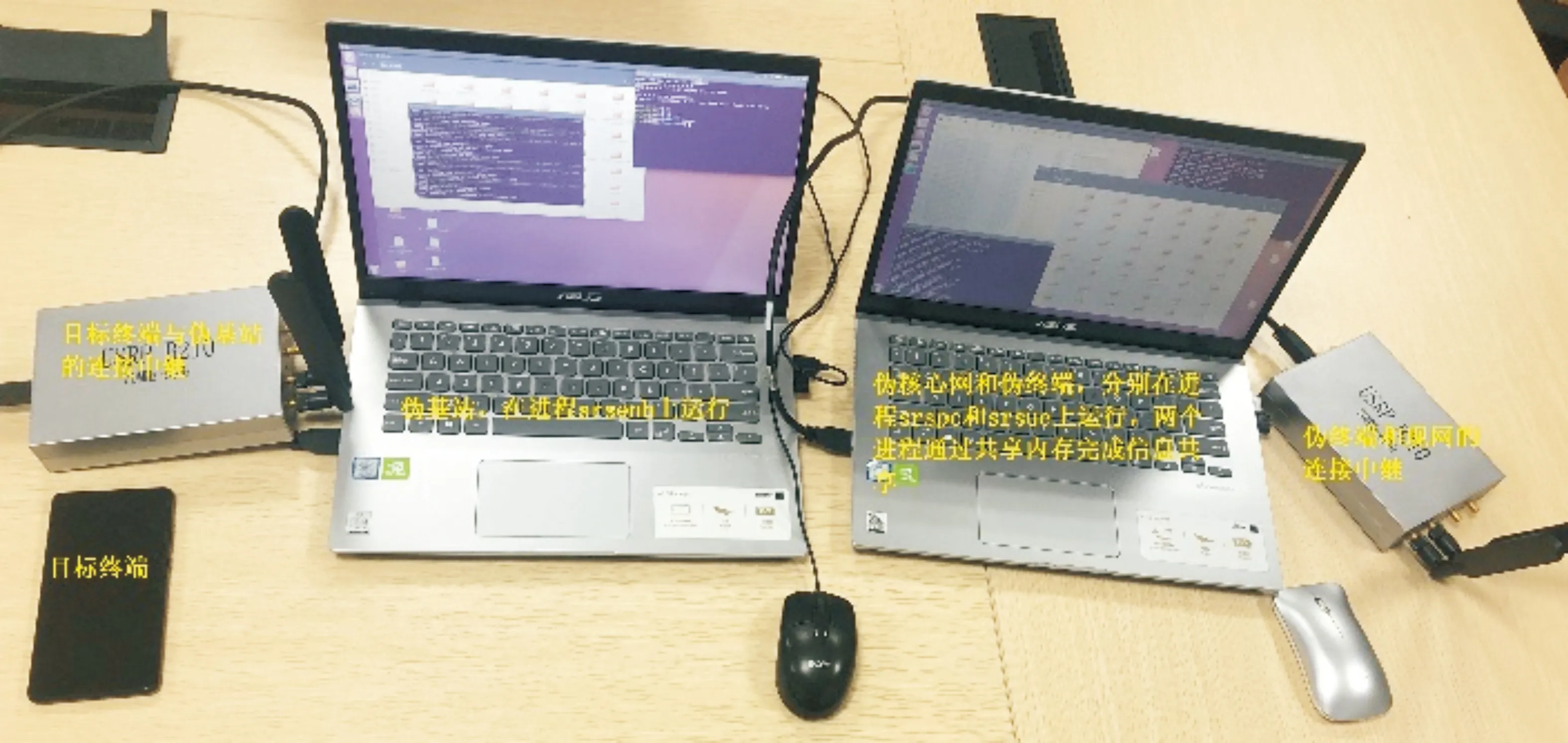

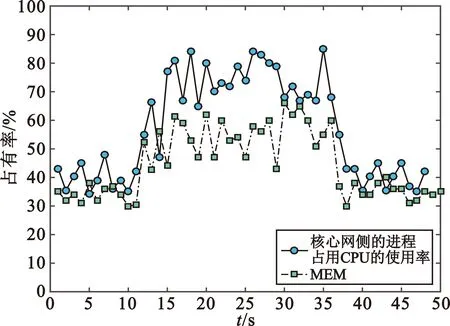

随后将获得的多个IMSI值包含在多条附着请求消息中,并在短时间内同时发送给运行网络端的srsepc。了解到Linux中可使用top命令对计算机中运行的进程进行性能分析,并能实时显示每个进程中资源使用情况,其中CPU的使用率和进程使用的物理内存和总内存的百分比(MEM)是展示当前进程占用资源的重要参数。运行状态下的srsepc也是属于计算机的进程,因此本文使用top命令对核心网侧的进程占用CPU的使用率和MEM进行了实时监测。在测试过程中,每隔1 s对核心网进程占用的CPU使用率和MEM进行实时记录,绘制出了CPU、MEM随时间变化的折线,如图10所示。

图10 核心网进程的CPU占有率及MEM变化关系

从测试结果可以看出,前10 s核心网进程的CPU占用率维持在30%左右,处于正常运行状态;在11 s后系统遭受网络洪泛DoS攻击,大量以合法IMSI附着的UE涌入到核心网侧,HSS在短时间内收到大量来自MME发送过来的信令消息,导致核心网消耗大量资源,使得其进程的CPU占用率达到80%;在35 s时,实验关闭了充当攻击者的srsue程序,随后核心网进程的CPU使用率和MEM恢复到正常水平。

由于此攻击消耗了核心网侧的大量资源,合法用户很难去连接到网络。同时,在短时间内大量的用户注入同一网络,造成HSS在生成身份验证信息过程中产生沉重的计算负荷,核心网随时可能会崩溃。由此可见,与只影响用户终端的鉴权拒绝DoS攻击不同,网络洪泛DoS攻击不仅会影响终端,而且会损坏网络端。

4 结 论

本文分析了非接入层相关信令的漏洞,提出了针对终端和网络的DoS攻击模型。在针对终端的鉴权拒绝DoS攻击中,攻击者可以轻松地不间断实施此类攻击,很长时间内拒绝给用户提供LTE通信服务。预防此类DoS攻击的一种方法是在终端侧建立一个基站白名单,只有当基站通过加密和完整性算法后终端才将其加入到白名单中,否则终端不接受和处理除名单外的基站消息。另一种减少此DoS攻击带来的损失就是减少定时器的时间,因为当前协议规定值对于用户来说太长,因此设置合理的定时器时间也是有效方法。

在针对网络端的DoS攻击中,利用大量获得的IMSI注册同一网络造成核心网严重负载,这种攻击不仅会使终端难以接入网络,网络端也濒临崩溃。同时,5G网络初期采用非独立组网架构,攻击者仍可以利用非接入层的漏洞去发起DoS攻击,所以该攻击在5G系统下可能依旧存在。由于上述攻击具有普遍适用性,此研究可为通信网络改进提供相关基础。