基于DFT-S-OFDM的网络信息安全加密传输仿真

马艳娥,李瑞金

(山西农业大学信息学院,山西 晋中 030800)

1 引言

近些年来,随着计算机时代的迅速发展,网络通讯的应用也越来越广泛,随之而来是大量信息安全问题。在没有安全加密的环境下,信息泄露的可能性非常大,恶意程序会不断侵入用户隐私领域,威胁用户的信息安全,这会成为一个不可忽视的安全隐患,所以网络安全问题就显得尤为重要。数据加密技术也成为大众研究及关注的热点,是网络信息安全的核心技术。

当前已有相关领域学者对网络信息安全加密传输技术做出了研究。文献[1]结合格式敏感保留的物理加密算法的调制技术,将信息转换为子载波形式完成密钥输入。但此方法较依赖于基数较大数目较多的子载波因子,且当因子的数量较少时,密钥空间就会相对减少,安全性能急速下降;文献[2]则是根据Rijndael技术并加入哈希函数实现信息加密传输,通过Rijndael技术对信息进行分次实现密钥机制的随机分配,再层层递进实现多次加密防护,给出最终加密传输结果,保证传输效率。但该方法的层层分配需要消耗大量时间,所需成本较高且稳定性较差。

在面临着通讯环境中的非法网站恶意攻击及非法窃听等情况下,上述文献在保证质量的同时均不能保证效率,会发生两难的情况。为强化加密算法的效果,基本都需要很复杂的计算程序,在现在网络时代的快速发展下,网络传输的速度基本都会达到平均每秒几百兆,在这种情况下对密钥安全实施来说是很困难的。本文通过分析研究,提出基于DFT-S-OFDM的网络信息安全加密传输方法。通过对DFT-S-OFDM技术的性能分析,提取其技术重点为后续信息的加密传输做出保障。该技术最大的特点就是在原有的基础上实现了变换傅里叶[3]的预设编码,可以使系统的平均峰值降低5dB,在误码率相同的情况下,其发送能量可最大减少至1dB,这表示在加密传输的过程中可降低4dB的传输功率,大大地提高了传输效率。不仅保证了低频发送功率及低频平均峰值功率的优点,还应对系统的非线性失真问题得到了更好的包容度,这些优点足以控制终端设备的成本,降低算法实现的复杂程度,不但满足了通信要求,还能确保在各种受限制的环境下,也能完成质量、效率、成本及实现的复杂程度都互不干扰,且综合性能优异。并融合子载波[4]同理映射法将扩频信号[5]上的每一个元素传输到对应的子载波序列上,让最后生成的传输数据构成对应的DFT-S-OFDM符号,经过转换形成最终频带传输信号。再将频带信号带入到传输及接收模型中,通过基于DFT-S-OFDM技术给出密钥[6]的生成方法,完成加密信息传输。

2 DFT-S-OFDM下网络信息安全加密传输

2.1 加密算法

为提高加密传输的精准性,通过DFT-S-OFDM技术将信息数据确定为一种集合的定义形式,通过密钥对信息进行重点加密,给出基于密钥的对角矩阵,再将椭圆曲线[7]加密原理引入其中,对其进行矢量加密,步骤如下:

首先,设立I′we表示为信息的字节总数,z′wej表示各类待为加密信息的种类,S′jjer表示I′we的分模块数量,表示计算机二级进制明文字符,σ′wej表示单一方向函数,结合这些表示将一定数量的信息字节集合定义为

(1)

式中,u′rykk表示异度区域矩阵,f′hkpp表示所有用户将要共享的一个大的素数[8]。

假设,R′sewrjj表示有c′个第m维度向量组成的对角密钥矩阵,则就会出现由特斯拉方程得出的密钥矢量公式,如下

(2)

式中,E′sdp表示特殊的无穷远点,p(u)′表示椭圆曲线,(a,b,c)表示在有限局域内呈现的所有节点,u′op表示有限局域内的集合在素数上的表现,(x,y)表示字节总数I′we上的一个点,p(u)′表示在素数有限局域内展示的椭圆曲线方程。

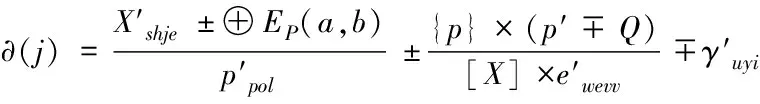

假设,p′pol表示质量大于等于3的素数,EP(a,b)表示的椭圆曲线,那么将p′和Q定义为EP(a,b)上的两个任意点,∂(j)表示的离散对数,X′shje表示在经过p′点和Q点的直线与一个曲线的关于X轴的对称点,则将椭圆曲线的离散对数∂(j)表达为以下公式

(3)

式中,γ′uyi表示p′点和Q点两者之间的连线。假设,将E′rtp表示为椭圆曲线上的明文点,v′uip表示任意选择的密钥矢量[9],将椭圆曲线的加密原理引入密钥矢量进行加密,其表达公式如下

(4)

式中,d′dgh表示椭圆曲线里数据点的数量。上述过程可以说明,现将信息以集合的形式定义,再通过计算得出的密钥信息对角矩阵,将此引入椭圆曲线公式中,从而实现对密钥矢量u′gjk的加密操作,后续的加密传输过程奠定了基础。

2.2 二次加密优化

在通过基于DFT-S-OFDM技术的密钥生成的基础上,根据最终传输信号的加密信息进行二次加密,具体步骤如下:

以上述密钥的生成过程中得到的密钥矢量u′gjk为后续依据,得到信息在实现加密后的分布状态。假设,将ϖ″wip表示为每个模块信息内的灰度值[10],∂′akj表示每个分模块的物理个数大小,则可得到信息在实现加密后的分布状态表达公式如下

(5)

式中,x′wip表示密文的分布序列模块,j′yup表示这个序列中可体现加密信息的唯一符号,b′op表示加密信息模块中的序列号。

假设,将ω′kjp表示为分模块的对称性密钥,ψ″pok表示授权用户[11]的密钥加密后的空间,则得到数据器维护的分模块子载波映射关系公式如下

(6)

假设,η′erp表示每位授权用户拥有的密匙数量对,u′lp表示对称密匙ω′kjp对加密后的信息,ϖ′表示分模块信息在整个信息数列中的顺序,则可以得到明文模块与密文模块间的相关一致性公式如下

(7)

式中,∂′uip表示原始数据服务器,φ′uio表示可传输距离的系数阈值,j′jkp表示在进行信息加密时会发生的最大延迟。

假设,将σ′okj表示为信息恢复成明文状态下的所需时间,ς′lkj表示加密信息时收发点,则根据上述过程完成对加密信息的二次加密,其表达公式如下

(8)

式中,φ′iuj就表示为二次加密后的信息最大加密效率。借此完成二次信息加密,更进一步提高了信息加密质量。

2.3 加密传输流程

2.3.1 加密信号发送过程

首先构建基于DFT-S-OFDM的加密信号的发送及接收模型,如图1所示。

图1 加密传输信号发送及接收模型

由图1可以看出,加密信号发送模型中包含了两种变换节点,一个是M点的DFT变换,另一个是N点的IDFT变换,且N点大于M点。所以为了实现简单直观的算法过程,将会围绕低频M点的DFT变换机制展开加密传输工作。

首先设立发送的信息符号为:ai,0≤i≤M-1,并采取矩阵形式表达为aM,其中M则作为用户在实时使用时占据的子载波数量,先在经过M点的DFT扩频操作后,输出后的信号可用公式表达为

AM=FMaM

(9)

在进行M点的DFT扩频过程后,下一步骤的子载波映射过程,会将其输出后的信号序列里各个元素都对应映射到对应的子载波上实现传输。其映射后的输出公式为

BM=λN.MAM

(10)

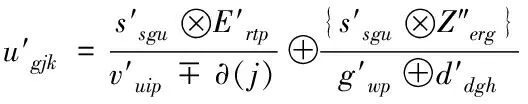

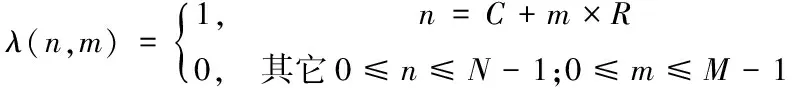

式中,λN.M表示映射矩阵,信号序列中的各个元素则可表示为

(11)

式中,C表示用户的特定子载波位置偏移量,N表示子载波总数,且N≥M,R表示映射过程间隔。当间隔R=1时,呈现集中映射表现方式;当间隔R>1时,呈现分散映射表现方式。再通过N点的IDFT变换至实时区域时可得到以下关系

(12)

最后,将M点生成的信息数据块引入到最前缀循环,最终形成基于DFT-S-OFDM的完整符号,经并串转换过程后,完成可发送传输的基带信号,实现加密信号的发送过程。

2.3.2 加密信号接收过程

在完成发送过程结束循环后,将N点的DFT调制到低频区域,再根据式(12)的信号表达为

(13)

式中,λN表示实时区域的循环响应矩阵,FN表示高斯白噪声。则在上述提到M点的生成信息数据块上的信号接收可表示为

YM=HMFMaM+Z

(14)

其中,HM可表示为HM=diag{H0,H1,…,HM-1},此就为信号低频区域的相应对角矩阵,借此完成加密信号的接收。

3 仿真研究

3.1 信息泄露概率对比分析

为了保证实验可以准确验证本文方法的网络安全加密传输的有效性,采取现阶段的大数据网络信息作为实验样本,分别采用本文方法与文献[1]方法及文献[2]方法进行对比分析。对比基于不同方法的信息加密传输的信息泄露率、信息保护效率、信息传输所需时间及抗攻击率,根据三种方法的实验结果来判断加密信息传输方法的整体质量。其中,不同方法的隐私信息泄露概率实验对比结果图如图2所示。

图2 信息泄露概率对比图

从图2中可以看出,当实验的访问次数达100次时,采取本文方法加密信息传输的信息泄露概率仅为2.5%;反观文献[1]方法的信息泄露概率达到7.5%;文献[2]方法的信息泄露概率也是高达8.5%。

上述实验结果可以充分说明,在现阶段信息传输数量极为庞大的条件下,本文方法的信息泄露概率是极低的。本文采取的信息加密算法利用了最为严谨DFT-S-OFDM的技术,并在密钥的生成过程中,采取椭圆曲线的形式使得传输信息循环加密形成最终传输信号,极大程度降低了信息的泄露概率提高其加密质量。

3.2 信息保护效率对比

不同方法的信息保护效率实验结果对比图如图3所示。

图3 信息保护效率对比

从图3中可以看出,当实验的访问次数达100次时,采取本文方法加密信息传输的信息保护效率高达8.9%;反观文献[1]方法的信息保护效率仅达到3.9%;文献[2]方法的信息保护效率也是仅有4.1%。由此可见,本文所提的加密信息传输方法的信息保护效率是最高的,可以有效提高传输的安全性。

3.3 信息传输所需时间对比

不同方法的信息传输所需时间实验结果对比如下表1所示。

表1 基于各种方法的加密信息传输时间对比结果

从表1中可以看出,本文方法的加密信息传输的所用时间的最短的,仅花费了8s就可以完成信息的加密传输过程,而文献[1]方法需要19s;文献[2]需要花费18s。由此可见,随着信息传输的数量不断增加时,传输时间基本都会随着增加,但各个方法的涨幅却大有不同,利用本文方法的进行时可达到一种时间与数量成正比的状态,涨幅不大且在保证质量的同时合理减少所需时间。

3.4 抗攻击率对比分析

从图4中可以看出,基于本文方法的加密传输在遭到大量攻击时抗攻击率可达到89.9%,文献[1]的抗攻击率只有62.3%,文献[2]的抗攻击率也只保持在78.6%。本文与其它方法对比,主要原因在于加密与解密过程中未采取同一密钥,所以在发生异常攻击时不会被轻易破解密匙,从而有效避免了因恶意侵入攻击带来的信息损失,保障了信息传输的安全性。

图4 基于不同方法的抗攻击率对比

通过四种性能的实验对比结果来看,本文方法可以有效实施对信息传输的私密保护,并且加密稳定性高、整体耗费时间短、保护效率优异且抗攻击性强。

4 结论

为了保护网络信息安全,本文提出一种基于DFT-S-OFDM的网络信息安全加密传输方案,通过产生信息的密匙矩阵,完成信息加密再转换为可传送信号实现传输。算法实验证明,对比其它两种方法的加密传输效果本文的更具有良好的适应性,无论是在抗攻击性、传输效率及泄露概率对比下,本文都与其它两种算法拉开较大差距。

根据该方法对网络信息进行私密保护时,可以保证在不影响正常通讯的情况下,还能保障用户在进行信息传输时不被恶意窃取私密信息或威胁利用。并且该方法信息加密性较好,足以实现社会需求,方法可利用率较强,在技术快速发展的步伐下也能较好地适应。