云计算应用中数据安全隐患的防范技术研究

张鹏骞

(河北省儿童医院,河北 石家庄 050031)

0 引 言

云计算的新范式在研究业界和学术界获得普及。它有着经济、可扩展、便捷、无处不在以及按需访问共享资源的特征,促使众多传统业务流程纷纷向云平台转移[1]。

安全性是阻碍云计算广泛应用的障碍之一。某些企业和研究机构不完全信任云计算,不愿意将宝贵的数据转移给第三方提供商。传统的信息技术设施将数据保存在组织管理域,使得数据/应用程序的所有处理、移动以及管理都是在组织管理域内执行,组织不享有对云服务和基础设施的管理控制权。因此,客户担心云中数据资产的安全性,不愿意采用云计算。本文对云计算应用的数据安全问题进行总结,并提出相应的解决思路[2]。

1 通信共享基础设施

资源池实现计算和存储资源共享的同时,允许网络设施组件的共享。网络组件的共享为攻击者提供了跨租户攻击的机会,影响了云的基础结构即服务(Infrastructure-as-a-Service,IaaS),如图1所示[3]。合法的网络漏洞扫描和攻击者活动很难区分,因此服务提供商通常不允许这种扫描。网络资源是动态供应和释放的,不能与特定用户组相关联,因此网络部分基于网际协议(Internet Protocol,IP)的隔离也不适用。

图1 云的IaaS服务模型

2 数据存储问题

云计算模型与传统计算模型不同,用户不能完全控制数据,允许服务提供商控制管理服务器和数据。用户对虚拟机享有控制权,但缺乏对数据的控制,导致数据安全风险比传统计算模型高。云计算的多租户和虚拟化等特性,为用户带来了不同于传统计算模型的攻击可能性[4]。

3 数据隐私和完整性

云计算可确保成本经济性,将用户从基础设施管理活动中解放出来。但是,云中数据更容易受到安全威胁,用户应用程序数量的增加导致安全风险增加。在共享环境中,云的安全强度等于恶意实体的安全强度。恶意实体和非恶意但不安全的实体都可能导致数据泄露[5]。单个实体的成功攻击,将导致所有用户数据未授权访问。云的多租户特性可能违反完整性,导致软件即服务(Software-as-a-Service,SaaS)提供商的员工访问信息也可能存在潜在风险。

静态数据和处理中的数据存在安全隐患。云计算的物理资源在多个租户之间共享,在处理阶段(共享计算资源)可能出现恶意用户对其他用户数据发起攻击的情况。如果云服务提供商将数据备份流程外包给第三方,则会进一步扩大风险范围。

4 数据恢复漏洞

云计算的资源池可以确保向用户提供资源。提供给特定用户的资源,可以在之后某个时间点分配给其他用户。恶意用户可以采用数据恢复技术获取之前用户的数据。

5 数据备份

云计算中的数据备份很重要。云服务提供商需要定期进行数据备份,确保发生意外时可以恢复数据。因此,数据应及时备份存储,以免未经授权的恶意用户访问和篡改[6]。

6 通信问题的应对

持监控主机平台的虚拟机防止跨租户攻击,确保用户和云服务提供商数据的安全性。

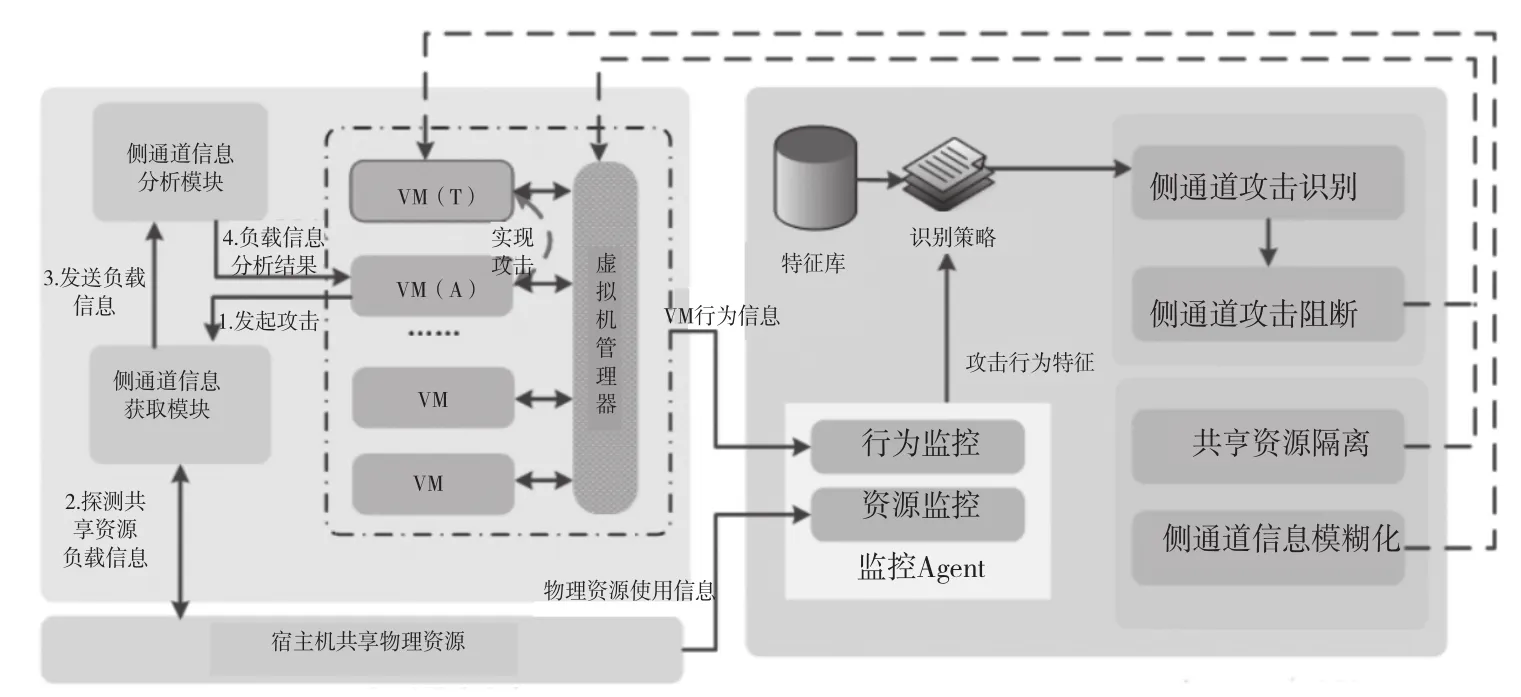

监控模块的部署可提高虚拟机的可操作性。拦截器模块负责检测主机上的可疑活动。记录器模块将检测到的可疑活动进行记录,并存储于告警池。评估员评估活动并进行记录。告警记录的增加被视为安全威胁的增加,可安全激活执行器模块进行相应的操作。如果出现异常,那么系统会给评估者发送告警提醒。拦截器模块在任何系统都可以被调用,防止自身被检测。如果攻击活动得到确认,应立刻采取行动,允许调用执行初始系统来抵挡攻击活动对监控系统的攻击。基于虚拟化技术的安全监控如图2所示,基于虚拟化技术,采用行为监控的侧通道攻击识别方法和基于虚拟机监控器(Virtual Machine Monitor,VMM)的共享物理资源隔离算法,可以达到安全监控的目的。流程分为5步。第1步,通过虚拟机管理器采集虚拟机(Virtual Machine,VM)行为信息和物理资源使用信息,将得到的信息传递给监控模块。第2步,监控模块分析行为监控和资源监控获取的信息,得到攻击的行为特征。第3步,基于已有的特征库,对攻击行为特征进行识别策略。第4步,识别并阻断侧通道攻击。第5步,通过共享实现资源隔离和侧通道信息的模糊化。

图2 基于虚拟化技术的安全监控

虚拟网络设备的部署可以保障虚拟网络的安全[7]。虚拟网桥之间的第2层隧道虚拟专用网络(Virtual Private Network,VPN)的利用,可实现虚拟网络的隔离。数据以点对点(Peer to Peer,P2P)的方式在虚拟机之间传输。元数据存储在中央节点上,优化了虚拟机之间的流量。软件端口用于网络流量的监控。传统的网络安全系统如入侵检测系统(Intrusion Detection Systems,IDS)自适应地部署到虚拟网络,保护应用程序在虚拟网络运行的安全。

虚拟网络模型可以保护虚拟网络免受嗅探和欺骗攻击[8]。虚拟网络的连接可利用虚拟机管理程序的桥接和路由模式。虚拟机管理程序在桥接模式下可以连接到虚拟以太网桥,通过网桥连接到物理网络。路由模式在虚拟机和域0(虚拟机管理域)之间创建P2P链接。虚拟网络模型设为路由层、防火墙层以及共享网络层3层。路由层在虚拟网络和物理网络之间建立专用的逻辑通道。每个信道分配唯一的逻辑身份标识(IDentity,ID),用于监控共享网络数据包的来源。防火墙层负责阻止共享网络的欺骗攻击。该层保证连接到共享虚拟网络的任何接口不与其他虚拟共享网络通信。监控基于路由层分配的逻辑ID执行。防火墙层不允许数据包更新路由表。共享网络层禁止不同虚拟网络通道的虚拟机通信。

利用软件定义网络(Software Defined Network,SDN)实现隔离虚拟机的虚拟网络。通过插件与开放堆栈进行交互,获得虚拟网络信息用于构建自己的数据,实现网络映射到租户和租户映射到网络的目的。每个虚拟机分配唯一标识符。网络隔离使用数据包重写的概念,即打开原始数据包并从数据包提取源地址和目的地址,发往同一网络的数据包被进一步处理,而其他数据包被丢弃。有效传输时消息被发送到虚拟交换机,用标识符替换目标或者源IP地址重写数据包,媒体访问控制(Media Access Control,MAC)地址被替换为物理主机的MAC地址,避免虚拟网络的跨租户攻击和跨虚拟机拒绝服务(Denial of Service,DoS)攻击[9]。

建立云环境入侵防御系统。云上构建流量分析处理组件、警报解释器以及规则生成器,组件用来收集流量[10]。警报解释器可分析生成的警报并调用规则生成器。规则生成器为可疑流量生成规则,并将其转发到相应设备。该设备根据制定的规则重新配置网络。它们共同构建云环境入侵防御系统,实现流量分析和入侵防御。

7 数据和存储问题的应对

关于数据安全和密钥管理,提出了以下5条建议:使用可靠来源的密钥管理和加密产品;尽可能使用现有技术;范围尽量在个人或小组级别;使用标准算法而不鼓励使用专有加密算法;密钥管理应由组织、用户或者可信来源的加密服务执行。

具体的解决思路有2个。一是,建立密钥管理和数据保密性的文件,保证协议的删除[11]。协议使用对称加密和非对称加密,与受信的第三方密钥管理器(Key Management,KM)一起工作。数据密钥K用于加密F,密钥S用于加密K。为上传数据,用户通过发送P请求KM生成密钥对。KM生成与P相关联的公钥对或私钥对,将公钥部分发送给用户。用户使用生成的K加密F,用S加密K,最后用KM对生成的公钥进一步加密。整个加密包与P一起存储在云中。解密时,所有数据从云中下载,S发送到KM,通过非对称加密算法进行解密。解密S后,F也被解密。策略到期时,KM通过安全覆盖删除相应的密钥和P,数据无法访问,确保删除。二是,使用更改的密钥对数据重新加密,避免数据泄露给被撤销的用户。采用时间代理重加密和属性加密相结合的方案,支持组内安全的数据共享和细粒度的访问控制,确保数据安全转发给组用户,处理用户撤销。这里不要求数据所有者进行用户撤销和生成新密钥。时间段与用户相关联,到期时云服务提供商会自动撤销该用户。数据所有者和云服务提供商之间预共享主密钥,允许云服务提供商生成新的加密密钥,确保了组内数据的私密性和可用性。

8 结 论

云计算提供优势的同时也引发了安全问题,阻碍了云计算的普及。无论是组织还是个人都清楚云中通信的数据安全问题,因此理解云计算的安全威胁,积极采取防范措施,才能更好地发挥云计算在互联网中的应用优势。