基于区块链技术的网络安全威胁信息交换仿真

蔡彬彬,闫禹行

(长春理工大学信息化中心,吉林 长春 130022)

1 引言

网络信息具有多维标量、多源异构、冗余度高、规模大等特点,网络信息通过整合处理可以获得新的服务维度、生活维度和生产维度[1]。信息在网络中的交换、共享,可以在现实世界中管理、监控和跟踪物体的信息,促进智慧地球、智慧城市和智慧家居的发展,其经济价值和理论意义较高。由于数据丢失和数据被篡改等原因,降低了网络信息交换机制的有效性[2],数据在网络中交换共享的难度较高,需要进行相关研究。

李凯[3]等人将社团结构概念引入信息包传输中,通过调节网络参数、社团结构相似性、初始节点数量研究信息交换机制,完成信息在网络中的交换、共享,该方法无法消除网络中存在的噪声,导致方法的存储效率低。张卫东[4]等人基于风险感知理论,结合社会放大理论和心理测量范式构建影响因素模型,对网络安全信息交换的影响因素进行分析,在SPSS软件中采用问卷调查方法对模型进行修正和改进,完成网络信息的交换,该方法的信息交换过程易受到噪声的干扰,降低了方法的安全性,增加了合约开销。

为了解决上述方法中存在的问题,提出基于区块链技术的网络安全威胁信息交换方法。

2 网络信息去噪处理

2.1 DCGAN方法

在网络信息去噪的过程中,用G表示网络中存在的生成器,用D表示网络中存在的判别器,无噪信号x和含噪信号z均为网络的输入数据。当生成器G不发生变化时,训练过程中判别器D的目标函数ObjD(θD,θG)如下

(1)

式中,θD描述的是判别器中存在的需要优化的参数;θG描述的是生成器中存在的需要优化的参数;x~Pdata(x)描述的是无噪数据分布条件下的数据采样操作;Ex~Pdata(x)(·)为x~Pdata(x)采样操作下对期望值进行计算;D(x)描述的是数据x中不存在噪声的概率;Pz(z)代表的是含噪数据分布;z~Pz(z)描述的是含噪数据分布条件下的数据采样操作;Ez~Pz(z)(·)为z~Pz(z)采样操作下对期望值进行计算;G(z)代表的是生成器当GAN网络的输入为z时生成的数据。

当输入判别器D中的数据为无噪数据时,输出数据D(x)与1接近,当输入判别器D中的数据属于生成数据集时,输出数据D(x)与0接近。因此生成对抗网络在训练过程中的目标函数可通过下式表示[5,6]

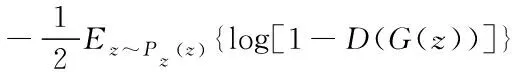

+Ez~Pz(z){log[1-D(G(z))]}

(2)

基于区块链技术的网络安全威胁信息交换方法采用交替优化方法对上式目标函数进行求解。

为了增强GAN网络的效果,在GAN网络中引入卷积网络[7,8],获得DCGAN网络:

1)针对网络中的池化层,利用判别器D中的卷积层代替,通过反卷积操作在生成器G中完成数据的上采样操作;

2)批量归一化处理生成器G和判别器D中存在的数据;

3)删除生成器G中存在的全连接层;

4)用ReLU函数[9]作为G网络中的激活函数;

5)用LeakyReLU函数作为D网络中存在的激活函数。

2.2 基于DCGAN的信息去噪

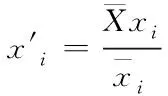

通过下式均衡处理网络中存在的信息[10,11]

(3)

采用DCGAN网络对信息进行去噪处理时,通过下式对均衡处理后的数据进行归一化处理

(4)

采用DCGAN结构对网络信息进行去噪处理的示意图如图1所示。

图1中,s代表的是卷积操作中对应的步长;n描述的是映射处理的特征数量;k描述的是卷积核大小。

图1 DCGAN结构示意图

3 网络安全威胁信息交换模型

基于区块链技术的网络安全威胁信息交换方法采用区块链技术[12,13]建立网络安全威胁信息交换模型,完成网络安全威胁信息的交换。

网络安全威胁信息交换过程中的奖励和因素保护可通过区块链技术完成,区块链具有较多优点,包括智能合约机制、去中心化、不可篡改性和开放性等:

1)将散列算法引入编码算法中,利用椭圆曲线公钥[14]计算比特币地址,完成区块链的匿名性;

2)设计区块链的过程直接影响着其可追溯性Block(N)

Block(N)

=Hash(tp(N),Merkle(N),Block(N-1),nounce)

(5)

式中,nounce为随机数;tp(N)描述的是时间戳;Merkle(N)=Hash(Tx(N))描述的是Merkle对应的根。

3)可触发交易可通过智能合约在符合合约的情况下实现。

在如下定义的基础上采用区块链技术设计网络安全威胁信息交换模型:

1)用(OneCti)表示网络中存在的一元类安全威胁信息,通常包括两种,分别是威胁对象类型信息和网络安全威胁指示器,如攻击者、电子邮件、组织和IP地址等,基于区块链技术的网络安全威胁信息交换方法通过四元组

2)安全事件类型情报属于网络中存在的二元类安全威胁情报(TwoCti),通过七元组

3)用(STrans)表示网络中存在的安全信息交换交易,描述的是针对网络安全威胁信息,组织机构在网络中传送给威胁信息中心,威胁信息中心对其进行评估和验证,根据评估、验证结果设置奖励(reward),并向组织机构传送信息交换凭证(ticket),所提方法采用六元组

4)设置有向图G=

5)用(ATrans)表示网络中存在的安全信息分析交易,描述的是组织机构在网络中将威胁信息分析需求传送给威胁信息中心,针对信息库中存在的信息以及组织机构传送的威胁信息,信息中心对其进行关联分析,将威胁处置建议(result)和分析结果传送回组织结构,产生信息使用费用(uf)的过程,所提方法通过

构建网络安全威胁信息交换模型,并采用八元素

1)Org表示组织结构,针对安全威胁信息,其主要作用是信息使用和共享;组织机构Orgi(1≤i≤N)在网络安全威胁信息模型中的数量为N,区块链中存在的节点可通过组织机构Orgi进行表示,区块链账户地址Oacc均存在于区块链的节点中,在使用和共享网络安全威胁信息的过程中,通过Oacc形式表示组织机构的出现,可以提高身份信息的安全性和保密性。

2)安全威胁信息分析中心在网络中用Center表示,在攻击链的构建过程中,分析中心Center属于可信第三方,在模型中是不可缺少的一部分,其在模型中的主要作用是对安全威胁信息进行分析。

3)BlockNet由两部分构成,分别是Center和Org,描述的是区块链网络。

4)CtiDB描述的是安全威胁信息库,其在模型中的主要作用是提高隐私信息的安全性,防止其泄露[15]。

5)Cti代表的是网络中存在的安全威胁信息。

6)区块链中存在的交易信息用Trans表示,通常包括信息分析交易和信息共享交易。

7)SC描述的是智能合约,由组织结构建立,智能合约中包括信息使用费用uf、创建者对应的账户地址Oacc、预警响应措施response和触发条件condition。

8)Operation表示动作操作,通常包括创建智能合约(create)、注册情报节点(registry)、提取信息(get)、威胁信息交易(sharing)、存储信息(store)、评估(evaluate)等。

根据上述过程构建的模型,完成网络安全威胁信息的交换。

4 实验与分析

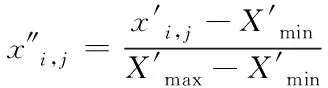

为了验证基于区块链技术的网络安全威胁信息交换方法的整体有效性,需要对该方法进行测试。实验的软件参数和硬件参数如表1所示。

表1 实验参数

采用基于区块链技术的网络安全威胁信息交换方法、文献[3]方法和文献[4]方法进行如下测试:

1)存储效率

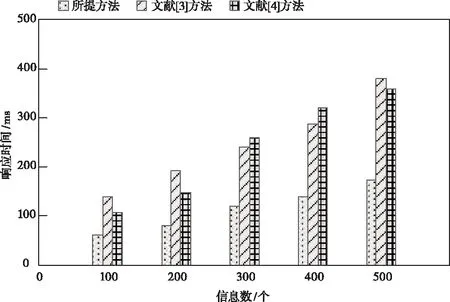

在网络并发数据存储条件下,采用基于区块链技术的网络安全威胁信息交换方法、文献[3]方法和文献[4]方法进行存储效率测试,测试结果如图2所示。

图2 不同方法的存储效率

对图2中的数据进行分析可知,随着信息数的增加,所提方法、文献[3]方法和文献[4]方法的响应时间也随之增加,响应时间越高,方法的存储效率越低,表明三种方法的存储效率随着信息数的增加不断降低,但在相同信息数条件下,所提方法的响应时间远低于文献[3]方法和文献[4]方法的响应时间,表明与文献[3]方法和文献[4]方法相比,所提方法的存储效率较高,因为所提方法实现网络安全威胁信息交换之前,对网络信息进行了去噪处理,避免噪声对信息交换产生干扰,缩短了响应时间,进而提高了方法的存储效率。

2)安全性

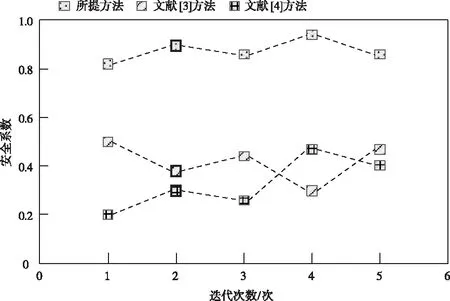

设置安全系数κ,在区间[0,1]内取值,采用所提方法、文献[3]方法和文献[4]方法进行网络安全威胁信息交换测试,通过安全系数对比不同方法的安全性,安全系数越高,表明信息交换的安全性越高,不同方法测试结果如图3所示。

图3 安全性测试结果

分析图3可知,在多次迭代中所提方法获得的安全系数均在0.8以上,采用文献[3]方法进行测试时,在第4次迭代过程中,获得的安全系数低至0.3,采用文献[4]方法进行测试时,在第1次迭代时获得的安全系数低至0.2,对比上述方法的测试结果可知,所提方法可获得较高的安全系数,表明方法在进行网络安全威胁信息交换时具有较高的安全性。

3)合约开销

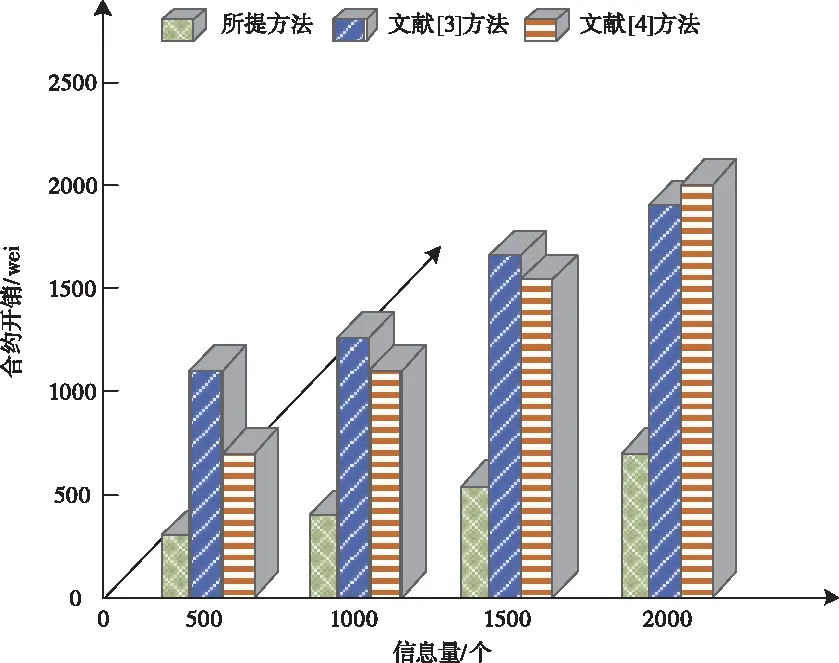

在网络安全威胁信息交换测试过程,对比所提方法、文献[3]方法和文献[4]方法的合约开销,测试结果如图4所示。

图4 不同方法的合约开销

根据图4可知,采用所提方法、文献[3]方法和文献[4]方法进行测试时,随着信息量的增加三种方法的合约开销不断增加,对比三种方法的测试结果可知,所提方法的合约开销控制在1000wei以内,远低于文献[3]方法和文献[4]方法,表明所提方法具有良好的交换性能。

5 结束语

网络攻击类型随着网络技术的发展不断增加,包括社交工程、高级可持续性威胁和漏洞利用等,在此背景下,需要对网络安全威胁信息交换方法进行分析和研究。目前网络安全威胁信息交换方法存在存储效率低、安全性差和合约开销高等问题,提出基于区块链技术的网络安全威胁信息交换方法,利用去噪后的网络信息采用区块链技术构建网络安全威胁信息交换模型,通过模型在网络中完成安全威胁信息的交换。解决了目前方法中存在的问题,为网络的安全运行提供了保障。