基于流量参数-区域清除机制的移动物联网入侵监测算法

张飞雁

(陕西交通职业技术学院陕西西安 710018)

物联网技术作为“中国制造2025”核心应用领域,在新经济结构转型过程中起到日益重要的基础性作用,促进了诸如“工业化4.0”、“智慧制造”等产业蓬勃发展[1]。随着移动通信技术与物联网技术在产业分工中不断融合,诸如节点劫持、流量入侵等安全攻击风险也在物联网领域逐步产生不利影响,特别是攻击者采取一些黑产手段侵入物联网络进行数据伪造、身份搜集,以及致流量瘫痪等,对物联网及相关产业的正常运转造成严重后果[2]。因此,采取必要的入侵监测机制,对入侵行为及节点进行阻断,成为当前物联网研究领域的主要关注点之一[3]。

当前,研究者主要通过一些特征匹配模式,试图从海量监测数据中获取入侵指纹特征,以便能够较好地针对入侵行为进行及时检测[4]。如Tabassum[5]等尝试引入区块链校验方案,提出了一种基于多点识别机制的物联网入侵监测算法,首先采取网络编码技术对新加入节点进行全网唯一编码并引入广播机制进行点校验,任意节点在接收数据前均需要同时与邻域节点及sink 节点实现匹配鉴权,若未能通过鉴权则将被直接判定为入侵节点,有效提高了鉴定过程的有效性,恶意节点入侵难度较高,监测性能卓越。然而,该算法对网络性能要求较高,需要频繁进行双向点对点通信,使得拥塞控制性能较差,极易出现传输瘫痪现象。Kalyani[6]等考虑到DDos 等流量攻击造成的峰值特征更迭,提出了一种基于异常峰值分布列鉴权机制的物联网入侵监测算法,针对物联网数据传输具有的周期特性,实时根据时移性对峰值分布进行动态识别,可显著增强对恶意节点的捕捉效率,部署较为便捷。但是,该算法仅从峰值特点对恶意攻击行为进行识别,存在误判严重的情况,鉴权过程对网络传输性能的影响较大,可用性不强。Ashaj[7]等基于物联网簇节点层次分割机制,提出了一种新的物联网入侵监测算法,通过利用物联网分区数据具有的唯一性特点,采取预设监测节点并将ID 通过广播方式注入物联网分区数据报文,数据接收过程将根据预设ID 进行区域鉴权,提高对激发状态的恶意节点监测强度,捕捉效率较高。但是,该算法也存在一定的不足,特别是该算法需要针对网络分区进行节点预部署,对网络资源的占用幅度较高,难以适应高密度物联节点的部署场景。

针对当前研究中存在的不足,本文提出了一种基于流量参数-区域清除机制的移动物联网入侵监测算法。结合恶意攻击所对应的数据流量特征,采取带宽峰值等参数构建流量参数鉴权机制,可实现大范围内的恶意节点清除效果。此外,考虑到恶意节点存在的潜伏现象,采取区域分割方式设计了基于区域行为清除机制的流量二次查证方法,可对潜伏节点进行二次识别查证。

1 物联网入侵监测算法

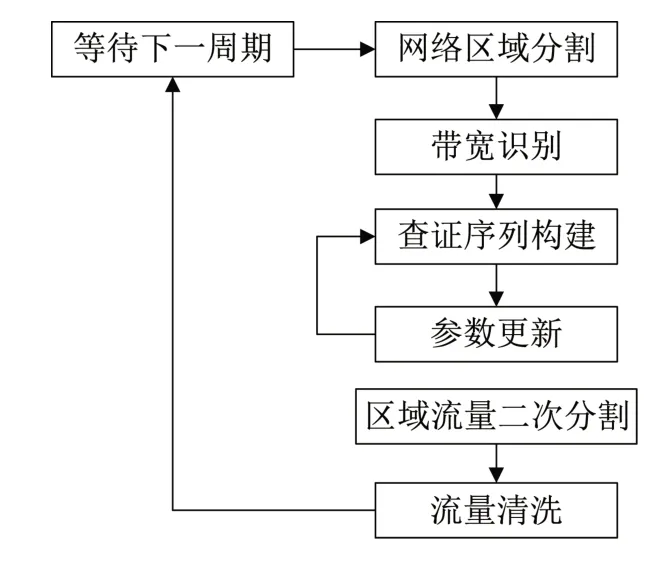

本文的算法主要由流量参数鉴权机制和区域行为清除机制两部分构成。首先,依托周期机制对网络节点及相关流量进行查证识别,见图1。通过带宽等特征参数构建多维度流量参数查证序列,定向捕获网络参数并进行恶意行为识别,达到定向捕获入侵行为的目的。随后,算法考虑到非激活状态的恶意节点同时具有的潜伏特性,采取区域行为清除方法进行二次查证,从而增强了本文算法对恶意行为的监测能力。

图1 物联网入侵监测算法Fig.1 Intrusion detection algorithm of internet of things proposed

1.1 基于流量参数鉴权机制的入侵查证识别

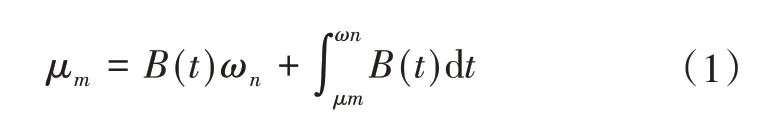

由于传感网部署过程中具有区域分布特性,各区域内簇头节点具有显著参数区分度[8],因此可针对网络节点的区域特征进行鉴权识别,一旦发现某行为特征或节点特征与该区域内多数节点存在较大差异,即判定该节点为源入侵节点,应予以清除。不妨设节点m为第m个部署区域内的簇头节点,定位坐标为μm,令该部署区域邻域第n个簇头节点定位坐标为ωn,区域间传输带宽为B,因此根据离散莱斯特征鉴权抽样积分可得[9]

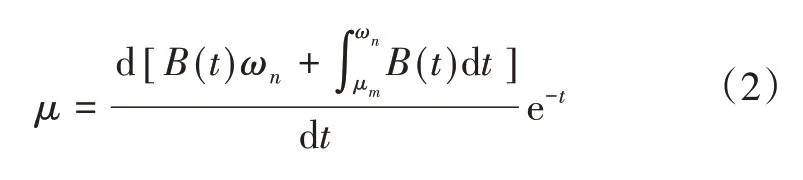

其中,B(t)表示区域传输带宽B对应的时间峰值。相应鉴权识别序列μ满足

其中,e表示自然常数。

采取模型(2)所示的鉴权识别序列虽然能通过查证区域带宽更迭并按时间进行点排序,具有较高的安全系数,然而由于该方案不仅需要针对网络分区进行一一鉴权,而且对数据捕获的实时性要求较为苛刻,无法适应高密度的节点部署场景,因此本文在上述鉴权识别序列的基础上,采取积分方案对序列进行二次鉴权,以便降低算法对数据捕获的实时性要求并提高运行过程中的收敛速率。详细设计如下:

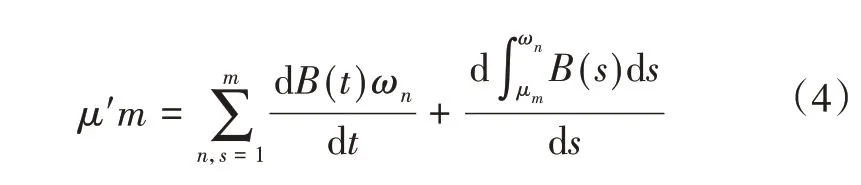

首先,通过模型(1)获取全部区域中莱斯分布离散均值最低的节点并基于流量进行积分映射[10],相应的鉴权序列μ′m获取如下:

其中,ds表示区域覆盖范围内的节点线积分。

考虑到恶意行为捕获过程中,一般采取特征激发模式进行行为诱导[11],故模型(3)可进一步改写为如下模式:

模型(4)中,若恶意行为满足时移特性,则有如下模型成立:

因此,同时满足模型(4)和模型(5)的节点均被判定为恶意节点。判定完成后将对该节点进行捕获并按模型(3)构架下一时刻的鉴权序列μ′m(T),即

其中,T表示节点传输周期。

对模型(6)进行归一化处理即可完成下一周期鉴权序列μ′m(S,T)的构建,即

方法结束。

1.2 基于区域行为清除机制的流量二次查证

完成基于流量参数鉴权机制的入侵查证识别方法后,虽然能够针对某一区域内的恶意节点进行查证,然而若区域间数据具有相似特性时,恶意节点可以通过跨区方式进行跳域攻击,此时单一区域内簇头节点将很难对这种处于潜伏状态的恶意节点进行查证识别。

不妨令k为第k个区域内的簇头节点,与节点k具有相似流量特征的区域节点为Ψ,则Ψ 所对应的流量特征Ψ(B)可被分割为如下模型:

其中,Bm表示与第k个区域具有相邻关系簇头节点当前的传输带宽。

采用模型(9)对邻域区域内节点进行查证识别时,若区域内某节点流量达到分割均值,则将直接被裁定为恶意节点。然而由于实时精确统计物联网流量的难度较高,因此本文在基于流量参数鉴权机制入侵查证识别方法的基础上,进一步提出基于区域行为清除机制的流量二次查证方法,以便能够进一步增强查证识别的精度。

首先,按模型(8)、(9)对各分区内网络流量进行排序,当且仅当满足如下查证阈值(Bc)时进行清洗:

模型(10)中,r表示节点最大通信距离,Bc表示当前区域内最大流量,ΔB表示网络数据平均传输带宽,其余参数同模型(8)。

簇头节点完成最大通信距离覆盖范围内的节点扫描后,下一时刻查证阈值进行积分处理,即

其中,模型(11)相关参数同模型(10),∮表示簇头监测轨迹,当且仅当下一时刻满足模型(11)时,继续进行恶意行为查证。

2 仿真实验与分析

本文采用NS2 仿真实验环境(Network Simulator Version 2)[11],对照组算法为当前物联网入侵检测领域内 常 用 的 双 因 子 自 动 探 测 算 法[12](A Two-Level Authentication Scheme For Clone Node Detection In Smart Cities Using Internet Of Things,TLAS 算法)及基于块机制的安全探测算法[13](Information Security And Storage Of Internet Of Things Based On Block Chains,BS算法),对照指标为恶意节点检出率、网络攻击抵御次数两项,详细仿真参数见表1。

表1 仿真参数表Tab.1 Simulation Parameters

2.1 恶意节点检出率

图2为本文算法、TLAS算法和BS算法的恶意节点检出率测试结果。由图2 可知,本文算法具有恶意节点检出率较高的特性,这是由于本文算法根据恶意节点与区域内节点在带宽特征等方面的差异,设计了基于流量参数鉴权机制的入侵查证识别方法,能够采取周期鉴权的方式对节点进行查证识别。特别是本文算法针对恶意节点可能存在的跨域攻击现象,结合物联网节点具有周期运行特性构建了基于区域行为清除机制的流量二次查证方法,查证精度较高,因此检出恶意节点的能力较强,具有较高的恶意节点检出率。TLAS算法主要采取邻域矩阵机制,通过逐次构建编码指纹的方式对节点进行一一识别,由于物联网节点具有高密集度特性,该算法为降低监测成本均采取抽样方式进行恶意节点监测,因此漏检率较高,降低了恶意节点检出率。BS 算法主要采取椭圆曲线方式进行精准监测,虽然能部分增加恶意节点检出精度,不过由于椭圆曲线检测方案亦需要采取周期抽检方式构建加密矩阵,未对处于潜伏状态节点进行校验,因此恶意节点检出效果亦要低于本文方案,体现出较低水平的恶意节点检出率。

图2 恶意节点检出率的测试结果Fig.2 Test results of detection rate of malicious nodes

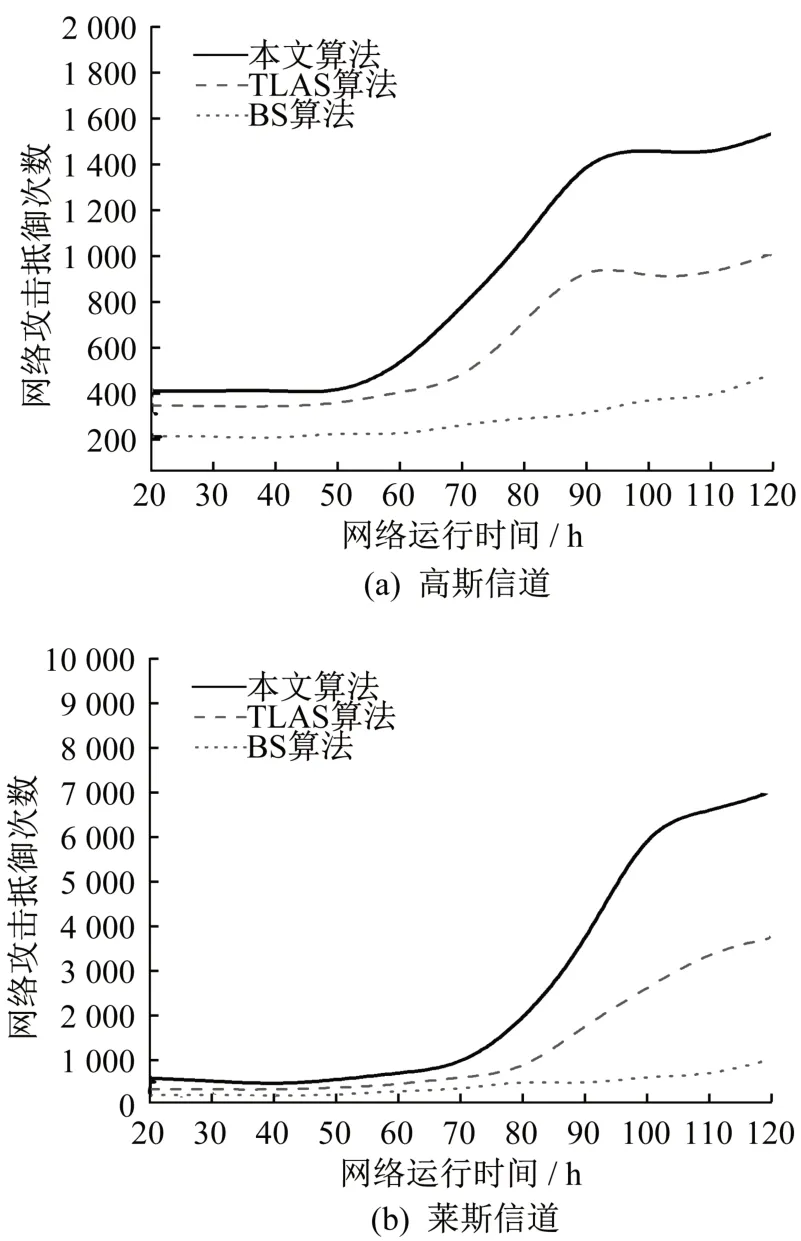

2.2 网络攻击抵御次数

图3为本文算法、TLAS算法和BS算法的网络攻击抵御次数测试结果。由图3 可知,本文算法具有网络攻击抵御次数较高的特性,体现了良好的网络攻击抵御性能。这是由于本文算法可通过监测攻击节点具有的流量特征,设计了基于区域行为清除机制的流量二次查证方法对网络攻击进行高强度抵御。此外,本文算法基于流量参数鉴权机制的入侵查证识别方法,可通过多参数查证匹配方式对网络攻击进行精确抵御,因此网络攻击抵御能力较强,体现了较高的网络攻击抵御次数。TLAS 算法虽然可通过编码方式对节点进行鉴权,然而由于该算法未对可能潜伏的节点进行二次识别,易受到潜伏节点发动的二次攻击。BS 算法虽然采取椭圆编码方式对网络节点进行加密,然而该算法与本文算法相比,存在对潜伏节点检出率不够的问题,因而抵御网络攻击的能力亦要低于本文算法,使得网络攻击抵御次数较低。

图3 网络攻击抵御次数的测试结果Fig.3 Test results of network attack resistance times

3 结语

为解决当前物联网部署过程中存在的恶意行为查证识别困难、节点检出能力较弱等不足,提出了一种基于流量参数-区域清除机制的移动物联网入侵监测算法。算法主要由基于流量参数鉴权机制的入侵查证识别方法和基于区域行为清除机制的流量二次查证方法两部分构成,主要采用多参数识别查证方式构建流量参数鉴权机制,并针对潜伏节点进行二次识别,具有较好的恶意行为检出效果。

下一步,将针对本文算法在移动环境下性能较差的不足,拟引入移动传感网定位算法增强网络对恶意节点定位追踪能力,进一步提升本文算法对各种复杂环境的适应能力。