大数据应用下的网络信息采集系统优化设计

常州铁道高等职业技术学校 徐亮亮

如何在大数据环境中,提取和筛选优质精准的信息,是互联网用户普遍思考的问题。根据传统计算机信息采集技术,一般是通过系统的信息传感器进行信息数据的收集,然后进入计算机内部的逻辑软件进行相关信息的逻辑分析处理,再转化输出。这样方式由于系统服务器使用效率较低,所以整体的信息采集效率较低,需要系统内部优化,提高系统服务器的使用性能和安全性,提高信息收集率和互联网信息整体采集效率用。

1 大数据背景下智能网络信息管理系统优化设计

1.1 智能网络信息管理系统优化需求分析

网络信息管理系统的设计目的主是为了实现在一个共有的平台上,人们能够在统一的资源收集处理器中享受全民信息共享功能,互联网使用者可以运用信息分类的方法,将信息进行种类的划分,然后建立一个组织,进行专项的管理,这样就能够在信息得到共享的同时,还能够保证信息收集的完整统一性,避免信息因提供平台的不同意出现数据不全面、遗漏等问题。

大数据背景下的网络信息安全隐患主要,主要体现在信息污染,侵权,病毒,网络攻击等方面,同时一些意外自然灾害也有巨大影响,所以要完善和创新网络系统,对异常情况制定规避方案,尽快恢复网络的正常运行。

1.2 智能网络信息管理系统功能优化

(1)信息控制区优化

为了优化信息,就需要从信息采集的入口及逆行管理和控制。而系统信息控制区作为信息采集核心区域,利用系统模块的网络链路端口纳入输入的信息数据,再利用模拟信号进行信息的收集整理。在此基础上,为提高信息收集效率,可以以系统的芯片组为主要核心,对系统的信息处理器结构、传输链路模块进行优化设计。

系统的处理器模块的主要功能是将所接收的网络数据信息资源按照其种类以及基本特征进行区域划分,然后再对划分领域进行分配收集,从而达到总线扩展,能保证各种信息得到有效收集,并保证其可修改设计的功能。该设计采用MCS-57性单片机,资源信息的端口输入采用的是256 Byte,数据使用的是8位制。同时为了保证系统线路的数据编选自由,便于对数据信息进行相关协议的更改,完善系统传输工作,所以锁存芯片的数量采用的是8个,这样就能够利用上位机和下位机的完整数据传输工作,并以此实现数据编选。

(2)流量监测设置功能的优化

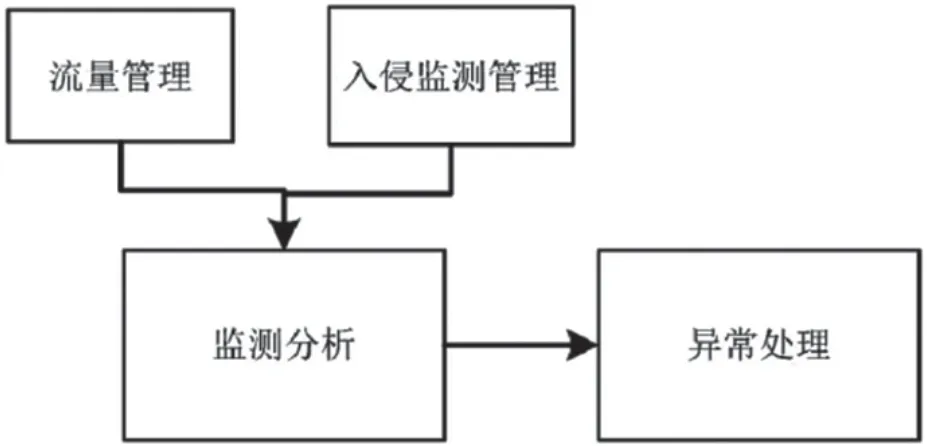

对该系统流量监测设置功能的优化设计,如图1所示。

图1 系统功能优化设计图

数据信息收集系统的信息监控模块用于对信息控制区的信息进行异常情况的监控分析,然后经由分析结果进行相关系统现存漏洞的查找和筛选比对,最后系统的处理模块就会针对不同的情况给出相适应的应急预案,然后相关模块系统会自动将处理结果向有关网络安全监管部门进行汇报信息实行信息的共享。该部分的模块结构主要分为数据库、管理接口、推理机等部分。流量管理结构主要分为检测、预警、日志这几个部分。

进行系统流量监测首先需要进行监测模块的数据初始化设置,设置监控区间,将数据设置为正常范围内。这样就能够在系统运行时,根据互联网使用者对系统使用的流量值数据进行系统监控。如果数值在正常范围内就表明系统没有出现异常情况,如果数据超出正常范围,对相关数据进行分析并判断是否为攻击行为,如果是,就说明系统现在可能正在遭受未可预测和估量的隐藏攻击,这些攻击就可能是不良信息的病毒网站或者是木马病毒。一旦遭受这些不良流量的供给,系统就会自动启动相应的预警模式,并将分析结果进行各种形式的提醒,让管理员能够进行系统的查看以及处理。通常情况下,预警方式主要有系统界面弹出及时的警示对话框,或者是直接发出声音报警或者联系相关监管部门,这些都有管理员进行相应的设置。

不仅仅是预警机制,系统还会对相应的攻击情况分析入侵资源的种类和特征开启系统的防火墙或者其他防御功能防御攻击信息和操作的侵入,保证信息的安全性。同时,监测日志也会对此次的流量攻击行为进行维持时长、攻击时间、攻击对象进行数据情况的汇总,最后进行收集管理。根据以往的监控情况,就可以设置更多全面的监控任务和指令,使系统可以对不同的攻击流量进行不定时的抽查预防。

2 实验验证

网络信息系统因存在的漏洞对系统造成的危害分为五个等级,对流量的种类划分主要是从入侵对象以及信息性质决定的。该系统主要从以下几个方面进行相关流量入侵级别的划分。最低级别的属于系统的普通信息泄露,随着信息的核实,对不同对象权限的入侵其危害度权值也不同,从低到到高分别依次是普通用户、系统拒绝服务、管理员权限。

一次漏润利用情况是一个连续的漏洞利用过程,因此一次漏洞利用情况的成功率来自于这个漏润利用过程中每一个漏洞的可利用率,一次漏润利用情况成功率的计算公式为:

计算公式(1)中,Pa代表的是一次漏洞利用情况的成功率,Pv表示漏润利用过程中每一个漏制的可利用率,n代表漏洞利用过程中漏洞利用的次数。

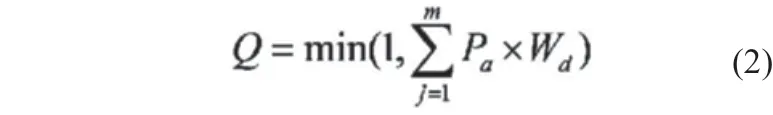

由此产生的系统受损度的计算公式为:

计算公式(2)中Q代表系统受损度,m表示主机漏洞利用情况的次数,Wd表示主机受损严重性。为了保证本文设计的有效性,进行实验分析。实验采用了相同的网络环境,同一时间开始对两个系统发起攻击,测试相同时间内的系统受损情况,实验结果如图2所示。

图2 网络信息系统受损程度对比图

由上面的实验图中可以看到,当两个原智能网络信息管理系统持续受到外来流量攻击时,原智能网络信息管理系统的会一直都处在受损情况当中,且在没有外在因素干扰和组织的情况下,无法自我恢复和控制现状的攻击情况。而本文进行的系统优化设计,明显可以从图中看出,优化后的系统在受到损害后,不是一直处于持续受损的状况,而是本身的系统机制使得其受损情况趋于平稳,并且没有持续上升的曲线发生,反而是基本呈直线趋势下降。这就说明该系统的优化设计使得流量的不良入侵及时得到了控制,保证网络信息安全的防御攻击能力有所提高。

结语:本文在传统网络信息的基础上,对网络的管理系统的进行了优化设计和完善,包括系统相关功能的改善以及系统安全防御监控机制的加强,使得系统整体收集信息的运行效果得到提高,也避免了一定的现存主要网络信息安全问题。希望在今后的研究中,人们能够越来越重视网络信息管理的安全性和便捷性,这样才能够将各种升级的网络攻击技术抵制在外,营造一个安全舒适的网络环境。