基于深度学习的漏洞挖掘技术分析

◆王斌

基于深度学习的漏洞挖掘技术分析

◆王斌

(清远职业技术学院 广东 511510)

现阶段在进行网络安全管理时,对于深度学习赋能的恶意代码攻防研究已经成为了主要内容。当前在对相关技术进行研究时,缺乏相应的论述内容,要想对该领域的研究成果进行全面的转化,需要加大技术的投入力度。要在现有技术的基础上,对其进行创新和优化,才能提高综合技术水平。在进行技术研发的过程中,要对恶意代码攻击的一般流程进行深入的了解,需要对深度学习的赋能攻击点和防御点进行定位,从而研发针对性的深度学习助力攻击技术。本文就基于深度学习的漏洞挖掘技术进行相关的分析和探讨。

深度学习;漏洞挖掘技术;分析探讨

恶意代码主要包含了病毒和远控木马以及僵尸程序等类型,自从蠕虫出现以来,恶意代码的破坏程度正在不断增加,已经引起了国内外的广泛关注。近几年在进行网络安全事件分析时发现,恶意代码的比重正在不断提升,如僵尸网络造成持续性威胁的安全事件,都是以恶意代码作为核心产生的攻击组件,并且造成了实际的危害。一旦出现相关事件,就会带来严重的经济损失,且会对计算机设备造成严重的危害,甚至会引发停电等故障问题。因此要引进更加先进的漏洞挖掘技术,对相关问题进行全面的解决[1]。

1 基于深度学习的助力攻击技术

(1)基于对抗样本的自动化免杀技术

在深度学习的基础上研发助力攻击技术,如果外界试图通过恶意代码攻击链,对可操作的各个攻击环节进行赋能,可以增强攻击的鲁棒性。在恶意代码攻击链基础上,对攻击力流程进行全方位的研究,将深度学习赋能的新型攻击技术,划分成5种类型。在恶意代码攻击的准备阶段,首先要构建恶意代码,提升代码的免杀和生存能力。如果代码出现了新的威胁或趋势,反病毒引擎会作为对抗产物,需要对其进行持续的发展,从而与恶意代码产生制衡的状态。反病毒引擎在进行变种检测时,健壮性正在不断加强。现阶段反病毒引擎已经研发出来,可以对恶意代码进行全面的查杀。但反病毒引擎的发展,会促进恶意代码的发展。为了对攻击人员的意图进行深入的了解,并且制定全方位的防御措施。安全研究人员要从攻击人员的角度,对恶意代码的发展趋势进行预测,从而对恶意代码的范式以及转变形式进行全面的了解[2]。

对于恶意代码免杀的研究来说,深度学习技术的应用优势,在于可以对重要的特征进行自动学习,不需要对特征进行人工选择。对于恶意代码中一些潜在的威胁,可以自动预测或删除。深度学习技术的自主学习能力比较强,适用范围更广。在恶意代码查杀的基础上融合深度学习技术,可以增强拓展性。早在2016年,就有科研人员基于前向导数算法生成的具有对抗性的恶意代码进行了研究,从而对深度神经网络的攻击进行有效的对抗和查杀。在实验的过程中发现,这种技术的误分类率在15%左右,也就是说这项技术的可行性非常高[3]。

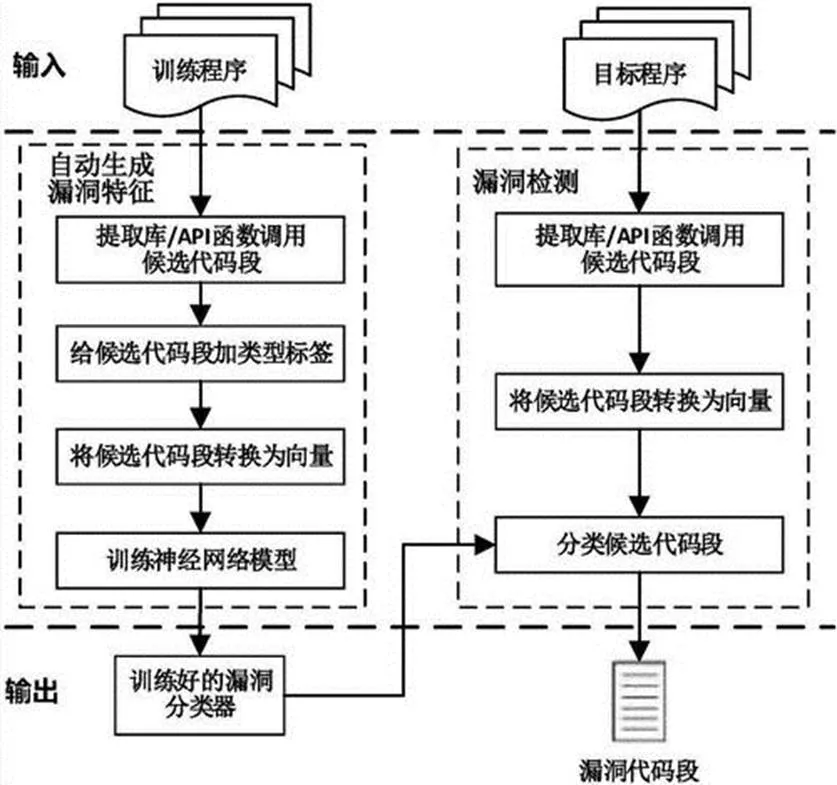

如图1所示,2017年在此模型基础上,构建了相应的模型,绕过黑核检测系统生成对抗性恶意代码,能够将检测率降低到接近于零。基于再训练防御效技术,难以对抗相应的攻击,将深度学习中的递归神经网络与这项技术进行有机结合,可以生成对抗性恶意代码,从而对抗多种不同结构的模拟反病毒引擎。2018年科研人员首次在字节粒度上,提出末尾填充字节的方式,生成对抗性恶意代码。基于梯度下降算法,对要填充的字节进行指导测试,准确率高达92.83%。基于字节粒度的检测系统,存在60%的成功率[4]。

(2)基于自然语言的自动化网络钓鱼技术

准备阶段武器构建完成之后,构建人员要将其投放到目标环境中,网络钓鱼属于主流的攻击形式。早在2012年91%的定向攻击,使用了鱼叉式网络钓鱼攻击形式,可以诱骗受害人员打开恶意网站或文件。网络钓鱼与威胁管理公司在2017年指出,网络钓鱼属于主要的攻击媒介。2019年数据泄露报告显示,32%的数据泄露事件是由网络钓鱼引发的。78%的网络间谍事件涉及网络钓鱼技术。在对实际攻击案例进行分析时发现,恶意代码投进中,鱼叉式网络钓鱼属于首选技术。将深度学习的赋能效应融合到恶意代码投递能力提升中,自动化网络鱼叉式钓鱼技术的发展速度正在不断加快,可以实现恶意代码投递的自动化发展。因此要引进新型的防御技术,对钓鱼机器人进行检测[5]。

图1 构建模型

(3)基于神经网络的精准定位与打击技术

恶意代码投放到目标环境中,会建立持续的控制。在影响阶段释放恶意攻击行为之后,防御人员的检测主动性会有所提升。如图2所示,在对特定目标进行精准打击时,攻击人员发现了新型的攻击手段,并且将深度学习模型作为了主要的核心组件。利用深度学习技术实现精准定位与打击,构建模型作为主要的攻击组件。只有在特定攻击目标出现时,这个模型才会释放恶意行为,实现精准的打击。因此相关模型的精准识别能力比较强。现阶段这项技术的最新研究成果,借助CNN模型实现了特定目标的精准定位与打击。在对精准定位与打击的攻击思路进行研发时,不能仅仅停留在理论分析层面。在进行拓展分析时可以发现,此种类型的攻击手法已经作用于高级的持续性威胁攻击中。这类攻击技术一旦被广泛应用,将会难以实现对抗[6]。

2 基于深度学习的助力防御技术

(1)基于深度学习的恶意代码查杀技术

在深度学习技术基础上进行恶意代码的查杀,属于突破和存在阶段的防御技术。突破阶段防御人员需要在网络边界部署反病毒的引擎,存在阶段攻击人员已经建立了立足点,反病毒引擎部署在终端的主机侧。虽然部署位置存在较大的差异,但所有类型的反病毒引擎查杀对象,都属于准备阶段构建的恶意代码。攻击人员在进行恶意代码构建时,趋向于增强代码的生存性与隐蔽性的技术手段,需要实现代码的持久性驻留。在传统技术基础上构建反病毒引擎,无法对恶意代码的潜在性特征进行全面的了解。深度学习融合了自主学习的特征,为技术的研发提供了灵感,将其作用于突破和存在两个环节。可以对不可见的恶意代码进行有效的查杀[7]。

图2 精准定位

(2)基于自动化网络的钓鱼攻击识别技术

自动化网络钓鱼攻击识别技术,是在投递阶段进行赋能防御,这个阶段的检测对象属于恶意代码投放的传播媒介。传统的网络钓鱼,可以利用黑名单和机器学习等方法实现对抗。攻击人员研发了新型的自动化网络钓鱼攻击技术,在对技术进行探索时,结合人工智能技术,构建了自动化网络钓鱼活动。融合深度学习赋能的钓鱼攻击识别技术,可以构建机器人检测系统。这项系统的非线性特征比较明显,在已经训练好的模型中,大多数隐藏单元的激活值分布差异比较明显。

经过实验证明,这项检测系统可以将社交机器人与人类活动进行分离,存在96%的分类精确度。将其作用于账户级别的检测活动中,分类准确性高达99%。利用深度神经网络,对网络钓鱼电子邮件进行检测,存在94.27%的检测性能。因此这项技术的可行性非常高,可以作用于自动化网络的钓鱼识别活动中。在进行技术研发时,需要充分发挥深度学习的赋能效应,并且提高机器学习的检测效果,才能对相关技术研发时的难点问题进行有效的解决。这项技术不仅存在内容检测效果,还可以拓展检测视角,用于流量的检测。

3 结语

综上所述,在进行网络空间安全技术研发时,要将深度学习赋能的恶意代码攻防技术作为研究的重点。对于恶意代码攻击链定位深度学习的赋能点研发来说,可以在此基础上,探索新型的恶意代码生成机理,并且对代码的入侵方式和攻击释放原理进行重点研究。需要将相关技术进行有机结合,将其作为技术研发的主要方向。在对代码进行研究时,融合深度学习技术,可以让恶意代码攻击变得更加复杂且难以检测。在对可行性攻击进行验证之后,可以在人工智能领域进行新的探索,从而促进技术的可持续发展。

[1]冀甜甜,方滨兴,崔翔,等.深度学习赋能的恶意代码攻防研究进展[J].计算机学报,2021,44(04):669-695.

[2]朱亚运,余文豪,应欢,张晓娟,缪思薇.嵌入式终端固件漏洞挖掘方法及框架实现[J].电力信息与通信技术,2021,19(02):23-28.

[3]陈嘉炜,杨黎斌,周放.基于蜜网的工业互联网协同检测技术研究[J].保密科学技术,2021(02):15-21.

[4]张振清,董玉亮,董可然,李湘文.基于人工智能的铁路“六合一”乘客实名制核验系统研究[J].贵州大学学报(自然科学版),2021,38(01):45-51.

[5]陈剑锋,杨例钢,陈天莹.基于知识服务的网络空间安全战略风险管理研究[J].通信技术,2020,53(12):3034-3039.

[6]范小雨,郑旭东,郑浩.智能实训教学何以可能:基于数字孪生技术的分析[J].职教通讯,2020(12):26-31.

[7]孙倩文,闫寒,陈羽凡,李端,刘芷君.网络安全技术发展方向与趋势研究[J].今日科苑,2020(11):32-39.

本文由“清远市网络安全与维护技能大师工作室项目”和“O2O混合教学和众测服务在网络安全高技能人才培养中的应用与研究项目”支持