隔离变电站二次安全防护系统设计探究

郭沛璇,谭玲玲,束 娜

(山东电力工程咨询院有限公司,山东 济南 250013)

0 引 言

随着当前我国社会经济发展速度不断提升,在社会各个行业的发展过程中对电力的需求量也不断上升,同时变电站生产控制型业务向调度数据网传输数据量不断增多,对变电站的工作效率、供电质量、供电安全以及供电稳定性方面提出了更高要求[1]。电力监控系统和调度数据网络的安全问题是当前人们关注的重点问题,尤其是隔离变电站二次系统的安全防护,对变电站的信息安全性及供电安全性方面有着重要影响[2]。在经过相关电力研究人员的分析之后,设计隔离变电站二次安全防护系统对保证变电站的供电稳定和提升系统工作安全性方面起到了至关重要的作用[3]。

1 隔离变电站的定义

隔离变电站一般用于解决上级电力系统无法满足下级电力系统所要求的接地方式问题,本文所研究的隔离变电站应用场景如下。上级变电站低压侧采用中性点不接地方式,下级用户侧电力系统需要采用小电阻接地方式。隔离变电站的角形线圈与上级变电站低压侧相连,中性点采用不接地方式,隔离变电站的星性线圈与下级用户侧连接,下级电力系统中的接地方式为小电阻接地。其示意如图1所示[4]。

图1 隔离变电站

2 隔离变电站二次系统安全区划分

对隔离变电站二次系统的安全区进行划分,是二次系统中安全防护结构的基础[5]。隔离变电站二次系统中包括自动化系统、安全自动装置、电量采集装置以及五防系统等部分。

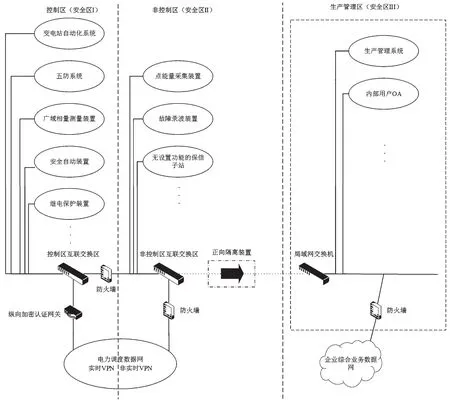

根据系统中各组成部分的重要程度、安全要求和状况,将其分为实时控制区I、非实时控制生产区II以及生产管理区Ⅲ共3个安全区,不同区域所需要的安全等级和防护水平不一样[6]。从I区到Ⅲ区,其安全防护的等级逐渐降低,防护水平依次减弱。隔离变电站二次系统的区域划分、各区域的内部结构及逻辑连接结构的示意如图2所示。

图2 隔离变电站二次安全防护系统分区

图2中,左侧为实时控制区I,该区域为变电站的核心区域,需要对功能模块和系统进行实时监控,从而保证电力系统的正常运转,其数据的传输采用专用网络。中间非实时控制生产区II的功能模块和系统是辅助电力生产,无法控制电力系统,采用调度网络对数据进行传输,并与I区各模块都有关联。右侧生产管理区Ⅲ的功能模块和系统是对电力生产进行管理,同样无法控制电力系统,数据传输不需要采用调度网络,其余调度中心直接相连。

3 隔离变电站二次系统安全防护系统方案

3.1 二次安全防护系统

隔离变电站中,二次安全防护系统有实时子网接入和非实时子网接入两种形式。其中,前者影响隔离变电站的控制系统接入,后者影响非控制区的系统接入,但无论哪一种接入形式都必须要配备交换机[7]。

在隔离变电站的二次安全防护系统设计中,可利用隔离变电站中的部分设备,如继电保护装置、故障信息管理系统以及测控系统等,同时配合纵向加密设备对实时数据和非实时数据的纵向传输进行有效控制。

3.2 二次安全防护系统方案

为了确保隔离变电站的安全性,本文从网络边界的安全防护、系统的访问控制、数据传输的安全防护以及加装入侵检测系统等方面加强隔离变电站的二次安全防护系统。

3.2.1 网络边界的安全防护

根据《电力二次系统安全防护总体方案》等方案中的相关规定,在对隔离变电站进行二次安全防护系统方案设计过程中,强化横向隔离、纵向加密功能,在身份认证、防火墙以及入侵检测等方面对无线公网接入隔离变电站中的相关设备和用户等进行安全防护[8]。

3.2.2 系统的访问控制

对访问用户进行有效控制主要借助于隔离变电站的访问控制系统来实现,其具体控制流程如下[9]。一是用户在客户端插入USBKEY后,在隔离变电站系统中提交用户名和密码。二是在通信系统中将用户信息传输到访问控制系统,结合用户信息数据库对通信系统所提交的用户信息进行仔细审核。三是在用户信息得以审核通过后,通信系统验证用户身份的合法性和权限,并上传相关的数据加密密钥。四是通过验证之后,隔离变电站的访问控制模块可根据用户访问的历史记录准确计算用户登录系统的信任值。

3.2.3 数据传输的安全防护

在加强隔离变电站二次安全防护的过程中,还应该充分兼顾变电站的通信效率。主要是在隔离变电站中的站控层和用户端设置相关的数据加密机,并在接入设备中配置安全加密模块,或是通过实施软件加固技术实现数据传偷的机密性和完整性,从而加强对隔离变电站的二次安全防护。

3.2.4 加装入侵检测系统

在安全防护系统中加入入侵检测系统(Intrusion Detection System,IDS)能够有效提高二次安全防护系统的防护性。入侵检测系统可以运用旁路监听和数据监控等方式实时检测网络中的数据,不会影响安全系统的运行和传输性能。同时,可以及时判断出其中是否含攻击性的恶意企图,与相关监管部门联网同步实现报警。这就要求在不同的安全区域都部署IDS探头,从而实现对整体防护网络的检测。换而言之,加装入侵检测系统后,在防火墙的基础上,二次防护系统有了进一步的防线,两者相互补充,完善了系统安全的控制。

3.3 使用多种备份方式

考虑到二次防护系统容易受到攻击,因此需要注重数据的安全。合理、有效的数据备份是系统快速恢复的关键,可以定期采用云端和硬盘等方式对数据进行安全备份,以保证数据的安全性。此外在系统发生崩溃时,需以最快的速度从备份中恢复系统。

4 结 论

尽管电力系统在信息化建设过程中部署了安全设备,电力系统的安全性也得到了一定的保证,但仅仅在系统中部署设备远远不够实现对系统安全的全方位防护[10]。而且安全设备不能部署在影响电力设备正常运转的位置,一旦其部署不当就会造成业务停滞。隔离变电站二次安全防护系统的关键在于对各区域的边界防护,上下级数据传输过程中可以采用多种加密手段,保证边界完整性。

电力系统的二次安全防护是一项长期而复杂的过程,需要时刻进行防护,本文从整体技术角度阐述了变电站二次安全防护系统的安全防护措施。同时,由于计算机、通信、网络以及信息安全防护技术无时无刻都在发展,因此电力系统的二次安全防护过程是一个长期的动态过程。建立健全且以安全保护总体为中心,由安全监测、反应处理、安全措施以及审计评价等部分构成的循环体系,才能长期且有效地防护隔离变电站。