基于证书的有线局域网安全关联方案改进与分析

肖跃雷,邓小凡

(1.西安邮电大学现代邮政学院,西安 710061;2.陕西省信息化工程研究院,西安 710075;3.西安邮电大学计算机学院,西安 710121)

0 引言

为了给政府、军队、金融等用户提供安全的媒体访问控制(Media Access Control,MAC)层数据发送和接收服务,国际有线局域网(wired Local Area Network,LAN)标准IEEE 801.AE-2006[1]和IEEE 802.1X-2010[2]提出了媒体访问控制安全(Media Access Control Security,MACSec),而我国LAN 标准YDB 066—2011[3]和GB/T 15629.3—2014[4]提出了基于三元对等鉴别(Tri-element Peer Authentication,TePA)的有线局域网媒体访问控制安全(TePA-based wired LAN MAC Security,TLSec),其中TePA是我国在基础性信息安全领域的第一个国际标准[5]。MACSec定义了基于预共享密钥的MACSec安全关联方案和基于802.1X 认证的MACSec 安全关联方案,而TLSec 定义了基于预共享密钥的LAN 安全关联方案和基于证书的LAN安全关联方案。

为了满足跨交换机之间的MAC 层安全通信需求,文献[6]中提出了一种改进的MACSec 安全关联方案。此外,为了适用于可信计算环境,文献[6]中还提出了一种可信计算环境下的MACSec 安全关联方案。针对基于预共享密钥的LAN 安全关联方案中交换密钥建立过程的通信浪费问题,文献[7]提出了一种改进的基于预共享密钥的LAN 安全关联方案,并在该方案的基础上提出了一种可信计算环境下的基于预共享密钥的LAN 安全关联方案。与基于预共享密钥的LAN 安全关联方案一样,基于证书的LAN 安全关联方案也存在交换密钥建立过程的通信浪费和不适用于可信计算环境的问题。

为了解决这两个问题,本文首先提出了一种改进的基于证书的LAN 安全关联方案,它简化了新加入交换机与各个不相邻交换机之间的交换密钥建立过程,有效提高了交换密钥建立过程的通信性能。然后,在该方案的基础上提出了一种可信计算环境下的基于证书的LAN 安全关联方案,它在基于证书的鉴别过程中增加了对新加入终端设备的平台认证(即平台身份认证和平台完整性评估)[8-10],实现了新加入终端设备的可信网络接入,从而可有效防止新加入终端设备将蠕虫、病毒和恶意软件带入LAN[11-13]。最后,利用串空间模型(Strand Space Model,SSM)[14-16]证明了这两个改进的基于证书的LAN安全关联方案是安全的。

1 改进的基于证书的LAN安全关联方案

TLSec 定义的基于证书的LAN 安全关联方案包括基于证书的鉴别过程、单播密钥协商过程、组播密钥通告过程、站间密钥建立过程和交换密钥建立过程[3-4]。对于新加入交换机与不相邻交换机之间,交换密钥建立过程又包括交换基密钥通告过程和交换密钥协商过程,造成较大的通信浪费。为了解决这一问题,本文提出了一种改进的基于证书的LAN 安全关联方案,如图1所示。

图1 改进的基于证书的LAN安全关联方案Fig.1 Improved certificate-based LAN security association scheme

在图1 中,基于证书的鉴别过程改进一和密钥分发消息分别替换了TLSec定义的基于证书的LAN 安全关联方案中的基于证书的鉴别过程和交换基密钥通告过程,其他过程都保持不变。

1.1 基于证书的鉴别过程改进一

基于证书的鉴别过程改进一的具体步骤如下:

相对于TLSec定义的基于证书的LAN 安全关联方案中的基于证书的鉴别过程,上述步骤中单下划线标记的消息和字段是新增加的,而双下划线标记的字段是扩展后的。I为过程发起者,R为过程响应者,S为认证服务器。SNonce为鉴别过程的鉴别激活挑战,ParmsECDH为I选择的ECDH参数。MICI,1为I生成的消息鉴别码 且MICI,1=HMAC(MAKI,S,SNonce||ParmsECDH),其中.MAKI,S.为I和S之间已生成的消息鉴别密钥。NI、NR和NS分别为I、R和S产生的随机数。y·P、x·P和z·P分别为I、R和S产生的ECDH 临时公钥。σS,1为S生成的签名且σS,1=[z·P]skS,其中skS为S的私钥。MICS,1为S生成的消息鉴别码且MICS,1=HMAC(MAKI,S,SNonce||ParmsECDH||NS||z·P||σS,1)。FLAG为鉴别过程的标识信息。CertI和CertR分别为I和R的身份证书。IDI、IDR和IDS分别为I、R和S的身份标识。σR,1为R生成的签名且σR,1=[x·P]skR,其中skR为R的私钥。MKR,S为R和S之间的主密钥且MKR,S=HKD(x·z·P)。UEKR,S||MAKR,S||KEKR,S||PMK=HKD(MKR,S,NR||NS),其 中UEKR,S、MAKR,S和KEKR,S分别为R和S之间的单播加密密钥、消息鉴别密钥和密钥加密密钥,PMK为成对主密钥,将通过图1中的密钥分发消息分发给各个不相邻交换机,用于新加入交换机与各个不相邻交换机之间的交换密钥协商过程。HKD()为密钥扩展函数,而HMAC()为消息鉴别码函数。MICR为R生成的消息鉴别码且MICR=HMAC(MAKR,S,NS||z·P||σS,1||NR||CertR||x·P||σR,1)。σR,2为R生成的签名且σR,2=[FLAG||SNonce||NR||x·P||IDI||CertR||ParmsECDH||IDS||σR,1||MICR]skR。MICI,2为I生成的消息鉴别码且MICI,2=HMAC(MAKI,S,NR||NI||CertR||CertI||x·P||σR,1||MICR||FLAG||y·P)。ResR、ResI分别为CertR、CertI的证书验证结果。σS,2为S生成的签名且。MICS,2为S生成的消息鉴别码且MICS,2=HMAC(MAKR,S,NS||z·P||σS,1||NR||CertR||x·P||σR,1||MICR)。MICS,3为S生成的消息鉴别码且MICS,3=HMAC(MAKI,S,NR||NI||CertR||CertI||ResR||ResI||σS,2||MICS,2)。AccRES为I生成的接入结果。MRES为复合证书验证结果且MRES=NR||NI||CertR||CertI||ResR||ResI||σS,2。σI为I生成的签名且,其 中skI为I的私钥。BKR,I||SNonce*=HKD(x·y·P,NR||NI),其中SNonce*为下一次鉴别过程产生的鉴别激活种子。

1.2 性能对比分析

假设:新加入交换机通过所连接交换机接入LAN 后,还需要与n个不相邻交换机建立交换密钥。TLSec 定义的基于证书的LAN 安全关联方案[3-4]与图1 中改进的基于证书的LAN安全关联方案的性能对比分析如下:

方案通信效率:通过分析可知,TLSec 定义的基于证书的LAN 安全关联方案的交互消息数为:5+(4+4)n,而图1中改进的基于证书的LAN 安全关联方案的交互消息数为:7+(1+4)n。当n=1时,两个方案中交互的消息数相同;但是,随着n的值增大,与TLSec 定义的基于证书的LAN 安全关联方案的交互消息数相比,图1 中改进的基于证书的LAN 安全关联方案的交互消息数越来越少。

方案计算量:通过分析可知,TLSec 定义的基于证书的LAN 安全关联方案的计算量为:3S+2M +(2E+8M) ×n,而图1 中改进的基于证书的LAN 安全关联方案的计算量为:5S+6M +(1E+5M) ×n,其中:S 表示签名运算,E 表示加密运算,M 表示消息鉴别码运算。当n=1 时,两个方案的计算量相当;但是,随着n的值增大,与TLSec 定义的基于证书的LAN 安全关联方案的计算量相比,图1 中改进的基于证书的LAN安全关联方案的计算量越来越小。

因此,与TLSec 定义的基于证书的LAN 安全关联方案相比,图1 中改进的基于证书的LAN 安全关联方案在通信效率和计算量上具有明显的优势,且主要体现在交换密钥建立过程中。此外,相对于TLSec 定义的基于证书的LAN 安全关联方案中的基于证书的鉴别过程,基于证书的鉴别过程改进一仅增加了一些消息和字段,以及扩展了一些字段,所以它是向后兼容的。

2 可信计算环境下的基于证书的LAN 安全关联方案

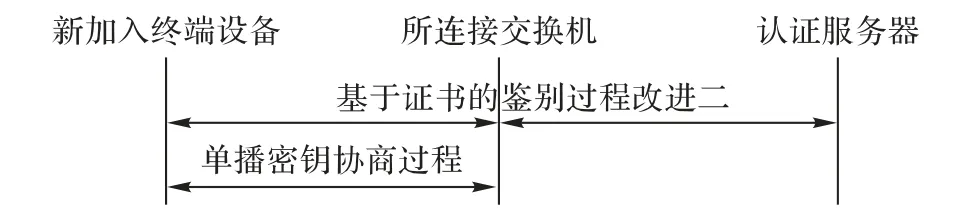

在TLSec 定义的基于证书的LAN 安全关联方案中,对于新加入终端设备,基于证书的鉴别过程没有考虑对新加入终端设备的平台认证[8-10],所以不能有效防止新加入终端设备将蠕虫、病毒和恶意软件带入LAN[11-13]。为了解决这一问题,本文提出了一种可信计算环境下的基于证书的LAN 安全关联方案,如图2所示。

图2 可信计算环境下的基于证书的LAN安全关联方案Fig.2 Certificate-based LAN security association scheme for trusted computing environment

在图2中,基于证书的鉴别过程改进二替换了TLSec定义的基于证书的LAN 安全关联方案中的基于证书的鉴别过程,其他过程都保持不变。基于证书的鉴别过程改进二的具体步骤如下:

相对于图1 中的基于证书的鉴别过程改进一,上述步骤中单下划线标记的消息和字段是新增加的,双下划线标记的字段是扩展后的。IEKR,S||MAKR,S=HKD(MKR,S,NR||NS),其中IEKR,S为R和S之间的平台完整性加密密钥。α为R的平台,PCRα为α的平台配置寄存器(Platform Configuration Register,PCR)值,SMLα为α的存储度量日志(Stored Measurement Log,SML),Cert(AIKpk,α)为α的平台身份证明密钥(Attestation Identity Key,AIK)证书,AIKpk,α为α的AIK 公钥[6-8]。σα为α的AIK签名且。σR,2为R生成的签名且MICI,2为I生成的消息鉴别码且ResS为S生成的平台认证结果且ResS=PCRα||Cert(AIKpk,α)||ReAIK,α||ReINT,α,其中ReAIK,α为Cert(AIKpk,α)的AIK 证书验证结果,ReINT,α为SMLα的平台完整性评估结果。MICS,3为S生成的消息鉴别码 且MICS,3=HMAC(MAKI,S,NR||NI||CertR||CertI||ResR||ResI||σS,2||MICS,2||ResS)。MICR,2为R生成的消息鉴别码且MICI,3为I生成的消息鉴别码且MICI,3=HMAC(BKR,I,FLAG||NR||NI||IDR||IDI||AccRES||x·P||y·P||MRES||MICS,2||σI)。

根据以上所述方案可知,由于在基于证书的鉴别过程改进二中增加对新加入终端设备的平台认证,所以实现了新加入终端设备的可信网络接入,从而有效防止新加入终端设备将蠕虫、病毒和恶意软件带入LAN。此外,相对于图1 中的基于证书的鉴别过程改进一,基于证书的鉴别过程改进二仅增加了一些消息和字段,以及扩展了一些字段,所以它是向后兼容的。在通信效率上,基于证书的鉴别过程改进二与基于证书的鉴别过程改进一相同。在计算量上,相比基于证书的鉴别过程改进一,基于证书的鉴别过程改进二仅增加了1S+1E+1M,保持了较好的通信性能和计算性能。

3 安全性分析

在上述改进的基于证书的LAN 安全关联方案和可信计算环境下的基于证书的LAN 安全关联方案中,单播密钥协商过程、组播密钥通告过程和站间密钥建立过程与第3 版WLAN鉴别基础设施(WLAN authentication infrastructure,WAI)协议中的相应过程相同,而交换密钥协商过程与第3 版WAI协议的单播密钥协商过程相同。由于第3版WAI协议已被证明是安全的[17-18],所以本文利用串空间模型[14-16]仅对基于证书的鉴别过程改进一和基于证书的鉴别过程改进二进行安全性分析。

3.1 对基于证书的鉴别过程改进一的安全性分析

定义1 基于证书的鉴别过程改进一的串空间是以下4类串的并集:

1)发起者串s∈Init[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES],迹 为:〈+m1,-m2,+m3,-m4,+m5,-m6,+m7〉,与这类串相关联的主体为I。

2)响应者串s∈Resp[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,,CertI,CertR,ResI,ResR,AccRES],迹为:〈-m3,+m4,-m7〉,与这类串相关联的主体为R。

3)服务 者串s∈Serv[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR],迹为:〈-m1,+m2,-m5,+m6〉,与类串相关联的主体为S。

4)入侵者串s∈P。m1、m2、m3、m4、m5、m6和m7为过程中的7条消息。

定理1 假设:

1)Σ为基于证书的鉴别过程改进一的串空间,C为Σ中的丛,包含一个发起者串s,其迹为s∈Init[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES];

2)skR,skI,skS∉KP且MAKI,S∉KP;

3)x·P、y·P和z·P唯一产生于Σ中,且x·P≠y·P≠z·P;

那么C中包含一个响应者串r∈Resp[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES]和一个服务者串t∈Serv[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR]。

定理2 假设:

1)Σ为基于证书的鉴别过程改进一的串空间,C为Σ中的丛,包含一个响应者串s,其迹为:s∈Resp[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES];

2)skR,skI,skS∉KP且MAKI,S∉KP;

3)x·P、y·P和z·P唯一产生于Σ中,且x·P≠y·P≠z·P;

那么C中包含一个发起者串r∈Init[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES]和一个服务者串t∈Serv[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR]。

由于C中包含一个发起者串r,所以C中包含一个服务者串t∈Serv[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR],其证明过程与定理1相同。

定理3 假设:

1)Σ为基于证书的鉴别过程改进一的串空间,C为Σ中的丛,包含一个服务者串s,其迹为s∈Serv[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR];

2)skR,skI,skS∉KP且MAKI,S∉KP;

3)x·P、y·P和z·P唯一产生于Σ中,且x·P≠y·P≠z·P;

那 么C中包含一个发起者串r∈Init[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES]和一个响应者串t∈Resp[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES]。

因为C中包含一个发起者串r,所以C中包含一个响应者串t∈Resp[R,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES]。,其证明过程与定理1相同。

由定理1、2 和3 可知,I和R之间实现了它们之间的双向身份认证并建立了它们之间的基密钥,而R和S之间实现了它们之间的双向身份认证并建立了它们之间的单播加密密钥、消息鉴别密钥和密钥加密密钥,以及将来分发给各个不相邻交换机成对主密钥。因此,基于证书的鉴别过程改进一是安全的。

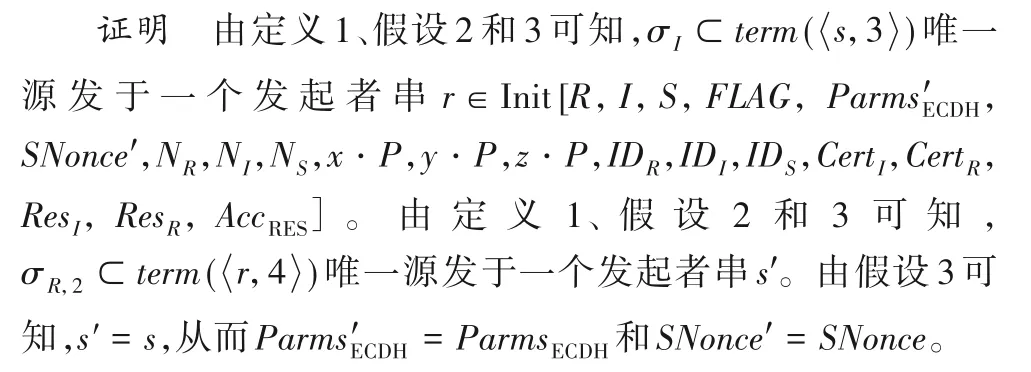

3.2 对基于证书的鉴别过程改进二的安全性分析

定义2 基于证书的鉴别过程改进二的串空间是以下4类串的并集:

1)发起者串s∈Init[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α],迹为:〈+m1,-m2,+m3,-m4,+m5,-m6,+m7〉,与这类串相关联的主体为I。

2)响应者串s∈Resp[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES,PCRα,SMLα,Cert(AIKpk,α)],迹 为:〈-m3,+m4,-m7〉,与这类串相关联的主体为R,用r·α表示,是一个双身份协议主体[14],其中r表示R的用户,α表示R的平台。

3)服务者串s∈Serv[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α],迹 为:〈-m1,+m2,-m5,+m6〉,与类串相关联的主体为S。

4)入侵者串s∈P。m1、m2、m3、m4、m5、m6和m7为过程中的7条消息。此外,SMLα表明α是可信赖的平台。

定理4 假设:

1)Σ为基于证书的鉴别过程改进一的串空间,C为Σ中的丛,包含一个发起者串s,其迹为s∈Init[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α];

2)skR∉Kep,skI,skS∉KP且MAKI,S∉KP;

3)x·P、y·P和z·P唯一产生于Σ中,且x·P≠y·P≠z·P;

那么C中包含一个响应者串r∈Resp[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES,PCRα,SMLα,Cert(AIKpk,α)]和 一个服务者串t∈Serv[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α]。

因 为MAKI,S∉KP,所 以C中包含一个服务者串t∈Serv[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α],其证明过程类似于定理1。

定理5 假设:

1)Σ为基于证书的鉴别过程改进一的串空间,C为Σ中的丛,包含一个响应者串s,其迹为:s∈Resp[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES,PCRα,SMLα,Cert(AIKpk,α)];

2)skR,skI,skS∉KP且MAKI,S∉KP;

3)x·P、y·P和z·P唯一产生于Σ中,且x·P≠y·P≠z·P;

那么C中包含一个发起者串r∈Init[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α]和一个服务者串s∈Serv[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α]。

证明 其证明过程类似于定理2。

定理6 假设:

1)Σ为基于证书的鉴别过程改进一的串空间,C为Σ中的丛,包含一个服务者串s,其迹为s∈Serv[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,CertI,CertR,ResI,ResR,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α];

2)skR,skI,skS∉KP且MAKI,S∉KP;

3)x·P、y·P和z·P唯一产生于Σ中,且x·P≠y·P≠z·P;

那么C中包含一个发起者串r∈Init[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES,PCRα,SMLα,Cert(AIKpk,α),ReAIK,α,ReINT,α]和一个响应者串s∈Resp[r·α,I,S,FLAG,ParmsECDH,SNonce,NR,NI,NS,x·P,y·P,z·P,IDR,IDI,IDS,CertI,CertR,ResI,ResR,AccRES,PCRα,SMLα,Cert(AIKpk,α)]。

证明 其证明过程类似于定理3。

由定理4、5和6可知,基于证书的鉴别过程改进二不仅可以抵抗外部攻击者(密钥集为Kep)的攻击,而且可以抵抗内部攻击者(密钥集为Kip)的攻击,实现了I和R之间的双向身份认证并建立了它们之间的基密钥,实现了R和S之间的双向身份认证并建立了它们之间的单播加密密钥、消息鉴别密钥和密钥加密密钥,以及将来分发给各个不相邻交换机成对主密钥,同时实现了对R的平台认证。因此,基于证书的鉴别过程改进二也是安全的。

4 讨论

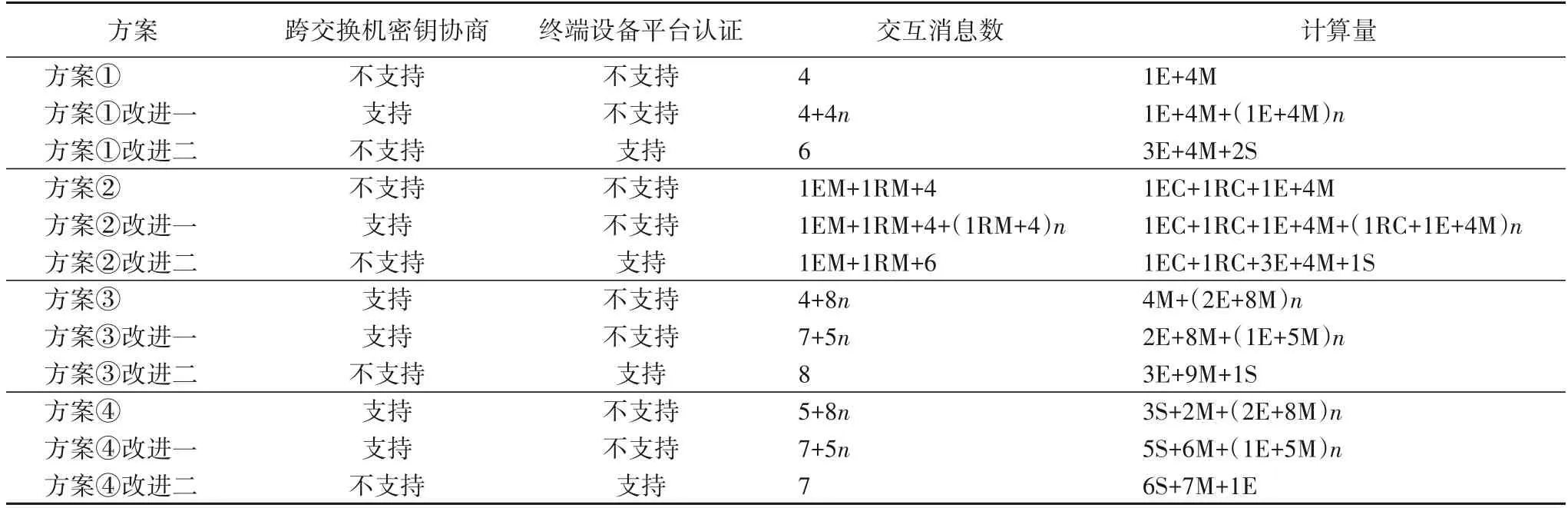

本文方案(即如下方案④改进一和方案④改进二)与其他文献所提出方案的对比分析如表1所示。

在表1中,方案①是基于预共享密钥的MACSec安全关联方案[1-2],方案②是基于802.1X 的MACSec 安全关联方案[1-2],方案③是基于预共享密钥的LAN 安全关联方案[3-4],方案④是基于证书的LAN 安全关联方案[3-4]。其中:方案①和方案②既不支持新加入交换机与各个不相邻交换机之间的密钥协商,也不支持对新加入终端设备的平台认证;方案③和方案④支持新加入交换机与各个不相邻交换机之间的密钥协商,但不支持对新加入终端设备的平台认证。

表1 本文方案与相关文献所提方案的对比分析Tab.1 Comparative analysis of the proposed schemes proposed in this paper and the schemes proposed in related literatures

方案①改进一是改进的基于预共享密钥的MACSec 安全关联方案[6],方案②改进一是改进的基于802.1X 的MACSec安全关联方案[6],方案③改进一是改进的基于预共享密钥的LAN 安全关联方案[7],方案④改进一(即本文方案一)是改进的基于证书的LAN 安全关联方案,它们都支持新加入交换机与各个不相邻交换机之间的密钥协商,但不支持对新加入终端设备的平台认证。从交互消息数来看,方案④改进一与方案③改进一相同,少于方案②改进一,但多于方案①改进一,其中EM 表示可扩展认证协议(Extensible Authentication Protocol,EAP)的交互消息数(至少多于2 条)[2],RM 表示Radius协议的交互消息数(至少多于2条)[2]。从计算量来看,方案④改进一高于方案③改进一和方案①改进一,当n较大时低于方案②改进一,其中EC 表示EAP 的计算量[2],RC 表示Radius协议的计算量(至少高于1E)[2]。虽然方案①改进一的交互消息数较少且计算最较低,但是它是基于预共享密钥模式且需要为新加入交换机与每一个不相邻交换机之间预共享密钥,密钥管理比较复杂。方案②改进一的交互消息数多于方案④改进一,且计算量当n较大时也要高于方案④改进一。方案③改进一的交互消息数与方案④改进一相同,且计算量仅略小于方案④改进一。但是,方案③改进一是基于预共享密钥模式,而方案④改进一是基于证书模式,后者的密钥管理更简单且安全性更高。

方案①改进二是可信计算环境下的基于预共享密钥的MACSec 安全关联方案[6],方案②改进二是可信计算环境下的基于802.1X 的MACSec 安全关联方案[6],方案③改进二是可信计算环境下的基于预共享密钥的LAN 安全关联方案[7],方案④改进二(即本文方案二)是可信计算环境下的基于证书的LAN 安全关联方案,它们分别在方案①改进一、方案②改进一、方案③改进一和方案④改进一(即本文方案一)的基础上增加了对终端设备的平台认证,实现新加入终端设备的可信网络接入,同时保持向后兼容,具有方案①改进一、方案②改进一、方案③改进一和方案④改进一类似的优缺点。从交互消息数来看(仅鉴别过程部分),方案①改进二增加了2 条,方案②改进二增加了2 条,方案③改进二增加了1 条,而方案④改进二没有增加。从计算量来看(仅鉴别过程部分),方案①改进二增加了2E+2S,方案②改进二增加了2E+1S,方案③改进二增加了1E+1S+1M,而方案④改进二也是增加了1E+1S+1M。因此,方案④改进二在交互消息数和计算量的增加上具有一定的优势。

5 结语

本文提出了一种改进的基于证书的LAN 安全关联方案。该方案用基于证书的鉴别过程改进一和密钥分发消息分别替换了TLSec定义的基于证书的LAN 安全关联方案中的基于证书的鉴别过程和交换基密钥通告过程,减少了交换密钥建立过程的消息交互,从而有效降低了交换密钥建立过程的通信浪费。然后,在该方案的基础上提出了一种可信计算环境下的基于证书的LAN 安全关联方案。该方案用基于证书的鉴别过程改进二替换了TLSec定义的基于证书的LAN 安全关联方案中的基于证书的鉴别过程,其中增加了对新加入终端设备的平台认证,实现了新加入终端设备的可信网络接入,从而有效防止新加入终端设备将蠕虫、病毒和恶意软件带入LAN。最后,利用串空间模型证明了这两个方案都是安全的,并且它们是向后兼容的。此外,通过定性和定量的对比分析可知,这两个方案要优于其他文献所提出的方案。未来,我们将通过具体实验来进一步验证这两个方案的优越性。