浅述如何做好网络攻防演练应对措施

张剑峰

(广东顺畅科技有限公司,广东江门 529000)

0 引言

网络攻防实战演练是以实际运行的信息系统作为演练标靶,通过不限制攻击路径、攻击时间、攻击目标,以提权、控制业务、获取数据为演习目的的方式开展攻、防对抗,最大限度地模拟真实的网络攻击,进一步验证企业内部整体信息系统的可靠性和运维保障的稳定性,并检验其内部网络空间安全的整体防御能力。本文主要根据政企、国有等大型企业内部演练,并以下级单位应对上级的攻防为课题进行论述,重点以预防阶段、实战保护、总结回顾等阶段的关键要点进行分析。

1 建立健全组织架构,明确职责分工

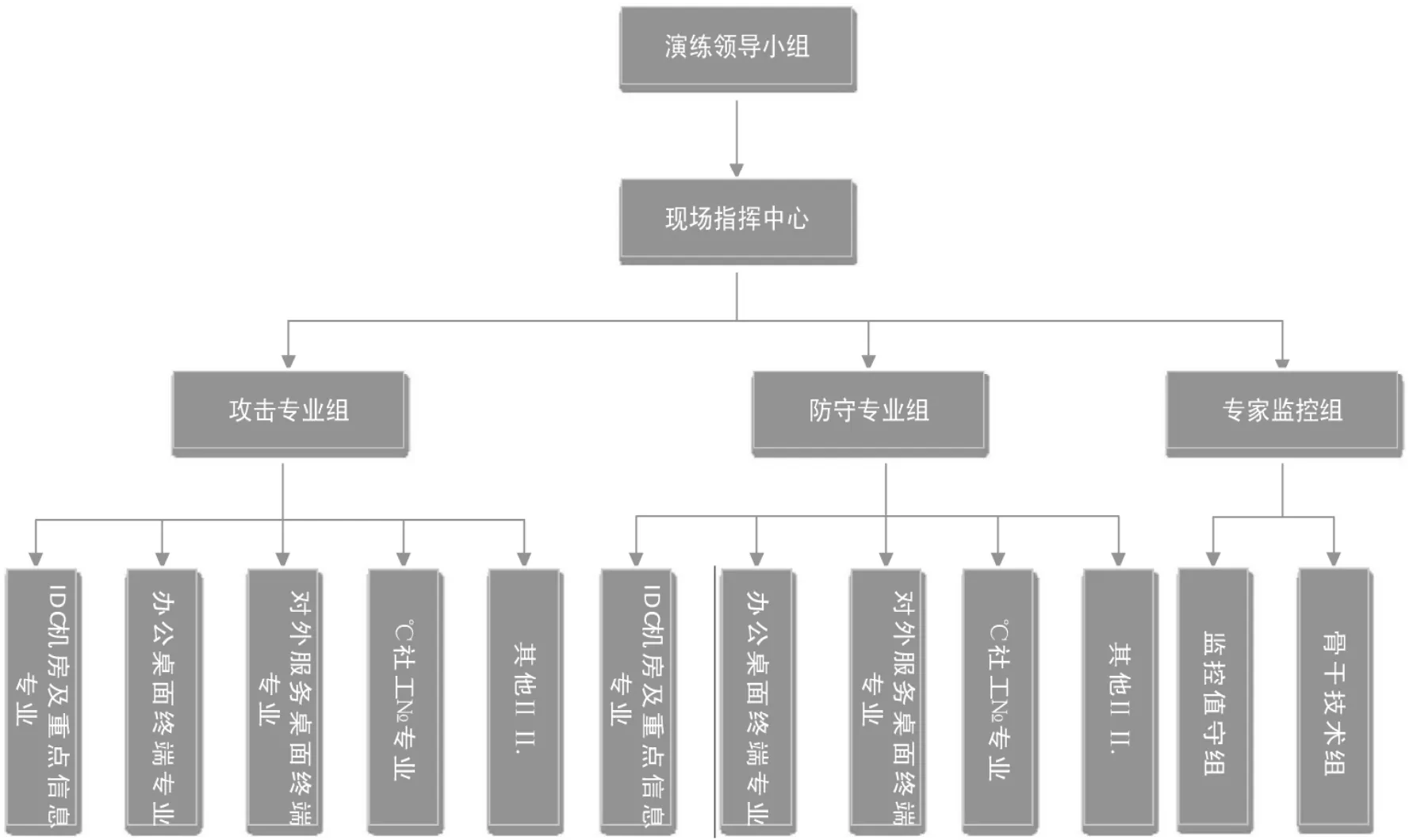

网络攻防演练的有效开展,需具备健全的组织架构,并明确具体机构、人员职责分工,强化各业务领域网络安全防御与态势感知,确保网边界不失守、标靶系统不被控、敏感数据不泄露、业务系统不失控。同时,通过完善的组织架构及利用攻防演练期间的过程监控,全面发现网络安全隐患并实现整改,拟提升企业内部网络安全防护及应急处理能力。组织架构的建立应在攻防演练开展前完成,并以演练领导小组或指挥中心为核心,分别设置现场指挥中心、专业工作组、专家监控组等如图1所示。其中专业工作组包括:攻击专业组、防守专业组。

图1 组织架构图Fig.1 Organization chart

2 预防阶段有效覆盖,加强纵深防御能力

2.1 摸清网络资产底数、收敛标靶系统攻击面

通过对IT设备资产进行梳理,摸清网络资产底数、完善信息资产台账统计。通过自动化扫描工具,识别无主、不明IP设备资产,理清相关已停止补丁更新服务的老旧设备及应用系统,做到按需上线或直接停止服务。同时,摸清暴露于互联网上的应用系统、APP,完善互联网应用系统台账信息,识别、停用在线测试、演示类系统。统计、梳理清查各类边界、基础平台等设备已有策略列表清单,确保网络拓扑图与实际应用的一致性,核查已上线的相关防护策略与文档列表清单记录的一致性,参照《信息安全技术网络安全等级保护基本要求》[1],清理无效或者过于宽泛的策略,并按企业系统定级标准进行安全基线整改。

2.2 评估威胁,落实网络加固修补措施

识有、评估自有IT设备面临的风险威胁,通过漏洞扫描、安全策略及安全基线测试、攻击渗透、现场检查、专项讨论等方式开展风险自查,分析及指出有关网络的安全漏洞及各应用系统的薄弱环节,制定详细的自检报告及问题清单,针对查找发现的网络安全隐患制定相应的修补策略和反措措施。同时,检验网络安全防御措施、运行监测、事件处理等管理机制,完善防御能力。针对所识别的网络安全风险威胁,结合所识别的自检报告及问题清单,对互联网应用系统、内部应用系统、服务器、数据库、网络安全设备以及终端设备等进行安全加固及策略防护优化,必要时通过增加部署专业的安全防护设备,加强对互联网出口、关键应用系统及其主机、数据库进行重点监测。同时,监测、清理互联网所存在的敏感数据源。其中,重点关注防护措施应包括但不限于如下:

(1)互联网应用系统安全监控及防护方面。互联网应用系统应落实网页防篡改、应用防火墙、智能动态监控等防护措施,并在出口边界部署审计及流量分析系统、防御系统等安全防护设备。同时,针对互联网应用系统开展源代码审查及渗透测试,对发现的高中危漏洞及时进行修复。(2)服务器、主机设备安全防护方面。服务器、主机设备应参照安全基线要求,须全面做好主机内核加固、病毒防护、补丁更新等。同时,分析其已有安全基线库是否满足《信息安全技术络安全等级保护实施指南》要求[2]。运维审计系统、网管平台、应用系统等集权类管理平台应加强防护,以最小化权限对权限账号进行管理。(3)数据库、中间件安全防护方面。排查、梳理数据库及中间件相关账号权限,以最小化权限的管理原则开通访问、维护账号,对于测试类账号需及时整理、清除。同时,部署及完善数据库审计、数据库防护等系统,并优化相关安全防护策略,对数据库操作进行实时过滤、监控和审计。(4)网络安全设备安防防护方面。梳理已有安全策略,测试、核实策略的可用性,进一步优化、完善相关安全策略及设备的部署架构。同时,参照安全级别重要性及业务特性对网络架构实行区域化管理,完善、优化网络各区域、各应用系统的安全防控措施,确保所在区域拥有独立的安全防护设备,并已采取隔离控制手段和访问控制策略。

2.3 强化防御,做好重点防护策略

结合网络安全风险库要求,虽已完成各设备的安全加固,但为进一步强化防御功能,应对网络区域等级划分、网络准入控制、攻击链防护、基础平台加固等已有的安全策略进行分析、研讨,完善、优化监测、防护、审计等安全设备的部署,切实降低、收缩网络风险点及攻击面。同时,网络攻防实战演练期间,应前提制定特殊的运行计划及加强区域中心安全防护,各专业小组应结合已梳理的信息资产,分析各系统及各设备的风险评估结果、系统安全防护能力,确保实战演练前及演练期间按照“缺陷问题早解决”“专项整改不安排”“事件处理强审批”等原则制定特殊的运行维护计划。

2.4 提高意识,加强网络安全培训

(1)专业技术人员方面。加强服务器主机、数据库及中间件、应用系统、网络及安全防护、终端桌面等专业技术人员的网络安全防护意识、事件处理机制流程、技术技能等培训,进一步提高技术人员处置能力以及突发事件的应变能力。同时通过专业培训,查漏补缺,识别自有技术团队的短板,并对其加强培训或补充。(2)安保及业务开放场所方面。业务开放场所方面,如营业厅、自助终端、公共交易服务厅等场所应同步加强安保人员网络安全防范意识培训,清楚并熟悉“社工”防范攻击的方式及产生的效果。另外,提供对外服务的终端设备及场所,应全面做好隐患排查,识别不明IP地址,并对已有的网络接口、应用系统执行更严格的网络准入控制,动态监控异常数据的接入。

2.5 开展模拟预演,实现大练兵

攻防演练前应制定内部模拟演练方案,组建攻击及防守专业组开展内部模拟演练,进一步检验事件应急处理机制及信息报送流程、设备运行的可靠性、监控预警等整体防御能力的有效性。通过模拟演练,及时发现问题缺陷并形成问题报告及问题清单,采取有效的反措措施。同时,按照模拟演练方案开展网络安全监控值守,提前熟悉流程、加强安全监控。特别针对于测试环境、测试应用等系统,应加强对其攻击,寻找漏洞及缺陷所在。其次,以演练结果为目的,检测日常系统维护过程中其标准、制度的执行情况,分析网络安全风险隐患。

3 实战防护,着力开展安全态势监控

3.1 全面实现安全态势监控,做好防守联动

全面迎战阶段,应在演练领导小组或指挥中心引领下,结合模拟演练的值守机制建立不间断的值班制度,根据专业技术类别划分组建技术小组团队,明确具体值班要求及职责。同时,制定每日动态巡检监控内容及信息报送流程。其次,设定专职人员动态跟踪系统补丁、安全设备特征库、防病毒系统病毒库的动态更新,并按需开展漏洞修补。

3.2 加强防守,实时开展安全数据分析

实战期间,在建立值守团队做好网络安全监控动态值守之余,应同步加强对所监控异常数据的分析。主要措施可通过在原有的值守团队上,组建涵盖各专业核心技术骨干、设备厂家等核心骨干技术组,针对攻击诱捕、流量监测分析等相关安全防护设备所收集的信息,通过安全分析工具对其攻击行为及相关数据开展联动分析,针对一些潜在、正在或已成功攻击的相关数据进行追踪、分析,实现对各类攻击源、攻击模式、攻击路径、攻击结果等进行溯源。

3.3 做好应急保障,实时应对突发事件

攻防演习期间,如相关信息系统被攻破,并由此发生系统宕机、业务中断等紧急事件,监控现场应立即要启动应急预案,上报至现场指挥中心及上级单位。同时,各专业小组需充分应用协同工作机制,诊断攻击点及可修复方案,按最小影响原则在修补漏洞的基础上尽快恢复业务。其次,监控组针对被攻破的系统及攻击方式应加强其监控范围及监控力度。

4 清理战场,落实问题整改反措

4.1 全面总结,清理遗留风险

实战演练结束后,各专业工作小组应组织开展演练总结大会,分析演练过程中其攻击方法、攻击路径、存在的风险漏洞以及演练过程中仍需改善的环节,并形成总结报告。同时,对于现场所遗留的信息进行清理,如现场指挥中心相关报表数据、风险报告等。

4.2 分析漏洞,落实问题整改反措

结合日常的运行维护,各运维小组应按照演练总结报告深入分析漏洞薄弱点以及可采取的修补措施,通过优化策略或增加部署相应的安全防护设备进一步提升企业内部整个网络空间的安全防护。同时,通过不断的安全培训,让各级员工始终保持高度的敏感性,签订网络安全责任书,全面完善整个的网络安全防御能力。

5 结语

网络攻防演练是最终以通过夺权、业务控制,获取信息系统控制权限为目标,并采取以不明确攻击源、攻击链、攻击时间及攻击方法的模式进行深度渗透攻击。同时,通过企业内部的自查自纠以及其攻防演练的实战结果,有效检验了企业内部存在风险漏洞,进一步提升了企业内部整体的网络安全防御能力。