等保2.0下的电力监控系统安全运行环境设计

陶文伟, 梁志宏, 吴金宇, 陈刚

(1.中国南方电网有限责任公司,广东 广州 510623;2.中国南方电网数字电网研究院有限公司,广东 广州 510555)

0 引 言

随着智能电网行业的快速发展,电力监控势在必行。文献[1]提出一种基于树状模型进行电力监控数据链式管理的方案,可以提高数据查询的速度,但是并未提高数据传输的安全性。文献[2]设计了一种新的网络电力监控系统,通过专线进行智能调度的方案,但是成本较高,依然有数据泄露的风险。文献[3]提出通过可信网络连接的方式进行数据传输,但是其非常依赖可信度的传递,系统没有健壮性。

针对上述方法的缺点,本文设计了一种新的数据传输架构。

1 电力监控系统安全防护总体框架

电力监控系统行业在快速发展,对于电力监控系统安全运行环境的研究同样不断发展,本文通过把等级保护2.0引入电力监控系统安全运行环境,并通过设计一种新的电力信息安全传输框架来提高安全运行环境的性能。图1所示为电力安全通信架构[4]。

图1 电力安全通信架构

图1中:首先生产控制区是进行电力数据采集和调度控制的区域,通过电力数据采集装置获取电力产出和需求的电力数据,由于有多个生产控制区,设计了一个专门进行电力调度的节点,这个节点就是电力调度数据网。由于多个生产控制区和电力调度数据网之间进行数据通信传输,因此需要通过相关技术对进行传输的通信数据进行加密认证措施,提高安全性。仅通过电力调度数据网并不能完整地对电力进行调度,还需要业务管理信息区对每个生产控制区的业务数据进行管理[5]。

2 虚拟私有网络

由需要进行数据传输服务的企业向提供互联网服务的供应商支付一定的费用来连接一条专线,但是架设专线需要的费用会随着专线的长度而增加,而且专线网络并不能保证数据传输的安全性,因此本文通过虚拟化的私有网络进行信息交流。虚拟私有网络(virtual private network,VPN)与传统网络架构并不相同,虚拟私有网络架构和传统网络架构组合如图2所示[6]。

图2 VPN网络架构与传统架构

图2中:左侧是虚拟私有网络,不需要架设专门的线路,通过身份认证、对称算法、非对称算法以及密钥管理等多种数据加密的算法,利用现有的互联网线路进行数据传输;右侧是传统网络结构,通过架设专门的线路进行数据传输。任何需要进行数据传输的两个企业都需要架设一条线路,因此需要大量的成本[7]。

2.1 可信网络连接

为解决通信安全性问题,本文通过可信网络连接进行解决,以IEC 60870-5-104规约为例进行说明。IEC 60870-5-104规约的报文格式如图3所示。

图3 报文格式

图3中:APCI为应用协议控制信息;ASDU为应用服务数据单元;APDU为应用规约数据单元。如果数据传输仅通过该规约进行保护,由于IEC 60870-5-104协议不能进行认证,黑客可以通过该漏洞进行攻击,因此引入可信网络连接技术对其进行改造,使其拥有向用户进行认证的能力[8]。

本文采用的是一种含有TPM的可信网络连接技术。TPM为一种利用可信软件栈和可信平台服务进行支撑作用的可信网络连接技术。该技术通过信任链进行信任传递,首先拥有必定可信的信任根,从信任根开始,通过一级一级的信任进行传递认证,最后使整个计算机系统都处在这条信任认证网中,该可信网络连接架构如图4所示。

图4 可信网络连接架构

图4中:网络访问请求者进行访问,通过采集完整性信息并进行对比,以此来实现验证。如果不能通过完整性验证就不能访问资源,这将大大降低程序的健壮性,需要更柔性的判别方法,以此采用隔离修补模块的方式提高数据完整性认证的灵活性[9]。为了更好地对端口进行灵活认证,采用一种隔离修补协议如图5所示。

图5 隔离修补协议

图5为可信网络连接隔离修补协议,具体流程如下。

第1步:完整性校验者向完整性收集器下达命令,使完整性收集器收集需要隔离系统的完整性报告。

第2步:完整性收集器将需要采集的部件由平台可信服务进行可信化处理。

第3步:平台可信服务由需要度量的部件生成的整体性报告发送给整体性收集器。

第4步:整体性收集器将收集到的完整性报告上传给完整性校验者。

第5步:通过策略服务器提供合适的处理方法和比较的基准值,把生成的完整性报告和基准值进行比较,观察其是否符合要求,对于不符合要求的进行隔离修补。

第6步:完整校验者返回最终比较的结果。

通过该隔离修补协议可以提高可信网络认证的健壮性,以此提高程序安全性。

2.2 加解密技术

虚拟私有网络是在公共的互联网中进行数据传输,因此进行安全的数据传输同样是VPN重要的一部分。在整个数据传输过程中,需要非常重视其他人对数据的窃取和篡改,因此需要对每一层包装的数据进行加密,数据传输后再进行解密,数据加密技术就是这一部分的关键。常用的加密技术主要分为两种:一种是对称式加密算法,其通过密钥对需要加密的数据进行分组循环加密,而解密过程就是根据密钥,把加密过程倒过来;第二种是非对称的加密算法[10],算法所需构成如表1所示。

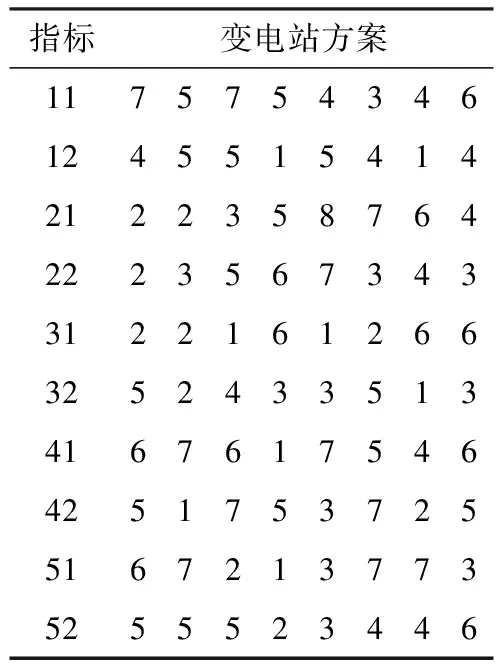

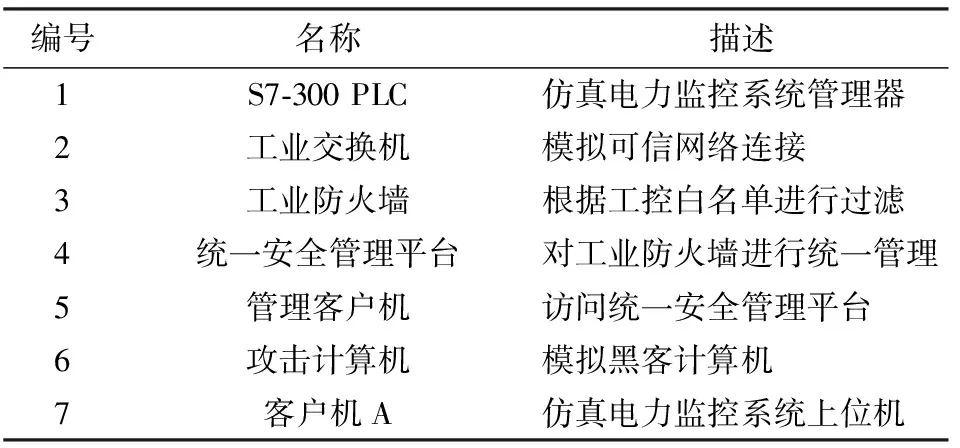

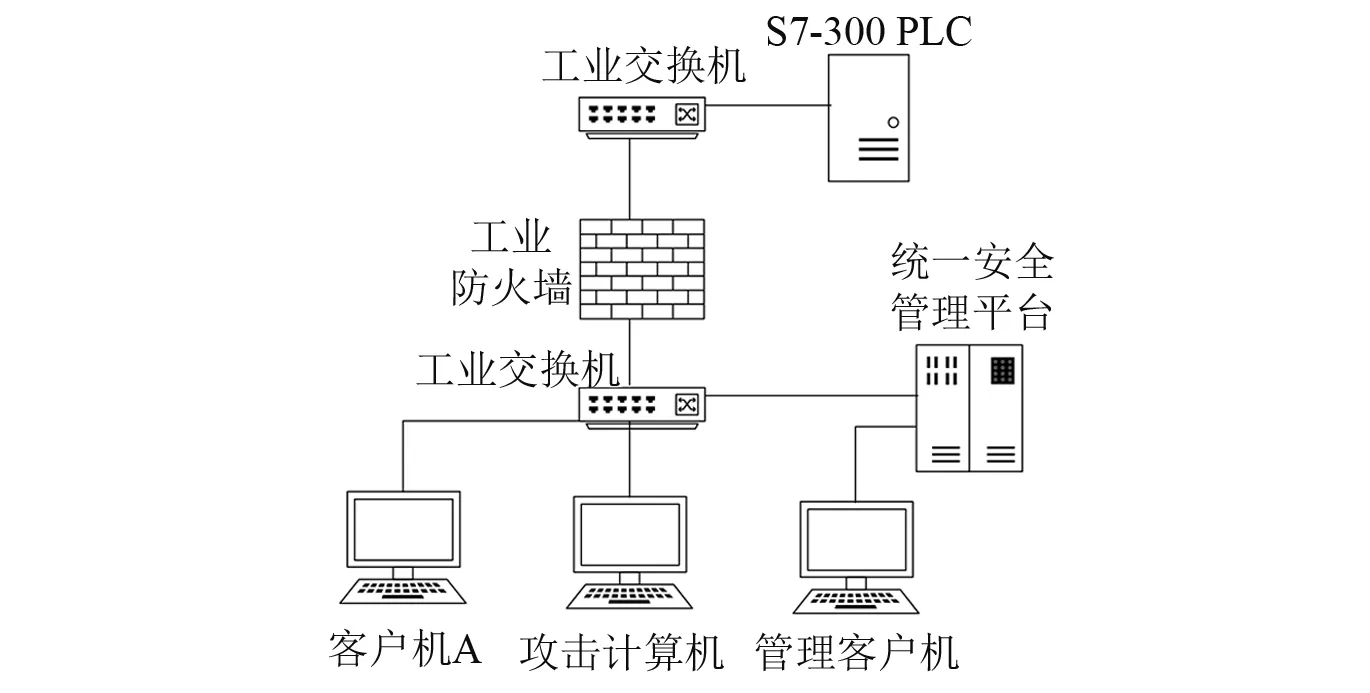

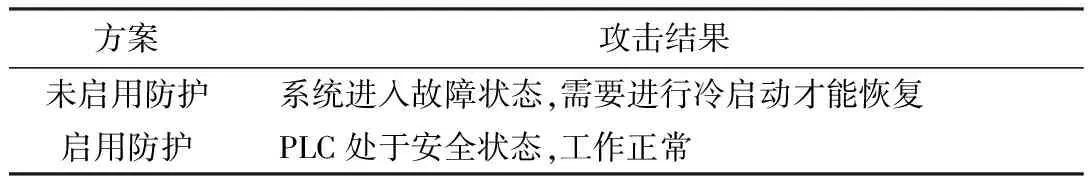

如表1所示:首先需要选取两个素数P和Q,为提高破解难度,一般选取位数较大的素数且位数相同的素数;公共模数N等于P和Q的乘积;欧拉函数F(N)=(P-1)(Q-1);公钥E表示为1 表1 非对称加密算法构成 为了验证本文设计的电力监控系统安全运行设计的合理性,通过本文设计的评价模型使其与某变电站的通信系统安全性进行比较。在本文中对于组件的基本评价数据通过技术文档和专家访问的方式获得,并采用互反性1~9标度法进行构造。 准则层判断矩阵如表2所示。 表2 准则层判断矩阵 对于指标层数据,每项仅有两个数据,为:通信协议为1/3、节点安全为3/1、算法强度为1/7、网络安全为5/1、攻击者知识为3/1。根据AHP—TOPSIS综合层次分析法,可得行为决策矩阵如表3和表4所示。 表3 本文方案行为决策矩阵 表4 变电站方案行为决策矩阵 利用判断矩阵和行为决策矩阵的数据并通过本文设计模型,对本文方案和变电站方案的安全性因子进行比较。通过计算得到如图6所示的比较结果。 图6 安全性因子比较结果 图6中:实线表示本文方案的安全性因子的曲线图;虚线为变电站方案的安全性因子的曲线图。因此可以很明显地观察到本文设计的通信安全性更高。平均安全性因子能够高出30%左右。 为验证本文的电力监控系统安全运行环境设计的合理性,本文设计了一套模拟仿真试验。在本次模拟仿真试验中所使用硬件如表5所示。仿真网络结构如图7所示。 表5 可信网络连接硬件 如图7所示,采用S7-300 PLC模拟电力监控系统的控制端口,通过工业防火墙与外部人机交互等端口进行相连。 客户机A表示用户进行的正常的数据交流;统一安全管理平台是企业内的工业防护墙,进行统一化管理的平台,管理客户机可以访问统一安全管理平台(Web平台),建立用户白名单,工业防火墙通过建立的用户白名单进行过滤,实现防御功能;攻击计算机模拟黑客攻击行为,在攻击计算机中安装CVE-2016-3949漏洞,攻击脚本,模拟进行黑客攻击。本次模拟试验采用直接攻击S7-300 PLC这种方式进行。为了验证本次设计的安全性,选用未启用可信网连接和工程控制协议白名单进行防护的系统与本文设计的启用可信网连接和工程控制协议白名单进行防护的系统,在同种攻击下的反应进行比较,得出攻击结果,如表6所示。 图7 仿真网络结构 表6 攻击结果 可见,启动可信网络连接能够提高系统的安全性能。 本文通过对等级保护2.0的发展历程和特点进行探究和分析,以及对电力监控系统目前面临的网络安全问题的分析,推动了电力行业的发展。另外,加强安全防护还应当在安全管理中心设立病毒查杀数据库,定期优化和检查电力监控系统防御病毒的性能;这一系列安全防护措施对于电力监控系统的安全运行具有重要作用。虽然本文有一定的技术创新性,但是仍旧存在很多不足,需要进一步的探索和研究。

3 模拟仿真试验

3.1 安全性因子比较

3.2 可信网络连接模拟仿真

4 结束语