多节点融合的工业控制系统网络安全防护*

郑孝怡,祝路平

(1.衢州职业技术学院,浙江 衢州 324000;2.浙江巨化热电有限公司,浙江 衢州 324000)

1 工业控制系统网络安全现状

工业控制系统通常指由工业生产控制部件及计算机设备组成的网络化系统[1]。传统的工业控制网络不与外界通信,是一种基于物理隔离的网络,可以有效地避开来自外界的攻击。因此传统的工业控制网络主要注重运行安全而忽略了对网络信息安全的防御。随着工业与信息技术的高度融合,导致工业控制系统更容易遭受网络攻击或病毒传播,给工业控制系统带来了很大的安全威胁。

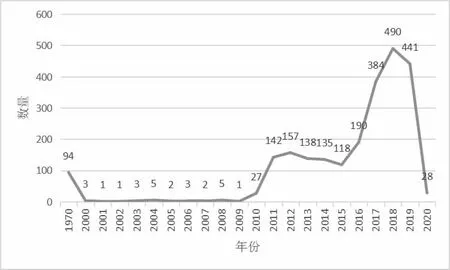

来自国家信息安全漏洞共享平台的数据显示,截至2020 年2 月18 日,国内上报到漏洞库的工业控制系统漏洞数达到2362 个,如图1 所示,2010 年以前每年的工控系统发现的漏洞数量不超过5 个,1970 年数据为此前漏洞发现数量的汇总。2010 年以后,工控漏洞发现数逐年递增,这表明工控安全真正在逐步受到企业乃至政府的重视。

图1 工业控制系统漏洞发现年份分布图

具体到衢州市,来自市国民经济和社会发展统计公报的数据,截至2019 年末,全市共有规模以上工业企业991家。各企业所用工业控制系统各不相同,有国产的、有进口的,品牌有西门子、艾默生、和利时、南自南瑞等等,相关设备在国家信息安全漏洞共享平台均有多个漏洞被公布,信息安全形势非常严峻。以巨化集团公司热电厂为例,作为大型化工联合企业的全资子公司,共有艾默生的OVION 系统,福克斯波罗的DCS 系统,和利时的M6,西门子的S7-200、300 系统,以及南自南瑞的电气监控系统。当前公司采用三级网络架构,分别是生产运行网、信息网以及外网,各级网络间采用严格的隔离措施,数据传输采用OPC 协议的单向传输方式,同时工作人员的操作权限也采用严格的分级机制。然而,工控设备的漏洞、病毒依然存在,且防不胜防,给生产运营带来了很大的困扰。

2 工业控制系统网络安全研究简介

随着大量网络威胁涌入工业控制系统,工业控制系统的网络安全已成为亟需解决的问题之一[2]。在攻击行为发生早期,对其进行及时诊断以掌握具体准确的攻击信息,对于开展迅速有效的安全防御起到至关重要的作用。当前工业控制系统的攻击诊断问题研究主要涉及攻击检测和攻击辨识(又称攻击估计或重构)两方面问题,现有结果主要围绕攻击检测问题展开。攻击检测方法用于判断某个时刻工业控制系统是否遭受攻击,早期在计算机领域已有不少学者从信息系统角度给出了有效的攻击检测方案[3-4]。考虑到工业控制系统的信息系统和物理系统之间存在紧密的相互作用,并且攻击对象也可能是物理元器件,因而控制领域专家进一步从控制理论角度对攻击检测问题进行了探索[5-6]。

然而,应当指出,攻击检测方法仅仅关注如何确定攻击发生的时间。与之相比,攻击辨识通过在线估计攻击信号还能获得攻击信号的位置、类型和大小等具体信息,更有利于系统管理者开展迅速的攻击溯源以及针对性防御。

3 工业控制系统网络安全防护策略

本文针对工业控制系统遭受拒绝服务攻击、重放攻击和随机攻击构成的组合攻击情况,设计分布式卡尔曼融合辨识算法实现攻击的估计与重建。

3.1 攻击机理分析

考虑一类具有多节点的典型工业控制系统如图2 所示。由于系统状态个数较多,一般由分布在不同区域的多个传感器分别对工业控制系统的部分状态进行测量,进而形成对工业控制系统物理过程的整体感知。由于汇聚节点具有较强的计算能力和数据传送能力,通常每个区域内的传感器需先将测量信息发送至最近的汇聚节点,由汇聚节点对局部测量数据进行初步处理,继而通过网络将局部数据处理结果发送至融合中心。控制器根据信息融合结果计算生成控制指令,并通过网络发送至执行器。在数据传输过程中,攻击者均可通过ARP 攻击、IP 欺骗或者修改端口镜像等方式将黑客计算机伪装成网关,从而保证带有传感器测量信息的数据包会抵达黑客计算机网卡,黑客可抓取数据包并解析出测量数值、MAC 和IP 地址、序列号、确认号等信息,进而伪造虚假数据包并转发至下一级数据接收端。图2 显示了工业控制系统可能遭受的攻击。

图2 工业控制系统网络攻击示意图

3.2 攻击信号局部辨识

根据上述攻击过程,首先将拒绝服务攻击、重放攻击、随机攻击与正常数据的偏差信号作为攻击信号,从而对不同攻击行为进行统一建模。接下来要解决的问题是如何在汇聚节点设计局部攻击估计器。由于攻击信号可由攻击者任意给定,传统未知输入观测器往往是基于固定增益,难以对快时变未知信号进行准确辨识,因而需要发展新的攻击估计器处理上述问题。为此,设计迭代形式的卡尔曼攻击估计器,对增益进行实时更新,并充分抑制系统噪声对攻击辨识性能的影响,从而实现攻击信号的局部辨识。

3.3 补偿机制下的融合攻击辨识

基于上述局部攻击辨识机制,汇聚节点需要进一步将局部估计值发送至远端融合中心进行融合估计,考虑到信息传输过程中受到时延、丢包等网络不确定性因素影响,同时可能再次遭受网络攻击,从而造成融合攻击辨识性能大幅恶化,因而需要在融合中心设计攻击辨识补偿机制。首先,针对时延和丢包问题,考虑在传感器端对所有数据包在发送前标记时间戳并进行备份,若某个数据包在传输过程中丢失,则在下一个采样时刻将数据包备份发送给融合中心,进而在融合中心结合迭代函数和信息预测方法设计攻击补偿辨识值。其次,针对二次网络攻击问题,需要建立针对虚假数据包的有效识别机制。由网络攻击的产生原理可知,伪造数据包的过程通常是对数据的数值信息进行了替换,同时保留了测量数据的其他身份特征信息,如MAC 和IP 地址、序列号、确认号等信息以达到迷惑接收端的目的。为此,需在融合中心端对虚假数据包进行有效识别。可在汇聚节点发送数据包时,在数据包描述数值的字段嵌入一定位数的动态校验码。因此,一旦数据包在传输过程中被替换,校验信息则会遗失,融合中心可通过核对校验信息以确定是否发生攻击。若判断发生攻击,则在融合中心设计基于信息预测的补偿攻击辨识值。基于上述辨识补偿机制,最终通过求解融合攻击辨识性能优化问题找到一组最优加权矩阵。

基于上述方法,对组合攻击进行融合辨识的流程如图3 所示。

图3 融合攻击辨识流程图

4 结束语

本文提出了一种多节点融合的工业控制系统网络安全防护策略,基于该策略对工业控制系统进行安全监控,可以即时确定网络攻击发生的时间、位置以及攻击的方式,以便于及时采取正确的安全防护措施,从而减少因网络安全引起的停产事故,设备损失以及人员安全风险,进而减少经济损失。