基于“零信任”模型的安全网络构建

孙梅梅,朱彦斐,刘 刚

(山东电子职业技术学院,山东 济南250200)

近年来,互联网技术的飞速发展打破了常规的时空限制,其尝试把现实社会发生的一切变得数字化和数据化,伴随着人工智能的兴起,在大量黑客面前,任何细微漏洞都可以被捕获,导致安全风险被无限放大。这使人们不得不对传统的网络安全架构进行升级和改造,由传统的模型转变为新的安全防护模型,即“零信任”模型。

1 “零信任”模型是什么

“零信任”即企业网络不自动信任任何内部或者外部节点,对任何试图进入企业网络的人、事、物都要进行验证,简言之,“零信任”的策略就是不相信任何人。随着网络的安全性越来越受到关注,防火墙的引入是为了在互联网内部以及公共和私人网络之间建立边界,然后在企业内部添加额外的防火墙以进一步分割网络,“零信任”模型是将分段一直进行到网络边缘上的每个用户、设备、服务和应用程序。用户、设备或应用程序创建的每个会话在允许通信之前必须经过身份验证、授权和账户认证,这也是“零信任”原则的体现,即“Trust no-one.Verify everything”。“零信任”网络在网络边缘强制实施安全策略,并在源头遏制恶意流量。

在《零信任网络:在不可信网络中构建安全系统》一书中,零信任网络被描述为建立在以下5 个断言上:①网络无时无刻不处于危险的环境中;②网络中始终存在着外部或内部的威胁;③网络位置不足以决定其可信程度;④所有的用户、设备和网络流量都应当经过认证和授权;⑤安全策略必须是动态,并给予尽可能多的数据源计算而来的。

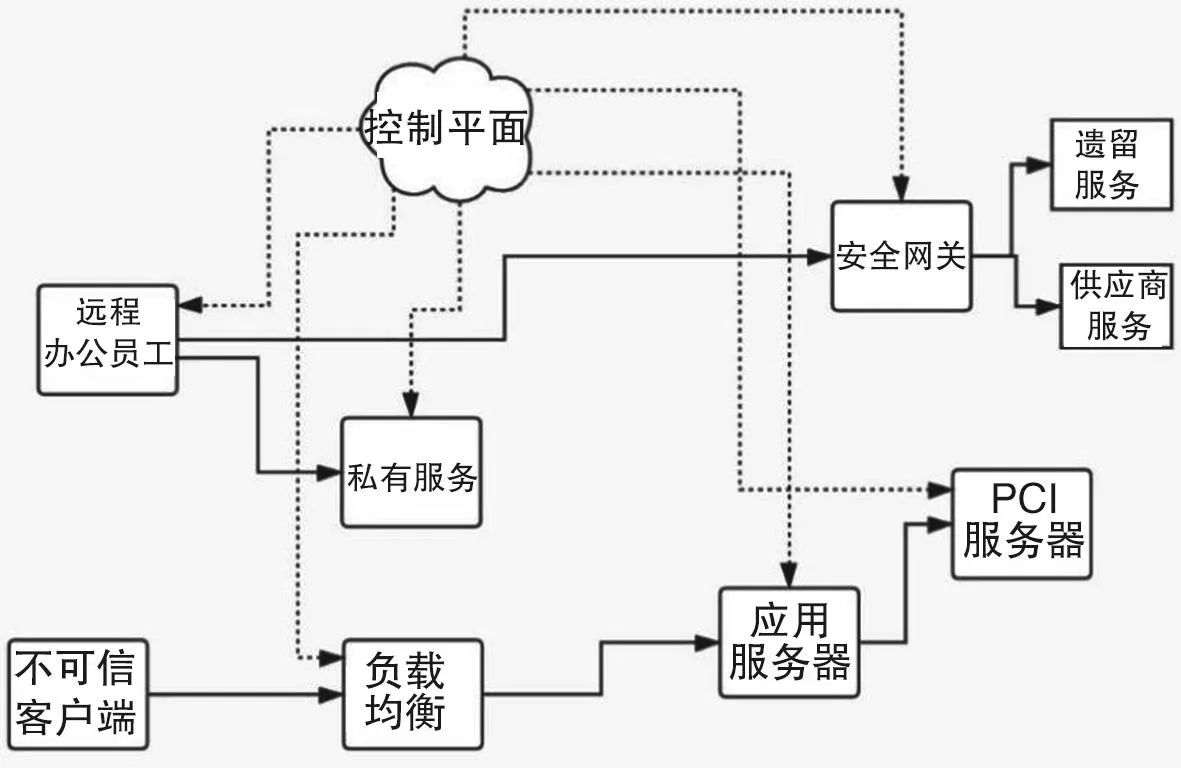

以上断言很好地阐述了“零信任”的理念,也总结了“零信任”的几个原则:验证用户、验证设备、合理的访问规则与权限控制,以及配套的动态机制。零信任网络架构如图1 所示。

2 传统的基于区域的安全模型

“零信任”模型与传统的基于区域的安全模型是不同的。基于区域的安全模型就是将网络分解为不同的段或模块。这种分段将用户、设备、服务和应用程序定义到不同的信任域中,在给定区域内,用户、计算机和服务器可以自由地相互通话。因为传统的防火墙和入侵检测系统(IDS)主要是针对网络外部发起的攻击,而对来自内部的网络攻击是无效的。而事实上,60%~80%的网络滥用事件来自内部网络。基于企业区域的常见安全模型如图2 所示。

图1 零信任网络架构

防火墙用于控制网络流量的南北方向移动,并允许段内的任何通信。从图2 的左上角开始,一旦经过身份验证,用户和设备就可以进入受信任的网络。在此方案中,允许用户进入受信任的客户端网络段或区域内的任何位置。在图2 的左下部分,不受信任的用户必须使用虚拟专用网络(VPN)并通过身份验证、授权和帐户认证(AAA,以下AAA 皆代表此含义)进程以获取私有IP 地址,然后允许他们进入网络。而且用户只可以进入演示和语音、视频区域,不能再进一步访问其他应用。

传统的基于区域的安全模型存在诸多缺陷:①在同一网段内的设备或服务器之间可以无障碍进行通信。因此,如果一个数据库服务器受到攻击,黑客可以对该区域内的其他数据库服务器发起攻击,而不会受到防火墙的检测或干扰。②允许所有服务器访问管理区域。因此,如果管理区域受到了威胁,就相当于给攻击者在服务器中开了“后门”。考虑到这些限制,应该重新审视基于区域的网络安全架构并添加微分段技术,特别是在公共云托管环境以及私有数据中心。

图2 基于企业区域的常见安全模型

3 “零信任”模型的机遇和挑战

“零信任”模型的发展面临两个方面的机遇:①随着互联网技术的发展,网络已经把世界上的每一个人都联系在一起,突破了时间和空间的限制,网络边界变得越来越模糊,实际上已经不存在安全的网络。因此,以账户为基础的安全体系无以为继,需要把账户转变为身份才可以在这种网络中安全生存。②现实生活中涉及巨大价值或公共利益时,往往通过“零信任”体系而不是通过可信任体系来解决。数据的价值今非昔比,数据的托管性和多面性总会涉及众多的公共利益,参照现实模型,“零信任”安全体系可以作为最恰当的数据安全体系架构。

按目前“零信任”网络的发展来看,“零信任”网络还有很多不足。比如BGP、身份和访问管理(IAM)服务等路由协议之间缺乏集成。路由如果足够智能,可以将具有子IP 地址的源设备存储在一个子IP 网络中,并通过IP 地址和应用程序将数据包发送到目标子IP 网络。此外,虽然现在IAM可以用于网络,但它并不用于确定数据包是如何路由的。“零信任”网络正在将路由器的路由表与目录的AAA 策略结合起来,以允许或拒绝一个包从源到目的地的转发。与目前的二进制规则相比,更精细的规则可以应用到路由中,可以提高网络性能和安全控制。

为了使IP 路由与目录一起工作并实施“零信任”网络策略,网络必须能够保持状态。尽管防火墙和其他安全设备可保持状态,但迄今为止的IP 网络是无状态的。原本路由器无状态是为了保持简单和快速,但现在通过在路由器中添加状态,可以添加额外的服务,使路由器更加动态、智能和安全。

多年来网络流量增长迅速,让路由器不堪重负,所以创建能够快速处理数据包的路由器尤为重要。现在的网络需要基于边缘、分布和核心的体系结构,其中路由是在分发层进行的,交换在边缘和核心中完成。随着路由器从专用设备转向在网络边缘运行的软件,在路由中增加额外安全和智能的限制或可被解除。

与传统的边界安全模型不同,“零信任”模型并不以用户的物理登录地点或者来源网络作为访问服务的判定标准,而是将访问策略建立在设备信息、状态以及关联用户的基础上,更偏向于对用户行为、设备状态的分析。任何用户必须使用由公司提供且持续管理的终端设备,通过身份认证,并且符合访问控制引擎中的策略要求,才能通过专门的访问代理访问特定的公司内部资源。相应的,为了保证用户获得流畅的资源访问体验,“零信任”模型的访问控制必须能够准确识别设备及用户、移除对网络的信任、通过面向互联网的访问代理提供内部应用和工作流,以此实现基于已知设备和用户的访问控制,并动态更新设备和用户信息。

4 结语

安全方案不再是应用层面或网络层面的单一解法,随着虚拟化技术的突破,“零信任”的理念也让人们看到公共和私人网络的边界将逐步消除,网络功能和上层应用也将机动组合,用户、设备、服务、应用和数据标识细粒度映射到网络会话,可以灵活地应用底层设备以应对更为丰富的防护策略。无论是物联网设备的急剧增长,还是黑客行为的增加,势必将推动企业考虑采用“零信任”等方式升级网络。