5G网络风险评估方法与实践

汤 凯 王继刚 翟亚红

1(移动网络和移动多媒体技术国家重点实验室 广东深圳 518057)

2(中兴通讯股份有限公司 广东深圳 518057)

3(中国网络安全审查技术与认证中心 北京 100020)

(etangkai@outlook.com)

5G网络(5th generation mobile networks)引入了SDN/NFV(software defined network/network function virtualization),SBA(service based architecture)等软件化、服务化、虚拟化技术,解耦了CU/DU(centralized unit/distributed unit),通过MEC(mobile edge computing)提供了边缘化计算能力,定义了网络切片,实现了面向产业互联网的“可编程网络”.

大量新技术、新理念在移动网络中第1次大规模地使用,使得5G网络的架构、生态、商业模式、信任关系与风险特征呈现出更加复杂的态势(1)中兴通讯5G 行业应用安全白皮书(https://res-www.zte.com.cn/mediares/zte/Files/PDF/white_book/201908271502CN.pdf?la=zh-CN).复杂性是风险的主要来源之一,如何在动态变化中同时保证5G网络的灵活性与安全性是5G的重要挑战.

与5G网络一样,5G安全平面也是一个多层次的复杂系统,需要考虑生态、业务、网络、供应链、基础设施等多个不同级别的安全需求与风险态势.本文基于ISO(International Organization for Standardization) 27005的框架[1],引入了一种风险评估模型,对5G网络空间的高级别风险(简称5G网络风险)进行评估,并给出相应的安全矩阵模型作为5G网络风险的对策.

1 风险评估模型

目前存在多种不同的风险评估模型分别针对不同的上下文类型.文献[2]描述了一种基于UML(unified markup language)扩展的安全系统的需求描述与开发方法,主要针对基于UML的产品开发,对使用者要求较高.文献[3]描述了一种基于DFD(data flow diagram)的威胁建模方法,主要面向以数据流为中心的业务.X.805标准[4]为端到端通信系统给出了一个比较高抽象层次的分层分面的安全模型,但并未在具体风险识别、分析方法层面给出任何建议.ENISA(The European Union Agency for Cybersecurity)对5G网络空间的风险环境进行了详细的描述,但主要是基于逐步放大的上下文展开(2)ENISA Threat Landscape for 5G Networks(https://www.enisa.europa.eu/publications/enisa-threat-landscape-report-for-5g-networks/at_download/fullReport).

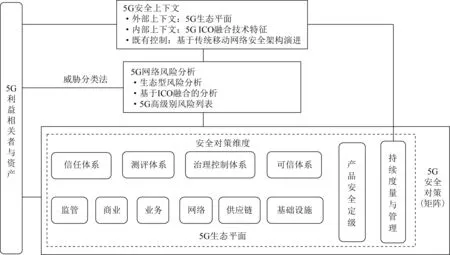

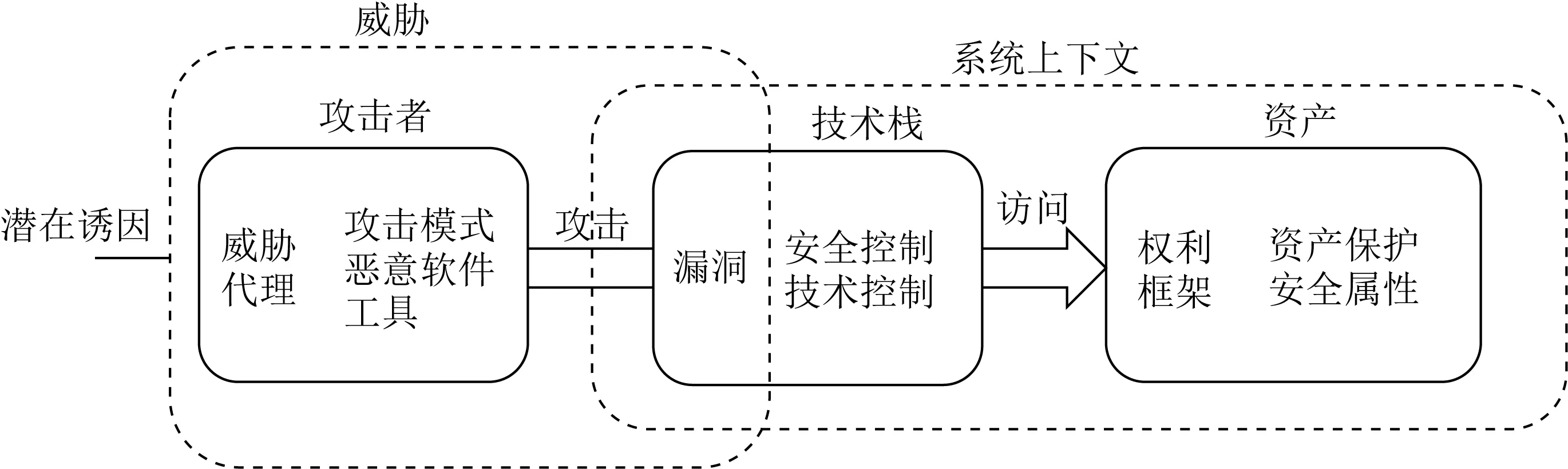

上述模型均需要基于非常清晰的上下文,即对象以及相互之间的关系与逻辑需要非常明确.本文主要聚焦5G网络空间的高级别风险评估,而非特定的技术性漏洞.在这个层次上可以识别到的主要是一些离散的需求与相对抽象、模糊的特征,因此本文引入ISO 27005的一般性风险管理框架,结合5G网络空间的高级别特征,给出了一个5G网络风险评估模型,如图1所示.

在图1中,5G安全上下文从生态与技术2个维度对网络的内外环境及风险特征进行画像,并对既有的电信网络安全框架进行识别;5G网络风险分析环节基于各种传统风险分析方法,例如:Delphi法、脑力风暴、业界知识库、专家库等各种方式进行,同时针对5G网络本体,本文特别提出了一种基于ICO(IT—information technology,CT—communication technology,OT—opetation technology)融合的分析方法,将各种离散的特征进行结构化梳理,为上述传统风险分析方法提供一种引导;基于识别出的风险清单,本文将对应的对策安排到一个安全矩阵之中,为5G网络安全提供了一个多视角的立体模型,用于指导更细粒度的风险管理.

图1 5G网络风险评估模型

2 5G安全上下文

2.1 5G利益相关者与资产

5G的利益相关者是5G生态中相对明确的部分.不同的利益相关者出于不同的资产关注点观察5G网络会有不同的安全需求与风险偏好.5G网络的安全上下文首先需要识别5G引入的新参与者及其关注的资产种类.本文在参考ENISA的文献②基础上枚举了代表性的利益相关者:

1) 网络客户,包括行业客户;

2) 产品与服务供应商;

3) 移动网络运营商;

4) 虚拟化基础设施服务提供商;

5) 数据中心提供商.

另外,ENISA还枚举了另外一些利益相关者,与5G资产的所有权/责任相关,例如:

1) 互联网交换点;

2) 国家监管机构;

3) 信息共享与分析中心;

4) 国家网络安全协调机构;

5) 国家5G测试中心;

6) 国家认证机构.

5G网络体现了向产业互联网的转型,其承载的数据资产安全性级别远高于传统移动网络中的消费类数据,对于社会与公众利益的影响也更为深远.在5G网络风险评估的整个过程中都需要持续贯彻对于不同类型资产的关注.本文参考ENISA(3)EU-Wide Coordinated Risk Assessment of 5G Networks Security(https://ec.europa.eu/digital-single-market/en/news/eu-wide-coordinated-risk-assessment-5g-networks-security)对于5G网络的主要资产分类:

1) 物理与组织性基础设施;

2) 硬件、软件;

3) 互联关系、协议;

4) 控制类数据;

5) 网络切片;

6) 系统产生/消耗的数据;

7) 流经系统的数据;

8) 各种角色;

9) 各种衍生权利.

2.2 生态平面风险特征

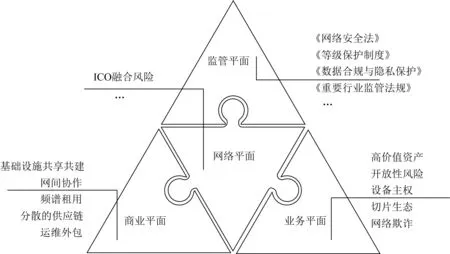

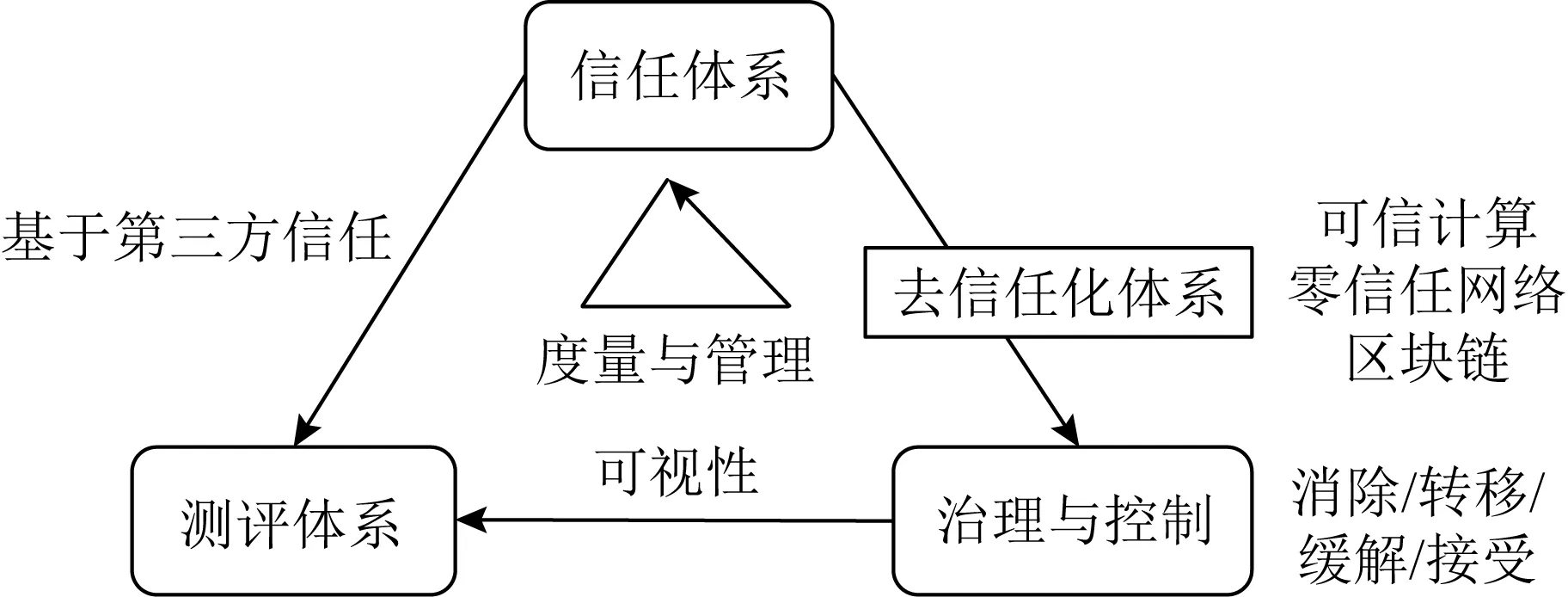

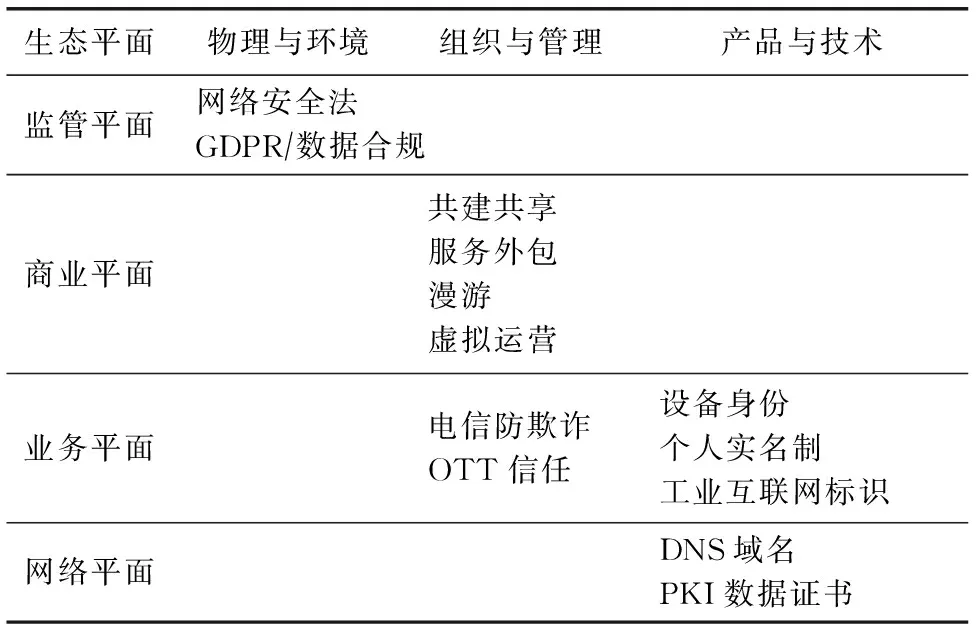

5G网络生态是5G网络最大的上下文.生态平面表达的上下文是近似性的、高度抽象性的,本文将5G网络生态的外部上下文分为监管、商业、业务、网络4个平面,如图2所示.

图2 5G网络生态特征

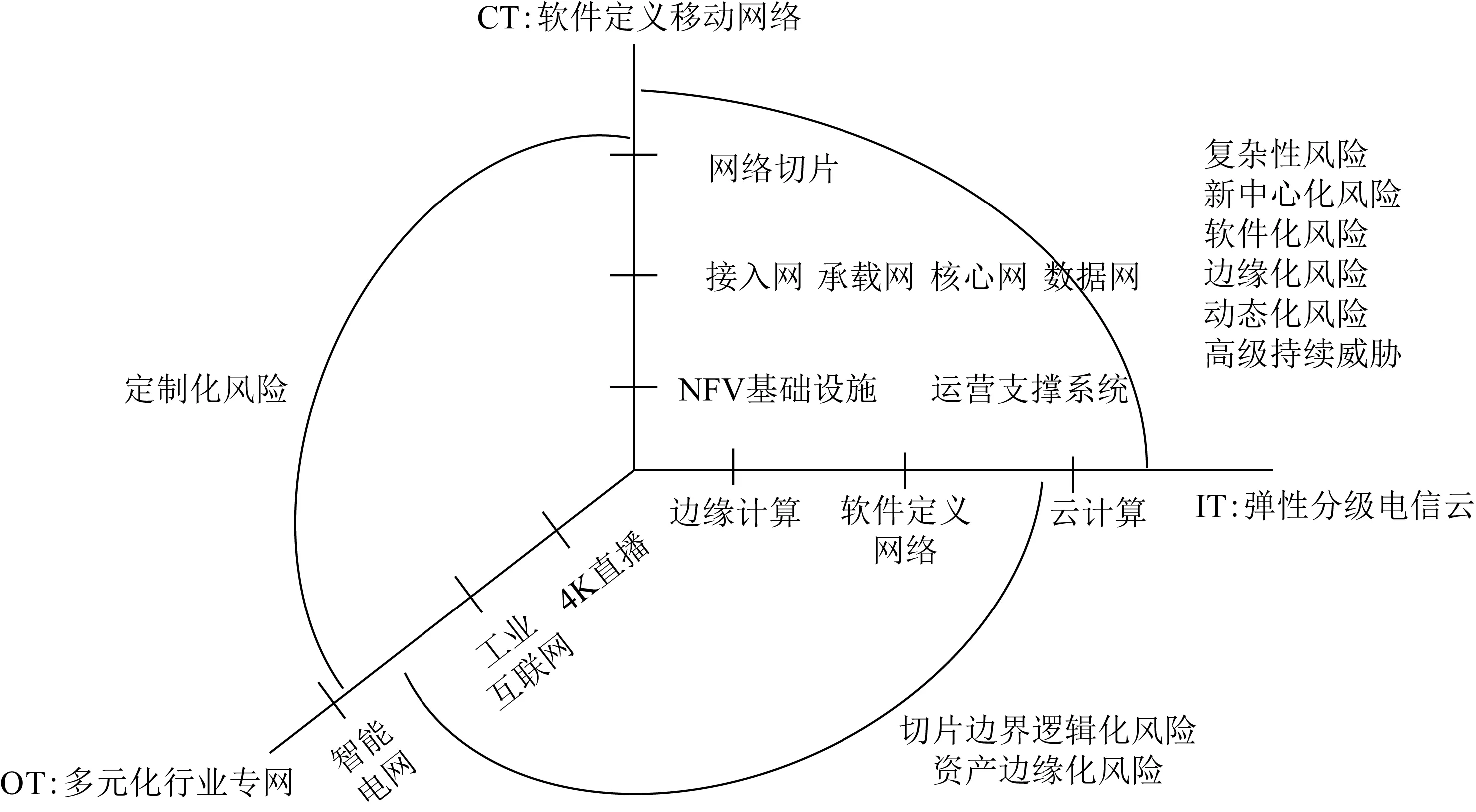

2.3 技术维度风险特征

网络平面的内部技术维度相对于生态平面具有更高的确定性.弹性分级电信云、软件定义移动网络以及多元化行业专网从3个不同的技术维度定义了5G网络的基础设施、架构与需求的核心特征,其原生安全特征分别由相应的标准化组织、联盟或者行业进行定义或规范.由于安全与业务的同构性,风险会通过架构进行传染,因此需要考虑5G云网融合背景下的新增风险,如图3所示.

图3 5G网络平面技术融合风险

2.4 既有控制框架

ENISA①认为,对于5G而言可以考虑各种安全措施,这些措施中有些已经到位或者部分到位.特别是涉及到适用于前几代移动网络的安全框架,大多对于5G网络依然有效.对于已经确定的风险,特别是那些影响核心业务功能的风险,已经通过3GPP(The 3rd Generation Partnership Project)等组织的标准来进行定义.本文主要针对的是5G网络除上述措施已到位、标准已确定的风险之外的那些风险.

3 5G网络风险分析

3.1 生态性风险分析

针对5G网络的风险分析首先考虑生态性的风险特征对于5G网络的影响,主要基于安全需求与行业经验进行,如图2所示.

3.1.1 监管风险

监管平面的安全需求是安全的最小公约数,从法律法规或者行业层面作出具有普遍性的强制约束是社会、产业界对于5G网络安全的基础共识.部分国家和地区(例如欧盟)已经重新评估网络安全政策与监管框架,陆续制定、修订网络安全相关法规,聚焦于网络与关键行业基础设施保护、个人隐私保护、应急响应、跨境数据流动、内容审查等方面.更多面向不同行业的立法要求将会不断涌现,必将直接或间接地对5G网络产生新的监管性需求.

3.1.2 商业风险

5G利益相关者之间存在各种契约性关系,涉及供应链、建设模式以及网间协作等各方面.供应链是网络风险的直接携带者,ICO融合导致更分散的供应链;相对于传统建设模式,5G存在更多创新性的网络建设与运维模式,行业将在网络中拥有更大的话语权,例如:运营商之间的网络共享、频谱租用、运营商与行业用户在站点与基础设施层面的共建等,这些新的商业模式进一步模糊了网络资产与数据、安全与管理的责任边界.商业链条的加长,第三方风控能力的不确定性,使得在面向重要行业客户时,传统外包服务模式的信任与沟通链条变长,响应速度变慢,加大了运营商的履约风险,加剧了客户对于5G网络安全性的担忧.

3.1.3 业务风险

5G网络本质上还是IP网络,对业务平面而言,最大的安全风险仍然是行业网络的封闭性与互联网的开放性之间的冲突.设备主权等问题随着行业化的加深也将成为新的挑战(4)《安全架构实践的公理》(https://www.opengroup.org.cn/system/files/download/2020-09/g192%E5%AE%89%E5%85%A8%E6%9E%B6%E6%9E%84%E5%AE%9E%E8%B7%B5%E7%9A%84%E5%85%AC%E7%90%86.pdf).IT技术以及开放供应链向5G的引入,使得移动网络的开放性从外部连接走向内部逻辑,为高价值资产带来更多风险.从长远看,运营商还需要提供切片生态的监管与协调提供基本能力,保证终端、用户等业务要素的可信.

3.1.4 网络风险

网络平面是5G网络的核心,ICO融合影响了网络架构的内生风险特征,对此将在下一节单独展开分析.

3.2 ICO融合技术性风险分析

3.2.1 基于特征融合的风险分析方法

内生风险采用了一种ICO融合的分析方法,如图3所示.

风险分析是安全设计的输入之一,需要依托风险链条展开.STIX(structured threat information expression)描述了一种结构化的风险链条,如图4所示,其中系统上下文具备资产与技术的双重性,因此系统技术特征的变化一般都会带来资产与威胁的变化,反之亦然,正如文献[5]所述,资产、系统与威胁这3个主要安全要素之间存在三角影响关系.

图4 STIX风险链条

这种影响不仅仅局限于同一上下文内的原生安全,还会沿着系统架构进行传染,对不同级别的上下文产生直接或间接的影响.基于特征融合的方法通过将一个上下文中的资产属性(例如OT维度)与另外一个维度(例如IT维度)的威胁、技术属性进行概念上的综合,进行风险特征融合判断.

5G网络的ICO融合分析过程由于上下文的抽象性需要经验的介入,但本身具有一定的结构化特征,同时CAPEC(common attack pattern enumeration and classification)的元攻击模式、ENISA的网络威胁分类法(5)Threat Landscape and Good Practice Guide for Software Defined Networks/5G(https://www.enisa.europa.eu/publications/sdn-threat-landscape/at_download/fullReport)也为高级别的风险分析提供了一种可用的5G威胁分类法,可用于指导专家经验的使用.

基于生态风险与技术融合风险分析之后得到的风险如下.

3.2.2 复杂性:增加攻击面

灵活性是5G的关键设计原则,以满足多元化业务的需要.对于架构设计而言,灵活性与复杂性是一对矛盾.5G网络复杂性主要体现在:产品与服务类型与数量的增加、逻辑对象种类与数量的增加、协作种类与数量的增加等;反映到安全层面,则表现为利益相关者的多元化、受保护资产种类和数量的增加、网络攻击面的增加、安全上下文与信任关系的复杂化以及身份爆炸.

复杂性也同时提升网络与安全生命周期管理的对策难度、成本与人力资源要求.当出现安全事件时,如何快速、准确地在大量不同来源错综复杂的组件之间对于定位问题、溯源攻击链进行安全责任的界定,将面临与传统网络完全不同的挑战.

3.2.3 新中心化:单点故障

中心化有利于管理的简单性.SDN作为5G网络的核心使能技术之一,为移动网络拓扑带来高度的灵活性与可管理性,但也带来新的中心化特征以及单点故障的可能性.恶意的攻击者会选择性地针对SDN(software defined network)控制器、MANO(management and orchestration)等核心设备发起攻击,各种随机因素会给SDN基础设施、MANO带来威胁,给5G网络带来重大风险.

3.2.4 软件化:安全敏感度增加

5G网络软件化比例大幅提高,大量COTS(commercial off-the-shelf)组件与开源软件的使用、大量RESTful API接口,使得5G网络丧失了专用硬件时代的安全红利,风险不再仅仅与通信设备商相关,而是往更加开放的IT供应链与产业链进行传递.软件化还带来资产之间的连通性,给恶意代码的传播与攻击链的构造提供了更大便利,使得包括基站在内的网络设备的安全敏感度大幅提升,针对5G网络基础设施的APT(advanced persistent threat)类攻击的成功率也将大大提高.

3.2.5 边缘化:核心网边界模糊

典型的MEC承载了部分敏感的核心网功能和运营商增值业务.由于MEC节点靠近网络的边缘,外部环境可信度降低,管理控制能力减弱,更容易遭受非授权访问、敏感数据泄露、物理攻击等威胁.部分核心网功能下沉到MEC,由于流量不经过核心区域,可能存在非法窃听、欺骗性计费等威胁(6)安全让5G走的更远:中兴通讯5G安全白皮书(https://res-www.zte.com.cn/mediares/zte/Files/PDF/white_book/201905291835_5G_Security_White_Paper_CN.pdf?la=zh-CN).

3.2.6 动态化:基础设施安全红利消失

虚拟化、微服务等新技术带来架构上的灵活性,也使得传统边界安全所依赖的物理屏障消失,主机边界与网络边界退行至软件层面,并跟随业务架构本身而动态变化.

随着云计算商业模式引入到5G,传统的X.805安全框架呈现新的3层(云基础设施、网络虚拟化服务、端到端移动框架)3面(控制、用户、管理与编排)多切片的新特征,层与层、面与面之间的信任假设发生变化,5G网络安全架构需要能够支持软件定义的动态安全模型,实现信任边界的动态定义与调整.

3.2.7 高级持续威胁:更严重的风险后果

ENISA(7)EU-Wide Coordinated Risk Assessment of 5G Networks Security(https://ec.europa.eu/digital-single-market/en/news/eu-wide-coordinated-risk-assessment-5g-networks-security)认为国家或国家支持的行为者被认为是最严重和最可能的威胁实施者,因为他们有动机、意图,最重要的是有能力对5G网络的安全进行持续和复杂的攻击.

3.2.8 定制化:高业务耦合性

随着垂直行业与5G的融合以及边缘计算能力的普及,各种垂直行业计算模式将会在5G网络上承载.5G网络需要面向这些新计算模式的特征(无人值守、设备暴露、信令风暴、差异化服务质量等)[6],提供可定制的行业专网安全能力[7].

3.2.9 切片逻辑化:边界逻辑纵深安全一致性

按照切片的隔离级别,行业切片可以沿着端到端的路径,在频谱、小区、信道、处理单板、基站、软件模块、CPU、内核、各种传输/网络设备等不同层次提供不同的隔离选项,形成逻辑化边界,满足对应的资产与数据隔离的保护等级要求,这需要在产品安全治理层面充分考虑,保证在频繁的版本迭代、更新过程中维持网络边界的安全级别.

3.2.10 资产边缘化:数据安全与业务效率的矛盾

边缘计算能力主要服务于某些特殊的行业场景,以提供就近的、低时延的处理能力,但会引入新的风险.为了弥合这种安全与效率的矛盾,边缘基础设施需要在面向行业的资产与数据保护方面进行强化.

3.3 5G主要高级别风险列表

依据以上分析,5G主要的高级别风险如表1所示:

表1 5G主要高级别风险

4 5G安全对策

对于风险管理而言,安全对策用来为系统上下文中的资产与关系的确定性提供信心,文献[8]提出,信任与控制是并行的概念,在建立信心方面是互补的关系.控制对系统实施干预缓解不确定性,提升系统的确信度;而信任则从影响主体入手,采用非干预性的方式提升系统的可信度.信任是一种必要的妥协,风险蕴含着机遇,一味地强化控制可能丧失某些竞争优势与协作机会,对于某些安全上下文建立信任是最优的风险对策.

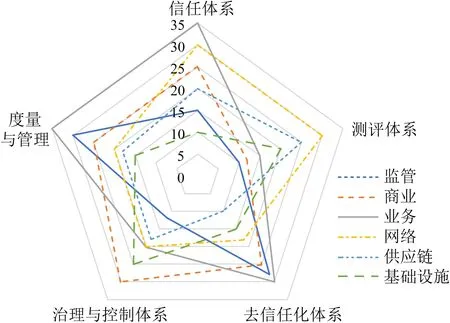

ISO 31000将风险控制分为消除、缓解、转移和接受4种方式[9].在信任、治理与控制之间又会衍生出更多复杂的安全对策,如图5所示:

图5 一般风险对策模型

本文通过结合一般风险对策模型与5G网络生态、网络、供应链等维度特征,采用安全矩阵模型对5G安全对策进行描述,如图6所示:

图6 5G安全矩阵

各利益相关方可以基于此安全矩阵对5G网络的安全级别定制专有评估模型,其中的5个对策维度相互之间并非排他关系,在实践中对于同样的风险,可以在多个安全对策维度进行并行处置.

4.1 5G信任与测评体系

围绕运营商构建的信任体系为降低摩擦成本,提升协作效率起到了重要作用,是移动网络生态各方信心的重要来源.对于5G网络而言,大量新参与者的加入导致信任的分散化,对5G信任体系提出了新的要求.信任可以存在于任何关系之中,表2列举了一些运营商视角下重要的5G信任关系,主要用于支撑5G网络的各种协作类关系.

表2 5G信任体系

文献[10]充分研究了建立信任、简化复杂性的过程,但由于个体的局限性与不对称性的存在,建立直接信任需要大量的博弈成本和时间,基于权威第三方的测评体系提供了另外一种专业化的信任来源,通过第三方信任的收敛作用可以进一步降低网络总体信任成本,缓解5G网络风险复杂性.

第三方信任一般由能力较强的权威主体提供,他们有足够的时间、能力、技术与经验,来对系统、产品或服务的确定性进行度量与跟踪,基于信任的可传递性为其他主体提供信任背书.表3列举了一些重要的5G测评体系:

表3 5G测评体系

由于5G网络面向的垂直行业客户的多元化以及不同地区、政府、行业以及网络运营商对信任体系需求的不同,测评体系之间需要加强互信与协作,例如:行业化测评体系与电信测评体系之间需要加强安全标准的等效性研究,建立互认与测评结果的互信机制.对于等效的评测项目尽量相互引用评估结果,避免评估泛滥而加重生态负担.如有必要还可以建立相应的5G信任联盟,从更高的层次对测评体系框架进行梳理、去冗余,实现自我完善与约束.

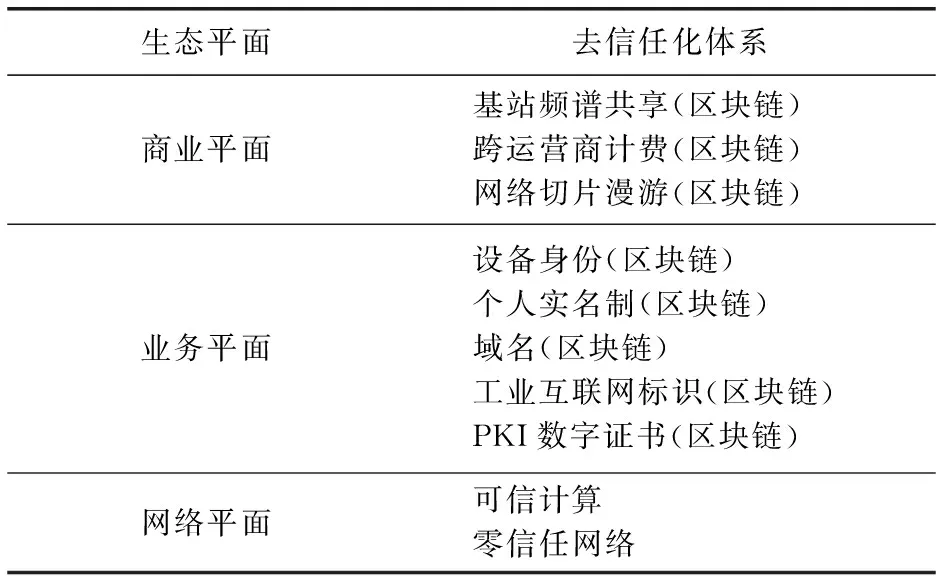

4.2 5G去信任化体系

虽然可以采用一定的方式对信任关系进行定性或者定量的度量,但信任仍然是一种偏主观的确定性,随着数字化的深入,更多高价值资产承载于网络空间,利益关系越来越复杂,难以预测,很多5G场景面临更加复杂的博弈时需要更加客观的确定性.去信任化的核心理念是将安全上下文中的大量信任关系通过可证明、可传递的技术手段锚定到少量信任源,减少对于分散化管理信任关系的依赖,提升系统的确信度.区块链、零信任网络以及可信计算是当前最流行的几种去信任化理念与技术,可以应用于5G网络的不同层次.表4列举了一些重要的5G去信任化体系:

表4 5G去信任化体系

业界对去信任化在5G中的应用已经作了很多研究.文献[13]提出的一种5G软件定义身份思路,通过引入区块链技术,将网络平面的可信身份能力对业务平面开放,实现5G网络与行业之间的数字身份协同,满足设备身份可信的要求.5G时代运营商之间的信任关系更加复杂与多元化,可以引入区块链技术对跨运营商、跨网络切片的漫游、计费与策略协同提供支持.由于5G网络的边缘化特征,终端与网络边缘基础设施在开放环境下的现场安全将会受到挑战,5G网络可以引入可信计算,构建面向行业利益相关者的可信资产域,对行业特性资产与信息资产提供更高强度的保护[14].文献[15]提出了一种零信任网络的理念,消除系统对于网络层的安全依赖,将信任集中到身份与少量的零信任基础设施之上,这种理念可以用来与行业高价值切片相结合,构建零信任切片,强化行业专网内生安全基因,满足行业专网加固的要求.

4.3 5G安全全景图

除上述与信任相关的对策之外,5G网络的治理与控制对策一般体现为安全解决方案,根据实际需要可以围绕风险链条对方案从不同视角进行分类与命名.例如:基于系统上下文、攻击活动命名,或者基于控制技术、资产来命名.

安全全景图覆盖了5G安全上下文中重要的安全解决方案,并作为总体安全需求进一步落实到网络、网元、产品与服务等层面进行细化,尤其是那些5G新开发引入的组件.本文在云化背景下,扩展了基于X.805的端到端安全框架,作为5G安全全景图的基础.

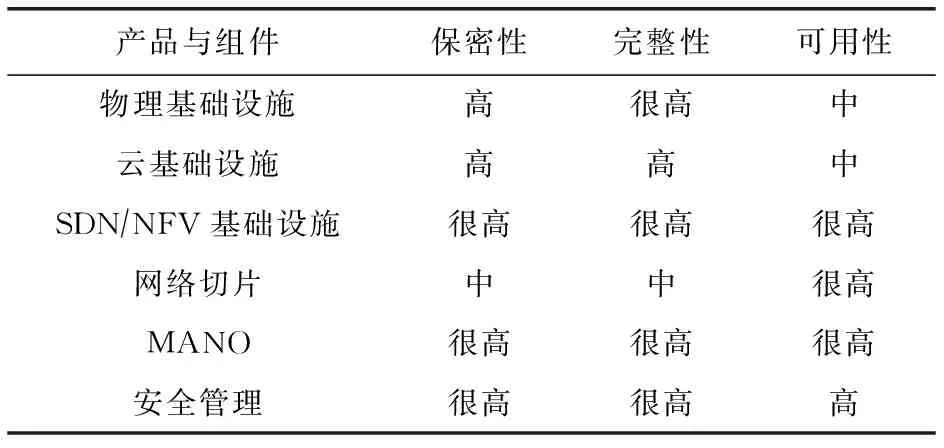

表5 5G安全全景图

产品与组件的安全定级对于指导产品安全开发具有重要指导意义.本文参考ENISA(8)ENISA Threat Landscape for 5G Networks(https://www.enisa.europa.eu/publications/enisa-threat-landscape-report-for-5g-networks/at_download/fullReport)的文献围绕保密性、完整性与可用性,对于5G系统的组件进行了初步的定级,如表6所示:

表6 5G主要产品与组件安全定级

4.4 持续的风险度量与管理

文献[16]从系统建设者视角,描述了一种安全管理的持续优化闭环控制模型.由于5G网络的软件化、服务化与虚拟化趋势,使得各种系统与组件迭代周期加快,相应的资产树、信任网络的结构与可信度以及威胁态势也将不断动态变化.5G网络需要动态感知各种威胁情报与新的攻击态势,跟踪网络资产风险状态与供应链的变化,保证5G安全矩阵的整体水平满足各利益相关方的要求,适时安排对策,以应对新风险的产生与残余风险的升级.

表5的安全全景图中,安全管理负责进行持续的风险度量与管理,5G网络的复杂性使得需要引入人工智能等新技术手段对风险进行监测与追溯,同时在风险的处置方面也需要结合5G网络新虚拟化的特征,引入自动化的事件处理机制,降低5G网络的风险管理成本.

5 结束语

运营商可以将本文所评估的这些高级别风险与对策通过各种机制传递到网络建设、运营、治理、管理以及产品与服务研发等各个环节,这些下游环节各自应用合适的方法论从更加细粒度的上下文进行威胁建模与风险分析,并且还可能观察到更多的高级别风险,为5G安全矩阵、安全全景图以及安全定级的持续迭代提供了新的信息.5G新旧利益相关者之间需要基于安全矩阵构建新型的安全协作关系,厘清相互之间安全责任,共建5G安全体系,并且随着5G网络向6G阶段的演进,各项安全策略与措施还将在6G网络中继续发挥作用.