5G无线接入网安全研究

阳陈锦剑 余晓光 余滢鑫 解晓青

1(华为技术有限公司松山湖研究所 广东东莞 523808)

2(华为技术有限公司西安研究所 西安 710075)

(yangchenjinjian@163.com)

1 5G无线接入网特性

5G接入网支持多种接入技术(multi-RAT),例如WLAN、LTE、5G新无线接入技术、固定网络等,每种接入技术都有不同的安全要求和接入认证机制.此外,1个用户可以持有多个终端,1个终端可以同时支持多种接入方式.当同一终端在不同的接入方式之间切换或用户使用不同的终端进行同一业务时,需要快速认证以保持业务的连续性,以获得更好的用户体验.因此,5G网络需要构建统一的认证框架,集成不同的接入认证方式,优化现有的安全认证协议(如安全上下文传输、密钥更新管理等),提高终端在异构网络之间切换时的安全认证效率,在同一业务的终端或接入方式发生变化时,使业务安全得到持续保障[1-2].

2 5G无线接入网安全威胁

在5G应用场景中,部分终端设备能力强,可以配备SIM(subscriber identity module)/USIM(universal subscriber interface module)卡,具有一定的计算和存储能力,部分终端设备没有SIM/USIM卡.身份可以是IP地址、MAC地址或数字证书[1-2].但是,一些功能较低的终端设备甚至没有特定的硬件来安全地存储身份和认证凭据[3].因此,需要在5G网络上构建统一的身份管理系统,支持不同的认证方式及身份和认证凭据.这些特点使得传统的空口安全机制不适合未来的5G空口安全.具体来说,5G网络对空口的安全要求如下:

1) 5G网络中多种无线网络技术和安全机制共存.因此,多模式快速接入认证、无缝漫游切换等安全保障困难.

2) 超高密节点部署在5G网络边缘.海量物联网终端需要同时接入5G网络,并相互通信.需要设计设备识别和密钥管理、高并发访问认证、机器类型通信MTC的安全机制.

3) 为了减轻接入网的压力,5G引入了设备之间的直接通信,即D2D(device-to-device)通信.终端设备直接通信,不需要从基站转发.缺乏安全基础设施的边缘网络,如D2D网络,不能直接使用现有的安全技术.此外,为了扩大网络覆盖区域,移动接入设备可以临时升级为小基站.但是,这种设备角色切换使设备在安全级别上拥有更高的权限,而其他接入设备需要通过该设备传输信息,可能会导致信息泄露和安全管理问题.5G网络中双身份设备的安全管理需要进一步研究.

4) 4G网络通常只对通信链路上手机和基站之间的空口上的无线通信数据提供加密保护,这使得这些数据传输过程容易受到攻击.此外,加密功能的启用或禁用仅由运营商决定,通常对用户是透明的.这些措施无法有效保证通信安全,无法满足一些安全要求较高的应用要求.需要设计新的方法来保护端到端通信.如何在异构多域环境中实现端到端统一认证,建立跨域端到端安全机制,将是空口安全研究的重点.

5) 业务对低能耗、高并发处理的要求,对边缘网络中的轻量级密码算法和接入传输、服务提供网络中高并发的密码算法实现机制提出了严峻的挑战.

新的5G端到端网络架构的特点要求我们设计新的5G空口安全系统.根据5G网络对高并发、动态、能效的要求,需要设计空口相关的接入认证、漫游切换、密钥管理和密码算法机制.这些机制必须兼容4G之前的空口安全技术,适应多网络、多融合的特点.

3 5G无线空口关键技术使能

1) 适合5G的身份认证技术

首先,5G将支持多种网络技术,提供统一的接入平台.提供标准API,实现用户通信的无缝连接服务.在此情况下,用户的通信过程可能涉及多个网络通信技术领域和多个通信安全域.不同的接入技术使用不同的安全机制,存在安全性弱、用户隐私容易暴露的缺点,为了解决这个问题,统一的跨平台身份认证机制,对异构无线网络来说安全、高效、低成本.为确保多个无线网络的互联而提出.然后根据业务应用的不同安全等级,研究基于生物特征和信道特征的多样化安全认证方法,确保5G网络能够为业务应用提供全面、细粒度的支持.最后,针对海量终端设备同时接入的场景,设计了海量设备的高并发接入认证方法,以及海量设备的相关识别和密钥管理机制.

2) 异构无线网络跨域端到端认证加密技术

异构无线网络端到端认证模型、端到端身份认证方法和异构无线网络端到端加密结构及加密方法的提出,适合于异构无线网络的分层、分布式密钥管理和分发方法的相关设计,保证了信息跨域传输的机密性和完整性.

3) 异构无线网络安全高效漫游切换技术

为异构无线网络设计安全高效的漫游切换机制,确保漫游切换时延小于50 ms,满足多媒体业务的基本要求.

4) 轻量级加密和完整性算法

研究适合5G网络的轻量级加密算法和完整性保护算法,从安全、能耗、特定场景等多个角度研究轻量级密码,建立轻量级算法的评估方法,提出轻量级加密算法和完整性保护算法.解决5G网络安全算法不仅需要4G-LTE网络安全算法的平滑演进,还考虑到物联网、车载网络等多种网络逐步融合到5G网络中.

4 无线接入认证框架

5G支持多种接入技术(如4G接入、WLAN接入、5G接入).目前,不同的接入网使用不同的接入认证技术.此外,为了更好地支持物联网设备接入5G网络,3GPP将允许垂直行业的设备和网络使用其独特的接入技术.为了实现不同接入网之间的无缝切换,5G网络采用统一的认证框架,灵活高效地支持各种应用场景的双向身份认证,建立统一的密钥体系[4].EAP认证框架是满足5G统一认证需求的替代解决方案之一.它是一个统一的框架,封装了各种认证协议.框架本身不提供安全功能.认证的安全目标由封装的认证协议实现.它支持多种身份验证协议,如EAP-PSK(预共享密钥)、EAP-TLS(传输层安全)和EAP-AKA(认证和密钥协议)在3GPP目前定义的5G网络架构中,认证服务器功能/认证凭据库和处理功能(AUSF/ARPF)网元可以完成传统EAP框架中的认证服务器功能.接入管理功能(AMF)网元可以完成接入控制和移动性管理功能.

在5G统一认证框架中,所有接入方式都可以在EAP框架下接入5G核心网.用户可以在WLAN接入时使用EAP-AKA’认证,有线接入时使用IEEE 802.1x认证,5G新无线接入时使用EAP-AKA认证.不同的接入网使用具有统一逻辑功能的AMF和AUSF/ARPF提供认证服务[1,5].因此,不同接入网之间的无缝切换是可能的.5G网络的安全架构与以前的移动网络有很大的不同.统一认证框架的引入不仅能够降低运营商的投资和运营成本,也对未来5G网络为新业务提供服务时的用户认证奠定了坚实的基础.

4.1 EAP-AKA’的认证流程

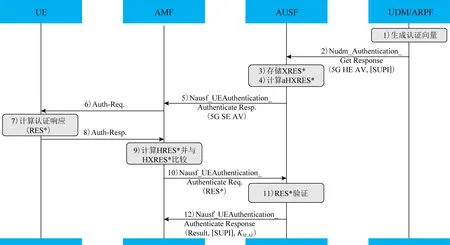

EAP-AKA’的认证流程如下[6-8](如图1所示):

图1 EAP-AKA’的认证流程

1) UDM/ARPF应首先生成认证向量,其认证管理字段(AMF)“separation bit”为1.UDM/ARPF随后计算出CK′和IK′,并用CK′和IK′替换CK和IK.

2) UDM应随后把该认证向量AV′(RAND,AUTN,XRES,CK′,IK′)发送至AUSF,该AUSF向UDM发送Nudm_UEAuthentication_Get请求以及AV′将用于EAP-AKA’的指示,并响应Nudm_UEAuthentication_Get消息.

若SUCI包含在Nudm_UEAuthentication_Get请求中,UDM应在Nudm_UEAuthentication_Get响应中包含SUPI.随后AUSF和UE进行处理,直到AUSF准备发送EAP-Success.

3) AUSF应通过Nausf_UEAuthentication_Authenticate Response消息将EAP-Request/AKA’-Challenge消息发送至SEAF. SEAF应设置定义的ABBA参数.

4) SEAF应在NAS消息认证请求消息中将EAP-Request/AKA’-Challenge消息透明转发给UE.ME应将EAP-Request/AKA’-Challenge消息中的RAND和AUTN转发给USIM.该消息应包含ngKSI和ABBA参数.

5) 在收到RAND和AUTN时,USIM应通过检查是否可接受AUTN来验证AV′的新鲜度.若验证通过,USIM应计算响应RES.USIM应将RES,CK,IK返回给ME.若USIM使用转换函数c3从CK和IK计算出Kc(即GPRS Kc)并将其发送给ME,ME应忽略此类GPRS Kc而不在USIM或ME上存储GPRS Kc.ME应根据要求得出CK′和IK′.若AUTN验证在USIM上失败,USIM和ME应按照要求进行处理.

6) UE应在NAS消息Auth-Resp.消息中将EAP-Response/AKA’-Challenge消息发送至SEAF.

7) SEAF应在Nausf_UEAuthentication_Authenticate Request消息中将EAP-Response/AKA’-Challenge消息透明转发给AUSF.

8) AUSF应验证该消息.若AUSF成功验证该消息,应继续如下步骤,否则应返回错误消息.

9) AUSF和UE可通过SEAF交换EAP-Request/AKA’-Notification和EAP-Response/AKA’-Notification消息.SEAF应透明地转发这些信息.

10) AUSF按照要求从CK′和IK′推衍EMSK.AUSF使用EMSK的前256 b作为KAUSF,然后从KAUSF推衍KSEAF.AUSF应通过Nausf_UEAuthentication_Authenticate Response消息向SEAF发送EAP Success消息,该消息应被透明地转发给UE.Nausf_UEAuthentication_Authenticate响应消息包含KSEAF.若AUSF在启动认证时从SEAF接收到了SUCI,AUSF还应在Nausf_UEAuthentication_Authenticate Response消息中包含SUPI.

11) SEAF应在N1消息中将EAP Success消息发送到UE.该消息还应包含ngKSI和ABBA参数.SEAF应设置ABBA参数.

4.2 5G AKA认证流程

5G AKA是对EPS AKA的增强,增强功能包括拜访网络向归属网络提供UE认证成功的证明,该证明由拜访网络通过认证确认消息发送.

5G AKA不支持请求多个5G AV,SEAF也不支持从归属网预取5G AV以备将来使用.

5G AKA的认证流程如下[6-8](如图2所示):

图2 5G AKA的认证过程

1) UDM/ARPF对每个Nudm_Authenticate_Get Request消息创建一个5G HE AV.为此,UDM/ARPF首先生成一个AMF“separation bit”为1的认证向量.然后,UDM/ARPF应推衍出KAUSF和XRES*.最后,UDM/ARPF应创建一个包含RAND,AUTN,XRES*和KAUSF的5G HE AV.

2) UDM在Nudm_UEAuthentication_Get Response消息中向AUSF返回所请求的5G HE AV,并指示5G HE AV用于5G AKA.若Nudm_UEAuthentication_Get请求中包含SUCI,UDM将在Nudm_UEAuthentication_Get响应中包含SUPI.

3) AUSF应临时保存XRES*及接收到的SUCI或SUPI. AUSF可保存KAUSF.

4) AUSF应基于从UDM/ARPF接收到的5G HE AV生成一个5G AV.从XRES*计算出HXRES*,从KAUSF推衍出KSEAF,然后用HXRES*和的KSEAF分别替换5G HE AV中的XRES*和KAUSF.

5) 然后AUSF应移除KSEAF,通过Nausf_UEAuthentication_Authenticate响应把5G SE AV(RAND,AUTN,HXRES*)发送至SEAF.

6) SEAF应通过NAS消息(Auth-Req)向UE发送RAND和AUTN.该消息还应包含被UE和AMF用于标识KAMF和部分原生安全上下文的ngKSI,该消息还应包括ABBA参数.ME应向USIM转发NAS消息(Auth-Req)中的RAND和AUTN.包含ABBA参数是为了对以后可能引入的安全功能进行防降级攻击保护.

7) 收到RAND和AUTN后,USIM应检查AUTN是否被接受,以此来验证认证向量是否为最新.若验证通过,USIM应计算响应RES,并向ME返回RES,CK,IK.若USIM使用转换函数c3从CK和IK计算出Kc(即GPRS Kc)并将其发送给ME,ME应忽略该GPRS Kc,且GPRS Kc不应存储在USIM或ME上.ME应从RES计算RES*.ME从CK‖IK推衍出KAUSF.ME应根据要求从KAUSF推衍出KSEAF.接入5G的ME应在认证期间检查AUTN的AMF字段“separation bit”是否设为1.“separation bit”是AUTN的AMF字段的第0位.

8) UE应在NAS消息认证响应中将RES*返回给SEAF.

9) SEAF应从RES*计算HRES*,并比较HRES*和HXRES*.若2值一致,SEAF应从服务网的角度认为认证成功.若不一致,SEAF应按照规定进行.如果UE不可达,且SEAF从未接收到RES*,SEAF应认为认证失败,并向AUSF指示失败.

10) SEAF应将来自UE的相应SUCI或SUPI通过Nausf_UEAuthentication_Authenticate Request消息发送给AUSF.

11) 当接收到包含RES*的Nausf_UEAuthentication_Authenticate Request消息时,AUSF可验证AV是否已到期.若AV已过期,AUSF可从归属网络的角度认为认证不成功.AUSF应将接收到的RES*与存储的XRES*进行比较.若RES*和XRES*一致,AUSF应从归属网络的角度认为认证成功.

12) AUSF应通过在Nausf_UEAuthentication_Authenticate Response向SEAF指示认证是否成功.若认证成功,则应通过Nausf_UEAuthentication_Authenticate Response将KSEAF发送至SEAF.若AUSF在启动认证时从SEAF接收到SUCI且认证成功,AUSF还应在Nausf_UEAuthentication_ Authenticate Response中包含SUPI.

若认证成功,SEAF应把从Nausf_UEAuthentication_Authenticate Response消息中接收到密钥KSEAF作为锚密钥.然后SEAF应从KSEAF,ABBA参数和SUPI推衍出KAMF,并向AMF提供ngKSI和KAMF.

如果SUCI用于此认证,SEAF应仅在接收到包含SUPI的Nausf_UEAuthentication_ Authenticate Response消息后才向AMF提供ngKSI和KAMF;在服务网获知SUPI之前,不会向UE提供通信服务.

5 5G无线空口加密与完整性保护

终端和5G基站之间的空口数据包括NAS信令、RRC信令和用户面业务数据.空口数据加密和完整性保护算法均应支持NEA0(NULL),NEA1(SNOW 3G_128),NEA2(AES_128),NEA3(ZUC_128)算法,其中,NIA0算法仅用于非认证的紧急呼叫,除了非认证紧急呼叫场景下的RRC信令和NAS信令,必须使用其他非NIA0的完整性算法[6-8].

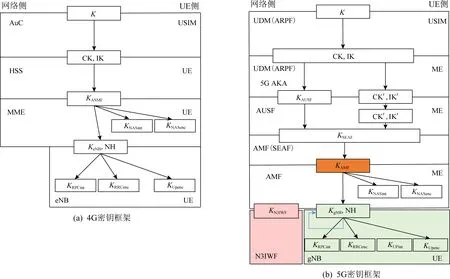

与4G相比,5G实现了3GPP和非3GPP接入的统一密钥派生.UE,gNodeB和核心网之间的密钥采用多层密钥派生机制,保护密钥安全.如图3所示,在5G密钥架构中,根密钥K存储在UDM和USIM卡中.KAUSF,KSEAF和KAMF是根据根密钥K逐层导出的,值得注意的是,不同的认证方式,KAUSF的计算公式不同.在3GPP和非3GPP接入场景中,使用相同的KAMF密钥派生NAS和AS密钥.

图3 4G与5G密钥架构对比

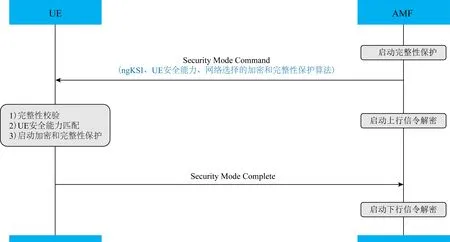

1) NAS信令加密和完整性保护

NAS信令加密和完整性保护由AMF和UE协商.UE和5G网络完成认证流程后,通过NAS信令加密和完整性保护流程,协商后续通信中用于信令加密和完整性保护的安全算法和密钥.NAS安全算法协商完成后,AMF与UE之间的NAS消息被加密和完整性保护,提高了网络安全.NAS加密和完整性保护流程如图4所示.

图4 NAS信令加密和完整性保护流程

AMF根据配置的算法优先级和UE在初始NAS消息中上报的安全能力,选择保护算法,计算密钥,启动加密和完整性保护.

AMF向UE发送Security Mode Command消息,其中使用选择的完整性保护算法进行了完整性保护.如果KAMF密钥更新,AMF在消息中携带Additional 5G security information信元,请求UE再次派生KAMF.如果初始NAS消息受到保护,但完整性检查失败,或者AMF无法解密完整的初始NAS消息,AMF在消息中携带Additional 5G security information信元,请求UE重新发送完整的初始NAS消息.

2) RRC信令加密和完整性保护

RRC信令加密和完整性保护由gNodeB和UE协商.RRC空口加密是指UE和基站之间通过RRC消息协商加密算法.发送方使用协商后的加密算法对消息进行加密,然后将加密后的消息发送给接收方.接收方使用协商后的加密算法解密加密消息.空口加密防止gNodeB与UE之间的未经授权的监听或泄露数据.RRC加密流程如图5所示.

图5 RRC加密流程

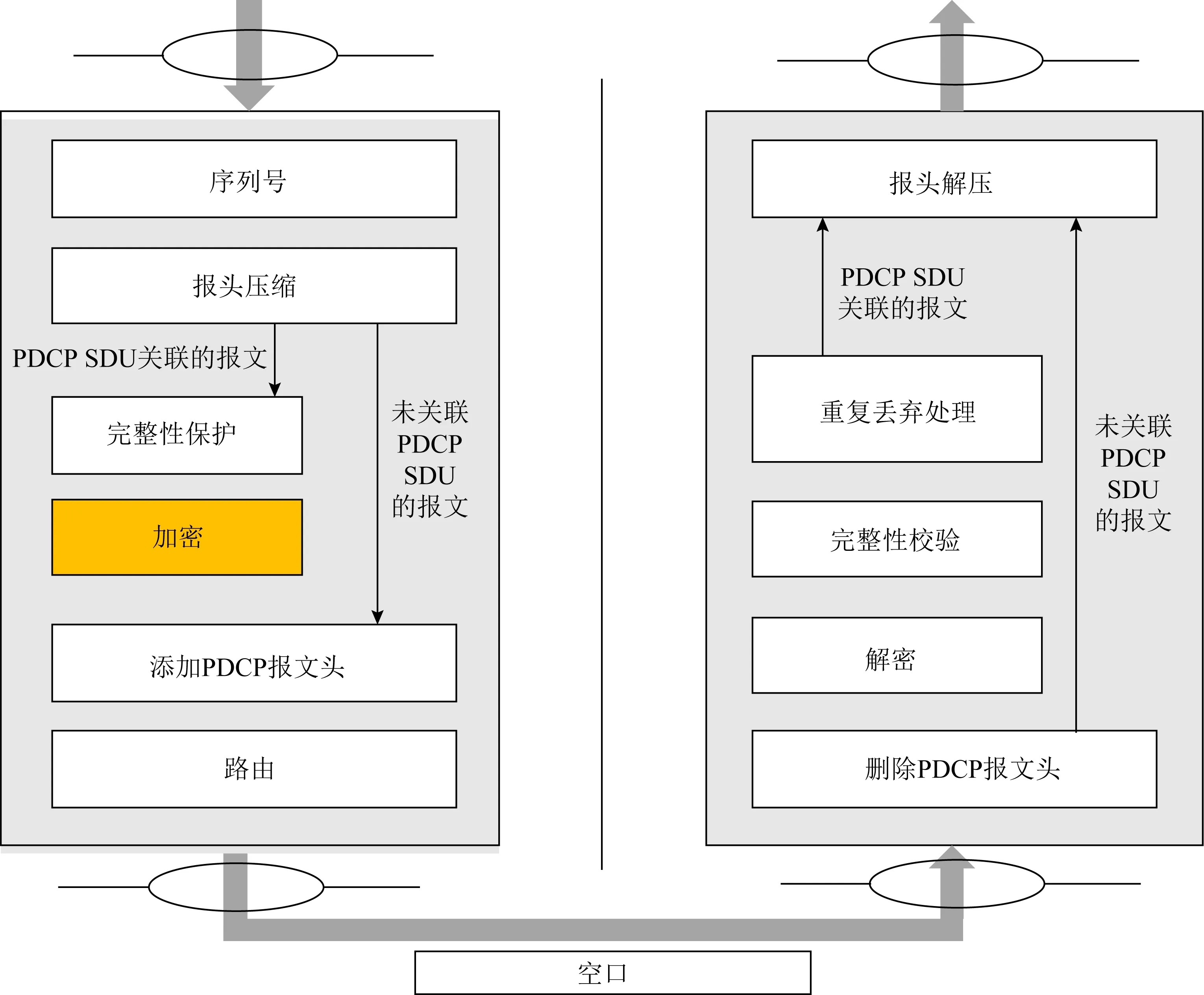

3) 空口业务数据加密和完整性保护

在4G网络中,由于主要使用语音和数据业务,用户面数据只进行机密性保护,用户面数据不进行数据完整性保护,因为完整性保护可能会降低用户通信体验,例如,由于无线信号失真,所以通信内容也失真.但是,语音通信和数据业务不受影响.如果信息被丢弃或重传,可能会影响通信质量.在5G网络中,物联网终端通信内容和工控消息承载在用户面数据中.如果被篡改,物联网设备控制可能会带来风险.因此,5G网络增加了用户面数据的完整性保护机制.

UE和RAN之间的PDCP协议用于保护用户面数据的机密性.首先,UE需要指定UE在UDM注册时注册到网络后,是否在空口启用用户面加密和完整性保护.UE注册成功后,UDM通过AMF通知基站与UE协商加密算法和完整性保护算法.gNodeB在PDCP层对业务面消息进行加密的位置如图6所示:

图6 PDCP层对业务面消息进行加密的位置

6 无线接入隐私保护

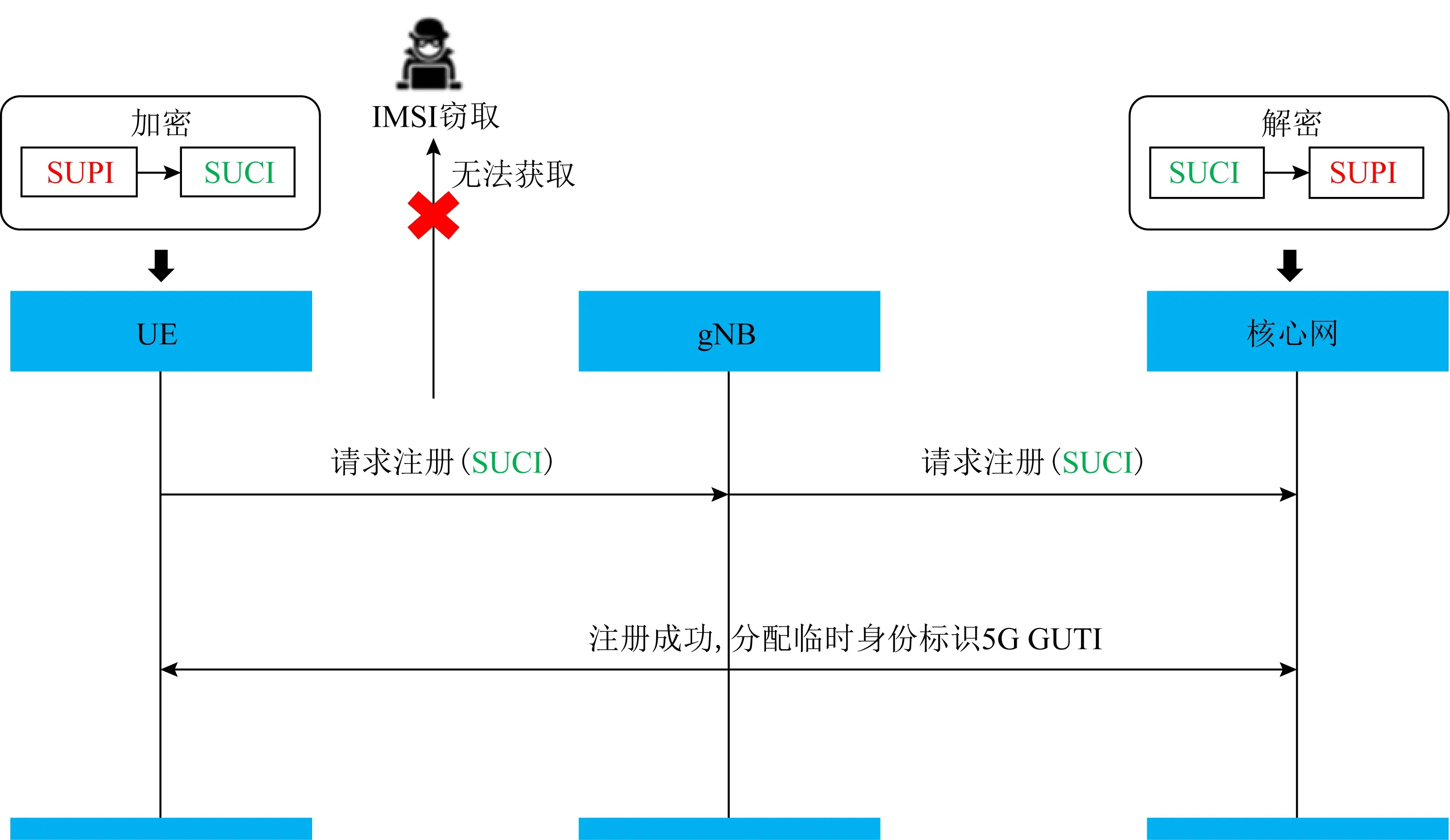

SUPI加密保护在传统4G网络中,当UE接入运营商网络时,UE的IMSI以明文传输.只有在网络接入认证成功并建立空口安全上下文后,IMSI才会加密[6-8].攻击者可以通过无线设备(如IMSI窃取)通过空口拦截UE的IMSI,导致用户隐私信息泄露.5G网络通过增加用户永久身份标识SUPI(subscription permanent identifier)加密传输的保护机制,改善了这一安全问题.在5G系统中,终端的5G签约永久标识称为SUPI.SUPI通过SUCI实现空口隐私保护,SUCI包括隐藏SUPI的隐私保护标识.5G网络空口SUPI加密传输用户隐私保护流程如图7所示.

图7 空口SUPI加密传输用户隐私保护流程

1) 首先运营商预置本地网络HN公钥到终端的USIM中.UE在每次需要传输SUPI时,先根据HN公钥和新派生的UE的公私钥对计算出共享密钥,然后利用共享密钥对SUPI中的非路由信息进行加密,将SUPI转换为密文SUCI.其中,路由信息仍使用明文传输,用于寻址归属网络.

2) 核心网获取到SUCI后,读取UE的公钥,并结合本地存储的HN私钥计算出相同的共享密钥,然后用该共享密钥解密SUCI得到明文SUPI.

对于未认证的紧急呼叫,不需要对SUPI进行隐私保护.

7 总 结

本文研究以探索5G场景下,无线接入网所面临的安全风险以及安全防护技术为目标,分析了5G无线接入网所面临的安全风险,从5G无线接入认证框架、5G无线空口加密与完整性保护和无线接入隐私保护技术3个方面,分析了面对新场景下,5G无线接入网的安全防护的关键技术,对5G网络在无线接入领域的应用安全性开展创新研究和技术储备,融合入5G整体的安全性.