智能变电站站内安全通信的密钥管理分析

李广华,王自成,顾 浩,陶士全

(南京南瑞继保电气有限公司,江苏 南京211102)

0 引言

目前智能变电站广泛采用了标准化、开放式的通信协议,如IEC 61850 通信协议。通信协议标准化提高了系统互操作性,但也带来了安全风险。在安全领域,通常基于公开密钥体系,采用端对端身份验证与加密的方法来应对日益突出的安全风险[1-3],如IEC 62351、IEC 62443 标准体系[4-10]。密钥管理是公开密钥体系的基础[8],它不仅影响系统的安全性,还涉及系统的可靠性、有效性和经济性[11-13]。虽然目前智能变电站进行了一些基于密码学通信技术的应用探索[14-18],但针对变电站的密钥管理还缺乏全面、系统性的研究与探索。

1 密钥管理

公钥密码学最大作用是数字签名,提供端对端的身份鉴别[11]。在公开密钥体系中,密钥由公钥和私钥组成;私钥主要用作数字签名,提供不可否认性;公钥用来解密,验证用户身份。在该系统中,公钥的真实性与完整性,私钥的机密性是该体系的最大挑战。因此,在变电站网络安全系统中,安全可靠的密钥管理是必要的前提条件。

密钥管理涉及密钥从产生到销毁的全过程,其中密钥的分发与存储是最大的难题[11]。在公开密钥体系中,实体需保证私钥的私密性,而公钥通过数字证书的方式进行公开发放。数字证书包含了实体的身份标识、公钥、有效期等信息;可信机构负责对实体身份等信息的真实性、完整性审核,经数字签名后进行证书颁发[19-21]。数字证书实现了实体与公钥的绑定,在它们之间建立了一种信任与验证机制。在公开密钥体系中,密钥生成的可靠性,私钥的私密性,实体身份可信验证以及对失效证书的处理是密钥管理的关键环节。

公开密钥基础设施(PKI, Public Key Infrastructure)是一个用来管理和控制证书的安全系统[19-22]。在PKI 中包含几个重要的组成部分:认证中心(CA,Certificate Authority),审核注册中心(RA,Registration Authority),密 钥 管 理 中 心(KM,Key Management)。其中,CA负责数字证书、证书撤销列表(CRL,certificate Revocation List)的签发管理;RA负责对证书申请的审查,并决定是否发放证书;KM负责密钥生成,存储备份等功能。

在变电站的密钥管理中借鉴了PKI 机制,但由于PKI 机制的复杂性,通常进行了简化[23]。比较常见的是通过直接可信的方式简化了RA 审核机制。另外,也有对在线的密钥管理机制展开了一些研究探讨工作[24-26]。

2 数字证书的颁布与分发

2.1 CA数字证书颁发机制

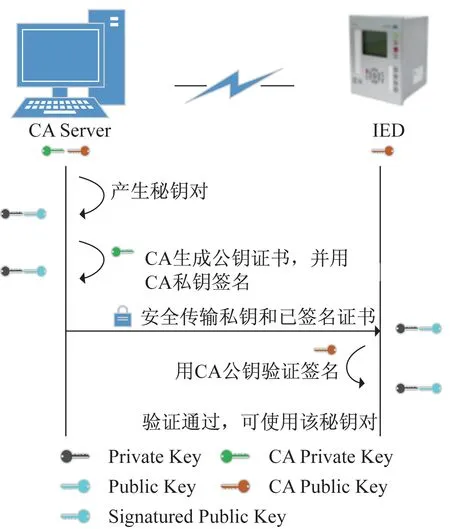

在小型系统中,常见的密钥管理方案是CA数字证书颁发机制。在该机制中,CA 服务器与实体(IED)采用”面对面”的方式直接进行网络通信;CA服务器负责生成密钥对,生成IED的数字证书并进行签名;通过安全通信的方式,如加密通信,将私钥和包含公钥的数字证书一起下载到IED。

在该机制中,CA 服务器直接颁发数字证书,默认了实体身份合法,省略了审核过程。CA数字证书颁发的流程如图1所示。

在CA 数字证书颁发机制中,CA 服务器事先拥有了自己的签名密钥对,IED也获得了CA的公钥数字证书。CA 服务器为IED 颁发数字证书的具体流程,如下:

1)CA服务器随机产生密钥对;

2)CA 服务器以密钥对的公钥为基础产生IED 的数字证书,并进行数字签名(CA 服务器密钥对的私钥);

3)通过安全传输通道,CA 服务器将私钥与包含公钥的已签名数字证书传输给IED;

图1 CA数字证书颁发流程示意图Fig.1 CA digital certificate issuance process

4)IED接收到私钥与数字证书后,使用CA服务器的公钥对数字证书进行可信性、完整性验证;

5)验证通过后,IED妥善存储私钥,密钥对与数字证书正式生效。

在CA 数字证书颁发机制中,密钥对由CA 服务器产生。IED 公钥信息经由CA 数字签名后传输给IED,签名机制保证了IED公钥的有效性与可靠性。

在该方案中,强调私密性的私钥不仅存储在了IED设备中,还出现在CA服务器、网络传输环节中,存在安全风险。CA服务器需防止密钥对不被窃取,妥善保存或及时彻底销毁。网络传输环节须保证传输的私密性,防止密钥信息的被窃听。

2.2 CA数字证书认证机制

CA 数字证书认证机制同样基于直接网络通信方式,省略了身份审核过程。但该机制改进了密钥对的生成与传输环节,弱化了对通信安全的依赖,消除了私钥被窃取、窃听的风险。

CA数字证书认证机制:IED负责生成密钥对;IED将公钥信息上传给CA 服务器;CA 服务器以公钥为基础生成数字证书,并数字签名;CA 服务器将已签名公钥数字证书下载到IED。该方案不再依赖私密性通信方式,工作流程如图2所示。

在CA 数字证书认证机制中,CA 服务器事先拥有了自己的签名密钥对,IED也获得了CA的公钥数字证书。其工作流程如下:

1)IED随机产生密钥对;

2)IED将公钥通过网络传输给CA服务器;

3)CA 服务器以公钥为基础生成数字证书,并数字签名;

图2 CA数字证书认证流程示意图Fig.2 CA digital certificate authentication process

4)CA服务器将已签名数字证书通过网络传输给IED;

5)IED收到数字证书后,用CA服务器的公钥验证数字证书的可信性;并比对证书中公钥信息的完整性;

6)验证通过后,密钥对与数字证书正式生效。

在CA 数字证书认证机制中,IED 内部生成密钥对,避免了私钥的所有中间环节,降低了私钥泄漏的风险,最大程度保证了私钥的私密性。

在该方案中,IED可通过CA公钥验证数字证书的颁发者身份,并结合对数字证书中公钥信息的完整性验证,保证了数字证书可信性与正确性。虽然,IED的公钥信息经历了从IED 到CA 服务器,从CA 服务器再到IED 的两个非安全加密的通信环节,仍然能够保证信息的完整性与可靠性。非安全传输通道的适用,提高了该方案的经济性与实施效率。

2.3 在线证书颁发/认证机制

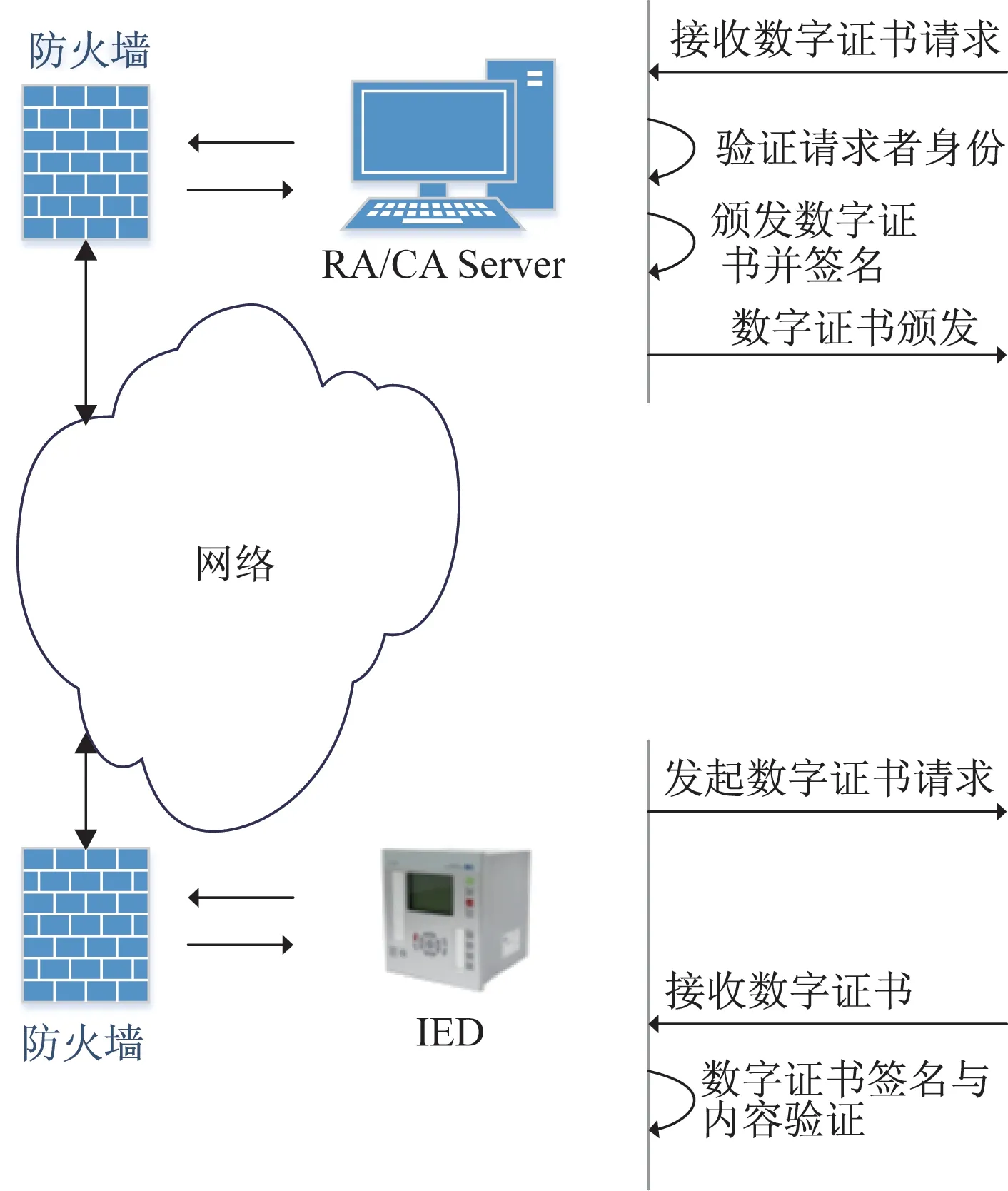

在线证书颁发/认证机制是一种依赖网络通信的自动化远程数字证书管理机制,通过特定通信协议进行信息交互。由于采用了远程通信方式,服务器无法直接对证书请求的实体(IED)进行身份审核,需在服务器侧增加IED 身份的审核机制,因此称该服务器也称为RA/CA服务器。在该机制中,密钥对可根据需要由服务器或IED生成。

常见用于在线证书颁发/认证的标准通信协议包括SCEP(Simple Certificate Enrolment Protocol)、EST(Enrolment Over Secure Transport)。其中,SECP 支持RSA数字证书,采用非加密方式通信;EST支持RSA或ECC 的数字证书,采用加密通信方式[8]。在线证书颁发/认证机制的流程如图3所示。

图3 在线证书颁发/认证流程示意图Fig.3 Online certificate issuance/certification process

在线证书管理机制提高了系统自动化程度,但也对技术提出了更高要求。一方面要求RA/CA 服务器必须经常在线,还需具备并发请求处理的能力,这显然增加了它的负担;另一方面IED 设备增加了与外网的通信通道,该通道也会成为变电站网络完全体系中新的风险点。通常,该通信通道需要采用网络安全设备进行防护,如防火墙,降低了系统的经济性。

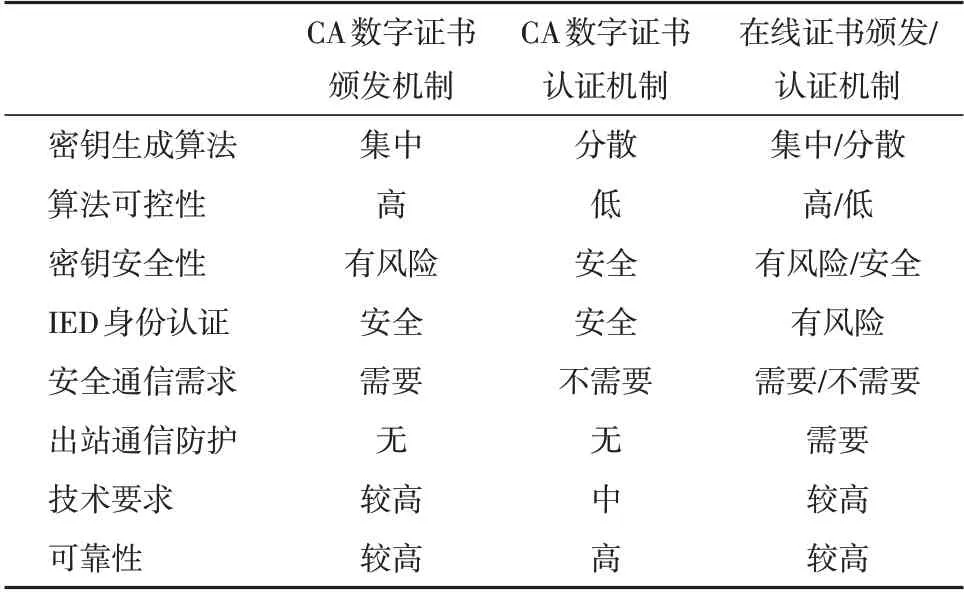

2.4 数字证书机制对比

本文从数字证书的注册审核、私钥安全性(私密性),以及相应的通信要求,必要的完全防护措施等多方面对这几种密钥管理机制做了对比分析,并结合了不同机制在工程使用中的技术要求,给出了应用可靠性的评估结果,其对比分析结果如表1所示。

表1 不同数字证书机制对比Table 1 Comparison of different digital certificate mechanisms

对比密钥对的生成来源,由IED 生成密钥对避免了私钥的转移环节,具有更好的安全私密性;但分散式的密钥生成算法存在不同实现的可靠性问题,可控性相对较低。就地式的数字证书颁发/认证机制基于对IED的直接操作进行身份审核,其认证过程简单可靠;而在线证书机制需借助RA 进行身份认证,实现流程复杂,技术难度高,存在被技术攻击的风险。

在通信的需求上,在线证书机制属于集中式管理,会对IED 提出出站通信需求,需增加必要的安全防护措施来保证通信的安全性与可靠性,如防火墙,甚至需要认证加密的专用信道来保证通信的安全性。另外,相对CA 证书认证机制,CA 证书颁发机制需采用加密通信来保障私钥的安全性。安全认证与加密的通信方式,以及相应的安全防护措施,都会增加系统的复杂度。

3 数字证书的撤销

数字证书都有一个有效期,通常新的证书会在旧的证书失效前进行发放。但是在一些情况下证书可能在它的有效期之前就变得无效,如私钥泄漏、CA 证书被认为不安全等,在这种情况下继续使用该证书会带来安全风险[19-21]。因此,在密钥管理中,证书撤销也是重要的组成部分。

3.1 CRL的证书撤销机制

证书撤销列表(CRL)是最常用的证书撤销方式[27]。CRL 是一种带有时间信息,由已被CA 撤销但还未到期的证书信息组成的列表,以证书的序列号来标识被撤销的证书。CRL 列表由CA 维护,经由CA 进行数字签名并定期签发。CRL具有也不依赖安全加密通信,实现简单等优点,因此被IEC 62351列为必须支持证书撤销管理方式[8]。

但是CRL 机制也存在明显不足。一方面,CRL 是周期性发布的,从证书被撤销到实体获得撤销信息间有一定的延迟[28]。CRL 的周期发布过程可能给不法分子带来可乘之机,存在安全风险;若通过加强CRL的发布频率来削弱该风险,又会带来CRL大面积发布带来的运维管理问题。另一方面,随着系统的扩大,CRL 可能会越来越大,嵌入式设备的存储空间可能无法保存过大的CRL,会带来运行使用的问题。

3.2 OCSP证书查询机制

通过标准通信协议,实时向CA在线查询获取证书状态是另外一种比较常见的证书撤销方式。在线证书状态协议OCSP(Online Certificate Status Protocol)是在RFC 6960 中提出的用于检查当前证书是否有效的标准协议[29]。它基于客户端/服务器模型,OCSP 客户端(IED)发起一个状态查询请求给OCSP 服务器(CA 服务器),OCSP服务器会给出当前证书的所处状态,如正常、撤销、未知等。

相对CRL,OCSP 只需维护CA 服务器的证书状态信息,并支持实时状态查询,这在信息维护与系统实时性上有着巨大的便利性。但OCSP 获取证书状态的实时性并不是绝对意义上的,这依赖于CA服务器对证书状态信息更新的实时性。

OCSP 同样存在一些不足。首先,OCSP 服务器容易受到Dos攻击;而攻击者也可能会利用OCSP对出错响应不签名的特性,通过伪造返回出错信息来攻击客户端。其次,OCSP 通信需要对进行签名计算,会占用大量CPU资源;服务器还需应对随机产生的并发客户端请求;随着证书规模的不断增大,证书状态检索也会产生比较大的开销;这些都非常考验OCSP 系统的实时响应能力[30-31]。因此,OCSP系统在运行中也会存在可靠性与实时性的风险。

4 结论与建议

随着嵌入式技术的发展,目前大量嵌入式设备已具有生成秘钥对与证书请求文件的能力;但同时也有一些设备存在资源受限的问题,包括大量存量的变电站设备,不具备生成密钥对的能力。鉴于这种情况将在变电站中长期存在,并结合用户对统一管控变电站密钥的切实需求,本文设计并实施了一种就地式PKI证书系统,同时支持证书颁发与认证两种机制,并提供了密钥集中管控的解决方案。

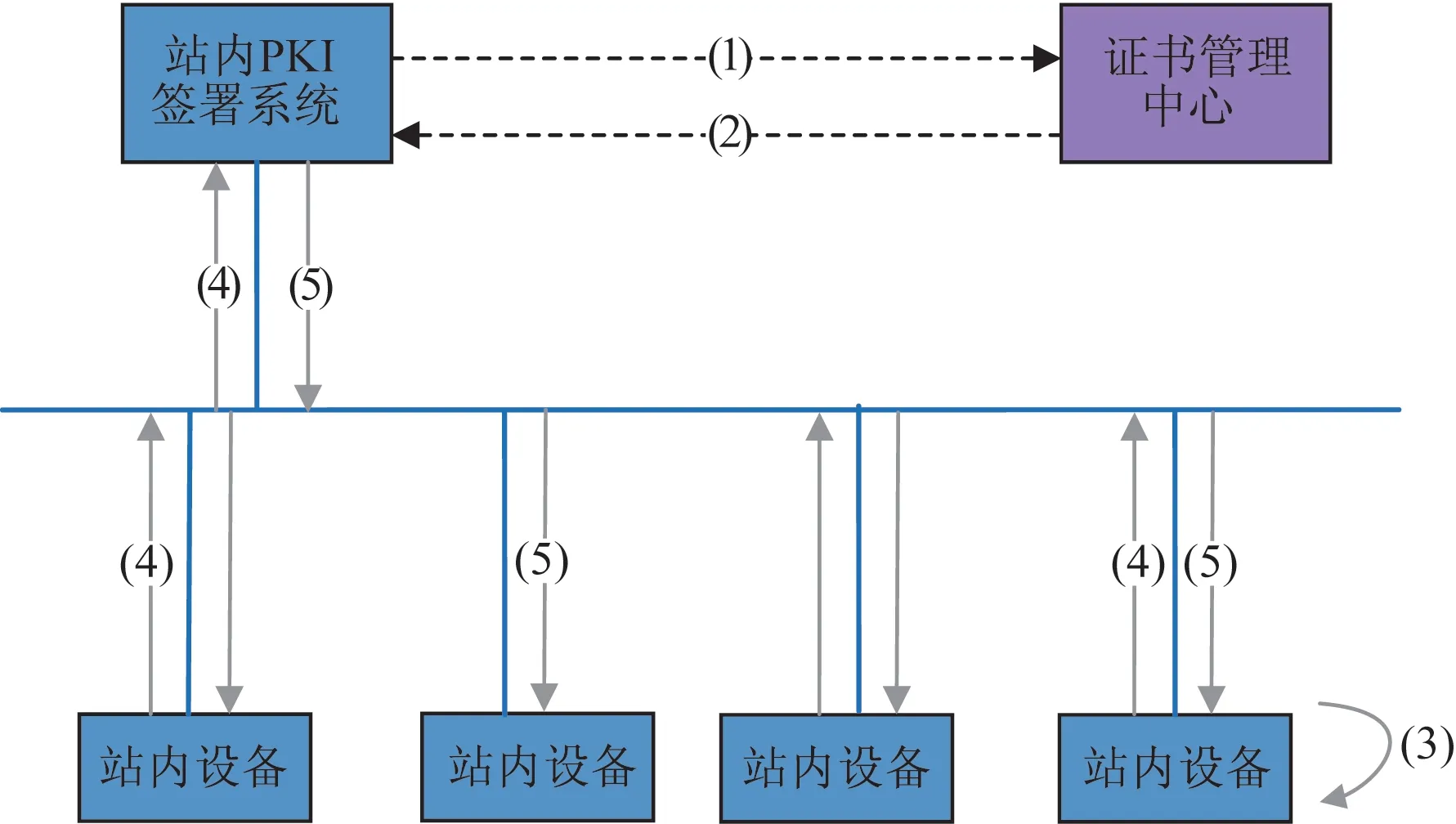

就地式PKI 证书系统以软件形式存在,即可固定部署在变电站内,也可部署在用户的特定便携式设备上。该系统采用离线方式与证书管理中心进行信息交互,如电子邮件(Email)或USB 设备,接受证书认证中心的统一管理;在站内,采用SFTP 协议实现与变电站内设备的信息交互,就地式PKI 证书系统的操作流程如图4所示。

图4 就地式PKI系统操作流程Fig.4 Operation process of on-site PKI system

就地式PKI 证书系统的操作流程分为两部分:首先申请成为证书管理中心的次级可信系统;然后在变电站执行证书管理过程。其中,申请成为次级可信系统的具体操作流程为:

1)首先,生成自身密钥对与证书请求文件,然后离线递交证书请求文件请求证书管理中心审核;

2)证书管理中心通过审核后,离线对就地式PKI系统颁发次级根证书,使其成为证书管理中心的次级可信系统。

在对变电站设备进行证书管理时,先由工作人员确认待管理设备的身份可信后,将就地式PKI 证书系统临时接入站控层网络执行证书管理流程。

变电站证书管的具体理操作流程为:

首先,站内设备生成自身密钥对与证书请求文件;然后,就地式PKI证书系统应用SFTP协议上招设备的证书请求文件;就地式PKI 证书系统完成证书请求文件的正确性验证后,签署数字证书并通过SFTP协议完成下装。

就地式PKI 证书系统支持签署自签名根证书模式,该模式可使系统作为可信根节点来满足小型系统的应用需求。就地式PKI证书系统也可代为生成密钥对并签署证书,证书与私钥同时下装到变电站设备;为保障私钥的私密性,密钥对应用完成后会被立即销毁。在变电站的运行维护中,该系统也支持应用SFTP协议实现CRL文件的签署与下装。就地式PKI证书系统完成变电站设备的证书管理操作后,立即断开网络连接并退出运行。

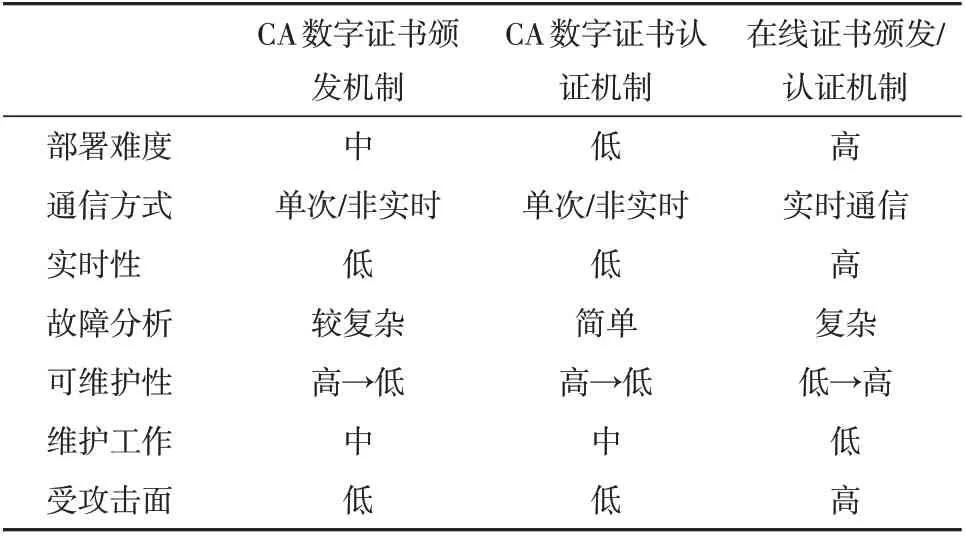

本文结合就地式PKI 证书系统的设计与应用,从工程应用的实际出发,对3 种数字证书管理机制在系统部署、可维护性、网络安全等多个维度做了评估对比,对比分析结果如表2所示。

2 不同数字证书机制的工程应用对比Table 2 Practical application comparison of different digital certificate mechanisms

在系统部署的初期,CA 数字证书颁发/认证机制因采用临时性、就地式的通信方式,可简化部分流程,部署简单可靠;而在线证书管理机制因采用实时通信技术,会对网络与通信的可靠性、设备身份审核方面有更高的技术要求,部署难度更高。对通信有私密性要求的证书颁发机制,会对系统部署与故障分析能力上具有更高的要求。

随着系统规模的不断增加,加密通信技术的不断成熟,在线系统可对增/存量设备进行远端维护,平均的维护工作量会逐渐降低。而就地式系统因仍需对变电站进行现场维护,其工作量将逐渐增加并难以承受。在工程实施中,就地式系统可应用更先进的密码学算法、更长的密钥长度,提升证书的有效期来降低变电站设备的维护频率,增强其可维护性。

虽然在线系统在大规模系统中具有应运维管理的优势,但因支持实时的证书注册与查询请求,也更容易受到网络的安全攻击,对通信系统的安全防护将提出更高的要求。因安全防护具有相对性,随着时间的推移原有的安全方法有可能变得不再安全,可靠性也随之降低;在线系统也会面临因安全问题而迭代升级的问题,这将比分散式管理的就地式系统升级要复杂的多。

5 结语

本文结合网络安全通信标准的通信要求,总结了目前几种比较常见密钥管理方式,并设计实施了一种就地式PKI 证书管理系统。通过从密钥生成,私钥私密性、实体身份审核验证,通信安全需求,出站安全防护等角度进行了对比,并结合工程实施的复杂度、运维管理、经济性等因素进行了综合的分析。

通过综合比较,CA 方式仅认证数字证书,无私钥转移环节,可最大程度提高私钥的私密性;直接就地操作,可省略IED的身份审核过程,并具有更高的认证可靠性;减少对通信安全的依赖,缩减安全防护措施,可有效降低系统复杂度。在变电站数字证书应用的初期,建议采用CA数字证书认证与CRL结合的方式,利用其在密钥安全性与应用可靠性上的优势,通过简化环节、降低复杂度来提高系统可靠性。同时,可通过增强密钥强度,降低证书更新频率的方式,来减少运行维护管理的工作量。

随着系统规模不断扩大,运维管理的难度将会逐渐显现,在线证书管理机制将体现出更大的优势。在加强对出站通信防护、在线身份审核、在线数字证书签发的研究基础上,变电站数字证书应用可逐渐过渡到以KPI机制为基础、以在线密钥管理与OCSP相结合的方式上来,有效解决运维管理的问题。

本文的应用实施与对比分析,可为后续变电站密钥管理的具体实施提供借鉴。