访问控制列表技术的实验仿真设计与实现

曹园青

(河套学院数学与计算机系,巴彦淖尔015000)

0 引言

访问控制列表技术作为一种关键的网络空间安全防护技术,不仅被广泛应用于校园和企业的组网工程领域,还是防止网络安全事件发生的有力手段[1]。此外,访问控制列表技术也是高校计算机、网络、云计算、大数据和物联网等专业基础课程的核心知识点,随着近些年实践型应用人才培养的教学改革在我国的不断推进,新的培养计划对学生网络实践技能的要求越来越高,如何培养学生运用访问控制列表技术解决实践应用问题成为热点。

为此,国内关于访问控制列表技术在计算机课程中的实验教学研究从未止步,如网络课堂的实验教学改革、基于模拟器的虚拟化实验室的研究、虚实结合网络教学平台的设计、网络仿真工具在组网工程中的应用案例研究、ACL 在企业园区网络中的应用、访问控制列表技术在高校网络安全机制中的实践研究、基于访问控制列表技术的流量控制和软件防火墙技术等,此外,还有很多利用ACL 技术防范网络攻击(如勒索病毒、蠕虫病毒)的研究[2]。

但是,在传统的网络实验室,由于学校的经费有限,不能满足每位学生做网络实验的仪器设备需求,实验设备的数量和质量无法满足要求[3],从而造成了访问控制列表等网络技术实验的可操作性差、可验证性差和可研究性差,最终导致实验效率低下,但模拟仿真工具就可以很好地弥补网络实验室的缺点,基于Cisco Packet Tracer 仿真器的ACL 实验设计,既能创造条件让学生亲自动手做访问控制列表实验,又能增强学生对访问控制列表技术的理解和运用,取得更好的教学效果。

1 访问控制列表技术

访问控制列表技术,又称为软件防火墙技术,是一种路由器的配置脚本,也是包过滤技术典型代表[4],它的工作机制是通过读取经过自己的数据包的报文头部的信息来决策是允许还是拒绝数据包的通过。通过在诸如路由器和三层网络物理设备上实施访问控制列表的网络安全软件加固策略,可以实现流经路由器和三层交换机的数据进行包过滤,从而达到网络安全控制的目的,但访问控制列表对路由器本身产生的数据包不起作用[5]。

1.1 访问控制列表工作机制

当激活关联有ACL 的端口后,网络互联设备就自发依据访问控制列表里设置好的包过滤规则,将出入端口的数据包实施特性匹配,在数据包的匹配过程中,指令的执行顺序是自上而下的,并在逻辑上进行检查和处理,如果数据包的某一个特征信息与访问控制列表中的某条规则不匹配,则继续检查和匹配紧接的下一条规则,直到最后执行隐含的规则,访问控制列表技术的执行流程原理图如图1 所示。

图1 访问控制列表过滤数据包流程

路由器在默认情况下是没有配置访问控制列表技术的,从而不进行包过滤,即全部放行流经自己的数据,这种情况下,数据包进入路由器后只会匹配路由表项进行下跳路由,进入下个网段。

1.2 访问控制列表作用

(1)对流量进行限制,提高网络性能。例如学校内网不允许学生宿舍在传输流媒体,那么就应该配置和应用访问控制列表技术禁止学生网段使用流媒体,这样就可以明显缓解网络负载压力;

(2)进行流量控制。访问控制列表可以限制路由更新信息在内网进行洪泛,即内网状态信息无变化,就不需要更新,从而节约网络带宽;

(3)控制网络访问行为。访问控制列表技术可以限制某台主机访问一个网段,同时也能允许其他主机访问这个网段。如图2 所示。

(4)限制路由器端口转发流量类型。例如,访问控制列表技术可以允许SMTP 电子邮件协议,但放行HTTPS 安全网页访问报文。

图2 ACL控制不同的数据流通过网络

1.3 访问控制列表分类

(1)标准访问控制列表(Standard IP ACL)

标准访问控制列表对数据包的源IP 地址进行检查,当数据包流入网络设备后进行包头IP 地址解析,若匹配成功,则采取处理动作,“允许”或“拒绝”。

针对标准访问控制列表进行编号时,使用1~99 的编码范围来命名,也即最多可以编制100 条规则。创建标准ACL 的语法如下:

Router(config)#access-list access-list-number{permit|deny}source[souce-wildcard]

(2)扩展访问控制列表(Extended IP ACL)

扩展型访问控制列表对于数据包过滤的精细程度,要远高于标准型访问控制列表,即数据包检查功能更加强大,除了对数据包中的源IP 地址进行检测,而后进行更细致的数据包特征检测,如源端口,目的端口、目的地址、协议类型,并用上述特性进行数据包属性匹配。

扩展访问控制列表使用的编码范围是100~199 标识,区别同一接口上的多条列表,创建扩展ACL 语法如下:

Router(config)#access-list access-list-number{permit|deny} protocol {source souce- wildcard destination destinationwildcard}[operator operan]

(3)命名型访问控制列表

用字符串来标识不同规则条目的网络安全技术称之为命名型访问控制列表技术,与标准和扩展的编码型访问控制列表技术不同,命名型访问控制列表技术突破了条数的限制且便于管理员记忆,它可以解决访问控制列表超过限度溢出问题,也可以解决修改一条规则需要取消全部规则的缺陷。命名型访问控制列表技术也分为标准型和扩展型两种,语句的指令格式与编号型访问控制列表类似。

2 网络模拟仿真工具

网络模拟仿真工具可以直接安装在计算机机房的电脑上,无需花销大量经费购买昂贵的网络实验设备,可以不依赖实验环境进行网络技术的学习和研究,从而能够提高实验效率,增强教学效果。目前,计算机领域比较主流的网络模拟仿真工具有三种,分别是由Galaxy Technologies 公司研发的GNS3、华为公司开发的eNSP 和Cisco 公司研发的Cisco Packet Tracer,三款软件的优缺点对比如表1 所示。

表1 三种模拟仿真工具对比

综合考虑,Cisco Packet Tracer 更适合作为网络初学者的学生,它既对机房的电脑配置要求不高,又便于学生自由搭建组网拓扑和对网络协议进行实时解析,还利于教师进行实验指导和模拟结果反馈,是一款网络知识实践课堂的绝佳教学辅助工具。下面便用这款软件进行实验设计。

3 模拟实验设计

3.1 实验意义和内容

之所以设计访问控制列表技术模拟实验,主要意义有:首先,加强了学生对ACL 的实验能力和对知识的掌握程度;其次,让学生们更加灵活地把访问控制列表包过滤技术运用熟练;再次,达到预期的网络实验课程教学效果。

设计一个基于Cisco Packet Tracer 模拟器的ACL包过滤技术的综合性仿真实验,实验中包含了标准ACL、扩展ACL 和命名型ACL 三种技术,让学生由易到难地掌握包过滤知识。

实验步骤:

(1)打开Cisco Packet Tracer 模拟器,完成组网拓扑的绘制;

(2)基本网络参数和动态路由的设置,完成网络连通性测试;

(3)根据实验需求1,配置标准型ACL 并进行结果验证;

(4)根据实验需求2,配置扩展型ACL 并进行结果验证;

(5)根据实验需求3,配置命名型ACL 并进行结果验证。

3.2 实验组网拓扑

组网拓扑是由4 台C2811 路由器,4 台C2950 二层交换机和4 个客户端PC 构成,为了模拟真实组网环境下的DCE 和DTE 串口,每个路由器都手动添加了NM-8A/S 型号的扩展板卡,新增了8 个串口。路由器之间用带有DCE 时钟频率信号的串口线连接,其他连线均为直通双绞线。组网拓扑如图3 所示,其中,IP 地址规划和端口信息在拓扑图中均已标出。

图3 ACL实验组网拓扑

3.3 基本组网配置

在客户端PC 将IP 地址配置好后,配置每个路由器的接口IP 地址,对于DCE 端还要配置时钟频率。此外,为了保证每个网段可互访,需要在路由器上配置OSPF 动态路由协议,由于篇幅有限,以Router1 为例的配置如下:

网络连通性测试,在Router3 中输入show ip route指令查看路由信息,如图4 所示,不难看出,R3 的5 个非直连网段均出现在了路由信息里,表明网络的所有PC 均可互ping 通。

图4 Router3的路由信息

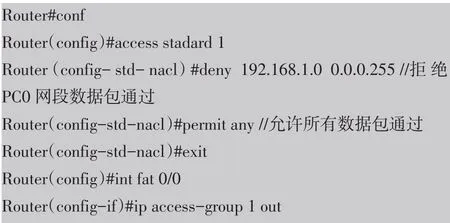

3.4 标准访问控制列表实验

实验需求:拒绝PC0 所在的192.168.1.0 网段访问PC2 所在的192.168.3.0 网段。

经分析,这个标准ACL 加在R2 的Fa0/2 口out 方向为宜,配置指令如下:经测试,发现PC1 和PC3 可以ping 通PC2,但PC0 不行,测试结果如图5 所示(以PC3 为例)。

图5 标准ACL实验测试结果

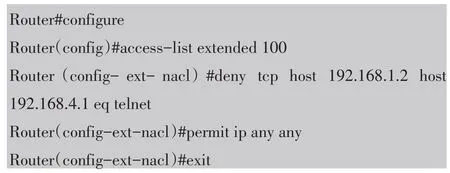

3.5 扩展访问控制列表实验

实验需求:拒绝PC0(192.168.1.2)通过telnet 远程管理Router3 的管理地址192.168.4.1。

经分析,这个扩展ACL 应加在Router0 的Fa0/0 口的in 方向,配置如下:

(1)在Router3 上配置telnet 服务:

(2)在Router0 上配置扩展ACL:

通过实验结果测试,除了PC0,其它PC 均可通过telnet 远程访问Router3 的管理地址192.168.4.1,测试结果如图6 所示(以PC1 为例)。

3.6 命名型访问控制列表实验

实验需求:拒绝主机PC1(192.168.2.2)ping 通主机PC3(192.168.4.2)。

经分析,需在Router1 上配置命名型扩展ACL,应用到Fa0/0 的in 方向,配置如下:

图6 扩展ACL实验测试结果

经测试,除了PC1,其它PC 均可ping 通PC3,测试结果如图7 所示(以PC2 为例):

图7 命名型ACL实验测试结果

4 结语

结合仿真实验学习了访问控制列表包过滤技术主要分类的基本原理,体现出了高等院校计算机网络类课程在访问控制列表技术实验能力培养方面的特点。基于Cisco Packet Tracer 模拟仿真平台,设计了结合标准型、扩展型和命名型访问控制列表三种技术的综合性实验,模拟了工程案例中的真实场景,让学生对访问控制列表技术的掌握程度更加的熟练,实验设计在实验教学里有特别重要的实验教学价值,能提高学生理论结合实践的综合素质,对高校网络类专业课程体系的发展和改革具有深远的意义。