银行内部网络安全规划与实现

刘一丹

(国家计算机网络应急技术处理协调中心甘肃分中心 甘肃省兰州市 730030)

在企业内部网络中,服务器、终端、应用软件的数量每天都有巨大的变化,使得储存系统信息的容量不断增加,这就不断增加了数据库基础安全和企业核心信息保障的难度,给网络安全带来了巨大的压力。银行掌握我国经济发展的命脉,健康、稳定的运行是国民经济前进的基础。随着互联网技术进步,银行已经实行电子信息化办公。为了信息安全,银行均采用内部网络,但是目前内部网络同样面临着安全问题。内部网络安全已经成为银行发展造成了较大的隐患,由此可见,加强内部网络安全规划具有非常重要的意义。

1 银行内部网络安全需求

1.1 网络架构

在业务处理能力方面,主要设备在业务高峰期,主要工作指标,如CPU、内存使用率不超过50%;核心交换区部署了2 台核心交换机采用堆叠技术实现冗余,业务处理能力及带宽能力满足业务高峰期需要。

在链路冗余和设备冗余方面的考虑不够,边界链路、主要网络设备(除核心交换机外)、安全设备未做冗余设计,边界路由器均采用单台部署。

1.2 通信传输

网络中不涉及密码管理设备,网络中路由器和交换机采用telnet 进行远程管理,而没有采用SSH 等加密方式。telnet 为明文传输,存在账号、口令被窃取的风险。

1.3 边界防护

银行机房划分为3 个边界。边界处均部署了防火墙,但互联网出口和外网出口防火墙采用透明模式部署,只能检测,不能作访问控制和阻断功能;互联网访问控制策略存在any 到any 开放策略,访问控制精细程度不足,其他区域防火墙采用了端口级的访问控制策略。

无内网准入控制措施,无法对非授权设备私联到内部网络的行为进行限制。

无非法外联控制措施,无法对内部用户私自连接到外网的行为进行限制。

1.4 访问控制

边界访问控制方面,互联网边界防火墙采用透明模式部署,只能检测,不能作访问控制和阻断功能;互联网访问控制策略存在any 到any,访问控制精细程度不足。

其他区域防火墙采用了端口级的访问控制策略;核心交换机上设置了ACL 访问控制,控制力度为端口级。

防火墙均采用的传统防火墙,防火墙工作在4 层协议,不能对信息内容进行过滤。

1.5 入侵防护

网络中未部署在网络层面能够对全流量进行持续存储和分析的设备,不能应对未知的高级攻击,包括APT 攻击。

网络边界未部署抗DDDoS 攻击系统,应对流量型、业务消耗型攻击。

在互联网出口边界部署有IPS 入侵保护系统。在核心区旁路部署有IDS 设备。但IPS 和IDS 设备规则库均过期,不能识别新出现的攻击行为,对安全防护是一大隐患。

1.6 恶意代码防护

在互联网边界与银行内网服务区之间没有部署防毒墙,不能检测和清除对银行内网具有恶意行为的恶意代码。

1.7 安全审计

所有网络设备、安全设备均采用自身审计功能,大部分审计日志都是最近的,审计功能开启不全,不能对重要的终端用户操作行为和重要安全事件进行审计和溯源。

2 银行内部网络规划方案

2.1 调查银行内网资产

网络安全自动化管理的基础是统一管理银行内部终端、服务器、中间件、安全设备、数据库、网络设施等所有IT 资产。对于不同的资产管理对象的重要程度,建立灵活的管理框架设计,在本方案设计之前,对相应的网络设备和网络安全设施完成资产调查,配合完成本方案设计。在后续的银行网络安全运营中完成对银行终端系统的资产统计[6]。

2.2 内网网络拓扑结构

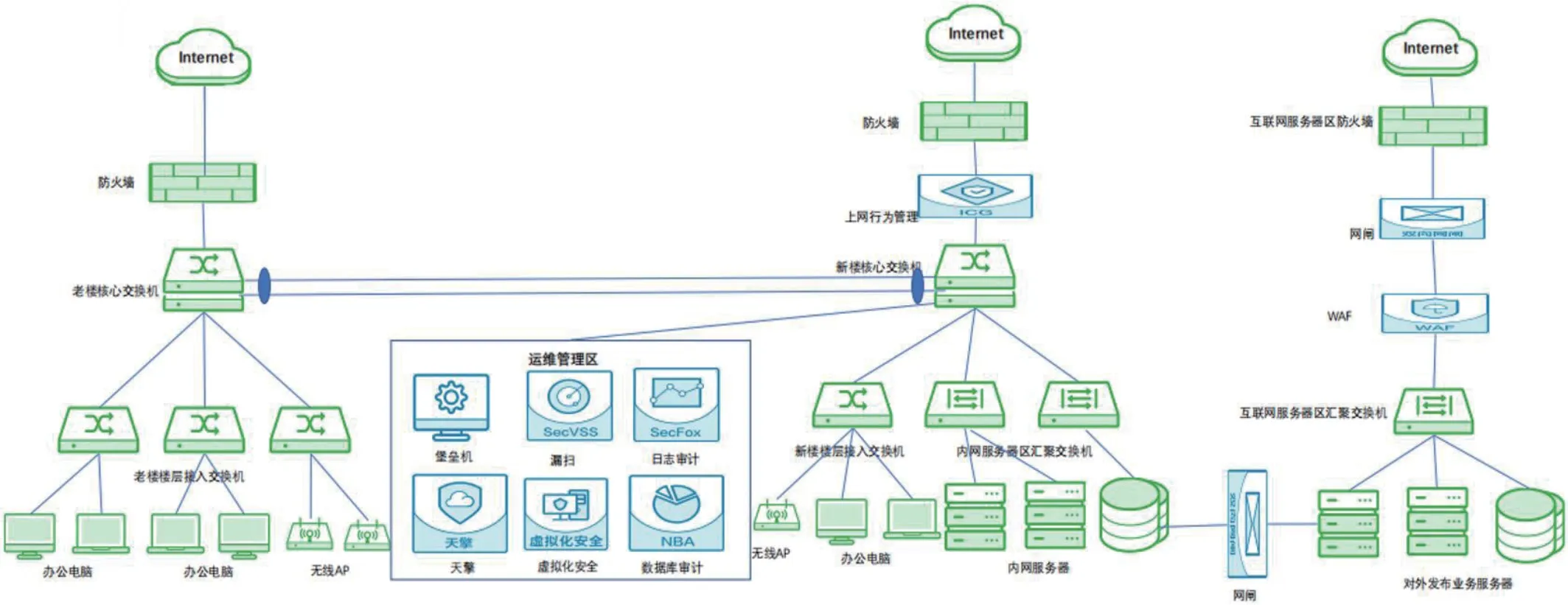

某银行将通过“某银行内网安全项目”的实施,部署网络安全防护技术产品,优化网络架构安全保护措施;通过合理划分安全区域,设置访问控制策略,对数据信息和网络区域进行保护,结合安全运维保障服务,提高运营业务的安全性、稳定性。根据项目的内网安全需求。

2.3 部署安全产品

根据《银行内网安全项目设计方案》的要求,我们对部署设备安装安全区域进行划分。详细物理连接图如1 所示。

图1:安全产品部署图

互联网出口区:ICG 网络设备通过旁路部署等方式连接核心交换机或路由器获取其网络环境中核心流量,实现对用户的软硬件一体化的控制管理。

互联网服务器区:网闸部署在互联网服务器区防火墙和汇聚交换机之间,在互联网与某银行内网之间做逻辑隔离,部署网闸产品,充分保护某银行内网数据安全;WAF 设备通过透明部署的方式串联至网闸和汇聚交换机之间,实现访问控制、Web 应用防护功能,针对外布发布业务进行安全检测,保障对外“窗口”业务可靠运行。

运维管理区:部署1 台日志审计设备,用来监控网络中的设备状态并收集分析网络中所有设备的日志信息;在银行的核心业务区部署1 台数据库审计系统,对于所有互联网网络访问数据库操作行为进行记录和分析,并对网络安全管理员提供安全性建议,保护银行内网数据库的安全;部署1 台奇安信网神漏洞扫描系统,在黑客攻击之前,找出网络中存在的漏洞,防患于未然;部署一套运维审计系统(堡垒机)来做对于设备和服务器的访问审计。强制对运维管理员进行强身份认证、审计管理员的操作。

3 银行内网安全方案效果分析

3.1 运维安全管理与审计系统(堡垒机)

操作人员通过堡垒机登录云服务器进行操作,对所有的操作进行记录,并可以将所有访问云服务器的会话进行连接,运维安全管理与审计系统(堡垒机)均可以实现对操作过程实时同步监控,相关工作人员在云服务器上面做的任何操作命令都会同步实时显示到审计员的监控画面中,并且能够永久保留,可以还原事件的操作过程。

运维安全管理与审计系统(堡垒机)采用物理旁路的方式的部署,不会影响银行内网原网络拓扑结构,就算出现故障,也不影响业务正常运行。

设备旁挂在带外管理区交换机旁,所有内网网络设备和主机通过运维审计(堡垒机)进行运维管理。

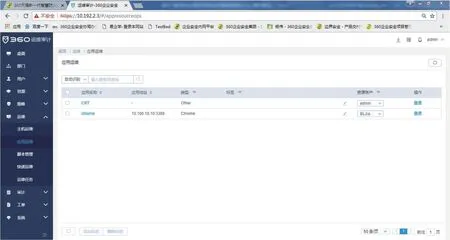

(1)应用运维测试结果截图,如图2所示。

图2:应用运维图

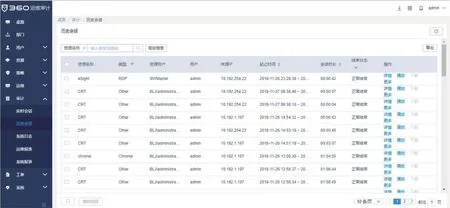

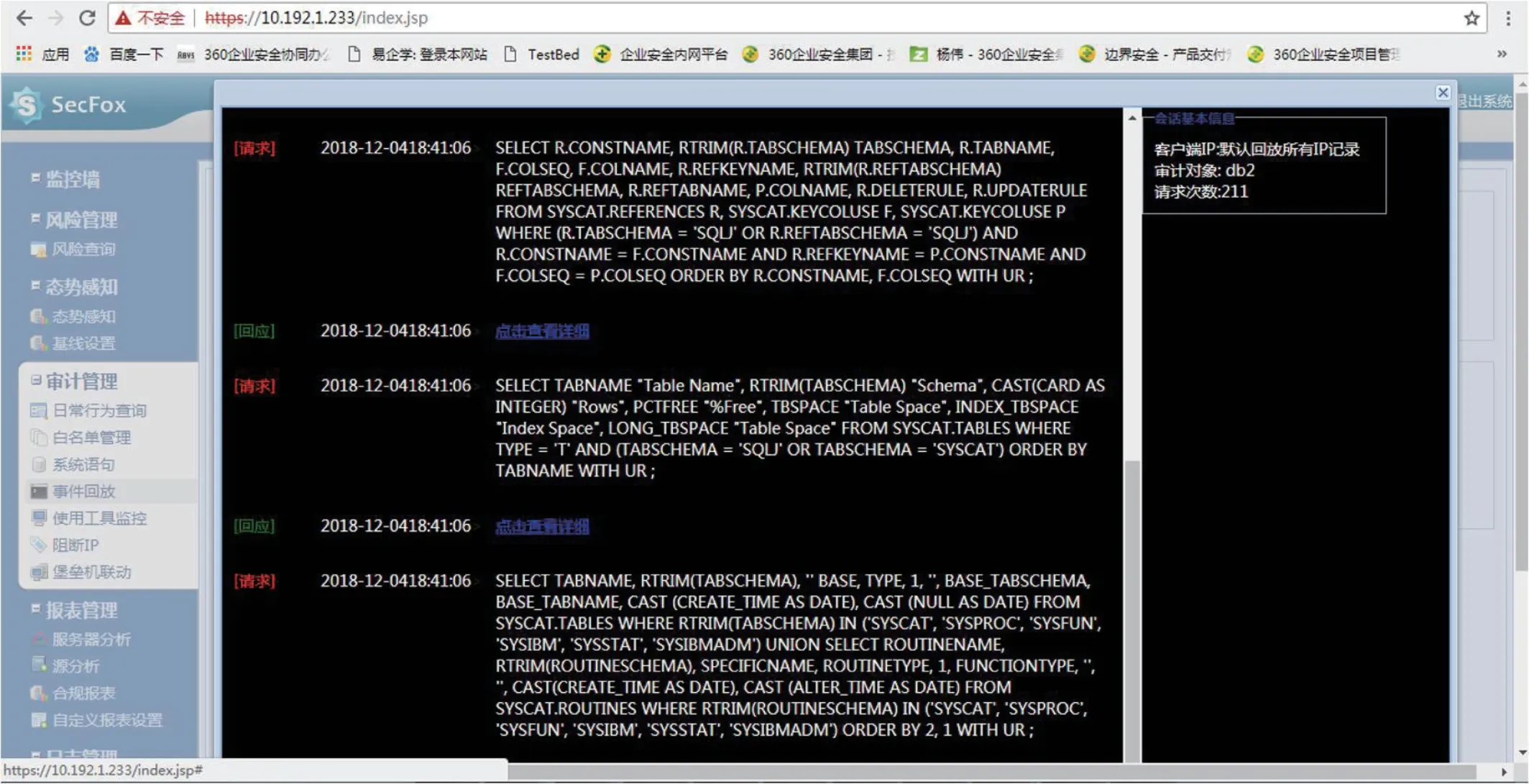

(2)审计测试截图如图3所示。

图3:运维审计测试图

通过上述测试结果可以看出,运维安全管理与审计系统中的应用运维和审计运行正常,满足设计要求。

3.2 数据库审计系统

本文设计的数据库审计系统由于目前没有业务,不确认设备是否正常工作,故使用数据包播放器将含有SQL 流量的抓包文件打入到NBA 设备的审计端口,并配置相应的审计规则,用以判断设备是否能正常审计到数据库日志,只能够提供日常行为查询和事件回放功能。

其中日常行为查询模块是用户对数据库日常查询任务的详细信息,运行测试结果如图4所示。事件回放主要是对用户日常查询行为事件进行回放,运行测试结果如图5所示。

图4:数据库审计系统日常行为查询

图5:数据库查询事件回放

根据日常行为查询和事件回放两大模块测试结果可以看出,数据库审计系统运行全部正常,达到设计要求。

4 结语

内网承载了大量的核心资产和机密数据等,例如银行的拓扑架构、运营管理的账户密码、高层人员的电子邮件、内网核心数据等。很多银行的外网一旦被攻击者突破,内网就成为任人宰割的“羔羊”,所以,内网安全防护始终是银行安全的痛点。近年来,APT 攻击亦成为最为火爆的网络安全话题之一。加强银行内网安全管理,进行银行人员网络安全意识培训尤为重要。虽然管理对于信息安全的重要性已经逐渐达成共识,但如何将安全管理规章和技术手段有效的结合在一起,真正提高信息安全的有效性,依然是我们共同面临的挑战。