基于PKI技术下的电子商务信息安全研究

◆祁凌

(宁夏大学新华学院宁夏750021)

1 常见的电子商务信息安全威胁

与传统商业活动不同,凡是以电子交易形式开展的商务活动都属于电子商务的范畴,既包括狭义上的各种基于网络的商务贸易活动,如大众熟悉的网上购物活动,也包括广义上所有采用电子形式开展的服务活动,如电子数据交换技术、在线事务处理、电子邮件等。随着互联网的迅速发展,电子商务的出现不仅使我们的生活更加便捷,而且也在很大程度上推动了我国经济社会的蓬勃发展。据《中国电子商务报告(2019)》指出,近年来互联网经济在我国国民经济的发展中贡献了巨大力量,仅2019年全国电子商务交易额就高达34.81万亿元。但随之而来的是开放性网络所带来的信息安全问题,包括病毒感染、网络攻击、数据信息泄露等,信息安全事故的频繁发生不仅对人们的生产生活造成了重大影响,同时也成了阻碍我国信息化建设发展的绊脚石。常见的信息安全威胁包括:

1.1 用户身份的假冒

由于商贸及服务活动是在网络环境下进行的,交易双方无法碰面,所以交易双方身份的核实就显得尤其重要,特别是在电子货币支付过程中,假冒交易方身份进行欺诈、诈骗的案件时有发生。

1.2 通讯数据的篡改

数据包(信息或资金)在网络系统通讯的过程中,不乏存在不法之人利用非法手段截获数据并进行篡改,或插入误导信息,或删除部分数据包。

1.3 通讯数据的窃取

高度开放的网络环境下也使得窃听事件时有发生,不法之人通过窃听接收装置(包括路由器或交换机的电磁波),精准截获通讯过程中传输的数据包,并通过分析,盗取通讯数据,如用户的个人身份信息、通讯方式、银行信息、商品的报价、客户名单、技术工艺等商业机密,给用户及企业造成了重大的经济损失。

1.4 交易行为的抵赖

交易诚信度的降低也是虚拟网络带来的一个问题,交易的履约情况难以保障,抵赖行为时有发生。部分用户以非法获利为目的,否认自己在虚拟电子商务环境下做出的各种商务行为,逃避责任。

2 PKI体系概述

公钥基础设施(Public Key Infrastructure,PKI),简称PKI技术体系,主要利用加密密钥与解密密钥不对称的特点,将公开密钥公开发布出去,以证书为中枢,对网络中的用户身份进行认证,为电子商务提供了全面的信息安全服务,从而使那些互不相识的或距离很远的用户能够通过信任链安全地通信。PKI技术体系由以下 5个部分组成:

(1)证书签发系统CA(Certification Authorities):作为PKI的中枢,它的管理贯穿于公钥的整个生命周期,完成用户身份与公钥是否匹配的公证工作,主要包括接收并验证证书的申请请求,证书的颁发、证书的废止及归档。

(2)证书注册系统RA(Registration Authorities):作为连接证书受理点和CA的桥梁,RA主要负责审核证书申请者的资格,并决定是否允许CA为该用户签发证书。此过程不仅核验了用户的身份,同时保证了公共密钥的有效性。除核验用户身份外,RA还负责登记及发布黑名单证书。若 PKI的应用规模较小,可考虑将证书注册系统RA与证书签发系统CA合二为一。

(3)证书和证书库:证书是网络环境中各类实体(机关、企业、个人、服务器等)身份的证明,符合X_509国际标准,类似于现实世界中的个人身份证。证书由具备权威性、可信性和公正性的证书签发系统签发。而证书库,一般采用多级分布式映像结构来集中存放CA签发和撤销的证书,公众可就证书的有效性或公钥是否获取等问题在证书库处进行查询。

(4)密钥备份及恢复系统:PKI提供了用于备份及恢复密钥的系统,以防止因用户丢失解密密钥而造成的数据读取失败问题[1]。

(5)应用接口系统:完整的PKI技术体系需提供匹配的应用接口系统供用户使用相关加密服务。PKI实际应用的效果及效率直接取决于应用接口是否容易使用及其是否完整。

3 PKI技术体系的加密原理

PKI技术体系的加密原理主要包括以下4种:

3.1 对称加密原理

对称加密是指在发送方和接收方之间存在一把共享的密钥,即发送方的加密密钥与接收者的解密密钥是完全相同的。这种共享密钥的工作方式虽然处理速度较快,但不适用于大量用户的通信,且共享密钥在分发过程中的传送也存在一定安全风险。常用的加密算法包括DES及3-DES。

3.2 非对称加密原理

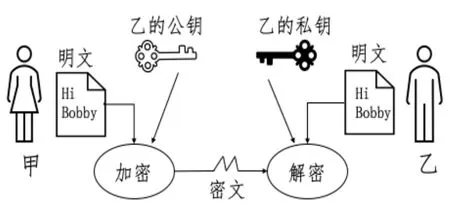

非对称加密亦称公钥加密,这种加密方式改进了对称加密的部分缺陷,降低了大量用户在通信过程中密钥泄露的风险。非对称加密利用加密和解密使用不同密钥的特点实现通信安全,其中用户可公开且用来加密消息的密钥称为公钥;而用户隐蔽保存且用来解密消息的密钥称为私钥,其工作原理如下图1所示:若甲向乙传送机密消息,首先,乙将自己的公钥发送至甲,甲利用乙的公钥对消息加密并发送至乙。由于乙的私钥只能对使用了乙公钥加密的消息进行解密,因此即使在通讯过程中乙的公钥被非法截获,消息仍为安全的。而乙在收到密文后,用自己的私钥进行解密从而读取原始消息。这种非对称加密的机制降低了大量消息加密过程中密钥分发的风险问题,但加密效率较低、资源占用较明显[2]。常用的非对称加密算法包括RSA、ECC及Diffie-Hellman。

图1 非对称加密的工作原理

3.3 数字摘要

数字摘要,亦称哈希算法(Hash)。Hash算法可将任何长度的信息转换为长度为128比特或160比特的数据摘要,原始信息中任何一个字节的变化都会引起数据摘要的变化,且这种信息的哈希转换具有不可逆性,即信息一旦被转换,便无法还原其原始信息。这一特点为信息的完整性、正确性及不可篡改性提供了保障,也为电子文件的加密提供了有力手段。

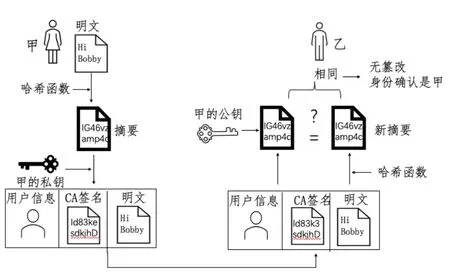

3.4 数字证书与数字签名

数字证书是由证书签发系统签发的一种基于非对称密码的文件,文件包含了用户的身份信息、用户的公钥信息及数字签名[3]。其中,数字签名的生成进一步保证了信息的真实性,通过密码算法进行加密操作后,将生成的密文附在原文一同发送。其工作原理如下图 2所示:若甲向乙传送机密消息,首先甲利用哈希算法将消息转换为固定长度的数字摘要,且利用甲的私钥对数字摘要进行加密,加密后的密文将与用户的身份信息、数字签名及明文打包作为一个数据包发送至乙;而乙首先使用与甲相同的哈希算法将接收到的密文转换为数字摘要,接着再利用甲的公钥对接收到的数据包进行解密,若两个数字摘要相同,那么乙便可确认甲的身份且确认密文在传输过程中未被截获及篡改。

图2 数字证书与数字签名的工作原理

4 PKI技术在电子商务信息安全方面的应用

4.1 在交易过程中用户身份验证上的应用

由于互联网用户数量的激增,虚拟网络环境下的用户身份问题成了人们关注的热点问题。PKI系统中的第三方CA能够将用户个人信息与密钥捆绑在一起,一旦用户进行对信息进行操作,系统便会立刻核验用户的权限,若核验通过,则CA会发布具有唯一性的签名证书,这种方式有效避免了伪造身份的可能性,使信息能够传送到指定的接收方。随着互联网用户对密码或口令等信息的安全要求越来越高,包括支付宝、各大电子商务网站均采用了 PKI身份验证功能,用户的信息安全得到了很大程度上的保证。

4.2 在访问网络资源时用户信任关系建立上的应用

基于互联网的电子商务的另一个难题是用户信任关系的建立。信任机制的有效建立不仅保证了双方交易的安全性,而且大大提高了电子商务交易的效率。对于企业来讲,他们希望向每一个有权访问企业内网的用户颁发证书,使用户通过外网来访问公司内部网络。但对于用户来讲,他们可能会接收到来自不同企业的若干个访问授权证书,但却疏于对这若干个证书的管理,用户希望用一个证书便可访问多家企业的网络。PKI技术体系中的CA便是一个很好的解决方案。CA认证将一个公共密钥、一名用户、一台计算机或实体联系起来,通过分层的组织结构,由父CA为子CA的公共密钥签发证书。认证的过程则从用户证书方开始,沿着证书的路径向上进行。目前,电子商务交易信任关系主要有以下两种模式:

直接信任模式:由同一供应商向两企业提供数字签名证书,且两方的组织结构应保持不变,在双方企业内部公布顶层数字签名证书并交换。

交叉信任模式:在其他验证模式保持一致的前提下,两企业的顶层数字签名证书分别为对方顶层的公开密钥签发数字签名证书,此时,交叉信任模式建立成功。其工作原理如下:当乙企业的用户收到甲企业用户网络数据的请求时,可沿着证书路径上溯到甲企业的顶层证书,再使用甲企业的证书对其进行验证,交叉证书便可直接完整身份认证工作[4]。此外,当甲企业的用户想访问乙企业的内部网络数据时,也可直接利用交叉证书直接进行认证访问,实现了一证多用的效果。

4.3 在信息传输方面上的应用

在虚拟网络环境下,交易双方对信息在传输过程中的保密性要求极高。数据包的加密和解密通过PKI技术的密钥配对机制得以实现。若没有接收方的私钥,即使数据包在传输过程中被非法截获,密文也不会被成功读取,数据包的保密性和安全性得到了保障。此外,PKI技术利用数字证书和数字签名这种双重加密技术,保证了数据在传输过程中不被篡改,同时也提高了交易双方的诚信度,抵赖行为得到了有效遏制。

5 结语

互联网经济的腾飞在带动国民经济发展、便捷人民生活的同时,信息安全问题也日益凸显。公钥基础设施PKI,作为基于互联网的身份认证技术,利用加密密钥与解密密钥不对称的特点,为电子商务提供了较为成熟与全面的安全服务,但 PKI技术体系在发展过程中仍面临一些挑战,如缺乏统一标准、缺乏对认证机构的统一管理等。