基于动态密码认证的防水墙模型研究与实现

叶宗海 匡凤飞 栗元邦

摘要:信息安全的核心是内部信息安全,采用防水墙对内部计算机资源设备和数据文档的管控,能够有效阻止内部信息泄露。传统的静态密码认证是防水墙主要采用的认证方式。随着计算机与信息技术的不断发展,此认证方式已不能满足当前信息安全的需要。基于此现状,对防水墙身份认证系统提出了基于混沌理论的一次一密动态密码认证方法。

关键词:信息安全;动态密码;信息泄露;身份认证;防水墙

中图分类号:TP393.08 文献标识码:A

文章编号:1009-3044(2020)29-0020-03

1 引言

信息化时代,计算机与网络技术已经渗透到了人类生产生活的方方面面,因此也涉及一个很重要的问题,那就是信息安全。根据美国CSI/FBI计算机犯罪与安全调查数据,信息泄露造成的经济损失数年来位居计算机安全事件前四位[1],由此造成数以亿计美元的损失。一般来说,企业在网络信息化过程中,主要面临网络系统安全和数据安全两方面的问题。针对网络系统安全问题,很多企业对网络外部安全很重视,配备了先进的网络防火墙、防病毒网关、IPS等网络安全设备,监控和保护网络不被入侵,而内部网络的安全却被忽视了。根据CSI/FBI提供的统计数据,在许多攻击中,信息泄漏是最重要、最频繁的安全事件,攻击者来自企业内部,而不是来自外部黑客。当然,对于这种泄密问题,有的企业也采取了措施,诸如禁止使用移动存储设备、禁止打印机、禁止联网等手段,但还是无法从根本上解决网络内部信息泄露问题。

2 防水墙及相关技术

2.1 防水墙概念

防火墙是网络中用于隔离内部网络与外部网络之间的一道防御系统,使得内部网络与Intemet或者外部网络进行互相隔离,通过设置安全策略与规则,允许或是限制传输的数据通过,限制网络之间互访,在内部网络和外部网络之间、专用网与公用网之间构造一道保护屏障,保护内网免受非法用户侵入和攻击。但防火墙局限性是,无法有效阻止内网攻击与信息泄露,不能防止策略配置不当或错误配置引起的安全威胁,也不能防止利用标准网络协议中的缺陷进行的攻击和本身的安全漏洞的威胁。总的来说,防火墙对内网的入侵者和泄密者的作用有限,即防火墙强防外弱防内的特性。

防水墙( WaterWall)是相对于防火墙(FireWall)的一种概念,可以解决内网信息泄露问题,是一种防止内部信息外泄的安全系統。与防火墙不同,作为网络安全领域的新兴技术,网络防水墙是增强信息网络系统内部安全性的重要工具,可以有效地保护敏感信息的泄漏[2]。在信息泄露方式上,网络、存储介质、外设接口、显示器和打印机构成信息泄漏的主要途径。防水墙针对这些泄密途径,分别实行事前预防、事中监控、事后审计,对系统进行了全面保护。它与防病毒产品、防火墙等外部安全产品共同构成一个完整的网络安全系统。

2.2 防水墙系统

防水墙系统( WaterBox)包含三个组件:防水墙服务器、防水墙控制台和防水墙客户端。其中,防水墙服务器是系统的核心部分。其系统结构如图l所示。

(1)服务器

防水墙服务器包括三部分:服务器端软件、授权的硬件和支持数据库。通过安全认证机制,它与多个受控客户端建立连接,以实现诸如系统管理、策略配置、操作审核和安全警报之类的功能。同时,对客户端发送的数据进行统计和分析,生成各种图表。

(2)控制台

防水墙控制台是进行人机交互的图形界面,系统管理员通过控制台实现参数配置、策略管理、系统管理和审核等功能。控制台使用用户名和密码的组合进行身份验证,只有正确的才能进入系统。同时,严格限制对敏感信息的访问权限,提高了系统的安全性和保密性。

(3)客户端

防火墙客户端是安装在受监控主机上的服务程序,它执行服务器设置好的安全策略,监控来自客户端用户的操作行为,并防止系统中的重要数据泄漏。另外,客户端软件措施严格,能自动运行并且防止本地用户关闭和卸载监视程序。用户的操作由安全策略控制,对客户端的信息和行为进行记录和控制。

提供集中管理和分布式保护是防水墙的最大特点。使用密码技术、检测、访问控制和其他技术手段来实施安全防护,以保护敏感数据和文件不被非法入侵、破坏、复制和监控的软件系统,从技术方法上防止了敏感信息的泄漏。

2.3 防水墙功能

一般来说,网络防水墙具备以下功能。

(1)防止信息泄漏,防止内网主机通过网络、存储介质、打印机和其他介质等途径有意或无意泄漏信息。

(2)系统用户管理,记录用户登录信息,为安全审计提供依据。

(3)系统资源管理,限制系统硬件和软件的安装和卸载,控制特定程序的运行,限制系统进入安全模式,控制文件重命名、删除等操作。

(4)系统实时状态监控,通过实时捕获并记录内网主机的画面,监控内部人员的安全状态,必要时还可以直接控制主机的I/O设备诸如键盘、鼠标等。

(5)信息安全审计,记录内网安全审计信息,并提供有关内网主机使用情况和安全事件分析的报告。

2.4 身份认证技术

身份认证技术是在计算机网络中确认操作者身份的过程而产生的有效解决方法,是整个安全系统的核心部分。身份认证是一个人或系统申明另一个人的身份的认证过程[3]。用户访问核心服务器时,要求输入身份验证信息,例如用户账户、密码或证书,以验证用户的合法性并确定用户权限和数据,防止非法、假冒用户非法访问服务器核心数据,造成内部信息泄漏。因此,对于服务器来说,身份认证系统是否安全可靠就显得尤其重要。

作为一种简单有效的验证措施,密码是身份验证的常用方法之一。在广泛使用的密码认证中,大多数使用静态密码[4]。主要好处是它的简单性,但存在一些安全风险。首先,静态密码在传输过程中,容易被非法用户窃取,通过数据包回放,从而导致密码被盗;其次,密码容易被破解,特别是用户的弱密码。使用监听、穷举法、字典攻击等方式,很容易获得用户密码口1;第三,密码在一定时间内实际上是不变的,且可重复使用,密码极易被窃取。第四,非法用户在获取密码后,通过冒充合法身份,入侵内部网络,窃取资源。

针对静态身份认证中密码的安全性问题,提出了基于混沌理论的一次一密动态密码认证机制。混沌是确定论系统所表现的随机行为的总称[6]。混沌序列信号是一个伪随机信号,它可以很容易从迭代方程、非线性常微分方程产生[7]。

3 动态密码认证系统结构设计

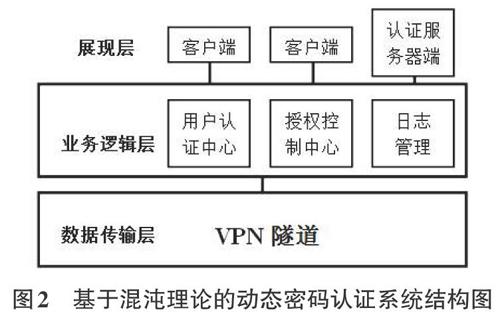

基于混沌理论的动态密码认证系统由三层组成:展现层、业务逻辑层和数据传输层。展现层包含两部分:客户端和认证服务器端;业务逻辑层包括三个模块:用户认证中心、授权控制中心和日志管理;数据传输层是基于VPN安全数据隧道。其系统结构图如图2所示。

对于动态密码认证系统而言,其功能主要是由三个模块来实现:

(1)认证中心:根据用户名和密码进行匹配认证,并在两端同时迭代生成新的密码,作为客户端的下一次登录密码,并在服务器端进行密码匹配认证;

(2)授权控制中心:给客户端用户一个初始密码,并向不同的用户开放相应的访问权限。当用户访问时发生密码异常,即密码同步迭代过程中用户端与客户端之间发生异常情况,出现密码不一致的问题。用户发送新迭代请求时,该模块再次为用户提供一个新的迭代初始值,新的初始值不同于原始迭代值;

(3)日志管理:记录访问用户的相关资料,例如訪问时间和操作信息等。在用户访问过程中出现异常情况时及时通知管理员。

4 认证同步算法分析

使用混沌序列进行身份认证时,通信的双方(客户端A方,认证服务器B方)需要进行同步。双方通信过程如图3所示。

算法实现过程描述如下。

< Request>用来表示A方的请求信息。=。A的初始身份为xo:Identi-fier= Xo,认证服务器B上存储为xo- B_A,s_ldentifer= x0。

(1)A保留Time_stamp:A_log_time= Time_stamp,并发送请求信息:A一B:

< Request>。在传输过程中,为确保信息在传输过程中不被修改,保证信息的真实性,需要对< Request>进行加密和签名。由于信息带有时间戳,所以能抗重播攻击。B接收到< Re-quest>后,进行解密与签名验证,并验证用户身份信息:

IF Identif'ier=X0,即身份正确。

THEN迭代.B_A' s_ldentifier=X1,B端A的身份由X0变为X1,同时保存Time_stamp:B_log_time= Time_stamp,并发出登录成功信息:B→A:< Reply>。

(2)IF A收到,

THEN A_logl_time=0;迭代:A's_ldentifier= xl,并向B发送数据:A→B:< Data>。

IF B收到非请求数据,

THEN将B端的B_log_time清空:B_log_time=0。

(3)IF B的丢失,

THEN A将超时,此时A发现自己的A_log_time=Time_stamp≠0,采用此Time_stamp重新发送请求信息:A→B:< Request>。B收到请求后比较,

IF Time_stamp=B_log_time,

THEN说明丢失,此时B不迭代而重新发送:B→A:< Reply>。

(4)IF A收到,而向B发送非请求数据时数据丢失,

THEN A会重新登录,A_log_time=0。A的请求信息将采用新的Current_Time_stamp,=.

(5)A发送迭代异常信号要求B给予新的迭代值:A→B:< Request0>。接到A要求给予新的迭代值请求,系统管理员通过核查A的访问记录,看A有没有异常的行为,还可以通过电话等手段联系到A用户,真正确定A用户是否合法,才给予其一新的迭代初始值XO。

(6)A和B的访问恢复正常,A可以开始重新访问。

5 结论与展望

随着信息技术的飞速发展,人们对于信息安全的认识也日益深入,企业对信息安全的要求也不断提高。基于传统静态密码认证的防水墙技术,已不能满足企业的需求。作为一种安全可靠可行的认证方式,基于动态密码的身份认证,将会是口令认证的发展方向。

参考文献:

[1] Gordon LA, LoebMP, LusyshynW, et al.2006 CSI/FBIComputerCrimeandSecurity Survey[C]//Computer Security Institute.USA,2006:15.

[2]张乾清,樊伟.防水墙技术在校园网中的应用研究[J].电脑知识与技术,2008,4(5):846-848.

[3]张馨,冯全源.基于动态lD的远程用户身份认证方案[J].计算机工程与设计,2007,28(3):545-546,557.

[4]廖光忠,胡静.基于PPTP协议和混沌理论认证的VPN的实现[J],计算机工程与设计,2007,28(14):3347-3350.

[5] Sandhu R S,Coyne EJ, Feinstein H L,etaI.Role-based accesscontrol models[J].Computer,1996,29(2):38-47.

[6]乐春峡,王勉华,周奇勋,一种新型隔离网络数据安全交换系统的设计[J].计算机工程与设计,2004,25(3):444-446.

[7]张丽,赵洋,身份认证技术的研究与安全性分析[J].计算机与 现代化,2007(5):48-49,52.

【通联编辑:代影】

作者简介:叶宗海(1980-),男,福建屏南人,高级实验师,学士,主要研究方向为网络与信息安全、单片机技术;匡凤飞,副教授,硕士;栗元邦,博士。