高安全属性价值设备威胁态势量化评估方法

韩磊,刘吉强,王健,石波,和旭东

(1.北京计算机技术及应用研究所,北京 100854;2.信息保障技术重点实验室,北京 100072;3.北京交通大学智能交通数据安全与隐私保护技术北京市重点实验室,北京 100044)

1 引言

网络信息智能化防御中,网络安全态势感知是前提和基础。网络安全态势感知能够对引起网络安全态势变化的要素进行获取、理解、评估、可视化及预测未来发展趋势。其中,网络安全态势评估能够从宏观上动态反映网络的安全状态,当前网络层面的态势评估方法相对成熟[1],虽有差异,但从研究思路及对态势感知的诠释[2]上接受并延续了JDL(joint directors of laboratories)数据融合思想[3]和Endsley态势感知层次模型[4]。

网络安全态势评估常规过程是:利用网络探针或网络传感器收集全网态势数据[5-8],利用数据融合的方式处理态势要素[9-12],使用数学模型、知识推理、模式识别等基于知识的方法对网络安全态势进行量化评估。随着网络攻防博弈的不断演进,大数据分析和机器学习等基于数据的方法[13-16]在感知、察觉网络状态、检测网络攻击、预测网络风险等方面不断有所突破,逐渐形成了针对网络安全的态势感知体系,并通过基于知识、基于数据及知识和数据融合的方法,建立了对网络安全要素认知−理解−评估的模式,在评估网络宏观安全态势方面给出了有效的解决途径。但在微观具体化、针对性方面还存在不足,具体表现为:该评估方法仅反映出单位时间内网络宏观安全状态及变化趋势,无法在微观层有针对性地呈现出网络中高安全属性价值设备(这种设备通常处于网络信息系统的关键位置,是对系统安全、稳定运行具有决定性作用的核心设备。例如,铁路、电力、核能等国家基础设施中的工业控制器、云数据中心的边界防火墙、主干网中的高速率大容量核心路由或交换设备、用于保护金融交易安全的网络密码设备、政府机构存储秘密信息的服务主机等)面临的威胁、脆弱性的危害程度、安全事件发生的可能性及拒绝服务性能劣化程度等设备威胁态势。例如,张勇[17]、席荣荣[18]等分别利用马尔可夫博弈模型和隐马尔可夫模型对网络安全状态建模,基于网络下一时刻的安全状态只与当前时刻安全状态相关的马尔可夫特性这一假设条件,通过博弈论方法确定网络的状态变化。前者采用攻击方、防守方和中立方的三方博弈;后者采用防护措施与安全事件的双方博弈,两种方法均以博弈的结果推演出网络的安全态势,解决网络安全态势量化评估的问题,该类方法基于网络状态遵循马尔可夫随机过程的假设,在多步攻击的实际场景中具有局限。例如,当网络受到多步攻击时,网络被攻破的状态和多步攻击持续的作用相关,并且与网络边界或核心位置设备的状态相关;甚至在特定多步攻击场景中,高安全属性价值设备的状态对全网的安全状态具有决定性影响。某种意义上,攻破了该类设备等价于攻破了网络。杨豪璞等[19]从网络受到多步攻击的角度描述网络状态,该方法利用节点状态确定攻击场景,用以评估网络安全态势,但仅考虑节点状态与漏洞、安全事件及前置状态“与”“或”关系,无法客观反映节点状态与网络环境、设备属性相关的实际情况。席荣荣等[18]利用网络环境属性判定安全事件发生的可能性,解决威胁感知量化评估准确性的问题,但该方法没有考虑节点性能劣化对威胁量化评估的影响,也无法确定节点所处的安全状态。杨君刚等[20]通过安全风险因子和安全风险影响因子对路由器设备进行了威胁态势评估,该方法能够直观地反映出路由器的安全威胁风险,给出了描述路由器这种网络关键节点设备的威胁量化评估方法,但该方法仅针对路由器的具体特征,用路由器的位置和交换容量来衡量设备对安全风险影响的程度,没有抽象出路由器这种高安全价值设备威胁量化评估的普适特征。Yu等[21]提出了基于熵的态势评估方法,该方法采用对设备进行威胁评估的方式,评估整体网络的威胁态势,为基于设备威胁实现网络整体安全态势评估提供了一种新的思路,但在设备威胁评估方面还有不足。具体来说,该方法利用同种攻击对不同设备的不同威胁程度来评估设备在网络中的安全状态,以此给出整体网络的态势,其评估过程关注网络中的所有设备,这种方式关注“点”多,评估分析的“面”较大,导致评估方法在运行时效性方面表现不足。此外,自“震网”病毒针对工业基础设施进行攻击后,针对关键基础设施及关键设备的安全态势感知引起广泛关注。Cristina[22]在网络安全态势感知的基础上提出了针对关键基础设施安全的广域态势感知[23](WASA,wide-area situational awareness)框架及一系列针对关键基础设施构建态势感知的原则,该框架在宏观层面给出了针对关键基础设施的安全态势感知方法论;Cristina等[23]在WASA的基础上进一步讨论了关键基础设施存在的脆弱性及易遭受到的网络攻击,并给出了降低网络攻击的防护措施。Ceeman等[24]利用网络拓扑、系统日志及配置信息通过贝叶斯网络对关键基础设施建模,计算网络安全指数来评估关键基础设施所处的安全等级。该类工作关注关键基础设施,将泛在网络空间感知对象聚焦到关键基础设施上,但仍然缺少对基础设施中高安全价值设备的威胁评估,无法在微观层面呈现出关键基础设施设备中存在的薄弱环节。

针对上述研究存在的问题,本文首先给出高安全属性价值设备定义,在此基础上提出了针对设备的威胁态势量化评估框架和评估指标,并根据评估框架和指标提出了高安全属性价值设备威胁态势量化评估方法。该方法以设备的性能、配置和脆弱性为基础,验证威胁警报、评估威胁警报的有效性,基于有效警报,构建设备状态评估算法,评估设备所处安全状态,并利用评估指标量化计算设备威胁态势。对具体网络中实际设备的评估结果表明,该方法能够准确、有效地量化评估高安全属性价值设备的威胁态势。

2 相关定义

本节给出本文工作将用的相关定义。

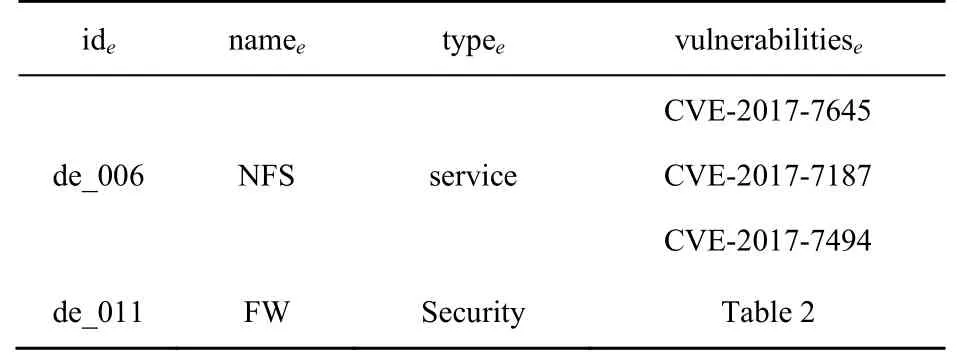

定义1(设备)网络环境中的物理实体,单个设备用e-device=(ide,namee,typee,attrivaluee,confige)表示,其中,ide为设备标识,namee为设备名称,typee为设备类型,包括安全设备、保密设备、网络设备、服务设备和终端设备等;attrivaluee为设备安全属性价值,confige为设备的配置信息。

定义2(安全属性价值)网络环境中设备有保密性、完整性和可用性3种安全属性,设备在网络中的价值由其安全属性达成或安全属性未达成时所造成的影响程度来衡量。设备安全属性价值用attrivaluee=f(confe,inte,availe)表示,其中confe、inte、availe分别表示设备的保密性属性、完整性属性和可用性属性,每个属性分5级,用1,2,3,4,5表示[25]。为表示不同信息系统所属设备安全属性的差异,用wi(i=1,2,3)表示设备3种安全属性的权重,wi值的选取参考文献[18]。

定义3(高安全属性价值设备)根据GB/T 20984—2007[26]对资产价值等级及标识的赋值,定义当设备安全属性价值attrivaluee≥ε时,其中,4≤ε≤5,设备为高安全属性价值设备。

定义4(设备配置)用来表征设备配置及服务的属性信息。设备配置用confige=(ipe,namee,porte,service,confdescriptione)表示,其中,ipe为设备的IP地址池,namee为设备的名称,porte为设备配置的端口组,service为设备可以提供的服务,confdescriptione为设备的其他配置信息,包括设备固件、软件类型、版本、硬件配置等。

定义5(设备警报)由设备发出的针对可疑安全事件或异常事件的通知,单个警报信息用alerte=(ida,namea,timea,souIPa,desIPa,souPorta,desPorta,alertdescriptiona,ide,namee)表示,其中,ida表示警报的标识,namea表示警报的名称,timea表示警报产生的时间,souIPa、desIPa分别表示警报事件发起的源IP地址和目标IP地址,souPorta、desPorta分别为警报事件发起的源端口及设备目标端口,alertdescriptiona为警报的其他描述性信息,如威胁类型、异常类型、协议类型及操作内容等,ide、namee分别是警报产生设备的标识及名称。

定义6(设备脆弱性)由设备软硬件中自身存在的、可以被威胁利用的异常或漏洞,用vulnerabilitiese=(abnormities.idabn,nameabn,descriptionabn,typeabn,severityabn,bug.cve-idb,nameb,descriptonb,cvssb)表示,其中abnormities.idabn、nameabn、descriptionabn分别为异常标识、名称及异常行为描述,typeabn为异常类型,包括保密性异常、可用性异常及完整性异常,severityabn表示异常的严重程度;bug.cve-idb、nameb、descriptonb分别为漏洞cve编号、名称及漏洞描述,cvssb表示漏洞的严重程度,用CVSS评分衡量[26]。severity表示设备脆弱性(包括异常和漏洞)的严重程度。

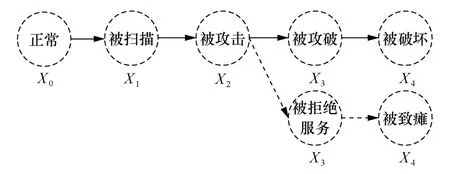

定义7(设备性能)设备提供服务的基本能力,设备性能信息用perinfoe=(idp,cp,temp,bp,mp,sesp,lossp,ide,namee)表示,其中idp表示设备性能标识,tp表示采集性能的时刻,cp表示设备CPU利用率,temp表示设备内部温度,bp表示设备带宽利用率,mp表示设备内存利用率,sesp表示会话连接数,lossp表示丢包率,ide、namee表示采集性能信息设备的标识及名称。基于文献[27],扩展定义设备性能值为6个参数(cp,temp,bp,mp,sesp,lossp)的函数。

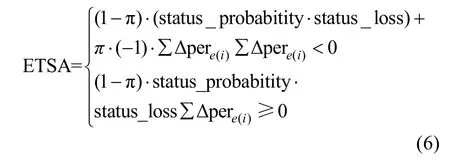

定义π (0≤π≤1)为设备性能劣化对设备态势的影响程度,∆pere(i)为第i个采样点与第i−1个采样点间的性能变化量,∑∆pere(i)为性能变化累积量,当设备性能劣化时∑∆pere(i)<0。

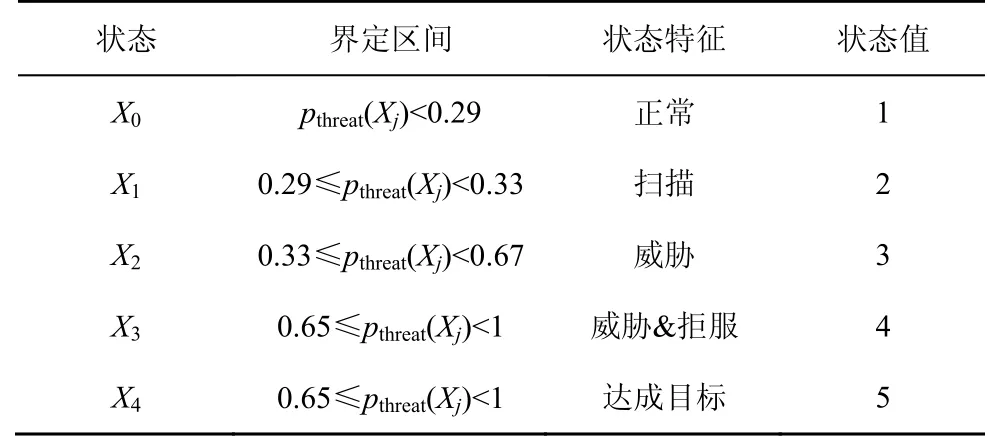

定义8(设备状态)用来表征威胁作用到设备上,设备所处的安全状态,用E_status={X1,X2,…,Xi,Xj,…,Xn},i≤j,n∈N表示,status_probabitity=pthreat(Xj)为设备所处状态Xj的可能性,status_loss为威胁有效作用到设备上造成的损失。

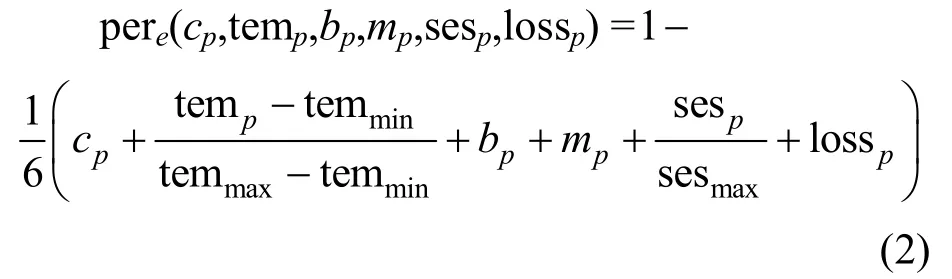

一般设备在遭受到实质性攻击前,会被各种手段进行侦测。例如,IP扫描、端口扫描、存活性扫描、漏洞扫描等,设备处于被扫描状态;扫描确定设备为攻击对象后,付诸相应手段进行非法提权,试图访问设备资源,此时设备处于被攻击状态;如果敌手能够有效利用设备存在的脆弱性,则设备将处于被攻破状态,进而遭到破坏,敌手达成攻击目的;如果敌手无法有效利用设备脆弱性,也可以发起拒绝服务,最终致瘫设备,安全状态示例如图1所示。

图1 安全状态示例Figure 1 An example of secure status

3 设备威胁态势量化评估框架与评估指标

本节提出了针对设备的威胁态势量化评估框架、评估流程及评估指标。

设备的威胁态势不仅与设备受到的威胁有关,还与设备的安全属性(保密性、可用性及完整性)价值、设备脆弱性(异常及漏洞)、设备配置、设备警报、设备性能及设备状态等因素有关,基于以上因素,本文提出设备威胁态势评估框架,如图2所示。根据评估框架,具体评估流程如下。

Step 1获取设备态势相关的属性信息devattrinfo=({alerte},confige,vulnerabilitiese,perinfoe),其中,{alerte}为警报集合。

Step 2建立评估指标,如表1所示,indexsys =(attrivaluee,∆t,π,∑∆pere(i),severity,status_loss,status_probability)。

Step 3以设备性能、配置、脆弱性为基础,验证警报、评估威胁警报的有效性。

Step 4基于有效警报,构建设备受到威胁后的状态评估算法,评估设备所处安全状态。

Step 5综合利用评估指标,量化计算设备威胁态势(ETSA,e-device threat situational awareness)。

4 设备威胁态势量化评估方法

根据第2节提出的设备威胁态势量化评估框架,本节设计了高安全属性价值设备威胁态势量化评估方法。该方法在获取设备威胁态势相关的属性信息devattrinfo及建立评估指标体系indexsys后,需要以设备性能、配置、脆弱性为基础,验证警报、评估威胁警报的有效性;进而基于有效警报,构建设备受到威胁后的状态评估算法,评估设备所处安全状态;最后综合利用评估指标量化计算设备威胁态势。

图2 设备威胁态势量化评估框架Figure 2 The framework of quantitative device threat situational assessment

表1 评估指标Table 1 Assessment indexes

4.1 威胁警报有效性评估算法

威胁警报有效性评估算法流程如图3所示。

图3 威胁警报有效性评估算法Figure 3 The algorithm for assessing effectiveness of threat alerts

算法1威胁警报有效性评估算法

输入设备属性信息devattrinfo=({alerte},confige,vulnerabilitiese,perinfoe),{alerte}={a1,a2,…,ai,…,aM,i≤M};

输出有效警报集合{alert'e}={a'1,a'2,…,a'i,…,a'm,i≤m,m≤M},{alert'e}∈{alerte}及威胁警报有效性评估值pthreat(a'i)。

begin

1)select{confige.x1,confige.x2,…,confige.xj,...,confige.xn,j≤n}from devattrinfo.confige

2)select{vulnerabilitiese.y1,vulnerabilityese.y2,…,vulnerabilitiese.yr,...,vulnerabilitiese.yu,r≤u}from devattrinfo.vulnerabilitiese

3)select{perinfoe.z1,perinfoe.z2,…,perinfoe.zg,...,perinfoe.zh,g≤h}from devattrinfo.perinfoe

4)n+u+h=k;/*提取设备属性信息*/

5)for each confige.xj,j=1,2,…,n,v1=0

6)ifai∈confige.xja'i=ai,v1++,pconfig(a’i)=

7)for eachvulnerabilitiese.yr,r=1,2,…,u,v2=0

8)ifai∈vulnerabilitiese.yr,a'i=ai,v2++,

9)for eachperinfoe.zg,g=1,2,…,h,v3=0

10)ifai∈perinfoe.zg,a'i=ai,v3++,pper(a'i)=

11)pthreat(a'i)=pconfig(a'i)+pvul(a'i)+pper(a'i)

12)return{alert'e}={a'1,a'2,…,a'i,…,a'm,i≤m,m≤Mandpthreat(a’i)

end

4.2 基于有效威胁警报的设备状态评估算法

设备威胁状态评估算法如图4所示。

图4 设备威胁状态评估算法Figure 4 The algorithm for threat status assessing

算法2基于有效威胁警报的设备状态评估算法

输入有效警报集合{alert'e}={a'1,a'2,…,a'i,…,a'm,i≤m,m≤M},{alert'e}∈{alerte}及威胁警报有效性评估值pthreat(a'j);

输出设备当前状态Xj,Xj∈E_status,E_status={X1,X2,…,Xi,…,Xj,…,Xn},i≤j,n∈N和设备所处安全状态的概率status_probabitity=pthreat(Xj)。

begin

试验表明,当样本数500~1 000较低时,CNN文本分类相对于其他文本分类算法准确率更高,虽然样本数在1 000~2 000之间,DBN算法以及RNN算法相对于CNN算法准确率有所提高,但是当样本数增大时,CNN 的准确率增长迅速。所以,实验表明,CNN算法在样本数低或者高的情况下都能较好地进行文本分类,准确率高于其他文本分类算法。

1)for each alert'ea'1,a'2,…,a'i,…,a'm

2)letXi,Xjrepresent the status of device

3)E_status=clustered({alert'e});/*聚合警报*/

4)Xi={a'i,a'i+1,…,a'i+p},Xj={a'j,a'j+1,…,a'j+q}/*用警报聚合表示设备状态*/

5)Xi=parent(Xj)/*根据攻击模式确定状态父子关系*/

6)letE_statustrepresent the device status on

7)timet,E_statust’represent the device status

8)on timet',t 9)E_statust=Xi,E_statust'=Xj,andXi=parent(Xj) 10)device status fromE_statusttoE_statust’/*设备状态由Xi转换到Xj*/ 11)returnE_statust'=Xjand status_probabitity= end 设备性能的非正常劣化表征设备受到拒绝服务的严重程度。设备性能中CPU利用率cp、内存利用率mp的劣化程度表征计算消耗型拒绝服务攻击的强度;带宽利用率bp、会话连接sesp、丢包率lossp的劣化表征了带宽消耗型拒绝服务的强度。设备内部温度过高,表征了运行环境对设备计算及带宽性能的综合影响。利用性能劣化累积量∑∆pere(i)(设备性能劣化时∑∆pere(i)<0)综合表示单位时间内拒绝服务的攻击强度,π表示性能劣化对设备态势的影响程度,用π×(−1)×∑∆pere(i)表示设备威胁态势中的性能分量。 威胁利用设备脆弱性将给设备带来损失,损失与设备安全属性价值和脆弱性严重程度相关,该种威胁为有效威胁,有效威胁对设备造成的损失用status_loss表示。 安全属性价值attrivaluee通过定义2计算得出。设备脆弱性的严重程度severity包括异常的严重程度severityabn,0≤severityabn≤10和漏洞的严重程度cvssb,0≤cvssb≤10,具体表示为 参考CVSS[27]对漏洞的评分,给出设备异常的严重程度的计算得分。 设备异常分类如表2所示。 漏洞的严重程度cvssb可以直接参考CVSS给出的评分。 表2 设备异常分类Table 2 Classification of device abnormity 通过评估指标、威胁警报有效性评估算法(算法1)、设备状态评估算法(算法2),量化计算设备的威胁态势,具体为 为了阐明高安全价值设备威胁评估的原理和过程,验证本文方法的合理性及有效性,本节介绍如何构建实验网络,在网络环境中评估设备的安全属性价值,确定高安全属性价值设备,并对其进行威胁态势量化评估。 实验网络拓扑如图5所示。Web服务(Tomcat)、数据库服务(MongoDB)、负载均衡服务(LVS)及版本管理服务(SVN)通过交换机置于网络的DMZ域;桌面云服务(Fusion Access)及文件存储服务(NFS)通过Vlan置于网络的Trust域;系统性能、日志服务(Log Server)及安全文件传输服务(SFTP)置于网络的Management域,具有IPsec功能的防火墙位于Trust域和Untrust域的边界。外部连接通过Untrust域到Trust、DMZ域间的映射实现,整体网络在DMZ和Trust域部署Snort[28](IDS)。防火墙警报及Snort警报通过设备信息中心接入Management域的LogServer及SFTP。 实验网络主要资产信息如表3所示。 根据定义3,当设备安全属性价值attrivaluee≥ε时,其中,4≤ε≤5,设备为高安全属性价值设备。表3数据表明,de_011和de_006为实验网络中的高安全属性价值设备,其脆弱性信息如表4所示。 图5 实验网络拓扑Figure 5 Topology of experiment network 表3 主要资产信息Table 3 Asset information in experimental network 表4 设备脆弱性Table 4 The device vulnerabilities 下面在不同场景中对高安全属性价值设备de_011和de_006进行威胁态势量化评估实验。 场景1互联网流量场景 开放de_011设备Untrust域公网接口并开放DMZ域Web服务;在de_011设备上做NAT,将公网IP及端口映射至Web服务的负载均衡服务。此时,de_011设备直接暴露给Internet用户。de_011设备接收Internet访问流量。 场景1测试从16:00开始至19:00终止。 主要特点:设备直接暴露在Internet上后,会有来自不同国家的恶意主机,对设备类型、端口、服务、存活性进行扫描、提权等攻击。 数据获取:从LogServer及SFTP中获取警报数据,性能数据通过设备性能命令会话以文件形式记录。 场景2测试员在Internet侧对de_011设备进行模拟攻击 场景2在场景1的基础上,对de_011设备进行模拟攻击,de_011同时接收Internet访问流量和测试员DOS攻击流量。 场景2测试从19:00开始至21:30终止。 具体在公网上利用Nmap[29]、Netwox[30]、Kali[31]分别对de_011进行端口、服务扫描,Large ICMP攻击、Syn flood和 Udp flood攻击。 数据获取:从LogServer及SFTP中获取警报数据,性能数据通过设备命令性能会话以文件形式记录。 场景3测试员在内网侧对de_006设备攻击 该场景模拟内部用户非授权访问de_006文件系统的恶意行为,该场景采用Nmap对de_006设备的端口及服务开放情况进行扫描,之后试图通过NFS通用漏洞提权进入系统,由于该系统已经安装相应补丁,提权失败后发动Syn flood和Udp flood攻击。 场景3测试从21:30开始至次日0:30终止。 数据获取:利用Snort[28]获取警报数据,利用Nmom[32]和Smokeping[33]采集Linux性能数据。 实验获得数据后首先对场景1~场景3的警报数据和性能数据进行对应时间窗口关联,满足警报时间和性能时间的一致性关系,利用Java程序和MongoDB对警报和性能数据进行入库预处理,满足评估算法要求,然后用本文方法对3个场景的数据进行分析。警报有效性评估结果如图6所示。 图6 警报有效性评估结果Figure 6 The results for assessing effectiveness of threat alerts 图6结果表明,本文方法能够以设备的性能、配置、脆弱性为基础,验证威胁警报、计算警报有效性评估值,并通过评估结果反映出威胁对设备作用的有效程度,具体表现在两个方面。一是算法1能够在大量警报数据中根据设备的属性信息提取出有效警报,从警报数量、警报频率层面评估威胁对设备的作用,警报约减率如表5所示,根据表5计算可得平均约减率为33.04%。有效的警报显式地反映出威胁的数量、频率,以场景1为例,根据表5可知在16:00-19:00这段时间内设备受到有效的可见攻击为26次。二是算法1能够通过警报的评估分值,反映出威胁对设备作用的有效程度。场景1中de_011设备在第25、28、33、38个警报的评估分值较高,达到了0.67,主要原因是设备在以上时刻受到不同恶意主机连续对其进行了远程Telnet提权攻击,攻击过程使设备网络会话连接、丢包率等性能劣化,导致警报评估分值较高,一定程度上反映出远程Telnet提权对设备作用的程度。场景2中de_011设备在第63~66警报时刻、第114~119警报时刻评估分值较高,分别达到了0.67和0.44,主要原因是设备分别受到Syn flood和 Udp flood攻击,一定程度上反映出拒绝服务攻击对设备作用的程度。场景3中de_006设备在第155~163警报时刻、第250~257警报时刻评估分值较高,达到了0.625,主要原因是设备分别受到Syn flood和 Udp flood攻击,曲线变化反映出拒绝服务攻击对设备作用的程度。 表5 警报约减率Table 5 Alerts reduction ratio 图7结果表明,设备性能变化和警报评估分值变化具有一致性。例如,场景1中评估分值较高的第25、28、33、38个警报,对应性能第6个采样周期:场景2中评估分值较高的第63~66警报和第114~119警报,分别对应性能第8个和第12个采用周期;场景3中评估分值较高的第155~163警报和第250~257警报,分别对应性能第18个和第32个采用周期。在有效警报对应的性能周期中均有性能劣化的情况,表明设备性能变化和警报评估分值变化的一致性。 图7 设备性能变化率Figure 7 The changing ratio of device performance 图8结果表明,本文方法能够基于警报的有效性评估设备所处安全状态。设备状态评估值、状态特征及状态值如表6所示。表6依据实验中不同攻击类型发生期间对应威胁警报有效性评估值的均值区间界定threshold值范围。图8中场景1~场景3的状态变化与设备性能变化(图7)及警报有效性评估图变化(图6)的安全状态相对应,表现出设备受到威胁后设备所处的安全状态。 图8 设备威胁态势量化评估Figure 8 The threat status assessing 表6 设备威胁状态评估值Table 6 Value of threat status assessing 图9结果表明,利用本文提出的设备威胁态势量化评估指标和评估方法,计算得出的设备威胁态势与设备的安全状态对应,评估结果与实验场景的实际测试一致,结果能够准确、有效地量化评估设备的威胁态势。在19:42、20:02、21:02、21:22、22:22和22:52均发生了拒绝服务攻击,图9中表现出在以上时刻设备具有较高的威胁量化评估值和较高等级的安全状态,并且威胁量化评估值和安全状态趋势相互对应,图形变化与实验场景的模拟攻击行为相符。由此,综合分析图6~图9,本文方法针对高安全属性价值设备,能够以设备性能、配置、脆弱性为基础,验证威胁警报、计算威胁警报的有效概率,评估设备所处安全状态,并利用评估指标准确地评估设备威胁态势。 图9 设备威胁态势量化评估Figure 9 The quantitative threat situational evaluation for device 在介绍本文方法的基础上,本节综合其他评估方法,从不同的角度和本文方法进行对比分析,结果如表7所示。本节比较选择了7个指标,其中,评估对象、属性方法类型、结果形式反映了不同方法针对的评估对象、基于的理论方法及评估结果表现形式;普适程度反映方法应用的通用性;知识来源反映方法本身的客观程度;警报约减和警报聚合反映方法对数据的融合能力。 表7 威胁态势评估方法比较Table 7 Comparison of different threat situation assessment methods 对比分析如下。 1)针对网络的评估方法,在网络威胁态势量化评估方面体现出评估结果的宏观性、整体性及趋势性,针对设备的评估方法,能够立足具体设备对确定对象进行评估,评估结果在设备这种微观层面针对性较强,是对网络威胁态势评估在微观层面很好的补充。 2)在针对设备的威胁评估方法中,本文方法抽象出设备安全属性相关的评估指标,比较文献[18]使用路由器的位置和交换容量来衡量设备对安全风险影响程度的方法更具通用性。 3)在知识来源方面,本文方法较少地依赖领域专家和经验,评估方式基于概率方式,相比文献[18,20]利用专家经验赋值环境属性相关度[18]和威胁发生可能性[20]的方式,在评估方法的客观程度方面更具有优势。 本文在给出高安全属性价值设备定义的基础上,提出了针对设备的威胁态势量化评估框架和评估指标,并根据评估框架和指标提出了高安全属性价值设备威胁态势量化评估方法。该方法以设备的性能、配置和脆弱性为基础,验证威胁警报、评估威胁警报的有效性。基于有效警报,构建设备状态评估算法,评估设备所处安全状态,并利用评估指标量化计算设备威胁态势,本文所提方法的评估过程、评估结果与网络规模变化不直接构成函数关系,网络规模的变化不影响方法的计算复杂度,体现出较强的网络规模适用性。对具体网络中实际设备的评估结果表明,该方法能够准确、有效地量化评估高安全属性价值设备的威胁态势。通过方案对比分析结论表明,本文方法在应用的通用性及评估结果的客观性方面具有优势。4.3 性能劣化对设备威胁态势的影响

4.4 有效威胁对设备造成的损失

4.5 设备威胁态势量化评估

5 实验分析

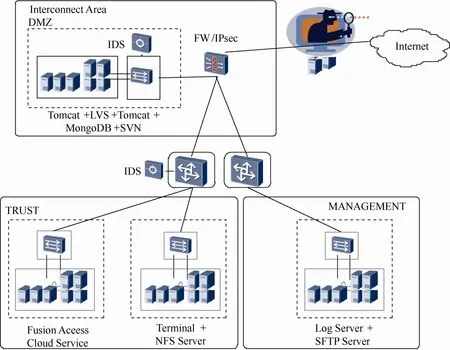

5.1 实验场景

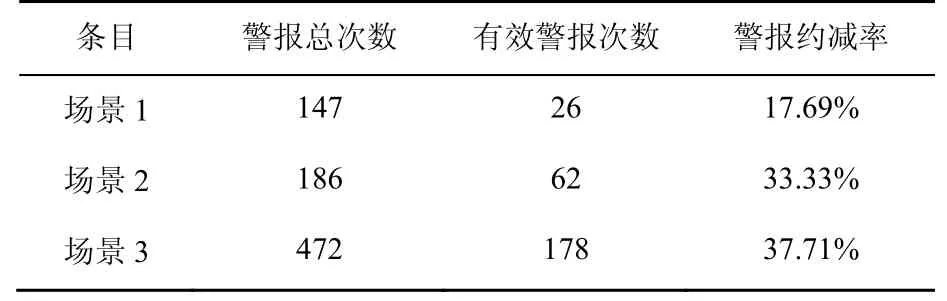

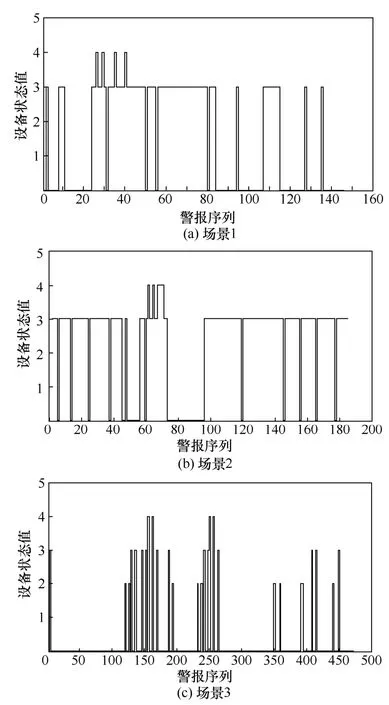

5.2 结果分析

5.3 对比分析

6 结束语