云时代下传统电子政务网络安全域的应用划分

◆刘迎仙 李季伦 樊则胜

云时代下传统电子政务网络安全域的应用划分

◆刘迎仙 李季伦 樊则胜

(云南省电子政务网络管理中心 云南 650228)

在互联网应用无处不在的今天,随着政府信息化程度的不断提高,电子政务工作的深入推进,各地各部门纷纷开展云平台建设工作,承载了一大批电子政务业务应用。同时,云平台的建设应用也给传统网络带来了新的安全问题,本文主要从网络安全域的定义、划分原则和思路,并结合电子政务外网网络建设应用实际,研究了传统网络开展云平台建设应用后,如何进行网络安全域的应用划分,从而提高安全保障能力。

电子政务;网络安全;安全域;云平台;云技术

1 引言

随着云技术在电子政务领域的推广应用,给已经建设完成的电子政务网络带来了新的安全挑战。传统的电子政务网络建设都不是基于SDN的网络架构,但云平台的建设应用势不可挡,云平台的建设应用势必对电子政务网络基础设施带来很大冲击,也在网络安全方面带来了很多挑战和困难,尤其是打破了电子政务网络的安全域划分,造成了很多网络安全隐患。因此,针对目前这一发展应用现状,结合多年电子政务网络建设应用实际和经验,本文研究了引入云平台后的电子政务网络安全域的应用划分。

2 网络安全域介绍

网络安全通俗地说是指网络中所涉及的硬件、软件以及系统数据的安全。网络安全主要从网络规划建设、安全防御、安全评估、安全加固四个方面建立整个网络的安全防御体系。而网络安全域的划分正是网络规划建设中的重中之重。一个区域可能混杂多种流量,容易由于某个业务系统遭受攻击,连带影响到其他业务应用。当规模不断扩大时,就像一个隐形炸弹,给安全运维工作提出非常高的技术要求,尤其是一旦发生故障或安全事件,则要耗费大量的时间排错,对排除安全隐患造成极大的困难。因此,网络安全域的划分是保证网络及基础设施稳定正常运行的基础,同时也是保障网络中部署的业务系统提供正常应用以及业务数据信息安全的基础。

(1)网络安全域定义

网络安全域是指同一系统内具有相同的安全保护需求、相互信任,并具有相同的安全访问控制和边界控制策略的子网或网络区域。

(2)网络安全域划分原则

网络安全域划分原则一般是根据业务应用划分、安全保护级别划分。针对不同行业由于业务不同,划分的方法也不同,划分的结果也不同。所以,具体的网络安全域的划分应根据不同的行业、不同用户、不同需求结合自身在行业中积累的经验来进行。但是,网络安全域划分的最终目的都是达到对用户业务系统的全方位防护,满足用户的实际需求。所以,网络安全域划分步骤是先从各种业务系统应用实际以及数据流、数据处理活动安全需求出发,然后根据安全应用、访问需求进行安全策略设计和优化,再进行安全域划分,并做好业务系统外部网络环境以及总体安全防护规范设计。

3 电子政务网络安全域应用划分

电子政务互联网区由于要面向社会提供服务必须连接因特网,这就带来了很多安全威胁,更需要进行网络安全域的划分。

3.1 网络安全域划分思路

电子政务网络安全域由安全互联域、安全支撑域、安全服务域、安全运维域四个区域组成。

安全互联域:因特网出入口网络设备、安全设备和链路,局域网核心层、汇聚层互联设备和链路,安全支撑域、安全服务域、安全运维域的互联基础设施构成的区域。

安全支撑域:指由各类安全产品的管理平台、监控中心、维护终端以及对应部署的服务器等组成的区域,是安全产品的聚集区,实现的功能包括访问者身份认证、权限控制、病毒防护、补丁升级、入侵检测、漏洞扫描、安全审计等等。

安全服务域:指由各业务系统应用服务器、web服务器经局域网连接对应数据库服务器、存储设备以及处理数据信息的区域。

安全运维域:指运维管理人员通过SSL VPN方式安全接入后,并由堡垒机进行运维行为记录,从而保证运维管理人员能安全、方便、快速进入安全服务域和安全支撑域对相关软硬件进行运维管理。

3.2 网络安全域子域划分思路

(1)安全互联域中的子域划分

安全互联域划分为因特网互联子域和局域网互联子域。

因特网互联子域:自主管理的因特网接入链路、接入设备,包含相关的网络设备和安全设备均划入因特网互联子域。

局域网互联子域:局域网核心层、汇聚层互联设备和链路以及安全服务域、安全支撑域互联的互联基础设施均划入局域网互联子域。

(2)安全服务域中的子域划分

安全服务域划分为DMZ应用子域和数据库存储子域。

DMZ应用子域:该子域放置可供内、外部用户公共访问的服务器或提供通信基础服务的服务器及设备。例如:政务单位网站的WEB服务器、业务系统的发布管理服务器、邮件服务器、DNS服务器、VPN网关等,这些系统和资源主要面向外部用户提供服务,必须通过防火墙配置对应策略,也是必须暴露在外部的应用服务,极易遭受外界的攻击和威胁。

数据库存储子域:该子域放置政务单位的网站数据库服务器、业务系统数据库服务器、业务系统支撑平台服务器,存储设备、备份服务器等等,是所有安全域中必须重点保护的核心区域。

3.3 网络安全域互访原则

(1)安全互联域:因特网有线或无线网络用户访问单位的其他安全域都要通过此域。安全支撑域、安全服务域、安全运维域之间的互访都要经过安全互联域,不允许直接连接。

(2)安全支撑域:除了与安全互联域互访外,只提供运维管理人员通过安全运维域访问维护,为安全服务域提供安全保障。

(3)安全服务域:DMZ应用子域对因特网用户提供服务,允许所有安全域访问;数据库存储子域不对因特网用户提供服务,只允许DMZ应用子域通过定制策略访问。

(4)安全运维域:通过SSL VPN方式,经过安全互联域的特定安全策略可以访问任何域。

3.4 云平台建设后带来的电子政务网络安全域问题

云技术给传统的IT基础设施、应用、数据以及IT运维管理都带来了革命性改变,对于安全管理来说,既是挑战,也是机遇。首先,作为新技术,云计算引入了新的威胁和风险,进而影响和打破了传统的电子政务网络信息安全保障体系和运维管理体系,尤其是打破了安全服务域中DMZ应用子域与数据库存储子域的边界划分,带来了很多安全隐患,主要如下:

(1)由于云平台上承载着大量已经部署了应用系统的虚拟机,重要网段集中,且容易暴露导致来自外部的非法访问和入侵;

(2)单台虚拟机被入侵后将对整片虚拟机进行渗透攻击,并导致病毒等恶意行为在网络内传播蔓延;

(3)对WEB服务器的应用入侵、上传木马、上传webshell等攻击行为,成功后将蔓延到数据库服务器,直接导致数据信息被篡改、丢失、外泄等等。

综上,云平台的建设应用,对传统电子政务网络的安全互联域、安全支撑域以及安全运维域影响不大,但是大大影响了安全服务域的应用划分。安全服务域的DMZ应用子域与数据库存储子域的边界由于云平台的应用,所有DMZ应用网段与数据库存储网段互联或直接放弃数据库存储网段的使用,很多业务系统数据库直接部署于DMZ应用网段,然而传统网络又无法实施SDN加虚拟防火墙对云平台东西向流量安全进行访问控制,造成了以上攻击和恶劣影响,也是很多用户和安全运维管理人员头疼但又必须考虑和解决的事情。

3.5 安全服务域子域划分思路

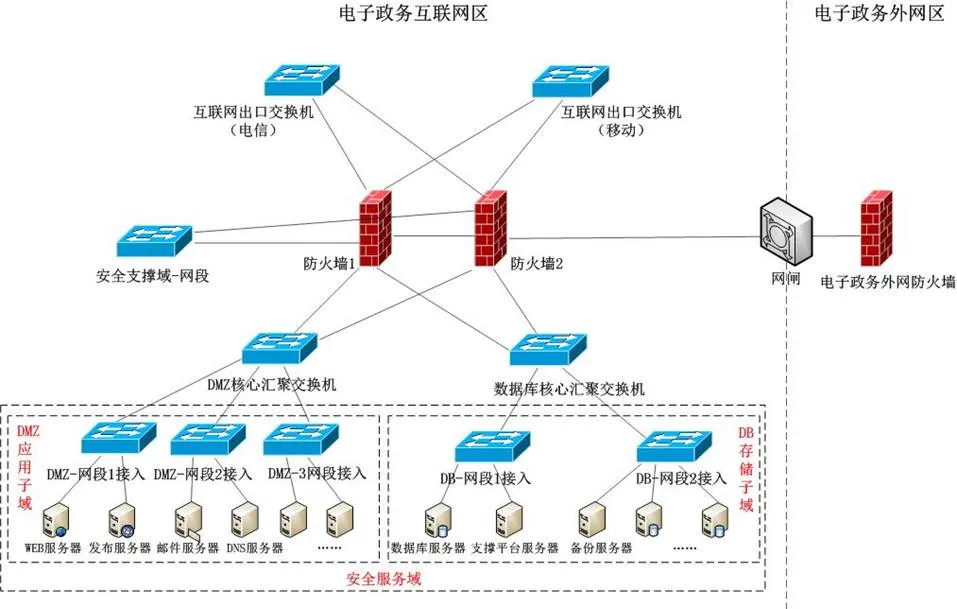

3.5.1云平台建设前的安全服务域划分

传统网络下,云平台建设应用前,单位机房安全服务域划分如下:电子政务业务系统的WEB服务器、应用服务器、附件服务器、邮件服务器、DNS服务器等等都放置于DMZ核心汇聚交换机下的DMZ接入网段。业务系统对应的数据库服务器、存储备份服务器以及一些仅对DMZ区应用服务器做支撑的第三方软件平台都放置于数据库核心汇聚交换机下的数据库接入网段区。DMZ应用子域统一通过层层安全设备后,仅开放部分应用端口对因特网用户提供访问应用,对数据库存储子域区服务器的访问采用经过防火墙开放特定的安全策略访问模式,极大程度地保证了业务系统数据信息的安全性。

图1 电子政务安全服务域划分(云平台建设前)

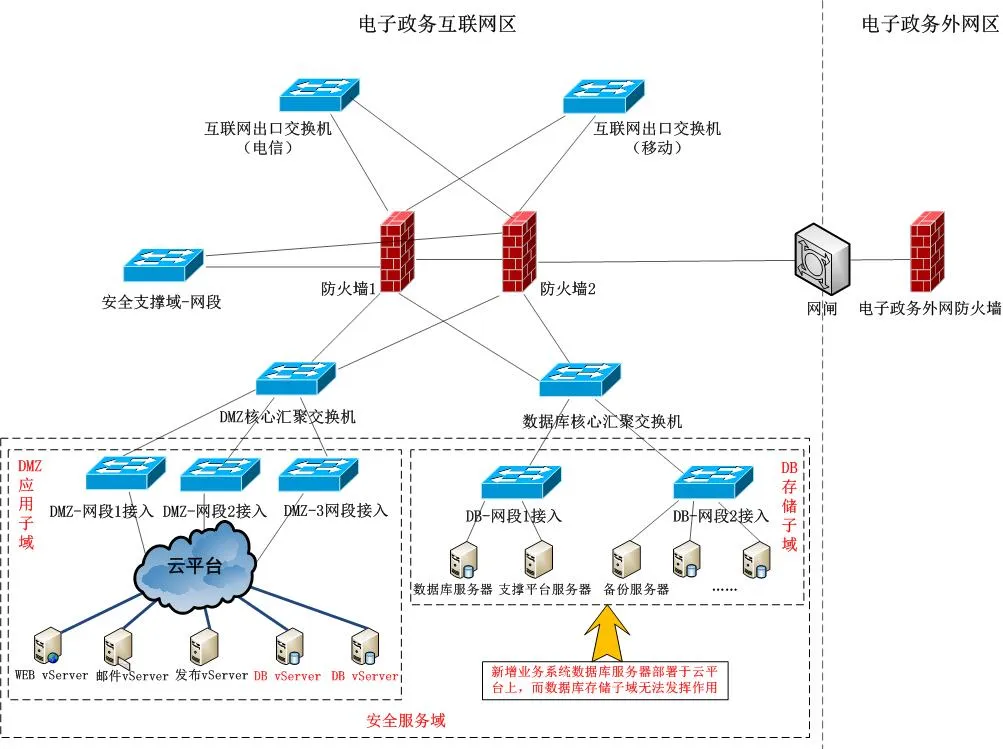

但是,云平台建设应用后,介于其上虚拟机承载的电子政务业务系统需要面向因特网上的企事业单位、公众提供服务,所以云平台规划设计部署于DMZ核心汇聚交换机下接入的是DMZ网段,部署人员往往优先考虑运维、部署方便也将业务系统的数据库服务器、第三方软件支撑平台等等都部署在同一套云平台之上,混淆了DMZ应用子域和数据库存储子域,导致两个域承载的服务器互联互通,打破了两个子域边界。由于业务系统要面向因特网提供服务,防火墙上势必要开放一些应用端口,本来就极易遭到恶意人士的攻击,一旦其中一个业务系统WEB、应用服务器被入侵,会影响到整个云平台中的其他数据库服务器,势必出现数据信息的篡改、破坏、外泄等安全风险。但介于机房物理位置的压力以及云平台的应用发展趋势,数据库存储子域内的数据库服务上云趋势迫在眉睫。

图2 电子政务安全服务域应用变化(云平台建设后)

3.5.2安全服务域划分解决思路

如图2所示,传统网络部署应用了云平台业务后,DMZ应用子域混入了DB存储子域的数据库服务以及数据存储服务的服务器,打破了DMZ应用子域以及DB存储子域的安全边界划分,两个子域中的服务器互访由原来必须经过防火墙访问控制变成了直接连通,东西向流量无任何安全设备进行监测和控制,仅靠云平台虚拟机上的防病毒软件是无法保证数据访问安全的。

如果是传统网络已经云化或是新建网络系统,直接采用SDN、NFV(网络功能虚拟化)等新技术构建云安全防护体系,既可定义,灵活度又高,完全满足计算虚拟化环境下的网络安全支撑需求,从而实现按需、简洁的安全防护体系。但是,基于传统网络中的传统硬件设备对应用所需要的灵活性、动态性、可调度性支持不高或者不支持而导致无法实施。为了规范安全服务域的划分,充分保障已建成应用云平台的安全应用,我们可以从以下方式进行研究。

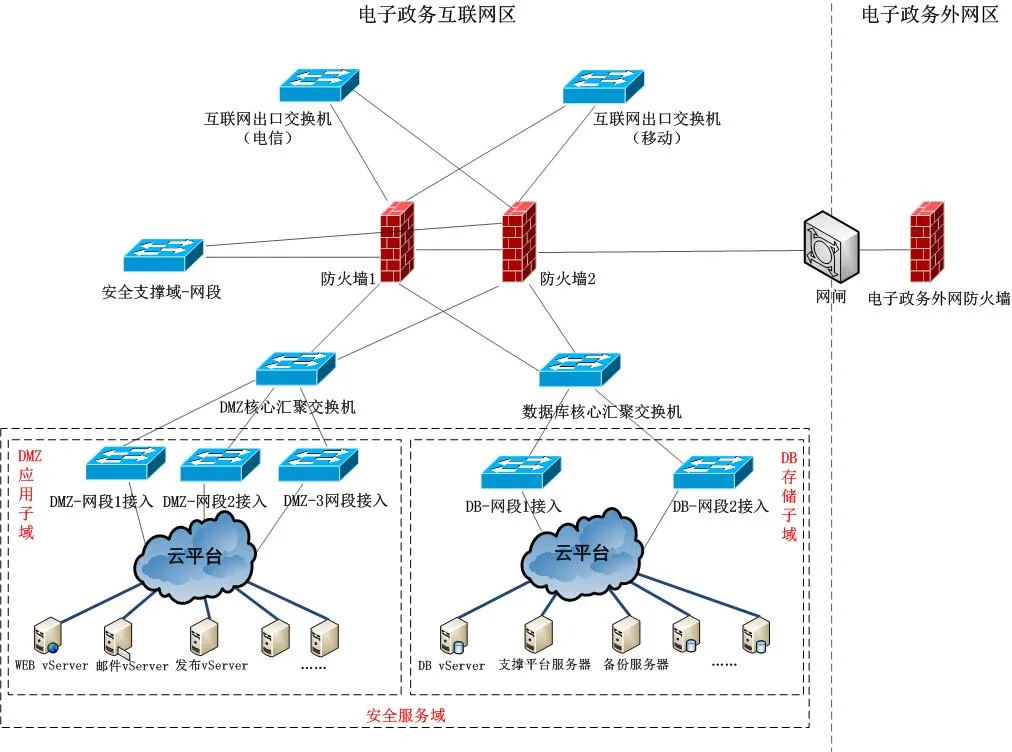

(1)思路一:

搭建两套云平台,一套位于DMZ应用子域,另一套位于DB存储子域,上面部署的应用类别与物理服务器同步,完全遵循云平台建设前的网络安全子域划分、应用模式。如下图所示:

图3 多套云平台部署模式

实施效果:按照上图所示部署实施后,充分保证了DMZ应用子域与数据库存储子域的边界划分,并且保证了DMZ应用子域与数据库存储子域之间的互访必须经过防火墙的安全访问控制,最终保障了引入云平台后虚拟机之间的东西向流量的安全。此思路部署方式对于内部网络架构调整不大,未打破原来设计规划的安全网络子域边界划分以及安全应用模式,但是需要搭建两套云平台,针对云平台的软硬件投入成本较高,同时也增加了云平台部署实施以及运行维护管理的工作量。

(2)思路二:

如果我们暂时无法按照思路一中的方法进行实践,那我们只能放弃对安全服务域划分的规范调整,从保证现有云平台东西向访问安全着手,先保障云平台的安全稳定应用,下一步再进行安全服务域的规范划分调整。

为了保证云平台东西向访问流量的安全,我们可以充分利用云平台中虚拟机操作系统自带的防火墙功能。此方式无须软硬件成本的增加。但是,必须对虚拟服务器上部署的业务系统、应用服务、数据库服务等进行精准深入的技术分析,梳理同一个业务系统部署虚拟服务器间的数据流、端口访问等对应关系,制定虚拟服务器之间的相互访问控制策略,再通过虚拟机服务器操作系统上自带的防火墙配置相应策略进行限定访问,最终达到控制云平台东西向流量安全的目的。

实施效果:按照本思路部署实施后,因为只有DMZ应用子域有一套云平台,数据库存储子域无云平台,虽然DMZ应用子域云平台的东西向访问流量安全性能够保证,但是还是打破了DMZ应用子域以及数据库存储子域的安全边界划分,而且会随着DMZ应用子域云平台虚拟机的逐渐增多,导致数据库存储子域里的业务应用逐渐萎缩,最终导致数据库存储子域形同虚设或不复存在。此思路部署方式在软硬件方面基本无投入,网络架构调整也不大,但是,此种方式人工成本较高,需要对云平台虚拟机上部署的业务系统需求、技术分析到位,才能保证开启防火墙策略后应用能够正常提供服务,并且针对虚拟机上采用的操作系统为Linux、Unix的,需要运维人员对这些操作系统自带的iptables、firewall等防火墙软件非常了解,才能进行相应策略配置限制,毕竟这些防火墙软件易用性较低。

(3)其他建议

介于安全支撑域内主要部署的是各类软硬件的安全产品,本文建议该域采用专门的安全网段,并且部署的服务器不使用DMZ应用子域或数据库存储子域内云平台上的虚拟机,可采用物理服务器部署模式,也可采用单独搭建一套安全云平台的应用部署模式。

4 结论与展望

随着党政部门信息化程度的不断提高,云计算模式得到大量应用和推广,但由于传统网络基础设施已大规模建成多年并承载着大量的电子政务重要业务应用,基于原网络基础设施开展网络云化改造工作难度较大、改造风险较高、投入成本较多,本文提出的网络安全域划分调整思路能够控制综合成本,并有效保障云平台的安全应用。但是,云时代下机房每天新增的数据量非常巨大,需要处理的数据成倍增加,各应用也千变万化,因此,建立自动化、虚拟化、可动态弹性伸缩的云安全防护体系已经是大势所趋,传统网络可以充分利用SDN、NFV等新技术不断完善云安全的防护体系,使云平台得到更加健康、有序、科学、合理的发展。

[1]邱岚,谭彬. 安全域划分研究与应用[J].计算机安全, 2012(6).

[2]许新庆. 云计算平台安全与防护[J].信息系统工程, 2015(7).

[3]戚文静,刘学.网络安全原理与应用(第二版)[M].水利水电出版社,2013.