车载云计算的隐私保护综述

纪健全 姚英英 常晓林

摘 要:车载云计算作为传统云计算应用于智能交通系统的一项创新型技术,不但完善了车辆控制、信息娱乐等功能,而且实现了对车辆资源的动态整合与按需分配,满足了用户对高质量云服务的需求。然而,车载云计算在道路安全、智能驾驶等方面产生积极影响的同时,其隐私安全问题也逐渐显现。文章介绍了车载云计算的基本架构以及隐私保护需求,同时分析了其基于隐私方面的潜在威胁与攻击并总结解决方案,最后给出了车载云计算隐私保护的未来研究方向。

关键词:车载云计算;隐私保护;安全威胁

中图分类号: TP309 文献标识码:A

Abstract: As an innovative technology of traditional cloud computing applied to intelligent transportation system, vehicular cloud computing not only improves the vehicle control, infotainment and other functions, but also realizes the dynamic integra-tion and demand assignment of vehicle resources and satisfies the requirement of users for high-quality cloud services. While vehicular cloud computing has a positive influence to road safety and intelligent driving, it also faces challenges in privacy-preserving. In this article, we introduce the basic architecture and privacy-preserving requirements of vehicular cloud computing, analyze its potential threats and attacks based on privacy, summarize the solutions, and finally give the future research direction of protecting privacy in vehicular cloud computing.

Key words: vehicular cloud computing;privacy protection;security threats

1 引言

作為智能交通系统发展的基础,车辆自组网(Vehicle Ad hoc Network,VANET)[1]利用传感器从周边环境获得信息,通过车对车(Vehicle-to-Vehicle,V2V)或车对基础设施(Vehicle-to-Infrastructure,V2I)通信与相邻车辆、路侧单元(Road Side Unit,RSU)进行交互,从而提高道路交通的安全性。但随着人们对高带宽应用程序和复杂计算的需求,受硬件设备的限制,每台车辆的物理资源十分有限,因此Olariu等人[2]提出将车载网络、嵌入式设备和云计算相结合建立成为车载云,相邻车辆利用RSU实现更多物理资源的共享。

车载云计算(Vehicular Cloud Computing,VCC)作为云计算应用于汽车行业的一次革新,它是将VANET与云计算相结合,通过系统中实体自组织形成云,将底层物理资源动态整合再分配,平衡资源限制,从而满足信息存储、车载计算、通信等服务需求。然而VANET[3]和云计算[4]的隐私安全问题并不会因技术的合并而改变。相反,因为车辆的高移动性,VCC还存在有其他的隐私安全挑战。一方面,车辆可以随时动态加入或离开,合法用户和攻击者有同等共享物理资源的权利,用户无法有效地分辨出合法车辆资源与攻击者伪装车辆的恶意资源。另一方面,车辆内部的系统很可能泄露敏感信息,尤其是与位置相关的隐私数据。尽管现在假名和加密技术[5]被广泛应用于生活中,但云成员之间的可信问题依然会产生极大的隐私挑战。因此,研究人员在充分利用VCC的同时,解决隐私安全问题也至关重要。

本文首先介绍了VCC的基本架构,然后从三个方面对其隐私需求进行分析,之后介绍了目前针对VCC隐私安全方面存在的主要攻击,并总结解决对策。最后描述了有待解决的问题和未来研究方向。

2 VCC架构

相较于一般云计算或移动云计算所具有的灵活性、可靠性、按需服务等特点,VCC服务不仅要确保云计算本身优点的强化,更需要有针对性的特征支持。Gu等人[6]将车载云架构分为两层,底层的车载云根据适用的应用场景不同分为两类:基于道路的车载云和基于停车场的车载云。第二层中心化云平台则是对底层车载云数据的存储和计算,以此实现更高效的资源部署。之后Ahmad等人[7]则是对车载网络提出了三层云架构:车载云、基础设施云与后端云。在车载云中,车辆的物理资源会在与其同组的成员汽车之间共享,而位于云外部的车辆无法获得。基础设施云则是由道路中大量的RSU对车辆的云服务访问请求进行处理。后端云实质上代表了传统的互联网车载云,它拥有更强大的存储和计算能力,同时可以覆盖更广阔的位置区域[8],从而保证了用户所需的高带宽、大容量等要求。

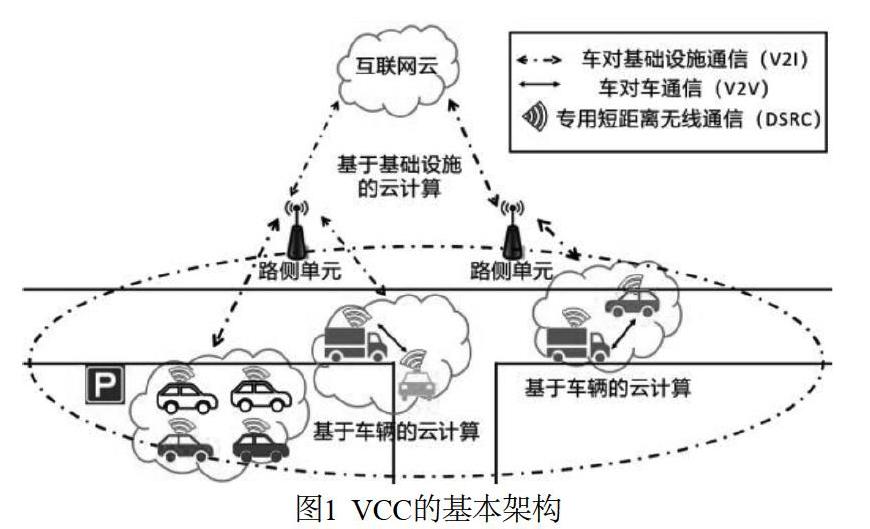

本节中,通过区分对车载云网络通信过程中基于的主要实体不同,将VCC架构分为两部分进行介绍:基于车辆的云计算和基于基础设施的云计算。如图1所示,给出了一个VCC的基本架构。

(1) 基于车辆的云计算:车辆在利用内部传感器在多种控制单元互联的基础上,与其他车辆之间通过专用短程通信技术(Dedicated Short Range Com-munication,DSRC)进行通信,并且在车辆之间形成自主云,以此达到使物理资源汇集再分配的目的,从而提升整个车辆对外界通信(Vehicle-to-Everything,V2X)的服务效率。相较于简单的V2V通信,这种VCC使资源能够动态自主加入并協同处理,车辆可以同时成为资源消费者和资源提供者,也可择一为之,从而能更好的满足对资源的弹性需求。但与此同时,因车辆的高移动性特点,云计算中会面临不断有车辆的加入或离开,因此VCC的隐私安全性受到了极大的挑战。

(2)基于基础设施的云计算:其主要表现为车辆通过无线通信技术与基础设施进行通信,之后由基础设施利用服务接入点与传统意义上的互联网云实现互联。在实际应用中,道路上存在有大量的RSU(如智能交通信号灯、智能无限摄像机)等基础设施,交通管理部门通过跟踪RSU所反馈的道路信息,实时监控交通状况,及时更改管制措施,并将结果通知给车辆。另一方面基础设施也为车载云应用程序提供支持,通过帮助车载云与通信服务提供商进行交互,从而满足大众对于娱乐创新型、舒适性的需求和体验。

3 VCC隐私需求分析

随着智能交通系统的快速发展,越来越多的车辆加入其中。由计算机控制连接的车辆很容易受到隐私安全威胁。车载云的动态灵活性在方便资源协作的同时,也暴露出大量的潜在隐私问题。本节将从三方面:车载网络、通信系统和云对VCC系统中的隐私需求进行分析。

(1)车载网络

众所周知,车辆内部包含有多种传感器和控制单元,例如通信控制单元、全球定位系统设备等。现代汽车拥有超过70个嵌入式电子控制单元以实现各种功能,这些组件都是通过各种通信总线进行连接。然而将车辆内部组件进行互联所产生的隐私安全问题却一直被研究领域长期忽视。

1)车载数据的机密性:车载数据的记录系统通常包含有加速、刹车以及驾驶员相关信息等数据。并且随着大众对于适用性、娱乐性需求的提高,车辆中导航设备、信息娱乐等相关软件所采集到的驾驶员敏感数据,例如联系人列表、浏览历史、行车轨迹等私人信息往往会被人们所忽略。因此必须防止车载软件未经授权的更新,以及对存储在车载单元上的本地数据进行加密,防止恶意篡改。同时还要保证驾驶员主张数据修改、软件更新等操作的真实性。并且,车载单元应检测和验证接收到的数据信息是否被恶意篡改。

2)车载通信的机密性:控制器局域网(Controller Area Network,CAN)作为各种网络嵌入式控制系统的实际标准,同样也成为汽车行业中主要应用的车载网络媒体[9];但CAN通信协议并不能保证数据帧的机密性,Zheng等人[10]分析了针对车载网络控制系统的安全威胁,总结了CAN可能面临的拒绝服务、嗅探、弱访问控制等安全挑战。同时CAN网络中每个节点都可以访问总线上的数据,一旦攻击者获得对车辆通信的访问权,就可以控制车辆的许多功能。因此,需要一种安全解决方案[11],保护车辆内部和通信信道上的数据机密性和完整性。

(2)通信系统

VCC中通信系统主要指基于V2X通信,实现车辆、路侧基础设施等运输实体的信息交互,从而将物理资源动态整合再分配。但基于云的多租户性特点,共享无线通信信道给V2X带来了巨大的隐私安全挑战[12]。

1)通信数据的机密性:机密性要求确保发送和接收的数据信息已被正确加密,同时保证非经授权的用户无法访问信息。

2)授权:针对通信实体的不同,需要制定基于身份的授权机制和访问控制策略。同时可以实施更有针对性的访问规则,例如拒绝/允许特定实体访问/读取特定资源数据。

3)匿名与隐私保护:由于云计算对车辆动态位置等信息实现的可预测性,为保证驾驶员和乘客的信息安全,匿名机制的设定是有必要的,隐私是对设计个人信息、车辆身份的有力保障。但在紧急情况突发时,要保证对位置信息和驾驶员个人隐私信息的可追踪性,从而做到有条件的匿名。

(3)云

VCC的部署将在很大程度上减少服务的提供时间和成本。但不同于单一的传统互联网云[13],车载云的动态性和多租户性等特点会给系统的隐私安全保护带来额外挑战。

1)数据的机密性:机密性保证只针对已授权实体开放数据信息,在确保合法实体能够安全访问数据的同时防止对未授权实体的隐私敏感信息泄露。

2)访问控制:访问控制机制的设定实现了对资源数据的访问限制,其安全需求表现为识别和确认与云交互实体的合法身份,并且对合法实体授予其资源的访问权限。

4 隐私安全攻击

由于在VCC中,同一时间会有多个用户共享多个计算资源,因此无法保证所有用户的可信程度。攻击者同样拥有成为车载云用户的权利,并实现共享同一物理机器的一部分。因此,针对车辆内部的车载网络、V2X通信以及云,本节分别总结了其存在的隐私攻击。

(1)针对车载网络的隐私攻击

现代汽车中,车辆的电子控制单元通过内部总线相互连接。而基于广播通信协议的CAN总线技术被普遍应用于车载网络中,这也导致了车辆内部攻击面的形成。Woo等人[14]讨论了一个实际的远程无线攻击,它基于受害者使用被安装了恶意自诊断应用程序的智能手机连接车载环境。恶意应用程序通过移动无线网络向攻击者传输CAN数据帧,从而使攻击者可以观察到目标车辆的CAN状态,并向车辆发送异常CAN数据帧。被破坏的电子控制单元可以窃取身份信息并进行重放攻击。该攻击模型识别出车载CAN中弱访问控制、无加密等漏洞。

Checkoway等人[15]检测发现攻击者往往可以通过车载免提电话记录数据信息,之后利用连接的即时聊天软件通道窃取数据;并且很容易做到对车辆位置信息的捕获,从而实现对特定车辆私人对话的窃听。

(2)针对通信系统的隐私攻击

1)位置跟踪攻击

位置信息的隐私问题随着普适计算的发展而日益严重。每个车辆所带有的唯一车牌也使得其位置隐私受到限制。Cruickshanks等人[16]针对道路上监控系统可能会对车辆人员信息带来负面影响展开讨论。同时,交通系统中应用的车牌自动识别技术所提取的信息允许在多种应用程序中使用[17],这些都给车辆隐私带来一定程度的安全威胁。

除此之外,攻击者可以主动部署窃听站,远程监控一定区域内的无线电收发器,从而达到窃取车辆位置信息的目的,同时与位置数据相关的隐私威胁[18]也会暴露在外。攻击者还可以通过设置位置跟踪系统,自动记录车辆行车轨迹和人员信息。通过分析活动路线、工作地点等数据可以更深入获知驾驶员敏感信息。

2)机密性攻击

攻击者通过一段时间的网络监听,收集现有车辆的有效信息,确定消息类型和频率,当用户没有察觉到存在未授权访问时,攻击者可以对收集到的信息加以利用,从而破坏了网络通信过程中信息的机密性。

(3)针对云的隐私攻击

由于车载云的多租户性,当用户与多个车载云用户共享同一物理资源时,用户无法获知数据在云中的存储位置,导致用户不能保护和信任数据的机密性,从而使隐私安全受到了极大挑战。Vaquero等人[19]主要针对云的多租户性特点,分析其安全风险和相关解决方案的现状,最终发现系统大多使用访问控制和加密技術来实现对虚拟化数据中心的隐私保护。

与此同时,在云计算中机密性不只是针对于车载云用户的保密信息,同时也包含在共享物理基础设施上创建的虚拟机及软件应用程序的数据信息。用户通过服务提供商提供的应用程序接口(Application Programming Interface,API)实现与车载云应用程序的交互,但由于API的自身缺陷和恶意人员的存在,攻击者便可以在访问车载云服务以此损害其机密性[20],亦或者因为应用程序自身存在的漏洞,攻击者可以实现对机密数据的未授权访问。

5 常见隐私保护对策

(1)基于车载网络的隐私保护对策

Woo等人[15]提出了一种针对CAN的安全协议,对每个电子控制单元分别使用基于哈希的消息验证码和高级加密标准(Advanced Encryption Standard,AES)128位算法对生成的CAN数据帧进行认证和加密,并且支持安全高效的密钥分发机制,每次会话中的加密和身份认证密钥都保证定期更新。李超赢等人[21]针对CAN总线中信息的机密性和完整性,提出在原有的CAN总线中嵌入包含有认证和加密功能的新层。通过采用对称加密算法和一次一密加密方案,保证数据的机密性。

(2)基于通信系统的隐私保护对策

针对位置隐私攻击,Memon等人[22]提出使用动态假名信任管理方案,一旦车辆完成初始化,便可以自主生成动态假名,从而可以缩短假名的有效期,以此保护用户隐私。Lin等人[23]则是提出了一种高效的社会层辅助分组转发协议,通过在日常社交场所部署大量的RSU,使它们形成虚拟社交层。通信过程中发送的数据包首先在社交层被转发和传播,一旦接收者访问了地点,即可成功接收。

针对机密性攻击,匿名是应用于隐私信息保护的主要方法。P?tzmann等人[24]将匿名定义成为“一种不可识别的状态”,而在通信过程中这种状态则是通过假名来实现。Petit等人[5]对基于V2X通信过程的匿名和假名方法做了全面的阐述。基于非对称密码加密和公钥基础设施的假名方案是车辆通信过程中隐私保护的主要方案[25];除此之外,常见方法还有基于属性加密[26]、基于身份加密[27]、群签名方案[28]等。

(3)基于云的隐私保护对策

VCC的实现主要基于虚拟化技术,为防止底层虚拟机被恶意攻击者控制,身份认证和限制访问能力等技术被普遍应用。Hiroyuki等人[29]论述了身份访问管理技术对底层物理资源的保护作用。

此外,API作为云服务提供商与用户之间的接口,针对其安全问题,Bendiab[30]提出了一种改进的访问控制机制。除了利用“用户名-密码”的方式验证身份信息以外,该机制使用令牌和基于属性的访问控制模型来保护云API。

同时,为防止内部人员对云提供商实施数据窃取攻击。Vamsi Krishna等人[31]提出了一种结合分布式系统框架与攻击诱饵技术的方法,通过监控云中数据发现存在未授权访问时,云会向攻击者发送大量诱饵信息,从而防止用户的真实数据被滥用。

6 开放性问题

VCC中用户的数据被存储在其无法控制的车载资源上,与此同时,在快速移动的车辆之间资源被不断地进行动态共享,这使得合法用户对云中私人数据的可控程度明显降低。VCC的开放性使攻击者可以成为系统的一部分,同时无法确定内部人员的可信程度,一个恶意的内部人员很可能对存储在云上的隐私数据进行未授权的访问与使用。此外,存在于无线通信信道上的窃听者也会收集隐私信息,并且基于VCC的敏感数据往往与位置信息紧密相连。然而,针对目前庞大的交通体系,应用于隐私保护方案的匿名和假名技术很难为每个车辆用户提供足够的假名。无论是资源提供者还是资源租用者,其私人数据的隐私保护问题都有待进一步研究解决。

7 结束语

VCC作为VANET与云计算的融合,实现了车载资源的动态按需部署,通过形成更强大的存储和计算平台,以满足车载用户日益增长的服务需求。然而,在共享资源领域内的隐私安全问题日益严重,同时VCC的潜在安全威胁并没有因技术的融合而减少,反而因为车辆的高机动性、资源的动态整合面临巨大挑战。本文描述了VCC的基本架构及隐私需求。同时,介绍了基于隐私安全方面的潜在威胁与攻击,并总结目前的解决对策。尽管用于VANET和云计算领域中的解决方案对VCC的隐私保护依然有效,但仍需要提出针对于VCC自身特性的保护方法。最后,本文给出了未来的研究方向。

基金項目:

国家自然科学基金“联合基金项目”: 动静协同的恶意代码智能分析方法研究(项目编号:U1836105)。

参考文献

[1] Khilar P M, Bhoi S K. Vehicular communication: a survey[J]. IET Networks, 2014, 3(3):204-217.

[2] Olariu S, Khalil I, Abuelela M. Taking VANET to the clouds[J]. International Journal of Pervasive Computing & Communica-tions, 2011, 7(1):7-21.

[3] Engoulou R G, Bellaiche M, Pierre S, Quintero A. VANET security surveys[J]. Computer Communications, 2014, 44:1-13.

[4] 邓宇珊. 探究云计算之安全问题[J]. 网络空间安全, 2018, 9(09):78-81.

[5] Petit J, Schaub F, Feiri M, Kargl F. Pseudonym Schemes in Ve-hicular Networks: A Survey[J]. IEEE Communications Surveys & Tutorials, 2015, 17(1):228-255.

[6] Gu L, Zeng D, Guo S. Vehicular cloud computing: A survey[C]. Globecom Workshops. IEEE, 2014.

[7] Ahmad F, Kazim M, Adnane A, Awad A. Vehicular Cloud Net-works: Architecture, Applications and Security Issues[C]. 8th IEEE/ACM International Conference on Utility and Cloud Computing (UCC). ACM, 2015.

[8] Yu R, Zhang Y, Gjessing S, Xia W, Yang K. Toward cloud-based vehicular networks with efficient resource management[J]. IEEE Network, 2013, 27(5):48-55.

[9] Guo S. The application of CAN-bus technology in the vehicle[C]. 2011 International Conference on Mechatronic Science, Electric Engineering and Computer (MEC), Jilin, 2011: 755-758.

[10] Zheng X, Pan L, Chen H, Wang P. Investigating Security Vul-nerabilities in Modern Vehicle Systems[C]. International Conference on Applications & Techniques in Information Se-curity. Springer, Singapore, 2016.

[11] Wampler D, Fu H, Zhu Y. Security Threats and Countermeasures for Intra-vehicle Networks[C]. Fifth International Conference on Information Assurance & Security. IEEE, 2009.

[12] Kaur N, Kad S. A Review on Security Related Aspects in Ve-hicular Adhoc Networks[J].Procedia Computer Science, 2016, 78:387-394.

[13] Shariati S M, Ahmadzadegan M H. Challenges and security issues in cloud computing from two perspectives: Data security and privacy protection[C]. International Conference on Knowledge-based Engineering & Innovation. IEEE, 2016.

[14] Woo S, Jo H J, Lee D H. A Practical Wireless Attack on the Connected Car and Security Protocol for In-Vehicle CAN[J].IEEE Transactions on Intelligent Transportation Systems, 2014, 16(2):1-14.

[15] Checkoway S, Mccoy D, Anderson D, et al. Comprehensive Experimental Analyses of Automotive Attack Surfaces[C]. Proceedings of the USENIX Security Symposium 2011. USENIX Association, 2011.

[16] Cruickshanks S, Waterson B. Will Privacy Concerns Associated with Future Transport Systems Restrict the Publics Freedom of Movement?[J].Procedia Social & Behavioral Sciences, 2012, 48:941-950.

[17] Ahmad I S, Boufama B, Habashi P, Anderson W, Elamsy T. Au-tomatic license plate recognition: A comparative study[C]. IEEE International Symposium on Signal Processing & Information Technology. IEEE, 2015.

[18] Krumm J. Inference attacks on location tracks[C]. Pervasive Computing, 5th International Conference, PERVASIVE 2007, Toronto, Canada, May 13-16, 2007, Proceedings. DBLP, 2007.

[19] Vaquero L M, Rodero-Merino L, Daniel Morán. Locking the sky: a survey on IaaS cloud security[J]. Computing, 2011, 91(1):93-118.

[20] Alani M M. Security Threats in Cloud Computing[M]. Elements of Cloud Computing Security. Springer International Publishing, 2016.

[21] 李超贏, 李秦伟. CAN总线中的一种安全协议[J]. 计算技术与自动化, 2018, v.37; No.146(02):83-87+126.

[22] Memon I, Mirza H T. MADPTM: Mix zones and dynamic pseu-donym trust management system for location privacy[J]. In-ternational Journal of Communication Systems, 2018, 31(1): e3795.

[23] Lin X, Lu R, Liang X, Shen X. STAP: A social-tier-assisted packet forwarding protocol for achieving receiver-location privacy preservation in VANETs[C]. INFOCOM, 2011 Proceedings IEEE. IEEE, 2011.

[24] Pfitzmann A, Marit K?hntopp. Anonymity, Unobservability, and Pseudonymity — A Proposal for Terminology[C]. International Workshop on Designing Privacy Enhancing Technologies. 2000.

[25] Sivakumar T, Nidhin A S. A Survey on Pseudonym Management Scheme in Vehicular Ad-Hoc Networks[J]. Indian Journal of Innovations and Developments, 2016, 5(6):1-4.

[26] Cui H, Deng R H, Wang G. An Attribute-Based Framework for Secure Communications in Vehicular Ad Hoc Networks[J]. IEEE/ACM Transactions on Networking, April 2019, 27(2): 721-733.

[27] He D, Zeadally S, Xu B, Huang X. An Efficient Identity-based Conditional Privacy-preserving Authentication Scheme For Vehicular Ad-hoc Networks[J]. IEEE Transactions on Information Forensics and Security, 2015, 10(12):2681-2691.

[28] Zhu X, Jiang S, Wang L, Li H. Efficient Privacy-Preserving Au-thentication for Vehicular Ad Hoc Networks[J]. IEEE Transactions on Vehicular Technology, 2014, 63(2):907-919.

[29] Hiroyuki S, Atsushi K, Shigeaki T. Building a security aware cloud by extending internal control to cloud[J]. Autonomous De-centralized Systems (ISADS), 2011 10th International Sympo-sium on. IEEE, 2011: 323–326.

[30] Bendiab M. A Novel Access Control Model for Securing Cloud API[C]. International Conference on Networking & Advanced Systems, 2015.

[31] Vamsi Krishna K, Srikanth V. Securing cloud by mitigating insider data theft attacks with decoy technology using Hadoop[J]. International Journal of Engineering & Technology, 2018, 7(2.31).