5G超密集网络的认证方案综述

曹舒雅 姚英英 常晓林

摘 要:随着移动数据流量的增长,超密集网络成为5G研究和应用最广泛的技术之一,目前主要应用于地铁、购物中心、体育场馆、校园和办公室等热点地区。超密集网络虽然满足了5G的高数据流量的需求,但接入点的大量部署可能会导致移动用戶频繁的认证切换,并伴随着服务延迟或中断以及信息泄露和黑客攻击等诸多安全问题。因此,安全高效的超密集网络认证方案成为学术界研究和探索的新热点。文章回顾了5G超密集网络的体系架构与发展,总结了5G超密集网络认证方案的最新发现并提出未来的研究方向。

关键词:5G;超密集网络;认证方案;认证切换

中图分类号: TP309.2 文献标识码:A

Abstract: With the growth of mobile data traffic, ultra-dense networks have become one of the most widely studied and used technologies in 5G system, and have been mainly applied to many hotspot areas like subways, shopping centers, stadiums, campuses and offices. Although ultra-dense networks meet the needs of high data traffic, mobile users may experience frequent handovers, incurring delay or interruption issues and various security issues like information leakage and hacker attack due to a large number of deployed access points. Therefore, in academia, the secure and efficient authentication schemes in ultra-dense networks have become the new hotspot in the research and exploration. In this article, we review the architecture and development of ultra-dense networks, summarize the latest findings of authentication schemes, and look forward to the next step of authentication schemes.

Key words: 5G; ultra-dense networks; authentication schemes; authentication handover

1 引言

在5G时代,移动数据流量呈爆炸式增长,根据思科年度互联网报告[1],到2023年连接到网络的设备数量将是全球人口的三倍多,与2018年的联网设备数量相比增加了约110亿,这无疑增加了移动通信负载。研究人员提出采用超密集网络[2](Ultra-dense Networks,UDN),通过更密集地部署接入点(Access Point,AP),从而增强本地热点容量,达到减轻通信负载的目的[3]。然而,UDN中AP的密集部署给资源管理和通信安全带来了巨大的挑战,例如用户的移动性会导致频繁的身份认证和密钥协商操作,造成服务的延迟或中断以及许多安全问题,如信息泄露和黑客攻击[4]。考虑到5G网络的低时延、高容量、高速率要求[5]和移动通信的安全性要求,3GPP[6](3rd Generation Partnership Project)委员会提出的认证和密钥协商方案不再适用[7],所以UDN需要解决与认证切换和通信安全相关的问题。近年来,适用于UDN的许多安全高效认证与密钥协商方案被提出,旨在向用户设备(User Equipment,UE)提供连续可靠的连接,并降低服务延迟,提高认证效率与通信安全性。本文将近年来研究人员提出的UDN的认证方案进行了归纳总结,探讨了目前的研究进展与相关解决方案,为未来的研究提供了方向与思路。

本文组织结构为:第2节简要介绍了UDN体系架构。第3节总结了UDN新的需求与挑战。第4节分析了现有的面向UDN结合不同技术提出的认证方案。第5节基于所调查的文献提供了更广泛的研究方向和展望。

2 超密集网络体系架构

自20世纪70年代贝尔实验室提出“蜂窝网络”概念以来,这种体系结构已被连续几代的移动网络所采用[8]。随着移动数据传输量的增加,Chen等人[8]指出,5G的“宏蜂窝-小蜂窝”共存合作的模式将取代传统的以宏蜂窝为主导的架构模式。然而,新的模式将给容量管理带来巨大的挑战,增加较小覆盖范围的AP的密度是有效的途径之一,特别是在热点地区[9]。

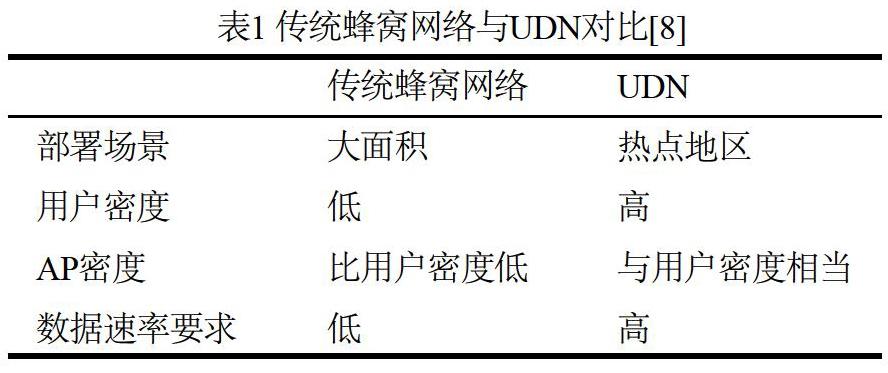

如表1所示,给出了UDN和传统蜂窝网络的区别。传统的蜂窝网络通常提供大面积的覆盖,AP密度比用户密度低。UDN主要应用于地铁、购物中心、体育场馆、校园和办公室等各种热点地区[10],AP密度与用户密度相当,旨在为用户提供非常高的数据速率。

基于对AP的组织调度方式不同,UDN可以分为分布式、集中式、以用户为中心等网络架构[11]。

2.1 分布式超密集网络

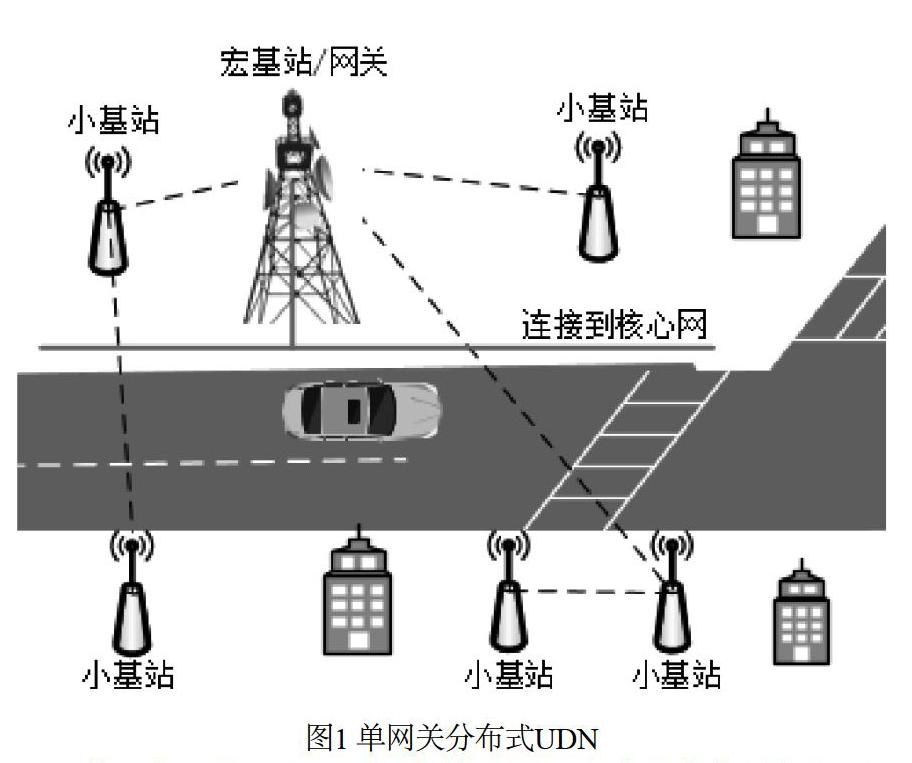

Ge等人[12]提出了一种具备单网关与多网关的以网络为中心的分布式UDN,如图1和图2所示。分布式结构关注网络侧的部署,属于静态型结构。分布式UDN由多个AP统筹规划而成,AP可直接与5G核心网络连接,AP间协作管理与调度资源。

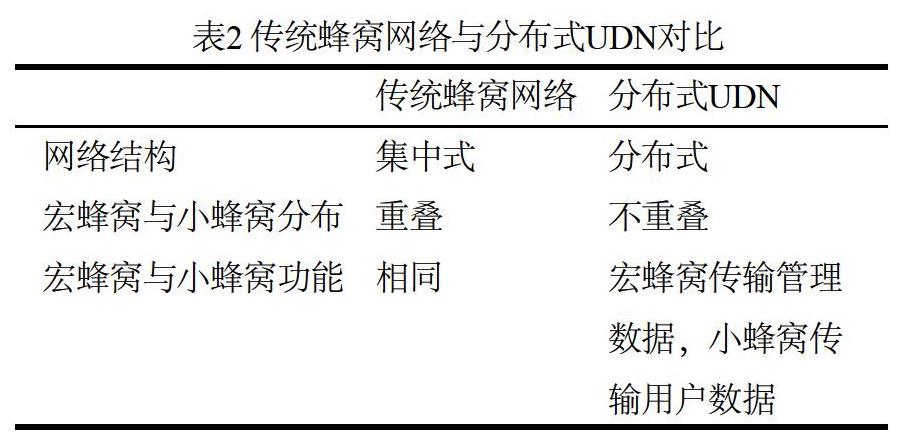

如表2所示,针对传统蜂窝网络与分布式UDN进行了比较。传统蜂窝网络为集中式结构,宏蜂窝与小蜂窝的基站(Base Station,BS)的覆盖范围重叠且功能相同,都可以将用户数据和管理数据传送给相关联的用户。在5G超密集蜂窝场景,宏蜂窝和小蜂窝的BS覆蓋范围不重叠,宏蜂窝BS用于传输管理数据,小蜂窝BS负责用户数据传输。

2.2 集中式超密集网络

Pan等人[13]指出,C-RAN(Cloud Radio Access Network)是一种典型的集中式UDN架构的无线接入网。Lei等人[14]提出,集中式UDN的设计没有从根本上改变“以网络为中心”的概念,属于静态型结构,可采用基于集中化处理、协作式无线电和实时云计算架构等多种实现方式。在集中式UDN中,AP不与5G核心网络直接连接,而是连接到本地处理中心,通过本地处理中心的同一管理与协调后再与核心网络连接。集中式UDN便于集中管理与协调,比分布式UDN复杂度低、耗能低,与传统蜂窝网络相比,有高容量、低延迟等优点。

2.3 以用户为中心的超密集网络

目前,UDN架构正在从传统的以网络为中心转变为以用户为中心[15],不再有“蜂窝小区”的物理和逻辑概念。基于对AP组织方式的不同,以用户为中心的UDN(User-centric UDN,UUDN)可以区分为静态小区簇模式[16]和动态接入点组模式[8]。

静态小区簇模式利用虚拟小区技术,该区域的多个AP组成静态虚拟小区,通过统一的实体和服务为UE提供类似于宏蜂窝BS的服务覆盖范围。此模式下的UUDN不是完全意义上的以用户为中心。

基于动态接入点组模式的网络结构是典型的UUDN结构,如图3所示。在该模式中,虚拟邻接小区基于用户定义,AP在控制平面组成AP小组(AP Group,APG)。UUDN关注网络侧和无线侧的部署,在网络侧引入网络服务中心(Network Service Center,NSC)和网络数据中心(Network Data Center, NDC),用于提供控制和传输功能。在无线侧引入本地服务中心(Local Service Center,LSC)和本地数据中心(Local Data Center,LDC),用于实现控制平面和用户平面的逻辑解耦。

UUDN具有四个主要特征[17]。

(1)覆盖范围有限的AP是超密集部署的[18];

(2)一个AP可以同时服务多个移动UE;

(3)多个AP生成的动态APG可以为UE提供联合协作的无缝服务;

(4)当AP加入APG时,网络将通过AP的身份认证和UE身份认证提供安全保障[19]。

如表3所示,给出了传统UDN与UUDN的区别。在UUDN中,网络跟随用户移动而自适应调整。当用户移动时,其APG动态调整以支持其移动。APG的成员将根据用户的需求进行自适应调整。网络可以智能地识别用户的无线通信环境,自动检测终端的能力和用户需求,灵活地组织相应APG和所需资源为用户服务。UE和服务于该UE的多个AP组成以用户为中心的小组,UUDN由多个重叠的小组组成[13]。

3 超密集网络的需求与挑战

UDN架构是在传统蜂窝网络与异构网络的发展基础之上的演进,安全和性能面临着新的需求与挑战。

3.1 安全需求与挑战

在UDN中,AP的密集部署导致UE和AP之间频繁的认证和密钥协商,安全面临着巨大的挑战,进而突出了UDN架构对安全的需求。

(1)相互认证与密钥协商

当UE接入网络时,AP或APG成为关键的网络实体,传统的身份认证和密钥协商协议[21]无法避免UDN的安全威胁。Chen等人[18]指出,用户接入网络需要与APG成员进行相互认证,在APG与UE之间生成加密密钥和完整性密钥,从而当一个UE访问或离开某个APG时,密钥将被生成或撤销。

(2)用户隐私保护

UDN中存在很多移动设备和网络实体,数据保护成为一大需求。为了保证5G用户的匿名性与不可链接性和通信消息的机密性,在认证与切换过程中,必须将UE的身份隐藏在正常消息中,这样即使攻击者从UE获得了多个包含不同假名的切换认证消息,也无法恢复UE的真实身份。

(3)AP间通信保护

Chen等人[20]指出,在5G网络环境中,诸多网络节点(例如AP)通过异步通信构成集群,网络环境十分复杂。在用户移动过程中,APG将随着用户移动更新成员AP等信息,但由于节点之间存在网络延迟,且接收到的事务的顺序不确定,很可能面临AP间的通信威胁。Yao等人[22]指出,当AP加入一个APG时,需要进行认证,以保证通信安全性。

(4)认证切换安全

Cao等人[7]指出,在考虑UDN中频繁切换带来的安全威胁时,应考虑在用户同一接入网间移动和不同接入网间移动两种场景。当用户在同一接入网间移动时,面临与AP的频繁切换,若某AP被攻击者控制,则可能带来安全威胁。当用户在不同接入网间移动时,需要与不同运营商的认证服务器建立信任关系,频繁切换会造成服务延迟或中断。

(5)物理安全

UDN中,AP的部署十分灵活,物理环境复杂。Chen等人[23]指出,用户自部署的AP或不受控制的部署环境的AP可能被偷盗、自然或人为损坏,导致AP不受信任,从而使用户被威胁,甚至对整个网络造成损害。

3.2 性能需求与挑战

在UDN中,UE和AP之间频繁的认证和密钥协商可能导致服务延迟或中断。Cao等人[7]指出,目前3GPP委员会提出的切换方案存在性能漏洞,当应用于UDN,问题将变得更加严重。Hamidouche等人[24]指出,在UDN环境中,应选择“最佳”AP与UE进行相互认证和数据通信,以满足性能需求。Chen等人[18]指出,UUDN有助于减轻频繁认证带来的负担。如表4所示,在UUDN中,不同的UE移动场景下,网络需要提供的切换服务。

4 认证方案研究进展

近些年,研究人员研究UDN的身份认证与密钥协商协议,并尝试结合软件定义网络、区块链技术、机器学习等技术,以满足低延迟、高容量和安全性等要求。本节对最新的研究成果进行概述。

4.1 基于软件定义网络

软件定义网络[25](Software Defined Network,SDN)的控制平面与数据平面分离,具有可编程和网络管理灵活等特性。目前,移动网络朝着更大规模的需求发展,需要更好的管理和灵活性。SDN的发展可以为UDN面临的挑战提供新的思路与解决方案。

Cao等人[7]将SDN应用到UDN上,提出了一种具有隐私保护能力的切换认证方案,利用SDN控制器采集网络流量,对移动用户的位置和路由进行监测和预测,预先配置好AP的资源,保证无缝切换认证。该方案分为三个阶段:(1)初始身份认证阶段;(2)基于SDN的切换认证阶段;(3)身份跟踪阶段。该方案保证了安全性,提高了切换效率,减少了切换开销。

Miranda等人[26]提出了一种基于SDN的快速交叉认证方案,该方案将UE处接收到的无线电信号强度向量作为指纹源以生成密钥,利用生成的密钥进行身份认证和密钥协议。并且提出了一个无线可信区数据库,将给定的覆盖区域划分为可信区域,以减少重复认证。该方案分为三个阶段:(1)指纹生成;(2)估计和分发;(3)跨层认证。该方案降低了延迟和重复认证频率。

Bilen等人[27]提出了一种基于SDN的移动性可用资源估计策略来解决切换导致的服务延迟和中断问题,在实际连接需要之前选择并虚拟分配最优化AP到移动UE。该策略可以降低切换失败率和延迟,很好地满足UDN需求。

4.2 基于区块链技术

区块链[28]作为一个分布式共享数据库,其关键技术是共识算法,包括工作量证明[28]、权益证明[28]、委托权益证明[29]、拜占庭共识算法[30]等。区块链的数据不可篡改、交易匿名性、可审计性[31]可以为UDN安全挑战提供新的解决思路。

Chen等人[32]基于区块链技术,提出了一种面向非中心化APG的移动用户安全认证方案。该方案利用改进的拜占庭共识算法,对UE附近的AP进行筛选,将可信的AP组织成APG可信链。基于区块链传播机制,通过定向信任传输,将UE的认证结果向量在APG可信链中传输,达到APG成员共享认证结果的目的。该方案分为五个阶段:(1)请求阶段;(2)可信AP筛选阶段;(3)APG链生成阶段;(4)相互认证阶段;(5)共享认证结果阶段。该方案提高了APG的安全性和可靠性,降低了UE的认证频率,提高了接入效率和用户体验。

4.3 基于机器学习技术

近年来,机器学习技术取得了重大突破,受到广泛关注,并在很多领域中取得了很好的应用成果,可以为UDN认证机制中的切换挑战提供新的解决思路与方案。

Hamidouche等人[24]研究了UDN中UE与BS的关联问题,基于机器学习技术,提出了一种神经Q学习算法[33],基于用户之间在网络条件等方面的相似性,利用用户本地数据和相邻用户的学习结果,帮助用户更快地选择服务BS,以达到缩短认证时间,提高认证效率的目的。

Yang等人[34]针对UDN频繁切换的需求,提出了一种基于支持向量机[35]的移动UE定位预测方案。该方案对用户的运动状态进行建模和分析,利用支持向量机挖掘UE的向量索引,采用回归算法[36]预测UE位置。实现了预测区域的预切换,提高了UDN移动环境下的切换效率。

4.4 其他

除通过结合不同技术提出的认证方案之外,其余的方案按照是否基于密码系统进行分类介绍。

4.4.1 基于密码系统

Chen等人[37]基于椭圆曲线Qu-Vanstone[38]隐式证书方案,设计了一种轻量级、高效率的算法,进而提出了身份认证和密钥协商方案,解决了动态APG中AP之间以及AP与UE之间的安全问题。该方案分为四个阶段:(1)隐式证书生成阶段;(2)相互认证阶段;(3)共享密钥生成阶段;(4)安全通信阶段。该方案基于隐式证书,可以快速生成密鑰,在AP之间以及AP和UE之间建立安全的数据通信会话,具有轻量级、高效、低资源消耗等优点。

Han等人[39]基于可扩展身份认证和密钥协商协议[40],利用移动边缘计算服务器,提出了一种新的UDN认证方案,该方案包括两种协议:(1)完整的可扩展身份认证和密钥协商协议;(2)移动边缘计算服务器再认证协议。其中,移动边缘计算服务器再认证协议采用单向散列函数和对称加密算法,增强了认证的安全性。而且,移动边缘计算服务器的应用减少了信息传输距离和认证延迟。

Yao等人[22]通过引入批认证解决方案和一对一密钥协商方案,提出了一种新的面向UUDN的轻量级认证和密钥协商方案,该方案分为两个阶段:(1)初始化阶段;(2)认证和密钥协商阶段。该方案减少了频繁的认证开销和计算开销,缓解了由于频繁更新和撤销组密钥而导致的流量中断问题,实现了UE和AP的身份隐私保护。

4.4.2 基于非密码系统

Chen等人[8]在分析UDN特点和典型场景的基础上,针对减少频繁认证开销的需求,提出了UUDN体系结构,将动态APG作为UUDN的核心功能,达到了提高用户服务质量的目的。

Chen等人[23]在分析UUDN体系结构面临的挑战和需求的基础上,提出了一种新的UUDN安全体系结构,并针对其核心功能APG安全设计了一种新的共享认证方案,该方案可以保证在不中断流量的情况下为移动UE提供高数据速率。

Gong等人[41]针对UDN宏蜂窝与小蜂窝之间频繁的垂直切换的需求,基于Xu等人[42]和Li等人[43]得到的基于随机性的分析结果,在模糊层次分析法[44]和灰色关联分析法[45]的基础上,将接收信号强度、AP覆盖范围内的逗留时间和BS的任务量结合起来,提出了一种模糊逻辑多属性切换决策算法。该算法提高了UDN跨层切换性能,降低了切换失败概率。

[13] Cunhua P, Maged E, Jiangzhou W, et al. User-Centric C-RAN Architecture for Ultra-Dense 5G Networks: Challenges and Methodologies[J]. IEEE Communications Magazine. 2018. 56(6):14-20.

[14] Qiuyan L, Zhizhong Z, Fang C, et al. 5G Radio Access Network Architecture Based on C-RAN[J]. Telecommunications ence. 2015.

[15] Liu Y, Li X, Yu F R, et al. Grouping and Cooperating Among Access Points in User-Centric Ultra-Dense Networks with Non-Orthogonal Multiple Access[J]. IEEE Journal on Selected Areas in Communications. 2017. 35(10):2295-2311.

[16] Zhao W, Hou X, Zhang S, et al. A new cell search scheme based on cell-clustering for UDN[C]. International Conference on Wireless Communications IET. 2015.

[17] Choudhary G, Kim J, Sharma V. Security of 5G-Mobile Backhaul Networks: A Survey[J]. 2019.

[18] Shanzhi Chen, Fei Qin, Bo Hu, et al. User-Centric Ultra-Dense Networks for 5G[J]. IEEE Wireless Communications. 2018. 23(2):78-85.

[19] Jove R P. The current state of affairs in 5G security and the main remaining security challenges[J]. 2019.

[20] M. Adedoyin. Efficient radio resource management for future generation heterogeneous wireless networks[OL]. https://open.uct.ac.za, 2018.

[21] Borgaonkar, Hirschi, Park, Shaik. New Privacy Threat on 3G, 4G, and Upcoming 5G AKA Protocols. Proceedings on Privacy Enhancing Technologies[J]. 2019. 3:108-127.

[22] Yingying Yao, Xiaolin Chang, Jelena Misic, Vojislav Misic. Lightweight Batch AKA Scheme for User-Centric Ultra-Dense Networks[J]. IEEE Transactions on Cognitive Communications and Networking. DOI: 10.1109/TCCN.2020.2982141.

[23] Chen Z, Chen S, Xu H, et al. Security architecture and scheme of user-centric ultra-dense network (UUDN)[J]. Transactions on Emerging Telecommunications Technologies. 2017.

[24] Hamidouche, Kenza et al. Collaborative Artificial Intelligence (AI) for User-Cell Association in Ultra-Dense Cellular Systems[C]. IEEE International Conference on Communications Workshops (ICC Workshops). 2018.

[25] Software-Defined Networking: A Comprehensive Survey[J]. Proceedings of the IEEE. 2015. 103(1):14-76.

[26] Miranda C, Kaddoum G, Bou-Harb E. Cross-Layer Authentication Protocol Design for Ultra-Dense 5G HetNets[J]. 2018.

[27] Tugce, Bilen, Berk, et al. Handover Management in Software-Defined Ultra-Dense 5G Networks[J]. IEEE Network. 2017.

[28] S. Nakamoto. Bitcoin: A peer-to-peer electronic cash system[OL]. https://www.coindesk.com/bitcoin-peer-to-peer-electronic-cash-system, 2008.

[29] Ken Y.K. Hui, John C.S. Lui, David K.Y. Yau. Small-world overlay P2P networks: Construction, management and handling of dynamic flash crowds[J]. Computer Networks. 50(15):2727-2746.

[30] Lamport, Leslie, Shostak, Robert, Pease, Marshall. The Byzantine Generals Problem[J]. Acm Transactions on Programming Languages & Systems. 4(3):382-401.

[31] Yan Z, Guohua G, Di D, et al. Security Architecture and Key Technologies of Blockchain[J]. journal of information security research. 2016.

[32] Chen Z, Chen S, Xu H, et al. A Security Authentication Scheme of 5G Ultra-Dense Network Based on Block Chain[J]. IEEE Access.2018:1-1.

[33] Hu, Junling, Wellman, Michael P. Nash Q-Learning for General-Sum Stochastic Games[J]. Journal of Machine Learning Research. 2004. 4(4):1039--1069.

[34] Yang,Dai,Ding. A scheme of terminal mobility prediction of Ultra Dense Network based on SVM[C]. IEEE 2nd International Conference on Big Data Analysis (ICBDA). 2017.

[35] YG Qian, HB Lu, SL Ji. A Poisoning Attack on Intrusion Detection System Based on SVM[J]. Tien Tzu Hsueh Pao/Acta Electronica Sinica. 2019. 47(1):59-65.

[36] Woosley J T. Simple method for nonparametric linear regression analysis.[J]. Clinical Chemistry. 2020(1):1.

[37] Zhonglin C, Shanzhi C, Hui X, et al. A Security Scheme of 5G Ultradense Network Based on the Implicit Certificate[J]. Wireless Communications & Mobile Computing. 2018. 2018:1-11.

[38] Hyla Tomasz, Peja? Jerzy. A Hess-Like Signature Scheme Based on Implicit and Explicit Certificates[J]. Computer Journal.2016(4):4.

[39] Kaihong Han, Maode Ma et al. An Efficient Handover Authentication Mechanism for 5G Wireless Network[C]. 2019.

[40] WANG Peng, LI Xie-hua. Formal analysis of EAP-AKA protocol based on authentication tests[J]. Computer Engineering & Applications. 2007. 43(15):157-159.

[41] Fanyu Gong, Ziwei Sun, Xiaodong Xu, Xiaosheng Tang. Cross-Tier Handover Decision Optimization with Stochastic Based Analytical Results for 5G Heterogeneous Ultra-dense Networks[C]. 2018.

[42] Xiaodong Xu, Zhao et al. Modeling and Analyzing the Cross-Tier Handover in Heterogeneous Networks[J]. IEEE Transactions on Wireless Communications. 2017.

[43] Li J, Svensson T. Cross-tier Handover Analyses in Small Cell Networks: A Stochastic Geometry Approach[J]. 2015.

[44] 張吉军. 模糊层次分析法(FAHP)[J]. 模糊系统与数学. 2000. 014(002):80-88.

[45] Liu L , Li F , Gao G , et al. Application of Grey Relational Analysis to the Preparation of Porous Ceramic Dynamic Membrane[C]. International Conference on Wireless Communications. 2008.

[46] Hucheng Wang, Shanzhi Chen, Shanzhi Chen,Ming Ai,Hui Xu. Localized Mobility Management for 5G Ultra Dense Network[J]. IEEE Transactions on Vehicular Technology. 2017.