强化一网络安全和安全情报意识,共筑网络安全防线基于OWASP和CNCERT相关项目的分析

郭锡泉,陈香锡

(1.清远职业技术学院,广东清远 511510;2.清远市网络空间安全工程技术研究开发中心,广东清远 511510)

1 引言

世界各国越来越重视网络安全和安全情报意识的培养。许畅等人[1]研究了美国公民国家网络安全意识的培养,李奎乐[2]研究了日本网络安全领域的情报共享机制,秦殿启等人[3]明确提出了情报素养是信息安全理论的核心要素。刘崇瑞等人[4]进一步探讨了大学生网络安全风险判断的现状与对策,张晓娟等人[5]针对手机用户进行信息安全意识与行为的研究,李建华[6]研究了网络空间威胁情报的感知、共享与分析技术,王英等人[7]从我国网络信息安全政策法律角度探讨了情报观,张志华等人[8]、曹如中等人[9]则从网络信息安全角度研究了我国竞争情报体系的构建。

学者的研究,体现了网络安全和安全情报意识的重要性。本文从实践层面,对OWASP(Open Web Application Service Project)和CNCERT(国家互联网应急中心)有关的项目进行分析,剖析当前我国公民对组织层面网络安全与安全情报的意识水平,并提出改进的措施与建议。

2 OWASP相关项目与分析

OWASP在全球范围内发起了众多的安全研究项目,这里主要介绍“OWASP中国”安全意识Top 10和OWASP Top 10两个项目的情况。

2.1 “OWASP中国”安全意识Top 10项目情况

为了引导社会公众认识网络安全事件所产生的不良后果,进而强化网络安全意识,“OWASP中国”(OWASP在中国的运营机构)策划了2018年版安全意识Top 10的项目。该项目由SecZone互联网安全研究中心创建和领导,本文研究人员所在的清远职业技术学院网络安全团队全程参与了该项目并承担了信息收集和处理的工作,2018年版安全意识Top 10文档已通过OWASP官网发布。

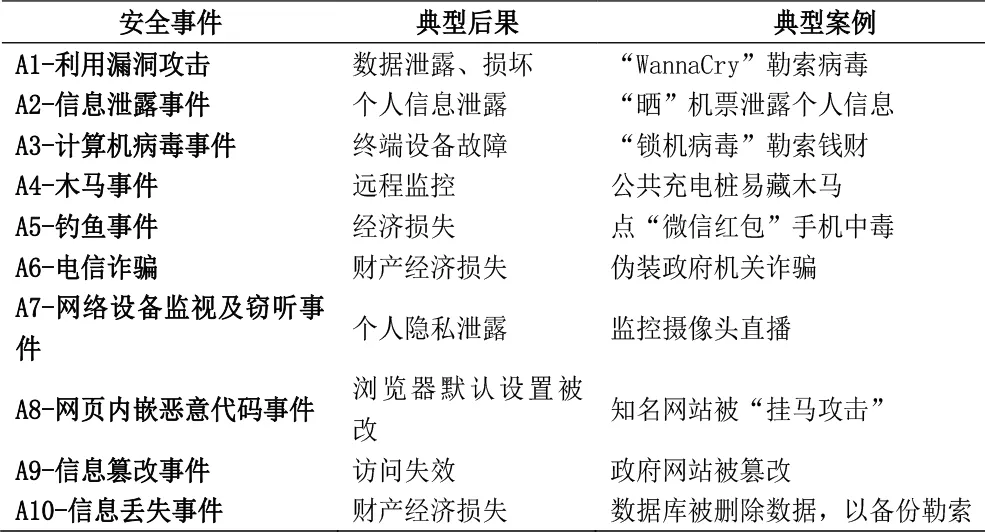

项目组收集和筛选了2017年至2018年间200个典型的网络安全事件,事件主题涵盖了网络攻击、有害程序、信息破坏、电信诈骗、设备故障、信息内容安全等方面,如图1所示。在对这200个典型网络安全事件进行深入统计和分析的基础上,从普遍性、危害性、可控性以及事件影响力等方面进行了一致性的评估和排序。

2018年版安全意识Top 10中,利用漏洞攻击、信息泄露事件、计算机病毒事件、木马事件等高居榜首,“WannaCry”勒索病毒、滴滴顺风车乘客信息泄露、公共充电桩藏有木马、点“微信红包”手机中毒、假账号诈骗(徐玉玉事件)等耳熟能详的事件,都被收入典型案例[10]中,如表1所示。对于非计算机相关专业的人士,是难以理解漏洞、病毒、木马、钓鱼、恶意代码、信息泄露、信息篡改等专业术语的。“OWASP中国”为唤起和强化社会公众的网络安全意识,主要做了三方面的工作。

(1)对网络安全事件分门别类,帮助社会公众梳理网络安全事件的种类和类型,认识网络安全事件涉及的技术手段和形式。

(2)事件的普遍性、危害性、可控性从0~5进行星级评价,区分度为半颗星;并根据事件后果的严重程度,综合考虑事件的排序,最终得出安全意识Top 10的列表,并通过相关典型案例加深公众对网络安全事件的直观认识。

(3)着力阐释事件的可能后果,让公众从相关事件中吸取经验教训,避免重蹈网络安全事件的覆辙,学会管理日常生活中的网络安全风险。

2.2 OWASP Top 10项目情况

在移动互联网、即时通讯盛行的今天,Web应用以其强大的生命力,成为了当前最主要的网络应用之一。从静态网页到动态网页,到适应电子支付加密需求的HTTPS,再到适应移动互联网需求的HTML5技术,Web应用一直与时俱进,功能越来越强大。伴随着Web应用的日益扩张,Web应用攻击也愈演愈烈。与C/C++、Java等编译型语言不同,Web网页大多采用解释型语言(HTML、PHP等)来编写,若对浏览器用户的输入不进行有效地检查,极易招致SQL注入等Web攻击。为提高Web开发人员和管理人员的安全意识,OWASP持续推出OWASP Top 10(10项最严重的Web应用程序安全风险)项目。目前,最新的版本为2017年版[11],上一个版本是2013年版,如表2所示。

图1 安全意识Top 10项目的思维导图

表1 安全意识Top 10一览

2017年版的OWASP Top 10采集了40家专门从事Web应用安全业务公司的数据,调查了500位以上从业人员,其漏洞信息来自数以百计的组织、超过10万个实际Web应用程序和API。注入失效的身份认证连续两次位居榜首,网站管理员必须高度重视此类安全漏洞。而XML外部实体(XXE)、不安全的反序列化等首次进入Top 10榜单,这也应引起网站管理员的关注。

OWASP Top 10已经成为Web安全的实用标准之一,在网站的开发阶段和运行维护阶段,参照该标准将获益良多。特别是网站开发阶段,应尽可能遵循该标准的建议,并使Web应用系统通过信息安全等级保护测评,这将为日后的网站安全防护工作奠下坚实的基础。

表2 OWASP Top 10一览

2.3 OWASP相关项目的运用

上述项目在网络安全科普方面进行了有益的探索和实践,尝试在网络安全技术和社会公众之间建立沟通的桥梁和通道。在2018年、2019年国家“网络安全宣传周”期间,本文研究人员多次运用上述项目的成果向校内外学生、社会人士作介绍和分享,在唤起和强化公众网络安全意识上起到极大的促进作用。

3 CNCERT相关项目与分析

个人层面强化网络安全意识,是全社会参与网络安全治理的良好开端。全面落实网络安全保护,还需要各行各业的社会组织广泛参与、共同发力。本节从国家互联网应急中心的有关项目进行分析,以期组织层面对网络安全情报给予足够的重视。

3.1 对CNCERT年度网络安全态势报告的分析

本文收集了CNCERT 2011~2018年我国互联网网络安全态势综述的年度报告[12~19],做出了进一步的总结和数据分析。

3.1.1 对网络安全态势关键词的分析

对2015~2018年报告中网络安全年度状况进行统计发现,网络安全态势的关键词出现频率最高(3次)的是敲诈勒索、工业控制系统,拒绝服务、移动应用、高级持续性威胁(APT)、智能设备次之(2次),最后是云平台、应用软件供应链安全、信息泄露(1次)。如图2所示。

图2 网络安全态势关键词频率

CNCERT年度报告还分析了各种网络安全威胁所影响的行业,如表3所示。例如,勒索软件主要影响政府、医疗、教育、制造业等行业,在“WannaCry”勒索病毒爆发期间,一些技术管理不严的政府部门、医院首先中招,深受其害;工业控制系统主要影响电力、燃气、煤炭等行业。

表3 各种网络安全威胁影响的行业一览

在网络和信息化程度越来越高的今天,面对越来越严峻的网络安全形势,各行各业、各种组织都难以独善其身。关注所在行业的网络安全威胁,认清面临的网络安全风险,善于收集和利用网络安全情报并进行有效应对,才是最好的解决之道。

3.1.2 对CNVD收录漏洞情况的分析

《我国互联网网络安全态势综述》年度报告中,网络安全漏洞情况分析是其中的一个重头戏。2014年以来,国家信息安全漏洞共享平台CNVD收录安全漏洞年平均增长率为15%,如表4所示。

表4 CNVD2011~2018年收录漏洞情况一览

2018年收录漏洞总数较2017年有所下降,但高危漏洞、“零日”漏洞(CNVD收录该漏洞时还未公布补丁)数量持续走高。综合2011年至2018年的数据,如图3所示,可得收录漏洞数量的整体趋势是持续增长的。网络安全行业不断在加强网络安全漏洞管理,近年来引入“安全众测”的模式来鼓励社会各方技术力量进行漏洞挖掘,这也是CNVD收录漏洞数量增长的一方面原因。从这个角度看,收录漏洞数量增长也有其积极的意义。

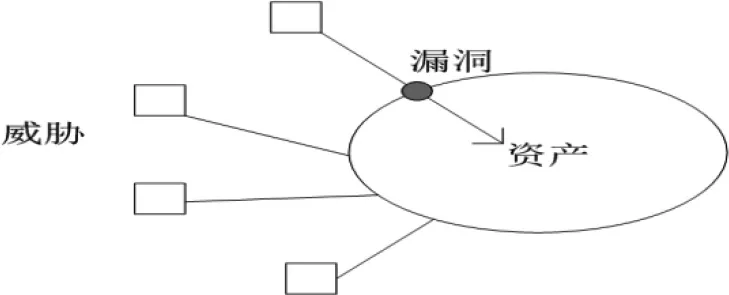

我国推行的信息安全等级保护,沿用了“资产-威胁-漏洞”的安全模型,如图4所示。资产指信息资产,关注点是保密性、完整性和可用性这些安全属性。威胁可以分成人为因素(恶意和疏忽)和环境因素。漏洞,也叫脆弱性,是资产本身存在的,威胁要利用资产的漏洞才能对其造成危害。因此,安全漏洞信息是一项极其重要的网络安全情报。

图4 资产-威胁-漏洞安全模型

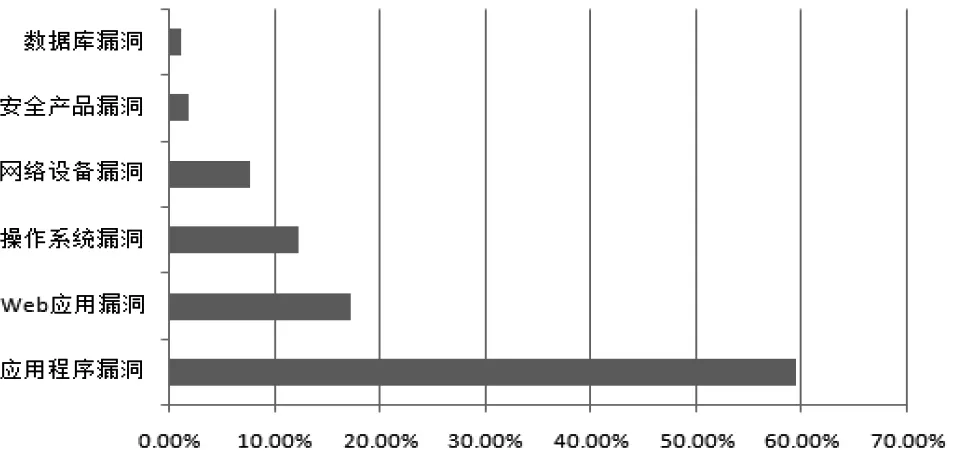

CNVD按应用程序漏洞、Web应用漏洞、操作系统漏洞、网络设备漏洞、安全产品漏洞和数据库漏洞六个门类对漏洞进行分类,并给出各年的统计数据,如表5所示。

表5 CNVD2015~2018年收录漏洞类型一览

为得出2015~2018年间漏洞类型的平均占比,可做如公式(1)的计算处理。设年份为i,漏洞类型为j,某年漏洞总数为Si,该年第j项漏洞的百分比为Pij,记第j项漏洞在2015~2018年四年间的百分比为Pj。

通过上述计算方法,可得到2015~2018年四年间六种漏洞类型的平均占比,如表6所示。计算结果与2017年各种漏洞类型占比数据较为接近。

在直方图中,应用程序漏洞遥遥领先,其次为Web应用漏洞。如图5所示。

表6 CNVD2015~2018年间收录漏洞类型平均值

图5 2015~2018年间CNVD收录漏洞类型占比

在信息安全等级保护的框架中,物理安全、网络安全、主机安全、应用安全和数据安全构成技术评估的五个基本面。对照CNVD的漏洞分类,网络设备漏洞属于网络安全领域,操作系统漏洞属于主机安全领域,而Web应用漏洞、应用程序漏洞则属于应用安全领域。根据上述分析,应用安全领域的漏洞占到76.60%(Web应用漏洞与应用程序漏洞之和)。可推断,在网络安全实践过程中,网络攻击已集中在应用安全领域。对于组织而言,重视自身信息系统的安全漏洞、关注网络安全漏洞情报,已经刻不容缓。

3.1.3 对网站被篡改情况的分析

在2015~2018年四年间,Web应用漏洞占比达到17.20%。CNVD甚至把Web应用漏洞单列,从应用程序漏洞中区分出来,足见Web应用漏洞数量之多、影响之大。网站被入侵和攻击时,影响最为恶劣的莫过于网站页面被篡改。网站被篡改,轻则被植入暗链,重则被挂上不恰当的内容。组织的形象和声誉都会受损,甚至有演变成网络意识形态安全问题的可能。国家互联网应急中心2011~2018年持续发布了网站被篡改情况的统计信息,如表7所示。

在直方图中,如图6所示,可得2011~2018年间网站被篡改数量有所波动,但整体趋势是减少和受控的。政府网站是被篡改的“重灾区”之一,一方面是政府网站公信力高,易成为攻击目标;另一方面部分地方和基层政府单位对网站疏于管理,对安全漏洞信息和情报置若罔闻或没有进行针对性的整改,令攻击者有机可乘。

表7 CNCERT2015~2018年监测网站被篡改情况一览

图6 2011~2018年CNCERT监测被篡改网站情况一览

3.2 基于107份CNVD原创漏洞证明的分析

本文研究人员所在的网络安全团队,在2016~2018年向国家信息安全漏洞共享平台CNVD提交了数百个网络安全漏洞。对于中危及以上通用型漏洞、高危事件型漏洞,CNVD将给予原创漏洞证明。经CNVD审核,研究人员获得了107份原创漏洞证明。对这些原创漏洞证明做进一步分析。

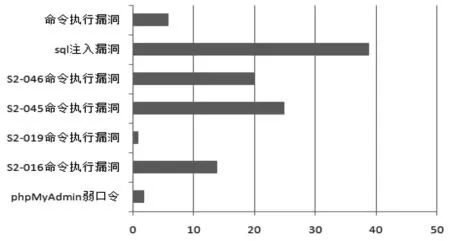

首先,107份原创漏洞证明均为Web应用漏洞的类型。具体技术漏洞包括命令执行漏洞、sql注入漏洞、phpMyAdmin弱口令以及与Structs2相关的几种命令执行漏洞,如图7所示。其中,sql注入漏洞最多,为39份。

图7 107份原创漏洞证明技术漏洞分类

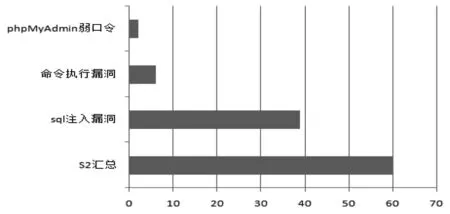

对Structs2相关的几种命令执行漏洞进行归并,合为“S2汇总”一个大类后,漏洞排序更为清晰,如图8所示。技术漏洞占比由少至多的顺序为:phpMyAdmin弱口、命令执行漏洞、sql注入漏洞、S2汇总。其中,S2汇总漏洞最多,为60份。

图8 归并后漏洞排序情况

Structs2相关漏洞属于OWASP Top 10中的A9-使用含有已知漏洞的组件,而sql注入漏洞则属于OWASP Top 10中的A1-注入。在107份原创漏洞证明中,使用含有已知漏洞的组件成为第一位的漏洞,是因为2017年Structs2相关漏洞处于爆发期,本文团队成员在该时段获得了大量的原创漏洞证明。若排除Structs2漏洞爆发的因素,注入仍然是第一位的漏洞,这从侧面印证了OWASP Top 10的合理性和科学性。

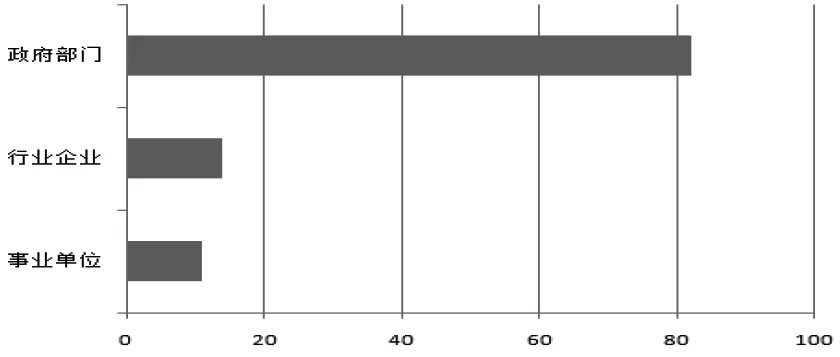

107份原创漏洞证明中,属于政府部门网站的有82份,属于行业企业网站的有14份,属于事业单位的有11份,如图9所示。这反映出不少政府部门、事业单位对网站安全管理的轻视和不作为。

图9 存在网站漏洞的组织一览

对存在网站漏洞的组织所处地域进行统计,情况为:

(1)华东地区:山东、江苏、上海、浙江、安徽、福建、江西;

(2)华南地区:广东;

(3)华中地区:河南、湖南、湖北;

(4)华北地区:北京、天津、河北、山西、内蒙古;

(5)西北地区:陕西、甘肃;

(6)西南地区:四川、贵州、重庆;

(7)东北地区:辽宁、吉林、黑龙江。

地域覆盖全国24个省(直辖市、自治区),比较有代表性。这反映了全国各地的网络和信息化应用意识、应用水平都比较高,但与之不适应的则是网络安全意识不强、网络安全管理不善。

4 加强网络安全防线的措施与建议

网络安全为人民,网络安全靠人民。网络安全需要全民、全方位的参与,建议今后从三个方面着手,进一步推进网络安全的治理,全社会筑牢网络安全的防线。

4.1 个人层面,强化网络安全意识

在当前的网络和信息化时代,个人必然处于现代通信网络环境之中,必然接触到形形色色的网络应用。在享受网络和信息化便利的同时,网络安全这根弦一定不能放松。

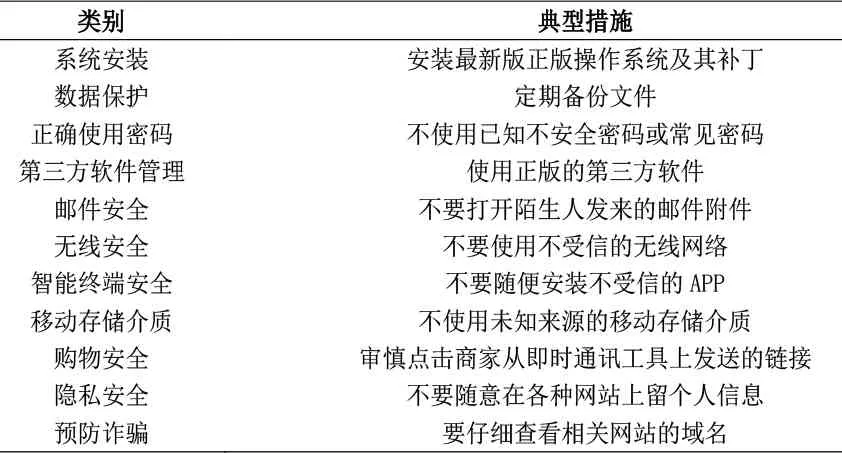

社会公众强化网络安全意识,可紧紧把握“后果”“手段”这两个关键词。“后果”指网络安全事件带来的不良影响,像“徐玉玉事件”的代价是一条年轻的生命和美好的青春年华,“WannaCry”勒索病毒影响的可能是单位重要的业务系统和业务数据。“手段”指网络安全事件涉及的技术与方法,如病毒、木马等计算机技术手段以及钓鱼、诈骗等社会工程伎俩。网络应用种类繁多,网络技术日新月异,个人网络安全的“防守范围”也越来越大。2018年版安全意识Top 10给出了个人网络安全防范措施的建议,如表8所示,最为关键的是强化网络安全意识,养成良好的使用习惯。

4.2 组织层面,关注和善用网络安全情报

各行各业的组织有必要建立信息安全管理体系,落实信息安全等级保护。在网络安全管理的实践过程中,要把应用安全作为关键工作来抓。有Web应用系统的组织,要特别注意做好网站的安全管理,具体可根据OWASP Top 10的指引来进行针对性的检查和整改。

表7 CNCERT2015~2018年监测网站被篡改情况一览

根据所在行业和领域的网络应用特点,关注网络安全情报,善于利用各种情报来加强网络安全管理。其中,有应用价值的网络安全情报为:

(1)资产情报。组织应当建立信息资产的台账,包括硬件、线路、软件和数据等。要特别关注直接暴露于互联网的信息资产,如对外的Web服务器,一天24小时均处于联网和工作的状态,容易成为网络攻击的目标。黑客对Web服务器进行扫描时,可以轻易获知操作系统、Web服务器、Web开发语言、应用框架与组件等Web应用指纹信息,利用这些信息可进行针对性的漏洞挖掘。

(2)漏洞情报。国家信息安全漏洞共享平台CNVD、国家信息安全漏洞库CNNVD、国际安全漏洞库CVE(Common Vulnerabilities &Exposures)等国内外漏洞平台,均提供大量的漏洞情报。CNVD设有“绵羊墙”机制,主动联系漏洞的涉事单位进行整改。如果收到类似通知或查询到登上了“绵羊墙”,一定要及时进行安全响应和应急处置,尽快修补漏洞。网络管理员平时要根据自身的信息资产(特别是暴露于互联网的系统),关注相应的漏洞情报。如Web应用系统采用的Structs2框架,一定要留意有没有新的Structs2漏洞;采用内容管理系统(CMS)的,要留意该CMS系统有没有新的漏洞出现。在被篡改的政府网站中,存在“陈年”漏洞的情况不在少数,应引以为戒。

(3)威胁情报。威胁情报是近年来新出现的事物,美国2015年推出的《网络威胁情报权威指南》[20]中提出“威胁情报是通过收集和分析对手的情报、动机、企图和方法,帮助安全人员防范可能发生的攻击并保护关键资产”。我国紧跟网络威胁情报的发展趋势,目前已出台的国家标准《信息安全技术网络安全威胁信息格式规范》(GB/T 36643-2018),以引导威胁情报的共享和应用。国内的微步在线、天际友盟等平台可提供免费的威胁情报信息,并支持IP、域名、URL、E-mail、MD5、SHA1、SHA256等方式对威胁情报进行搜索。

4.3 国家层面,构建国家网络安全情报体系

针对技术和形势的发展,建议从立法普法、网信工作、管理创新、技术与人才等方面构建和完善我国的网络安全情报体系。

(1)立法普法。我国已相继实施《中华人民共和国网络安全法》《中华人民共和国国家情报法》,初步实现了网信工作有法可依。国家和地方需强化网络安全和安全情报的立法意识,根据网信工作的需要适时出台法律法规。同时要做好 “普法”工作,强化青少年、社会公众、社会组织不同群体的网络安全和安全情报意识。

(2)网信工作。国家和地方的网信部门在网络安全和安全情报的工作实践中,有必要进一步丰富网信工作的内容和形式,切实提高公民和组织对网络空间的认知,规范自身在网络空间的行为,共同维护网络空间安全。

(3)管理创新。我国逐步建立了CNVD、CNNV等国家级漏洞库,还涌现出补天平台、漏洞盒子等行业企业的漏洞库,再加上微步在线、天际友盟、烽火台安全威胁情报联盟等威胁情报平台,情报资源越来越丰富。国家可因势利导,整合政府部门和行业企业的网络安全情报资源。未来可提供统一和开放的接口,为社会公众和社会组织提供更便捷、更有价值的网络安全情报。

(4)技术与人才。进一步加强网络安全人才的培养,推动网络安全技术的进步。特别注意网络安全学科和情报学科的交叉和渗透,培养既懂网络安全技术,又懂情报工作的复合型网络安全人才,为国家网络安全情报体系提供人才保障和智力支持。

5 结束语

网络安全不仅是技术问题,也是管理问题、社会问题。只有全社会真正动员起来,从个人、组织和国家多个层面强化网络安全意识,重视网络安全情报的利用,才有利于开创网络安全和信息化工作的新局面,才有利于总体国家安全观的贯彻落实。