中央企业信息安全应急响应建设规划

陈平 王步放 张海洋

(中国民航信息网络股份有限公司研发中心 北京市 101318)

1 中央企业应急管理现状及问题

当前中央企业网络安全建设主要存在的问题有

(1)投入过多的漏洞扫描、基线检查、渗透测试设备;

(2)事件监控手段不足、事件管理流程不完善、应急预案不完整、应急演练不足;

(3)没有从业务发展需求考虑应急、不清楚应优先保障什么、不清楚应该达到什么保障程度、责任人及分工不明确。

由于应急工作没有体系化管理,导致漏洞隐患密密麻麻,安全事件频繁发生。

中央企业涉及业务较多,各部门、各分子公司对网络安全的理解不一致,尤其对于边界安全的理解,因此加强中央企业信息安全应急响应整体建设规划意义重大。

2 应急管理成熟度判断依据

中央企业应急管理要统筹规划,在外层和内层都要做好防护,在外层要满足政策法规的要求[1],在内层要做好战略目标分解、深度结合业务、实现相应安全技术相统一,杜绝出现外严内松的情况,在具体落地实施时还要内外动力相互传递,整体提升中央企业应急管理质量。

3 应急体系建设思路

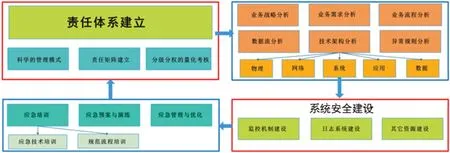

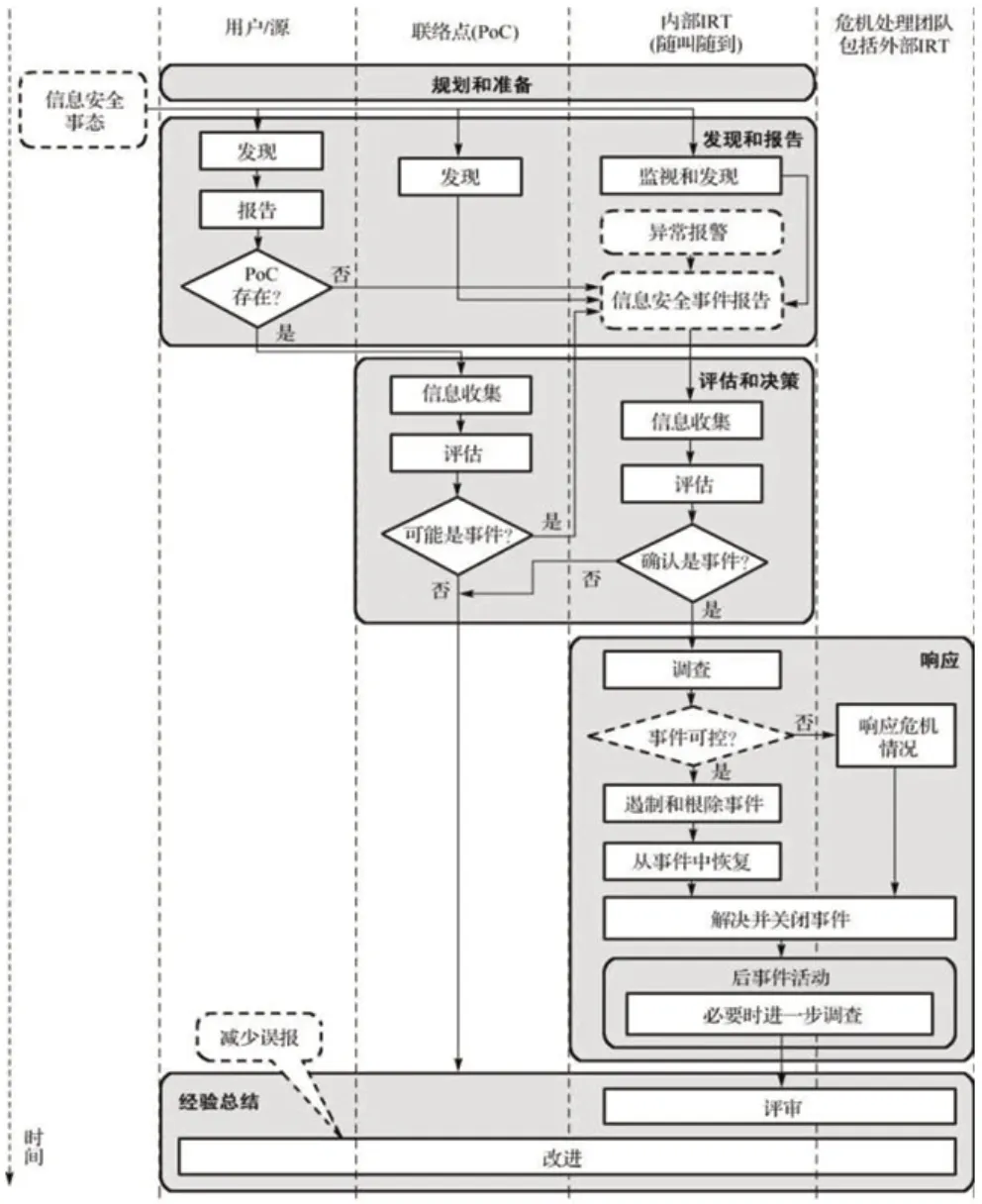

应急体系建设思路,见图1。

应急体系建设工作需要统筹规划,充分发挥人、业务、流程、设备的综合作用。通过建立责任体系,将应急工作做到责任到人、分级分权量化考核,充分调动保障人员的积极性;结合业务分析应急工作应该优先保障什么、达到什么保障程度意义重大;通过对信息系统进行分区分域安全规划,各级各单位负责自身安全域的建设,集团总部对各级单位的网络边界防护策略进行统一规划、集中管理、定期检查,提升了集团整体系统安全;通过应急培训、演练可以提升集团员工的实战能力。

4 责任体系及流程建设

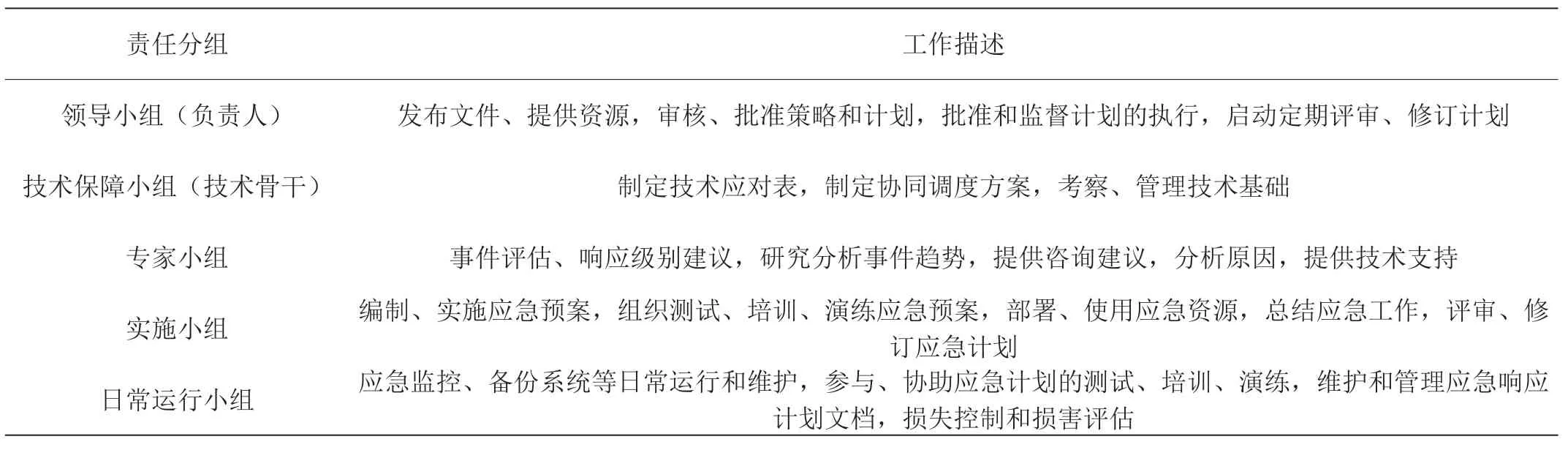

水平管理组织架构在安全应急工作中无法起到实质性的作用,平行部门会因为一系列原因无法实施应急建设工作。因此安全应急工作必须采用垂直管理组织架构,对部门、岗位及分工设置分级、分权、量化的考核机制才能起到实质性作用。应急管理工作分工见表1。

同时,还要保障安全管理部、业务部门、安全审计部三权分立,相互制约,才能保障集团整体利益。

建立安全事件响应管理体系,见图2,涉及到的干系人主要包括用户、联络点(PoC)、内部IRT(Incident Response Team)、危机处理团队。联络点主要指客户内部的运维团队,起到联络客户业务团队和内部IRT 之间的技术桥梁作用。

参照奇安信安服团队[2]安全事件处理流程,改进后的安全事件处理流程如下。

(1)客户发现信息安全事态后,首先交给运维团队进行处理,如果运维团队不存在则通知内部IRT 团队处理;

(2)运维团队也可能主动发现信息安全事态;

(3)内部IRT 团队也可能主动发现信息安全事态;

(4)运维团队将信息安全事态判定为信息安全事件的推给内部IRT 团队处理;

(5)内部IRT 团队无法自主处理信息安全事件时可以借助其它团队帮助;

图1:应急体系建设思路

表1:应急管理工作分工

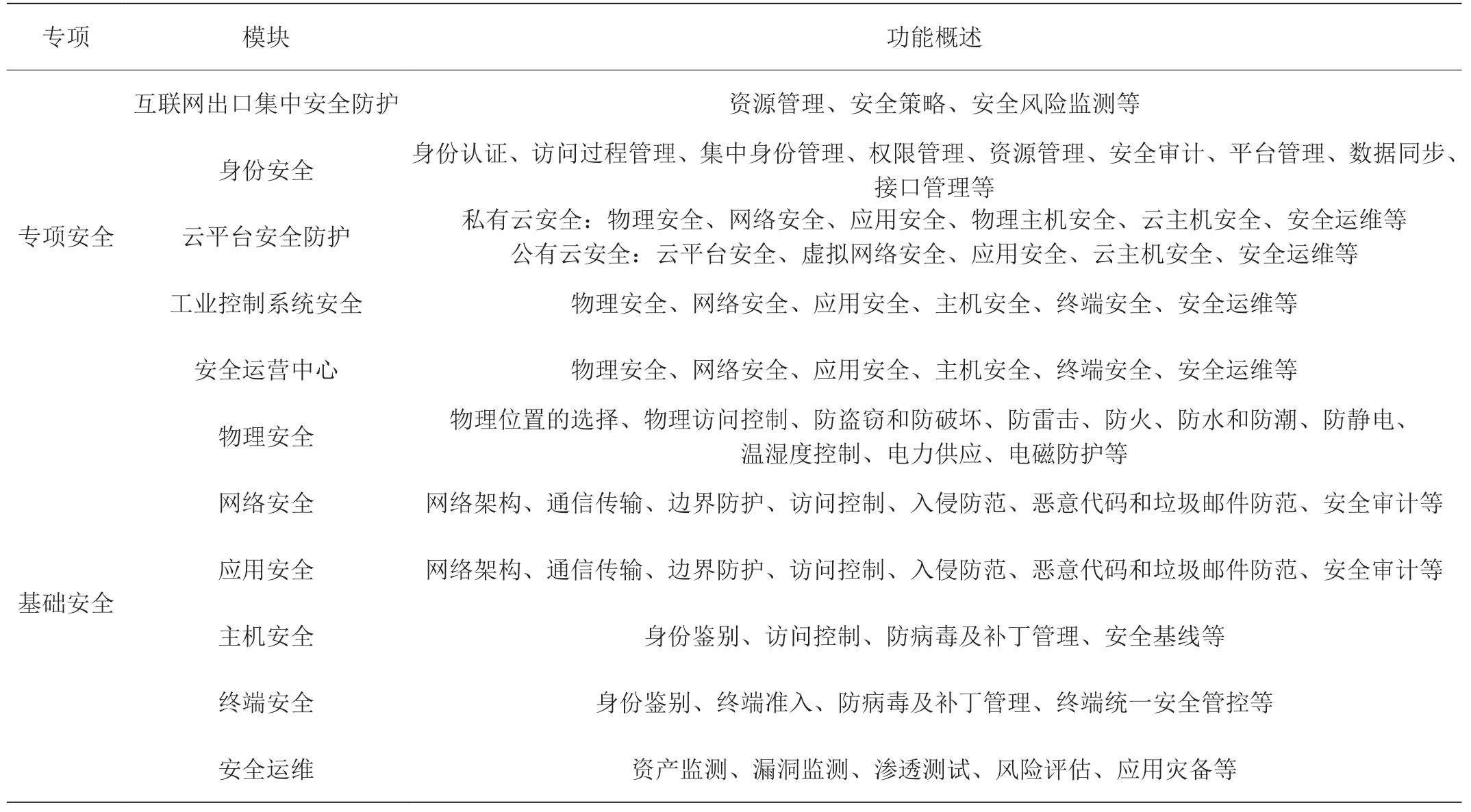

表2:应急响应涉及安全内容

(6)团队解决问题后进行总结,完善系统功能,减少安全事件误报率。

安全事件响应管理体系的实施,逐步提高信息安全事件处理效率,通过对安全事件的复盘总结、优化系统提高了系统的安全事件发现能力。

5 技术体系建设

中国航信涉及系统较多,通过识别业务运行的关键路径和关联资产,划分优先级和安全域。对安全域分区建设,遵循“谁主管谁负责、谁运行谁负责、谁使用谁负责”的原则,网络边界由集团统一负责建设[3]。各安全域识别业务运行风险点以及风险发生后对组织的影响程度,根据影响程度划分风险监控优先级,同时分析风险点的异常规则,建立可关联分析的预警指标体系,根据安全事件级别,按照一定优先级编制应急预案并定期演练,对应急团队缺少的知识进行培训,提升能力。

5.1 系统分区分域建设

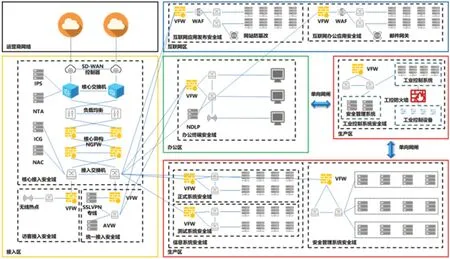

系统分区分域建设思路见图3。

根据业务分类,系统共划分接入区、互联网区、办公网区、生产网区四个安全区。

(1)接入区划分为:核心接入、统一接入及访客接入三个安全域;

(2)互联网区划分为:互联网应用发布及互联网办公应用两个安全域;

(3)办公网区划分为:办公终端安全域;

(4)生产网区划分为:信息系统、安全管理系统和工业控制系统三个安全域。

其中,接入区、互联网区、办公区以及生产区的信息系统安全域和安全管理系统安全域之间通过逻辑隔离的方式进行安全防护;工业控制系统安全域与其它安全区和安全域采用物理隔离的方式进行安全防护。

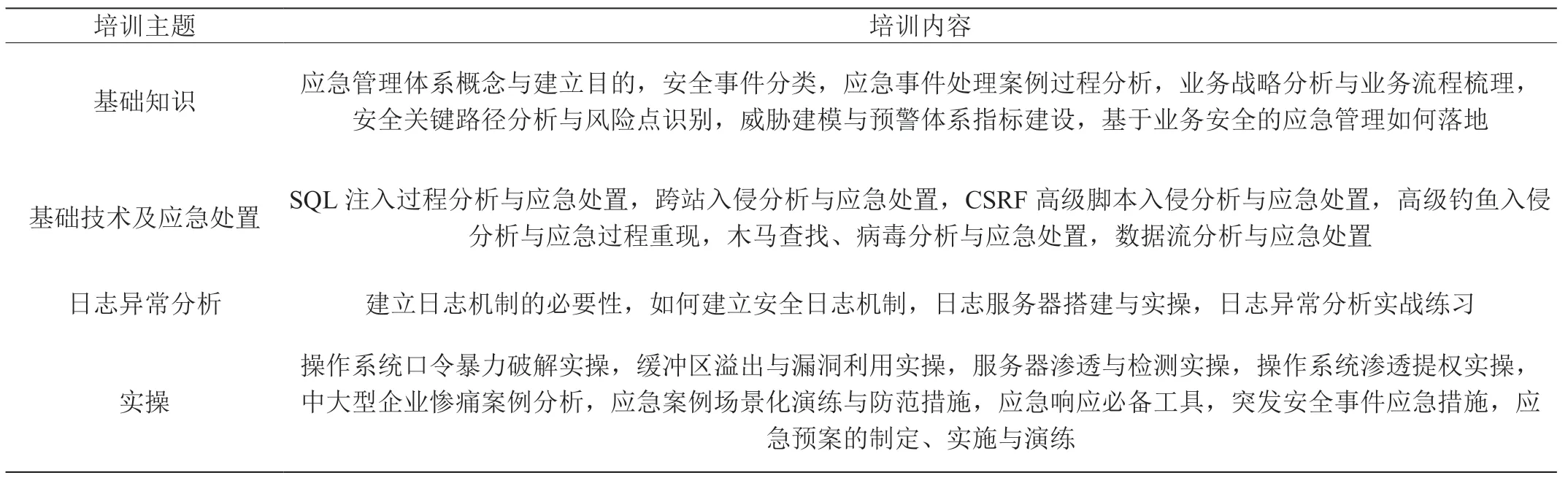

表3:培训内容

图2:安全事件响应管理体系

每一个安全域还可以针对其内的业务系统优先级再进行安全域划分。

5.2 各安全域数据关联分析

针对每个安全域的业务属性,部署相应的安全设备,对用户相关操作、行为进行采集、预警和审计,保障系统使用安全[4],如核心接入安全域作为集团整体网络边界,在边界安全防护方面可串联部署SD-WAN 控制器、负载均衡设备、核心异构下一代防火墙(NGFW),旁路部署入侵防御系统(IPS)、网络威胁流量检测分析系统(NTA)、上网行为管理(ICG)、网络接入认证控制系统(NAC),在生产区安全管理系统安全域内,可部署各类网络安全管理、监控及审计系统,包括:统一终端安全管理系统、安全运营平台、运维审计系统、数据库审计系统、日志审计系统等。各安全域部署的各类异常行为监测系统,将监测日志及告警信息汇总至集团安全事件监测预警平台,从而实现对集团互联网、办公网、生产网等网络安全域的运行状况及安全威胁全面清晰掌握,便于运维人员及时发现并处置安全威胁[5]。

5.3 应急响应涉及安全内容

通过对集团涉及的所有相关业务、设备进行安全追踪与响应才可快速保障集团的整体安全,涉及的安全内容见表2。

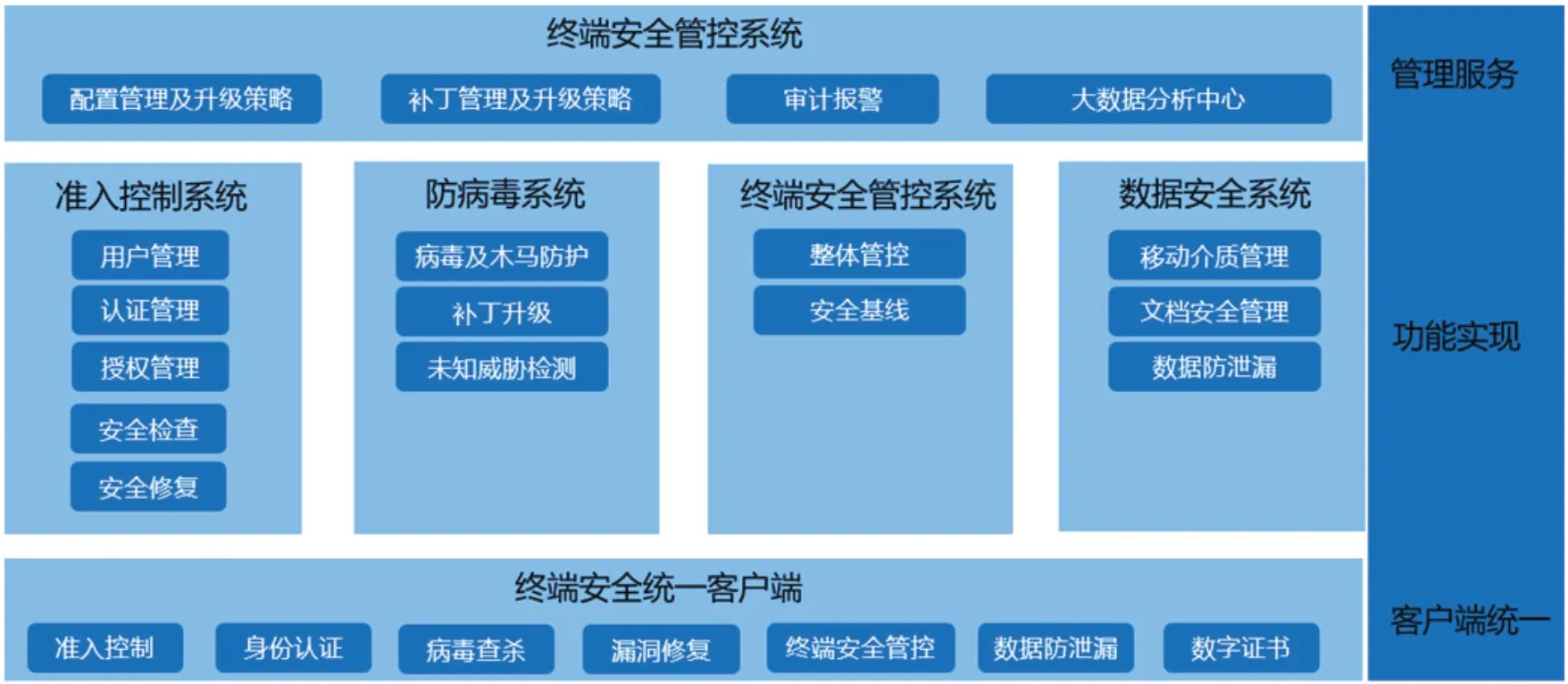

同时对每一项安全内容又可以设置其详细技术框架,如终端安全技术框架见图4。

6 安全培训

通过建立一系列的培训体系及课程,明显提升安全响应能力,及时处理系统问题,保证系统健壮性,培训内容见表3。

7 结论

中国航信研发中心结合最新网络安全技术的发展趋势及安全管理理念,通过设置垂直管理组织架构,分级、分权、量化的考核机制,对信息系统分区分域的网络安全规划设计,加强了人、业务、流程、设备在处理信息系统安全事件时的综合作用,加强了应急管理工作,理论上保障了可行性,可加强信息系统的安全能力。

中国航信集团总部的应急响应建设规划可实现集团总部从被动防范到主动防御的转变,有效应对了当前网络安全的新形势、新问题、新挑战。各分子公司可在充分借鉴集团总部建设规划经验的基础上,依托现有网络安全战略基础设施,探索适宜的应急响应建设方案,实现和集团总部建设规划相统一,提升集团整体网络安全综合应急响应能力,进而有效应对来自各方的网络威胁,保卫网络安全,促进自身系统健康发展。其它中央企业信息安全应急响应中心建设规划也可以借鉴中国航信集团总部的应急响应中心建设规划经验,再结合自身业务和网络安全现状,真正有效提高自身安全防御能力,保障系统健康有序发展。

图3:系统分区分域建设

图4:终端安全技术框架